Вредоносное ПО Clipper устанавливается через разделы EFI с пиратских ISO

Хакеры распространяют Windows 10 с помощью торрентов, которые скрывают угонщиков криптовалюты в разделе EFI (Extensible Firmware Interface), чтобы избежать обнаружения.

Раздел EFI — это небольшой системный раздел, содержащий загрузчик и связанные с ним файлы, выполняемые перед запуском операционной системы. Это важно для систем на базе UEFI, которые заменяют устаревший BIOS.

Были атаки с использованием модифицированных разделов EFI для активации вредоносных программ вне контекста ОС и ее средств защиты, как в случае с BlackLotus. Однако пиратские ISO-образы Windows 10, обнаруженные исследователями Dr. Web, просто используют EFI в качестве безопасного места для хранения компонентов клипера.

Поскольку стандартные антивирусные инструменты обычно не сканируют раздел EFI, вредоносное ПО потенциально может обойти обнаружение вредоносного ПО.

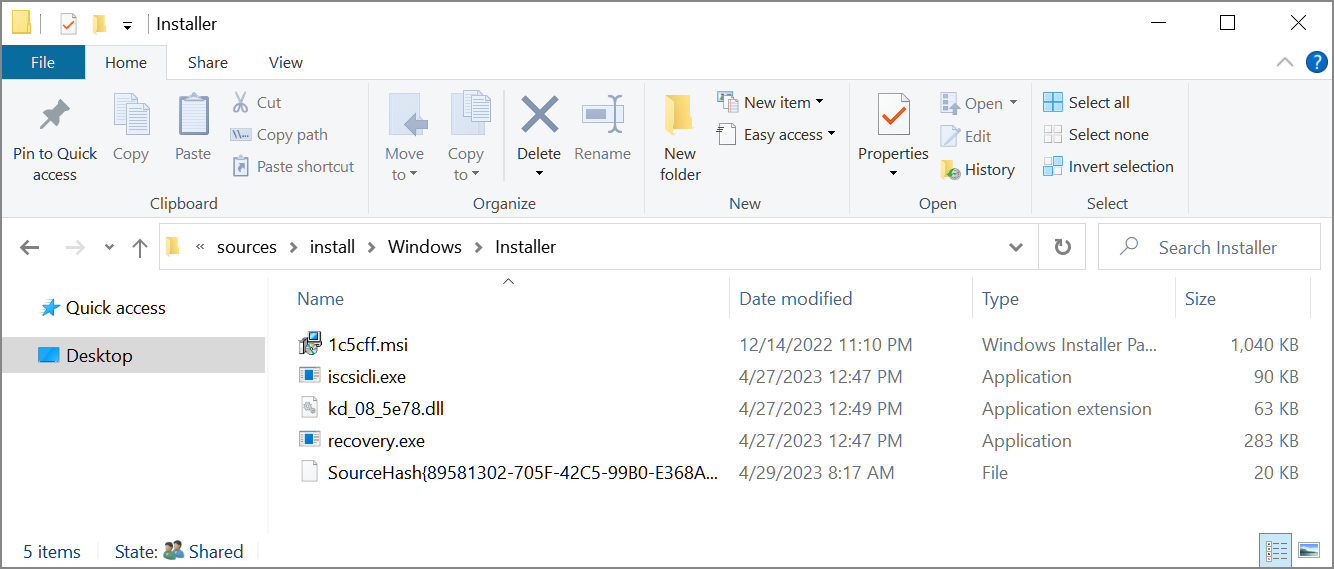

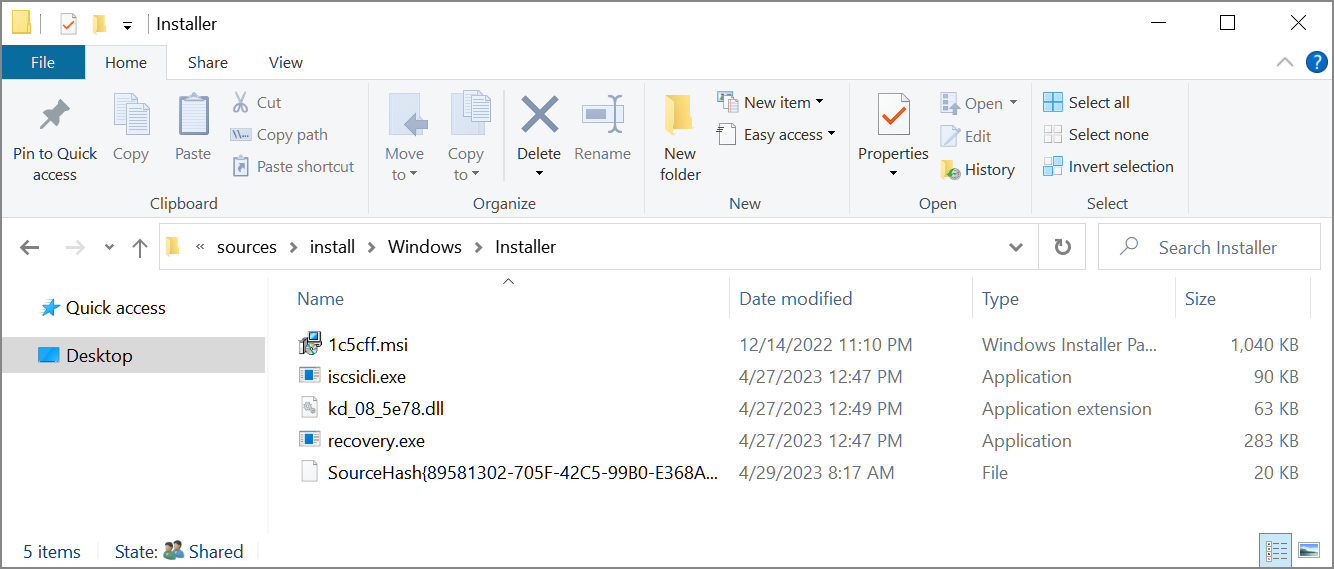

В отчете Dr. Web поясняется, что вредоносные сборки Windows 10 скрывают в системном каталоге следующие приложения:

\Windows\Installer\iscsicli.exe (дроппер)

\Windows\Installer\recovery.exe (инжектор)

\Windows\Installer\kd_08_5e78.dll (клипер)

Когда операционная система устанавливается с помощью ISO, создается запланированное задание для запуска дроппера с именем iscsicli.exe, который монтирует раздел EFI как диск «M:\». После подключения дроппер копирует два других файла, recovery.exe и kd_08_5e78.dll, на диск C:\.

Затем запускается Recovery.exe, который внедряет DLL-библиотеку вредоносного ПО clipper в легитимный системный процесс %WINDIR%\System32\Lsaiso.exe посредством очистки процесса.

После внедрения клипер проверит, существует ли файл C:\Windows\INF\scunown.inf или запущены ли какие-либо инструменты анализа, такие как Process Explorer, диспетчер задач, Process Monitor, ProcessHacker и т. д.

Если они будут обнаружены, клипер не будет подменять адреса криптовалютных кошельков, чтобы избежать обнаружения исследователями безопасности.

Как только клипер запущен, он будет отслеживать системный буфер обмена на наличие адресов криптовалютных кошельков. Если таковые обнаружены, они на лету заменяются адресами, находящимися под контролем злоумышленника.

Это позволяет злоумышленникам перенаправлять платежи на свои счета, что, по словам Dr. Web, принесло им криптовалюту на сумму не менее 19 000 долларов на адреса кошельков, которые удалось определить исследователям.

Эти адреса были извлечены из следующих ISO-образов Windows, размещенных на торрент-сайтах, но Dr. Web предупреждает, что их может быть больше:

Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 от BoJlIIIebnik [RU, EN].iso

Windows 10 Pro 22H2 19045.2913 x64 от BoJlIIIebnik [RU, EN].iso

Следует избегать загрузки пиратских ОС, потому что они могут быть опасны, поскольку те, кто создает неофициальные сборки, могут легко скрыть постоянное вредоносное ПО.

https://www.bleepingcomputer.com/news/security/pirated-windows-10-isos-install-clipper-malware-via-efi-partitions/

Раздел EFI — это небольшой системный раздел, содержащий загрузчик и связанные с ним файлы, выполняемые перед запуском операционной системы. Это важно для систем на базе UEFI, которые заменяют устаревший BIOS.

Были атаки с использованием модифицированных разделов EFI для активации вредоносных программ вне контекста ОС и ее средств защиты, как в случае с BlackLotus. Однако пиратские ISO-образы Windows 10, обнаруженные исследователями Dr. Web, просто используют EFI в качестве безопасного места для хранения компонентов клипера.

Поскольку стандартные антивирусные инструменты обычно не сканируют раздел EFI, вредоносное ПО потенциально может обойти обнаружение вредоносного ПО.

В отчете Dr. Web поясняется, что вредоносные сборки Windows 10 скрывают в системном каталоге следующие приложения:

\Windows\Installer\iscsicli.exe (дроппер)

\Windows\Installer\recovery.exe (инжектор)

\Windows\Installer\kd_08_5e78.dll (клипер)

Когда операционная система устанавливается с помощью ISO, создается запланированное задание для запуска дроппера с именем iscsicli.exe, который монтирует раздел EFI как диск «M:\». После подключения дроппер копирует два других файла, recovery.exe и kd_08_5e78.dll, на диск C:\.

Затем запускается Recovery.exe, который внедряет DLL-библиотеку вредоносного ПО clipper в легитимный системный процесс %WINDIR%\System32\Lsaiso.exe посредством очистки процесса.

После внедрения клипер проверит, существует ли файл C:\Windows\INF\scunown.inf или запущены ли какие-либо инструменты анализа, такие как Process Explorer, диспетчер задач, Process Monitor, ProcessHacker и т. д.

Если они будут обнаружены, клипер не будет подменять адреса криптовалютных кошельков, чтобы избежать обнаружения исследователями безопасности.

Как только клипер запущен, он будет отслеживать системный буфер обмена на наличие адресов криптовалютных кошельков. Если таковые обнаружены, они на лету заменяются адресами, находящимися под контролем злоумышленника.

Это позволяет злоумышленникам перенаправлять платежи на свои счета, что, по словам Dr. Web, принесло им криптовалюту на сумму не менее 19 000 долларов на адреса кошельков, которые удалось определить исследователям.

Эти адреса были извлечены из следующих ISO-образов Windows, размещенных на торрент-сайтах, но Dr. Web предупреждает, что их может быть больше:

Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 от BoJlIIIebnik [RU, EN].iso

Windows 10 Pro 22H2 19045.2913 x64 от BoJlIIIebnik [RU, EN].iso

Следует избегать загрузки пиратских ОС, потому что они могут быть опасны, поскольку те, кто создает неофициальные сборки, могут легко скрыть постоянное вредоносное ПО.

https://www.bleepingcomputer.com/news/security/pirated-windows-10-isos-install-clipper-malware-via-efi-partitions/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

13 июня 2023 года

Компания «Доктор Веб» выявила троянскую программу-стилер в ряде неофициальных сборок ОС Windows 10, которые злоумышленники распространяли через один из торрент-трекеров. Получившее имя Trojan.Clipper.231, это вредоносное приложение подменяет адреса криптокошельков в буфере обмена на адреса, заданные мошенниками. На данный момент с его помощью злоумышленникам удалось похитить криптовалюту на сумму, эквивалентную порядка $19 000.

В конце мая 2023 года в компанию «Доктор Веб» обратился клиент с подозрением на заражение компьютера под управлением ОС Windows 10. Проведенный нашими специалистами анализ подтвердил факт присутствия троянских программ в системе —стилера Trojan.Clipper.231, а также вредоносных приложений Trojan.MulDrop22.7578 и Trojan.Inject4.57873, осуществлявших его запуск. Вирусная лаборатория «Доктор Веб» успешно локализовала все эти угрозы и справилась с их обезвреживанием.

В то же время выяснилось, что целевая ОС являлась неофициальной сборкой, и вредоносные программы были встроены в нее изначально. Дальнейшее исследование позволило выявить несколько таких зараженных сборок Windows:

Windows 10 Pro 22H2 19045.2728 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 + Office 2021 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2846 x64 by BoJlIIIebnik RU.iso

Windows 10 Pro 22H2 19045.2913 + Office 2021 x64 by BoJlIIIebnik [RU, EN].iso

Windows 10 Pro 22H2 19045.2913 x64 by BoJlIIIebnik [RU, EN].iso

Все они были доступны для скачивания на одном из торрент-трекеров, однако нельзя исключать, что злоумышленники используют и другие сайты для распространения инфицированных образов системы.

По подсчетам наших вирусных аналитиков, на момент публикации этой новости с помощью стилера Trojan.Clipper.231 злоумышленники украли 0.73406362 BTC и 0.07964773 ETH, что примерно эквивалентно сумме $18 976,29 или 1 568 233 рубля.

Компания «Доктор Веб» рекомендует пользователям скачивать только оригинальные ISO-образы операционных систем и только из проверенных источников, таких как сайты производителей. Антивирус Dr.Web успешно обнаруживает и нейтрализует Trojan.Clipper.231 и связанные с ним вредоносные приложения, поэтому для наших пользователей эти троянские программы опасности не представляют.

https://news.drweb.ru/show/?lng=ru&i=14712

Из темы:

Подмена криптокошельков в буфере обмена && 13.05.2023, 11:27

C:\WINDOWS\INSTALLER\ISCSICLI.EXE (SHA1: 32C7B6629FABE6254431A558B57D30CD2F2D43D7)

Цифровая подпись: НАРУШЕНА, файл модифицирован или заражен

Для запуска создана задача:

C:\WINDOWS\SYSTEM32\TASKS\Microsoft\Windows\License Manager\LICENSE VALIDATION

task: \Microsoft\Windows\License Manager\License Validation

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{3CD413B8-9C9D-40A2-84D3-E5527D58F091}\Actions

Actions:"%SystemDrive%\Windows\Installer\iscsicli.exe"

Задача создана: 15.03.2023 в 15:30:18

последний запуск: 24.05.2023 в 15:11:01

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Logon\{3CD413B8-9C9D-40A2-84D3-E5527D58F091}\

pid=5644

процесс создан: 15:11:01 [2023.05.24]

процесс завершен: 15:11:07 [2023.05.24]

CmdLine: "C:\Windows\Installer\iscsicli.exe"

C:\WINDOWS\SYSTEM32\CMD.EXE

pid=6468

процесс создан: 15:11:03 [2023.05.24]

процесс завершен: 15:11:04 [2023.05.24]

CmdLine: C:\Windows\System32\cmd.exe /C mountvol M: /S

parentid=5644 C:\WINDOWS\INSTALLER\ISCSICLI.EXE

pid=6424

процесс создан: 15:11:04 [2023.05.24]

процесс завершен:15:11:06 [2023.05.24]

CmdLine: C:\Windows\System32\cmd.exe /C M:\EFI\Microsoft\Boot\recovery.exe

parentid=5644 C:\WINDOWS\INSTALLER\ISCSICLI.EXE

pid=7864:

процесс создан:15:11:07 [2023.05.24]

процесс завершен: 15:11:07 [2023.05.24]

CmdLine: C:\Windows\System32\cmd.exe /C mountvol M: /D

parentid=5644 C:\WINDOWS\INSTALLER\ISCSICLI.EXE

\DEVICE\HARDDISKVOLUME3\EFI\MICROSOFT\BOOT\RECOVERY.EXE

pid=7488

процесс создан:15:11:05 [2023.05.24]

процесс завершен:15:11:06 [2023.05.24]

CmdLine: M:\EFI\Microsoft\Boot\recovery.exe

parentid=6424: C:\WINDOWS\SYSTEM32\CMD.EXE

C:\WINDOWS\SYSTEM32\LSAISO.EXE

pid=7792

процесс создан: 15:11:06 [2023.05.24]

cmdLine: C:\Windows\System32\Lsaiso.exe

parentid=7488 (M:\EFI\Microsoft\Boot\recovery.exe - завершен)

загруженные DLL: НЕИЗВЕСТНЫЕ

KD_08_5E78.DLL: \DEVICE\HARDDISKVOLUME3\EFI\MICROSOFT\BOOT

TimeLine: