Spora: новый шифровальщик из Даркнета

Программы-вымогатели признаны растущей угрозой. Новые вымогатели появляются каждую неделю. Эксперты Лаборатории Emsisoft часто участвуют в выявлении и анализе новых угроз. Новая программа-вымогатель не стала исключением. Первоначально мы заметили этого вымогателя сегодня на сайте ID-Ransomware. Наше внимание привлекли неспецифичные для ранее известных вымогателей характеристики и довольно высокий уровень профессионализма как во внедрении шифровальщика на компьютер жертвы, так и в подаче последующей информации. В этой статье мы не только подробно рассмотрим внутренние механизмы Spora, но также уделим внимание его сложной бизнес-модели и расскажем, как Вы можете защитить себя от новейших семейств вымогателей.

Spora – новый вымогатель-шифровальщик

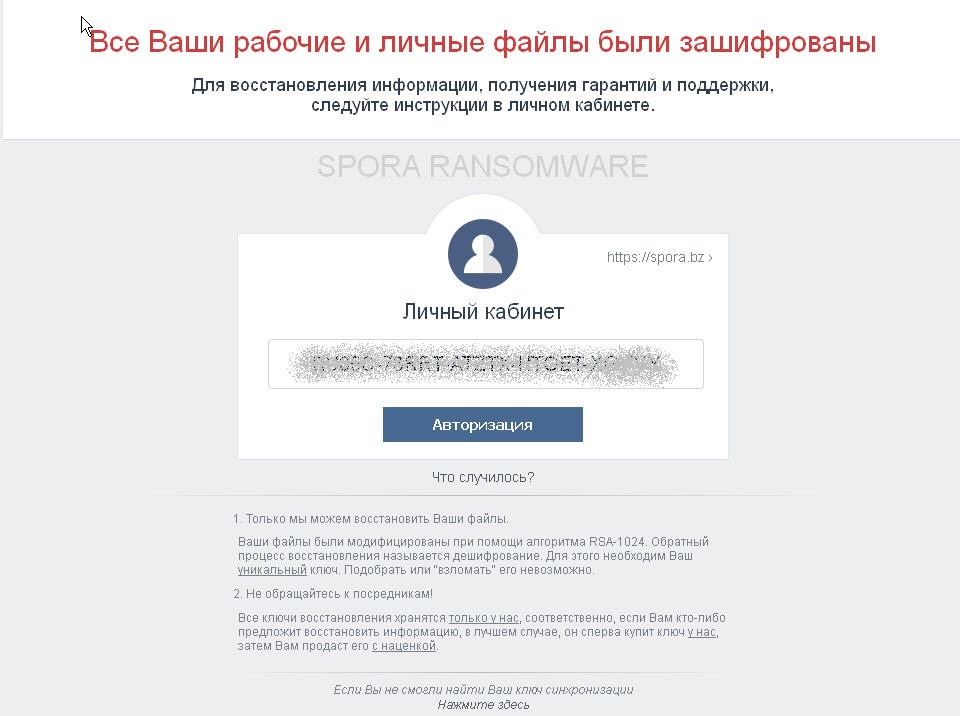

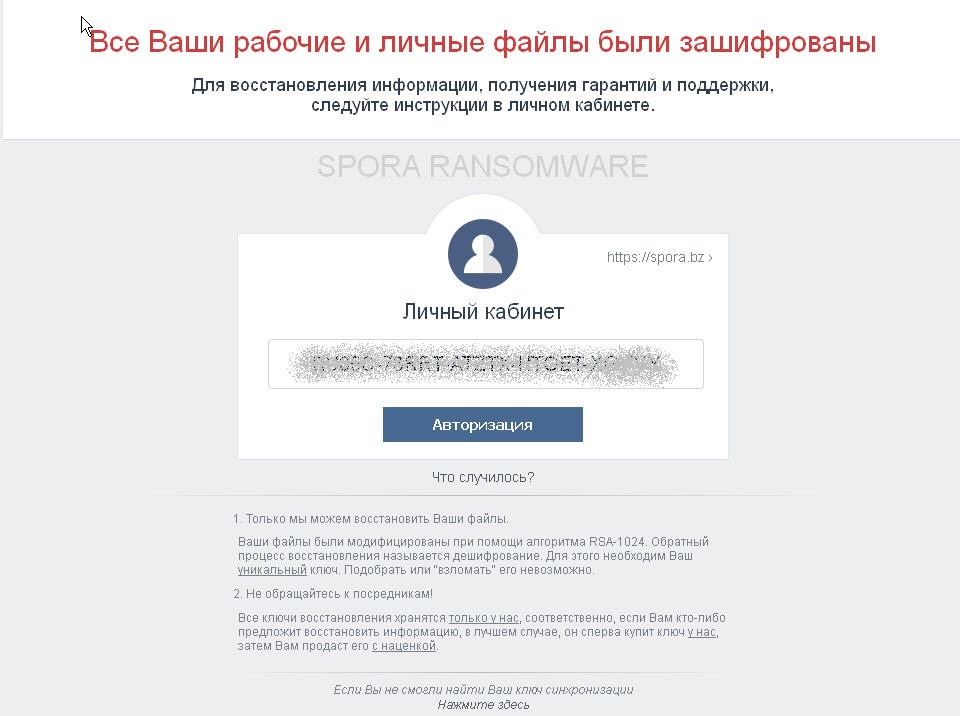

Spora написан на C и запакован с помощью упаковщика исполняемых файлов UPX. В отличие от большинства семейств вымогателей, Spora не переименовывает те файлы, которые шифрует, поэтому нет никаких конкретных расширений файлов, связанных именно с этим шифровальщиком. После заражения системы шифровальщик оставляет хорошо свёрстанную HTML-записку и файл с .KEY-расширением. Основное имя и того, и другого файла идентично идентификатору пользователя, который вымогатель присваивает конкретному пользователю. Записка от вымогателей написана по-русски:

Пара моментов, на которые мы сразу обратили внимание. Во-первых, подача и сам интерфейс выглядят профессионально и почти красиво. Во-вторых, в отличие от других программ-вымогателей, сумма выкупа, требуемая создателями Spora, показалась нам сравнительно низкой. Немного позднее мы объясним, как и почему это происходит. Наличие различных «пакетов», которые программа-вымогатель предлагает оплатить своим жертвам, определённо вызывает интерес. Вы можете выбрать, за что заплатить: только за восстановление Ваших зашифрованных файлов или за удаление программы-вымогателя и создание иммунитета к будущим атакам за дополнительную плату. Поэтому в Spora есть что-то такое, чего мы раньше не наблюдали в других программах-вымогателях. На веб-сайте вымогателей работает чат, через который Вы можете связаться со злоумышленниками. Его, конечно, сложно назвать чем-то уникальным, но чат с вымогателями это определённо не самое часто встречаемое явление. До настоящего момента отмечается, что злоумышленники отвечают жертвам довольно оперативно.

Spora: генерация ключей и шифрование

Spora использует сочетание RSA и AES для шифрования данных жертвы. Чтобы облегчить шифрование в системе используется CryptoAPI, интерфейс прикладного программирования приложений от Windows. После того, как шифровальщик оказывается в системе, Spora первым делом находит и дешифрует открытый RSA-ключ создателя вредоносной программы, встроенный внутрь исполняемого вредоносного файла, с помощью жёстко закодированного AES-ключа. После успешного извлечения открытого RSA-ключа создателя вредоносной программы, шифровальщик создаёт новую 1024-битную пару RSA-ключей, которую мы будем называть парой RSA-ключей жертвы (закрытого и открытого ключа). Также генерируется новый 256-битный AES-ключ для шифрования закрытого RSA-ключа жертвы. Как только закрытый RSA-ключ жертвы будет зашифрован, то шифруется уже AES-ключ с помощью открытого RSA-ключа автора шифровальщика. Затем зашифрованный набор ключей вместе с некоторой дополнительной информацией сохраняется внутри файла с расширением .KEY.

К сожалению, после анализа способа, который используется Spora для шифрования, выявлено, что нет иного способа восстановления зашифрованных файлов, кроме как получения доступа к закрытому ключу автора вредоносной программы.

Как я могу защитить себя от Spora?

Как мы уже объясняли в одной из статей нашего блога, лучшей защитой, по-прежнему, остаётся надёжная и зарекомендовавшая себя стратегия создания резервных копий. Тем более, что шифрование, используемое Spora, является надёжным. И единственный способ получить обратно свои данные – обратиться к создателю программы-вымогателя. Помимо необходимости регулярного резервного копирования, другой подтверждённой лучшей защитой является технология “Анализ поведения”... Благодаря “Анализу поведения” программа-вымогатель выявляется раньше, чем файл будет выполнен. И это в очередной раз защищает наших пользователей от этого вымогателя и от сотен других программ семейств вымогателей даже без необходимости в их сигнатурах.

полный текст статьи здесь:

http://blog.emsisoft.com/2017/01/10/from-darknet-with-love-meet-spora-ransomware/

p.s.

отличная статья (с качественным вариантом на русском языке) с детальным разбором поведения шифратора.

Spora – новый вымогатель-шифровальщик

Spora написан на C и запакован с помощью упаковщика исполняемых файлов UPX. В отличие от большинства семейств вымогателей, Spora не переименовывает те файлы, которые шифрует, поэтому нет никаких конкретных расширений файлов, связанных именно с этим шифровальщиком. После заражения системы шифровальщик оставляет хорошо свёрстанную HTML-записку и файл с .KEY-расширением. Основное имя и того, и другого файла идентично идентификатору пользователя, который вымогатель присваивает конкретному пользователю. Записка от вымогателей написана по-русски:

Пара моментов, на которые мы сразу обратили внимание. Во-первых, подача и сам интерфейс выглядят профессионально и почти красиво. Во-вторых, в отличие от других программ-вымогателей, сумма выкупа, требуемая создателями Spora, показалась нам сравнительно низкой. Немного позднее мы объясним, как и почему это происходит. Наличие различных «пакетов», которые программа-вымогатель предлагает оплатить своим жертвам, определённо вызывает интерес. Вы можете выбрать, за что заплатить: только за восстановление Ваших зашифрованных файлов или за удаление программы-вымогателя и создание иммунитета к будущим атакам за дополнительную плату. Поэтому в Spora есть что-то такое, чего мы раньше не наблюдали в других программах-вымогателях. На веб-сайте вымогателей работает чат, через который Вы можете связаться со злоумышленниками. Его, конечно, сложно назвать чем-то уникальным, но чат с вымогателями это определённо не самое часто встречаемое явление. До настоящего момента отмечается, что злоумышленники отвечают жертвам довольно оперативно.

Spora: генерация ключей и шифрование

Spora использует сочетание RSA и AES для шифрования данных жертвы. Чтобы облегчить шифрование в системе используется CryptoAPI, интерфейс прикладного программирования приложений от Windows. После того, как шифровальщик оказывается в системе, Spora первым делом находит и дешифрует открытый RSA-ключ создателя вредоносной программы, встроенный внутрь исполняемого вредоносного файла, с помощью жёстко закодированного AES-ключа. После успешного извлечения открытого RSA-ключа создателя вредоносной программы, шифровальщик создаёт новую 1024-битную пару RSA-ключей, которую мы будем называть парой RSA-ключей жертвы (закрытого и открытого ключа). Также генерируется новый 256-битный AES-ключ для шифрования закрытого RSA-ключа жертвы. Как только закрытый RSA-ключ жертвы будет зашифрован, то шифруется уже AES-ключ с помощью открытого RSA-ключа автора шифровальщика. Затем зашифрованный набор ключей вместе с некоторой дополнительной информацией сохраняется внутри файла с расширением .KEY.

К сожалению, после анализа способа, который используется Spora для шифрования, выявлено, что нет иного способа восстановления зашифрованных файлов, кроме как получения доступа к закрытому ключу автора вредоносной программы.

Как я могу защитить себя от Spora?

Как мы уже объясняли в одной из статей нашего блога, лучшей защитой, по-прежнему, остаётся надёжная и зарекомендовавшая себя стратегия создания резервных копий. Тем более, что шифрование, используемое Spora, является надёжным. И единственный способ получить обратно свои данные – обратиться к создателю программы-вымогателя. Помимо необходимости регулярного резервного копирования, другой подтверждённой лучшей защитой является технология “Анализ поведения”... Благодаря “Анализу поведения” программа-вымогатель выявляется раньше, чем файл будет выполнен. И это в очередной раз защищает наших пользователей от этого вымогателя и от сотен других программ семейств вымогателей даже без необходимости в их сигнатурах.

полный текст статьи здесь:

http://blog.emsisoft.com/2017/01/10/from-darknet-with-love-meet-spora-ransomware/

p.s.

отличная статья (с качественным вариантом на русском языке) с детальным разбором поведения шифратора.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

https://threatpost.ru/vymogatel-spora-vpechatlil-issledovatelej-slozhnostyu/20023/

+

https://xakep.ru/2017/01/12/spora-ransomware/

01/18/2017 | Bochum, Author: Karsten Hahn

Spora является еще и червем, и может распространяться через съемные диски, если они были подключены на момент запуска шифратора.

Схема шифрования с использованием RSA (public) A, AES key B, RSA (private) C1, RSA (public) C2, AES key file1,2,...........

https://blog.gdatasoftware.com/2017/01/29442-spora-worm-and-ransomware

2. Spora расширяет географию своего распространения.

https://www.bleepingcomputer.com/news/security/and-so-it-begins-spora-ransomware-starts-spreading-worldwide/

Опубликовано 10 марта 2017 года компанией Malwarebytes Labs

https://blog.malwarebytes.com/threat-analysis/2017/03/spora-ransomware/

https://community.rsa.com/community/products/netwitness/blog/2017/03/01/alerting-on-spora-ransomware

Published on March 9, 2017

Kevin Douglas

Senior Manager Engineering at RSA Security

https://www.linkedin.com/pulse/spora-ransomware-understanding-hta-infection-vector-kevin-douglas

а это значит, станет возможным детект зашифрованных файлов в CryproSearch