Ботнет Emotet продвигает программы-вымогатели Quantum и BlackCat

Emotet возвращается и восстанавливает свой ботнет

Вредоносное ПО Emotet в прошлом считалось наиболее распространенным вредоносным ПО, которое использовало спам-кампании и вредоносные вложения для распространения вредоносного ПО.

В начале года международная правоохранительная операция, координируемая Европолом и Евроюстом, захватила инфраструктуру Emotet и арестовала двух человек.

Немецкие правоохранительные органы использовали эту инфраструктуру для доставки модуля Emotet, который удалил вредоносное ПО с зараженных устройств 25 апреля 2021 года.

Emotet возвращается после операции правоохранительных органов

Сегодня исследователи из Cryptolaemus, Gdata и Advanced Intel начали видеть вредоносную программу Trybot, который устанавливает загрузчик для Emotet на зараженных устройствах.

В то время как в прошлом Emotet установил Trybot, в настоящее время используется метод, чтобы восстановить ботнет Emoot, используя существующую инфраструктуру TryboT.

Vitali Kremez из Advanced Intel проанализировал установщик Emotet и предупредил, что возрождение вредоносного ботнета, вероятно, приведет к участию инфекций ransomware.

«Это ранний признак возможного предстоящего возвращения Emotet, наносящий вредоносную активность, выполняющего основные операции по ransomware по всему миру.

Защищать против нового ботнета Emotet

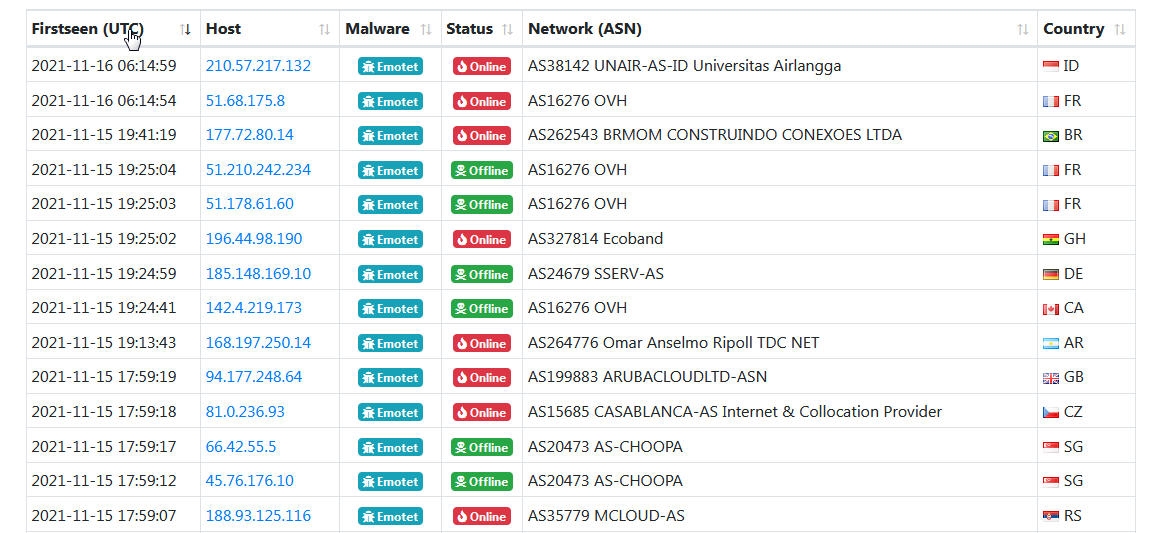

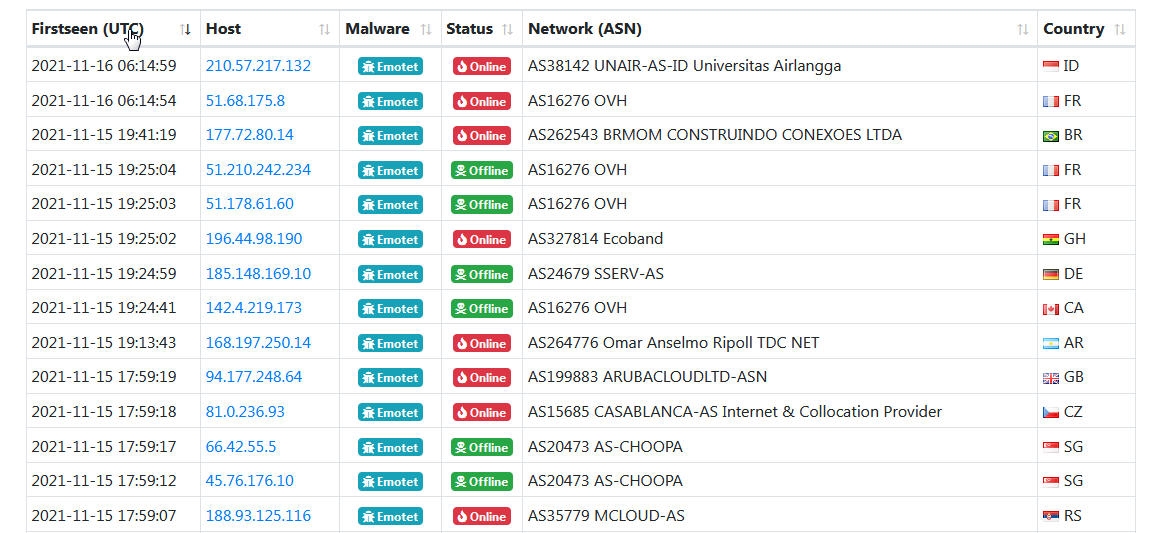

Занимающаяся отслеживанием malware некоммерческая организация Abuse.ch выпустила список серверов команд и управления, используемых новым ботнетом Emotet, и настоятельно рекомендует, чтобы администраторы сети блокировали соответствующие IP-адреса.

К сожалению, новая инфраструктура Emotet быстро растет, причем уже более 246 инфицированных устройств действуют в виде серверов команд и контроля.

Сетевым администраторам настоятельно рекомендуются блокировать все связанные IP-адреса, чтобы предотвратить добавление их устройств в недавно восстановленный ботнет Emotet.

https://www.bleepingcomputer.com/news/security/emotet-malware-is-back-and-rebuilding-its-botnet-via-trickbot/

Вредоносное ПО Emotet в прошлом считалось наиболее распространенным вредоносным ПО, которое использовало спам-кампании и вредоносные вложения для распространения вредоносного ПО.

Затем Emotet будет использовать зараженные устройства для проведения других спам-кампаний и установки других полезных нагрузок, таких как вредоносное ПО QakBot (Qbot) и Trickbot. Эти полезные данные затем будут использоваться для предоставления первоначального доступа злоумышленникам для развертывания программ-вымогателей, включая Ryuk, Conti, ProLock, Egregor и многие другие.

В начале года международная правоохранительная операция, координируемая Европолом и Евроюстом, захватила инфраструктуру Emotet и арестовала двух человек.

Немецкие правоохранительные органы использовали эту инфраструктуру для доставки модуля Emotet, который удалил вредоносное ПО с зараженных устройств 25 апреля 2021 года.

Emotet возвращается после операции правоохранительных органов

Сегодня исследователи из Cryptolaemus, Gdata и Advanced Intel начали видеть вредоносную программу Trybot, который устанавливает загрузчик для Emotet на зараженных устройствах.

В то время как в прошлом Emotet установил Trybot, в настоящее время используется метод, чтобы восстановить ботнет Emoot, используя существующую инфраструктуру TryboT.

Vitali Kremez из Advanced Intel проанализировал установщик Emotet и предупредил, что возрождение вредоносного ботнета, вероятно, приведет к участию инфекций ransomware.

«Это ранний признак возможного предстоящего возвращения Emotet, наносящий вредоносную активность, выполняющего основные операции по ransomware по всему миру.

Кремез сообщил, что нынешняя DLL загрузчика Emotet имеет компиляцию с Timestamp от (Sun Nov 14 20:50:34 2021)».«Это говорит нам, что удаление Emotet не помешало противникам найти средство построения вредоносных программ и создать бэкэндскую систему, возвращающую ее обратно в жизнь».

Защищать против нового ботнета Emotet

Занимающаяся отслеживанием malware некоммерческая организация Abuse.ch выпустила список серверов команд и управления, используемых новым ботнетом Emotet, и настоятельно рекомендует, чтобы администраторы сети блокировали соответствующие IP-адреса.

К сожалению, новая инфраструктура Emotet быстро растет, причем уже более 246 инфицированных устройств действуют в виде серверов команд и контроля.

Сетевым администраторам настоятельно рекомендуются блокировать все связанные IP-адреса, чтобы предотвратить добавление их устройств в недавно восстановленный ботнет Emotet.

https://www.bleepingcomputer.com/news/security/emotet-malware-is-back-and-rebuilding-its-botnet-via-trickbot/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Emotet - это вредоносное ПО, которое распространяется через спам-кампании с вредоносными вложениями. Если пользователь откроет вложение, вредоносные макросы или JavaScript загрузят Emotet DLL и загрузят ее в память с помощью PowerShell.

После загрузки вредоносная программа будет искать и красть электронные письма для использования в будущих спам-кампаниях и сбрасывать дополнительные полезные данные, такие как TrickBot или Qbot, которые обычно приводят к заражению программами-вымогателями.

Спам Emotet снова начинается

Вчера вечером исследователь кибербезопасности Брэд Дункан опубликовал дневник обработчика SANS о том, как ботнет Emotet начал рассылать спам в нескольких кампаниях по электронной почте с целью заражения устройств вредоносным ПО Emotet.

По словам Дункана, в спам-кампаниях используются электронные письма с цепочкой воспроизведения, чтобы побудить получателя открыть прикрепленные вредоносные файлы Word, Excel и защищенные паролем ZIP-файлы.

Фишинговые письма с цепочкой ответов - это когда ранее украденные цепочки писем используются с поддельными ответами для распространения вредоносного ПО среди других пользователей.

В образцах, предоставленных Дунканом, мы видим, что Emotet использует цепочки ответов, связанные с «пропавшим кошельком», распродажей CyberMonday, отмененными встречами, политическими пожертвованиями и прекращением стоматологической страховки.

К этим электронным письмам прикрепляются документы Excel или Word с вредоносными макросами или защищенный паролем вложения ZIP-файл, содержащий вредоносный документ Word, примеры которых показаны ниже.

в настоящее время в рамках новых спам-кампаний Emotet распространяются два разных вредоносных документа.

Первый - это шаблон документа Excel, в котором указано, что документ будет работать только на настольных или портативных компьютерах и что пользователю необходимо нажать «Включить содержимое» для правильного просмотра содержимого.

Как вложения Emotet заражают устройства

Когда вы открываете вложения Emotet, в шаблоне документа будет указано, что предварительный просмотр недоступен и что вам нужно нажать «Разрешить редактирование» и «Разрешить контент» для правильного просмотра контента.

Однако, как только вы нажмете на эти кнопки, будут включены вредоносные макросы, которые запускают команду PowerShell для загрузки DLL-загрузчика Emotet со скомпрометированного сайта WordPress и сохранения ее в папке C: \ ProgramData.

После загрузки DLL будет запущена с использованием C: \ Windows \ SysWo64 \ rundll32.exe, который скопирует DLL в случайную папку в% LocalAppData%, а затем повторно запустит DLL из этой папки.

Через некоторое время Emotet настроит значение запуска в HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run для запуска вредоносной программы при запуске Windows.

Вредоносная программа Emotet теперь будет незаметно работать в фоновом режиме, ожидая выполнения команд со своего сервера управления и контроля.

Эти команды могут быть предназначены для поиска электронной почты для кражи, распространения на другие компьютеры или установки дополнительных полезных данных, таких как трояны TrickBot или Qbot.

Защита от Emotet

Организация Abuse.ch, занимающаяся мониторингом вредоносных программ и ботнетов, опубликовала список из 245 серверов управления и контроля, которые брандмауэры периметра могут блокировать для предотвращения связи с серверами управления и контроля.

Блокирование связи с C2 также предотвратит сброс Emotet дальнейших полезных данных на скомпрометированных устройствах.

Возвращение Emotet - важное событие, за которым все сетевые администраторы, специалисты по безопасности и администраторы Windows должны следить за новыми разработками.

В прошлом Emotet считался наиболее распространенным вредоносным ПО и имеет хорошие шансы восстановить прежний рейтинг.

Ботнет Emotet вернулся по многочисленным просьбам "трудящихся", членов кибергруппы Conti.

Исследователи безопасности из Advanced Intelligence (AdvIntel) полагают, что перезапуск проекта был вызван пустотой, которую Emotet оставил на рынке высококачественного начального доступа после того, как правоохранительные органы закрыли его десять месяцев назад.

Возрождение ботнета следует за длительным периодом нехватки загрузчиков вредоносных программ и упадком децентрализованных операций с программами-вымогателями, что позволило синдикатам организованной преступности снова подняться.

Программа-вымогатель Conti может занять доминирующее положение

Emotet, считающийся наиболее распространенным вредоносным ПО, выступал в качестве загрузчика вредоносных программ, который предоставлял другим операторам вредоносных программ первоначальный доступ к зараженным системам, которые были оценены как ценные.

Qbot и TrickBot, в частности, были основными клиентами Emotet и использовали свой доступ для развертывания программ-вымогателей (например, Ryuk, Conti, ProLock, Egregor, DoppelPaymer и других).

«Стратегическая, операционная и тактическая гибкость Emotet была реализована с помощью модульной системы, позволяющей им адаптировать функциональность и специализацию полезной нагрузки к потребностям конкретных клиентов» - AdvIntel

Операторы ботнета предоставили начальный доступ в промышленном масштабе, поэтому многие вредоносные операции зависели от Emotet в своих атаках, особенно в так называемой триаде Emotet-TrickBot-Ryuk.

Ryuk является предшественником программы-вымогателя Conti. Переключение произошло в прошлом году, когда активность Conti начала расти, а количество обнаружений Ryuk сократилось. Операторы обоих штаммов вымогателей имеют долгую историю атак на организации в секторе здравоохранения и образования.

Исследователи AdvIntel говорят, что после того, как Emotet исчез со сцены, киберпреступные группы высшего уровня, такие как Conti (загруженные с помощью TrickBot и BazarLoader) и DoppelPaymer (загруженные с помощью Dridex), остались без жизнеспособного варианта высококачественного начального доступа.

«Это несоответствие между спросом и предложением делает возрождение Emotet важным. Когда этот ботнет вернется, он может серьезно повлиять на всю среду безопасности, заполнив фундаментальный пробел групп программ-вымогателей »- AdvIntel

Исследователи полагают, что одна из причин, которая способствовала закрытию в этом году нескольких операций с использованием программ-вымогателей (RaaS) (Babuk, DarkSide, BlackMatter, REvil, Avaddon), заключалась в том, что аффилированные лица использовали продавцов и брокеров с низкоуровневым доступом (RDP, уязвимый VPN, некачественный спам).

С уходом конкурентов из бизнеса вымогателей «традиционные группы», такие как Conti (ранее Ryuk) и EvilCorp, снова поднялись по служебной лестнице, привлекая «талантливых специалистов по вредоносным программам, массово покидающих расформированные RaaSes».

Группа Conti, в состав которой входил по крайней мере один бывший член Ryuk, и в партнерстве с крупнейшим клиентом Emotet, TrickBot, находились в лучшем положении, чтобы попросить операторов Emotet вернуться.

Исследователи AdvIntel уверены, что группа Conti будет доставлять свою полезную нагрузку к важным целям через Emotet, как только ботнет разрастется, и станет доминирующим игроком на сцене программ-вымогателей.

Поскольку партнерские отношения приносят наилучшие результаты, как показал альянс Emotet-TrickBot-Ryuk в 2019 и 2020 годах, новая триада может вскоре превзойти другие операции с вымогателем Conti в качестве конечной полезной нагрузки.

https://www.bleepingcomputer.com/news/security/emotet-botnet-comeback-orchestrated-by-conti-ransomware-gang/

Краткое содержание - Почему вернулся корпоративный погрузчик?

Возврат 14 ноября Emotet (внутренний проект "X") коррелирует с двумя долгосрочными изменениями в экосистеме ransomware: 1) неудовлетворенным спросом на загрузчики, 2) снижением децентрализованной модели RaaS (Ransomware-as-a-Service), и возвращение монополии таких кибергрупп как Conti.

AdvIntel считает, что именно бывшие участники Ryuk смогли убедить бывших операторов Emotet создать серверную часть и конструктор вредоносных программ из существующего проекта репозитория, чтобы вернуться в бизнес, чтобы восстановить триаду TrickBot-Emotet-Ryuk. Это партнерство позволяет синдикату Conti удовлетворить спрос на первоначальный доступ в промышленном масштабе, в то время как конкурирующим группам, таким как LockBit или HIVE, придется полагаться на отдельных низкокачественных брокеров доступа. В результате Conti может и дальше продвигаться к своей цели - стать монополистом в области программ-вымогателей.

14 ноября AdvIntel обнаружил возвращение загрузчика Emotet, который бездействовал с января 2021 года после того, как правоохранительные органы отключили его. Исследовательская гипотеза AdvIntel состоит в том, что это возвращение было сформировано современным ландшафтом программ-вымогателей и окажет большое влияние на развитие программ-вымогателей.

Это возрождение Emotet, вероятно, вызовет самый большой сдвиг экосистемы угроз в 2021 году и в последующий период по трем причинам:

Большие возможности загрузчика непрерывного действия Emotet

Корреляция между этими возможностями и спросом на современном рынке киберпреступности.

Возврат триады TrickBot-Emotet-Ransomware стал результатом первых двух пунктов.

Emotet - «Самый опасный грузчик»

Emotet - это ботнет-загрузчик и кибергруппа, управляющая этим ботнетом с использованием модели «загрузчик как услуга». Это означает, что Emotet предлагает возможности загрузчика для доставки полезной нагрузки своего клиента.

Emotet удалось разработать эту модель (и выбрать «правильных» заказчиков программ-вымогателей); Министерство внутренней безопасности определило его как одну из самых дорогостоящих и разрушительных форм вредоносного ПО, не оставляющую в безопасности ни одного сектора - от правительства до частного сектора.

Стратегическая, операционная и тактическая гибкость Emotet была реализована посредством модульной системы, позволяющей им адаптировать функциональность и специализацию полезной нагрузки к потребностям конкретных клиентов. В то же время операторы Emotet использовали понимание социальных проблем и конфликтов, что позволило им превратить социально-политическую сферу в оружие для кампаний по рассылке спама по электронной почте.

В целом успех Emotet был обусловлен тремя факторами.

1. Техническая доставка нагрузки.

2. Творческий и настойчивый подход к распространению спама.

3. Сотрудничество с такими группами, как TrickBot и Ryuk.

Невыполненный «корпоративный» запрос на погрузчик

Скорее всего, из-за того, что никакие другие группы не смогли воспроизвести такие возможности, после ухода из киберпространства в январе 2021 года Emotet оставил вакуум, который не был заполнен даже MASSLOADER, также известным как Hancitor. Другие бот-сети, такие как QBot, пытались вмешаться, но в значительной степени потерпели неудачу как постоянная и непрерывная система загрузки.

Это привело к серьезным сбоям в цепочках поставок программ-вымогателей.

После ликвидации Emotet спрос на эффективный источник высококачественного доступа и расширенного распространения не соответствовал нормальному предложению. Согласно конфиденциальной информации об источниках AdvIntel, даже группы высшего уровня, у которых есть свои площадки для организованных цепочек поставок доступа, такие как Conti (полагается на рассылку спама TrickBot, BazarLoader и Cobalt Strike) или DoppelPaymer (полагается на Dridex), выражают озабоченность по поводу отсутствия начальных доступов.

Это несоответствие между спросом и предложением делает возрождение Emotet важным. По мере того, как этот ботнет возвращается, он может серьезно повлиять на всю среду безопасности, сопоставив фундаментальный пробел групп программ-вымогателей.

Монополизация рынка программ-вымогателей

Весной и летом 2021 года большинство основных групп программ-вымогателей как услуги (RaaS), включая REvil, Darkside, Avaddon, Blackmatter, Babuk и другие, ушли с криминального рынка. Оставшиеся группы, такие как LockBit и HIVE, столкнулись со значительным снижением выплат от жертв из-за широкого использования резервных копий и более продвинутой защиты.

Этот спад RaaS приблизил ландшафт вымогателей к его форме до 2019 года, когда долгосрочные стратегические партнерства между высокоуровневыми организованными кибергруппами обеспечивали беспрецедентные доходы. Это, возможно, побудило более крупные группы, включая Conti, заполнявшую вакуум, оставленный REvil и другими RaaS, рассмотреть возможность восстановления связи с Emotet.

Это перспективное партнерство может быть мотивировано крупным успехом предыдущего альянса, достигнутого в 2018 году между Emotet, TrickBot и Ryuk. Эти централизованные, высокоорганизованные группы с продвинутыми техническими и социальными навыками в первую очередь полагались на навыки шифрования, высокую дисциплину, командную работу, разделение труда и высочайшие уровни централизации и организации. Объединив усилия, они доминировали в киберпреступной среде вплоть до 2019 года.

В 2019-2021 годах этой монополии бросили вызов RaaS, их децентрализованные филиалы, которые сделали упор на кражу данных, а не на их шифрование. Однако через два года эта модель оказалась нежизнеспособной.

Мошенничество с выходом, отсутствие надлежащей координации и организации (жадные филиалы атакуют критически важные отрасли, такие как Colonial Pipeline), филиалы, использующие продавцов и брокеров с низким уровнем доступа, и другие организационные проблемы приводят к закрытию RaaS к концу 2021 года. Более того, простая кража данных, который был в центре моделей RaaS, вкратце привел к ситуации, когда жертвы просто позволяют преступникам сбрасывать данные и отказываются платить выкуп.

С исчезновением RaaS традиционные группы: Ryuk (в форме Conti), TA505 и EvilCorp вернули себе господство в иерархии угроз. Они стали центром притяжения для талантливых специалистов по вредоносным программам, массово покидающих расформированные RaaS в поисках стабильной и упорядоченной операционной среды.

Эта новая среда сделала возвращение Emotet долгожданным событием. По мнению Conti имел все возможности снова обратиться к Emotet, и они поддерживали альянс с TrickBot. Emotet был последней недостающей частью.

Заключение

Возвращение Emotet не случайно, оно вызвано серьезными сдвигами в общей сфере киберпреступности. Растущая монополизация мира программ-вымогателей, который быстро завоевывают лишь несколько высокоорганизованных преступных корпораций, открывает лучшие возможности для таких групп как разработчики ботнета Emotet.

Более крупные организованные кибергруппы имеют более высокую прибыль, работая вместе в связях. Это было доказано альянсом TrickBot, Emotet и Ryuk: трех основных игроков иерархии киберпреступности до 2019 года. В конце 2021 года, когда более мелкие игроки теряют свое влияние, а более крупные становятся еще крупнее, новый союз между TrickBot, Emotet и Conti становится логическим путем.

Это может стать крупнейшим изменением киберугроз за последние пять лет с тех пор, как Emotet попытались удалить в январе 2020 года.

https://www.advintel.io/post/corporate-loader-emotet-history-of-x-project-return-for-ransomware

Вредоносная программа Emotet теперь распространяется через вредоносные пакеты Windows App Installer, которые выдают себя за программное обеспечение Adobe PDF.

Эта новая кампания Emotet начинается с украденных писем с цепочкой ответов, которые появляются как ответ на существующий диалог.

В этих ответах получателю просто предлагается «см. Прикрепленный файл» и содержится ссылка на предполагаемый PDF-файл, связанный с перепиской по электронной почте.

При нажатии на ссылку пользователь попадает на поддельную страницу Google Диска, где ему предлагается нажать кнопку для предварительного просмотра PDF-документа.

Эта кнопка «Предварительный просмотр PDF» представляет собой URL-адрес ms-appinstaller, который пытается открыть файл appinstaller, Файл appinstaller - это просто файл XML, содержащий информацию о подписанном издателе и URL-адрес приложения, которое будет установлено.

При попытке открыть файл .appinstaller браузер Windows предложит вам открыть программу Windows App Installer, чтобы продолжить.

Как только вы согласитесь, вам будет показано окно установщика приложения с предложением установить «Adobe PDF Component».

Вредоносный пакет выглядит как законное приложение Adobe, поскольку у него есть законный значок Adobe PDF, действующий сертификат, помечающий его как «Надежное приложение», и поддельная информация об издателе. Этого типа проверки в Windows более чем достаточно, чтобы многие пользователи доверяли приложению и устанавливали его.

Как только пользователь нажимает кнопку «Установить», установщик приложений загружает и устанавливает вредоносный пакет приложений

Этот процесс также скопирует DLL как файл и папку со случайным именем в% LocalAppData%, как показано ниже.

Наконец, будет создан автозапуск в HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run для автоматического запуска DLL при входе пользователя в Windows.

Emotet был самым распространенным вредоносным ПО в прошлом, пока правоохранительные органы не остановили его и не захватили инфраструктуру ботнета. Десять месяцев спустя Emotet был воскрешен, поскольку он начал восстанавливаться с помощью трояна TrickBot.

Днем позже начались спам-кампании Emotet, когда электронные письма попадали в почтовые ящики пользователей с различными приманками и вредоносными документами, которые устанавливали вредоносное ПО.

Эти кампании позволили Emotet быстро расширить свое присутствие и снова провести крупномасштабные фишинговые кампании с установкой TrickBot и Qbot.

Кампании Emotet обычно приводят к атакам программ-вымогателей. Администраторы Windows должны следить за методами распространения вредоносных программ и обучать сотрудников обнаруживать кампании Emotet.

https://www.bleepingcomputer.com/news/security/emotet-now-spreads-via-fake-adobe-windows-app-installer-packages/

Печально известная вредоносная программа Emotet теперь устанавливает маяки Cobalt Strike напрямую, обеспечивая немедленный доступ к сети злоумышленникам и делая атаки программ-вымогателей неизбежными.

Emotet - это вредоносное ПО, которое распространяется через спам-сообщения, содержащие вредоносные документы Word или Excel. В этих документах используются макросы для загрузки и установки троянца Emotet на компьютер жертвы, который затем используется для кражи электронной почты и развертывания дополнительных вредоносных программ на устройстве.

Исторически сложилось так, что Emotet устанавливал троянов TrickBot или Qbot на зараженные устройства. Эти трояны в конечном итоге развертывали Cobalt Strike на зараженном устройстве или выполняли другие вредоносные действия.

Cobalt Strike - это легальный набор инструментов для тестирования на проникновение, который позволяет злоумышленникам устанавливать «маяки» на взломанных устройствах для удаленного наблюдения за сетью или выполнения дальнейших команд.

Тем не менее, Cobalt Strike очень популярен среди злоумышленников, которые используют взломанные версии как часть своих сетевых нарушений, и обычно используется в атаках программ-вымогателей.

Emotet меняет свою тактику

Сегодня исследовательская группа Emotet Cryptolaemus предупредила, что Emotet теперь пропускает свою основную вредоносную программу TrickBot или Qbot и напрямую устанавливает маяки Cobalt Strike на зараженные устройства.

«Сегодня некоторые зараженные компьютеры получили команду на установку Cobalt Strike, популярного инструмента после эксплуатации», - предупреждает Cofense Flash Alert.

«Сам Emotet собирает ограниченный объем информации о зараженной машине, но Cobalt Strike можно использовать для оценки более широкой сети или домена, потенциально ища подходящих жертв для дальнейшего заражения, такого как программы-вымогатели».

«Пока выполнялся образец Cobalt Strike, он пытался связаться с доменом lartmana [.] Com. Вскоре после этого Emotet удалил исполняемый файл Cobalt Strike».

Это существенное изменение в тактике, поскольку после того, как Emotet установил свою основную полезную нагрузку TrickBot или Qbot, жертвы обычно имели некоторое время, чтобы обнаружить инфекцию, прежде чем Cobalt Strike был развернут.

Теперь, когда эти начальные вредоносные программы пропущены, злоумышленники получат немедленный доступ к сети для горизонтального распространения, кражи данных и быстрого развертывания программ-вымогателей.

«Это большое дело. Обычно Emotet сбрасывает TrickBot или QakBot, которые, в свою очередь, сбрасывают CobaltStrike. У вас обычно есть около месяца между первым заражением и вымогательством. С Emotet, отбрасывающим CS напрямую, вероятно, будет гораздо более короткая задержка, "Исследователь безопасности Маркус Хатчинс написал в Твиттере о разработке.

Такое быстрое развертывание Cobalt Strike, вероятно, ускорит развертывание программ-вымогателей в скомпрометированных сетях. Это особенно верно для банды вымогателей Conti, которая убедила операторов Emotet перезапустить их после того, как в январе правоохранительные органы остановили их.

Cofense говорит, что неясно, является ли это тестом, используемым Emotet для наблюдения за собственной сетью, или частью цепочки атак для других семейств вредоносных программ, которые сотрудничают с ботнетом.

Исследователи будут внимательно следить за этой новой разработкой, и по мере появления дополнительной информации мы будем обновлять эту статью.

Как раз к праздникам печально известная вредоносная программа Emotet снова напрямую устанавливает маяки Cobalt Strike для быстрых кибератак.

Исторически сложилось так, что после заражения устройства Emotet крадет электронную почту жертвы для использования в будущих кампаниях, а затем сбрасывает вредоносные программы, такие как TrickBot и Qbot.

Однако ранее в этом месяце Emotet начал тестировать установку маяков Cobalt Strike на зараженные устройства вместо их обычных полезных нагрузок.

Cobalt Strike - это законный инструмент для тестирования на проникновение, который злоумышленники обычно используют для распространения в организации и, в конечном итоге, для развертывания программ-вымогателей в сети.

Emotet возобновляет установку Cobalt Strike

На прошлой неделе злоумышленники Emotet приостановили свои фишинговые кампании, и с тех пор исследователи не наблюдали никакой дальнейшей активности со стороны группы.

«Спам прекратился на прошлой неделе в четверг, и с тех пор они молчали, и до сегодняшнего дня НИЧЕГО не происходило». Джозеф Роузен из группы Cryptolaemus Emotet рассказал BleepingComputer.

Однако Cryptolaemus теперь предупреждает, что с сегодняшнего дня злоумышленники снова начали устанавливать маяки Cobalt Strike на устройства, уже зараженные Emotet.

Роузен сообщил, что Emotet теперь загружает модули Cobalt Strike непосредственно со своего сервера управления и контроля, а затем выполняет их на зараженном устройстве.

Этот доступ ускорит выполнение атак, а поскольку он будет действовать непосредственно перед праздниками, он может привести к многочисленным нарушениям, поскольку теперь у предприятий ограниченный персонал для отслеживания атак и реагирования на них.

C2-коммуникации замаскированы под jQuery

В образце маяка Cobalt Strike, вредоносная программа будет взаимодействовать с серверами управления и контроля злоумышленника через поддельный файл jquery-3.3.1.min.js.

Каждый раз, когда вредоносная программа связывается с C2, она будет пытаться загрузить файл jQuery, в котором каждый раз будет изменяться переменная с новыми инструкциями, как показано выделенным текстом на изображении ниже.

Поскольку большая часть файла представляет собой законный исходный код jQuery, и изменяется только часть содержимого, он смешивается с легитимным трафиком и упрощает обход программного обеспечения безопасности.

Ожидается, что с увеличением распространения маяков на уже зараженные устройства мы увидим увеличение количества корпоративных нарушений и, в конечном итоге, атак программ-вымогателей прямо перед праздниками или во время праздников.

https://www.bleepingcomputer.com/news/security/emotet-starts-dropping-cobalt-strike-again-for-faster-attacks/

Печально известный ботнет Emotet по-прежнему стабильно распространяется в дикой природе, заразив к настоящему времени 92 000 систем в 172 странах.

Хотя это может быть далеко от некогда глобального доминирования, когда под его контролем находились 1,6 миллиона устройств, это показывает, что вредоносное ПО все еще переживает возрождение и становится сильнее с каждым днем.

Активность Emotet прекратилась в 2019 году, пока в обращении находилась его вторая основная версия, и вредоносное ПО вернулось только в ноябре 2021 года с помощью Trickbot.

Несколько дней спустя стало очевидно, что возрождение было организовано кибергуппой Conti, которые используют его для получения первоначального доступа к корпоративным сетям.

Помимо первоначального заражения, Emotet продолжала пропускать TrickBot в качестве полезной нагрузки и сразу перешла к установке инструмента Cobalt Strike для быстрого удаленного доступа к сетям.

Отслеживание ботнета Emotet

Аналитики угроз из лаборатории Black Lotus решили более подробно изучить «Эпоху 3» Emotet, чтобы выявить новые функции и составить карту текущих моделей распространения.

Как вы можете видеть ниже, ботнет Emotet начал медленно воссоздавать себя в ноябре, а с января 2022 года он получил гораздо большее распространение благодаря фишинговым кампаниям.

Новая кампания Emotet также включает в себя такие функции, как новая схема криптографии на эллиптических кривых (ECC), которая заменяет шифрование RSA, используемое для защиты и проверки сетевого трафика.

Более того, в новой версии модуль списка процессов развертывается только после установления соединения с C2.

Кроме того, авторы вредоносных программ теперь добавили больше возможностей для сбора информации для лучшего профилирования системы, тогда как раньше Emotet отправлял обратно только список запущенных процессов.

Медленная и неуклонная реструктуризация

Black Lotus сообщает, что в настоящее время существует 170 уникальных C2, поддерживающих возрождение Emotet, и их число медленно, но неуклонно растет. Среднее количество дней активности C2 в настоящее время составляет 28.

Как и в предыдущие эпохи, большая часть инфраструктуры C2 Emotet расположена в США и Германии, за которыми следуют Франция, Канада, Сингапур, Великобритания, Бразилия и другие.

С точки зрения распространения ботов, основное внимание уделяется Индии, Индонезии, Таиланду, Японии, Южной Африке, США, Италии, Китаю, Мексике и Южной Корее.

Аналитики угроз считают, что причиной того, что первые три страны возглавили этот список, является количество устаревших и, следовательно, уязвимых компьютеров с Windows в регионе.

Как сообщал Bleeping Computer в декабре, компания Emotet использовала уязвимость спуфинга Windows AppX Installer для установки приложений на хост напрямую из удаленного источника.

Тем не менее, пиратские копии Windows, намеренно прервавшие подключение к серверам обновлений Microsoft, остаются уязвимыми для атак вредоносных программ, таких как Emotet.

https://www.bleepingcomputer.com/news/security/emotet-growing-slowly-but-steadily-since-november-resurgence/

Ботнет Emotet теперь использует файлы ярлыков Windows (.LNK), содержащие команды PowerShell, для заражения компьютеров жертв, отказываясь от макросов Microsoft Office, которые теперь отключены по умолчанию.

Использование файлов .LNK не ново, так как Emotet ранее использовала их в сочетании с кодом Visual Basic Script (VBS) для создания команды, загружающей полезную нагрузку. Однако они впервые использовали ярлыки Windows для прямого выполнения команд PowerShell.

Новая техника после неудачной кампании

В прошлую пятницу операторы Emotet прекратили фишинговую кампанию, потому что они испортили свой установщик после того, как использовали статическое имя файла для ссылки на вредоносный ярлык .LNK.

Запуск ярлыка запускал команду, которая извлекала строку кода VBS и добавляла ее в файл VBS для выполнения.

Однако, поскольку у распределенных файлов ярлыков было другое имя, чем статическое, которое они искали, это не помогло бы правильно создать файл VBS. Группа устранила проблему вчера.

Сегодня исследователи безопасности заметили, что Emotet перешел на новую технику, которая использует команды PowerShell, прикрепленные к LNK-файлу, для загрузки и выполнения скрипта на зараженном компьютере.

Вредоносная строка, добавляемая к файлу .LNK, запутывается и дополняется нулями (пробелом), чтобы она не отображалась в целевом поле (файл, на который указывает ярлык) диалогового окна свойств файла.

Вредоносный файл .LNK Emotet содержит URL-адреса нескольких скомпрометированных веб-сайтов, используемых для хранения полезной нагрузки сценария PowerShell. Если сценарий присутствует в одном из определенных мест, он загружается во временную папку системы как сценарий PowerShell со случайным именем.

Ниже представлена деобфусцированная версия вредоносной строки Emotet, прикрепленной к полезной нагрузке .LNK:

Этот сценарий создает и запускает другой сценарий PowerShell, который загружает вредоносное ПО Emotet из списка скомпрометированных сайтов и сохраняет его в папку %Temp%. Затем загруженная DLL запускается с помощью команды regsvr32.exe.

Выполнение сценария PowerShell выполняется с помощью утилиты командной строки Regsvr32.exe и заканчивается загрузкой и запуском вредоносного ПО Emotet.

Исследователь безопасности Макс Малютин говорит, что наряду с использованием PowerShell в файлах LNK этот поток выполнения является новым для развертывания вредоносного ПО Emotet.

Новая техника на подъеме

Исследовательская группа Cryptolaemus, которая внимательно следит за активностью Emotet, отмечает, что новая техника является явной попыткой злоумышленника обойти защиту и автоматическое обнаружение.

Исследователи безопасности из компании ESET, занимающейся кибербезопасностью, также заметили, что использование новой технологии Emotet увеличилось за последние 24 часа.

Данные телеметрии ESET показывают, что страны, наиболее затронутые Emotet с помощью новой технологии, — это Мексика, Италия, Япония, Турция и Канада.

Помимо перехода на PowerShell в файлах .LNK, операторы ботнета Emotet внесли несколько других изменений с тех пор, как в ноябре возобновили свою деятельность на более стабильном уровне, например, перешли на 64-битные модули.

Вредоносная программа обычно используется в качестве шлюза для других вредоносных программ, особенно угроз программ-вымогателей, таких как Conti.

https://www.bleepingcomputer.com/news/security/emotet-malware-now-installs-via-powershell-in-windows-shortcut-files/

Отслеживая текущую активность ботнета Emotet, исследователи безопасности обнаружили, что кибергруппы Quantum и BlackCat теперь используют вредоносное ПО для развертывания своих полезных нагрузок.

Это интересное событие, учитывая, что синдикат Conti был тем, кто ранее использовал ботнет до закрытия в июне.

Группа Conti организовала свое возвращение в ноябре после того, как международные правоохранительные органы отключили инфраструктуру Emotet в начале 2021 года.

«Ботнет Emotet (также известный как SpmTools) подпитывал крупные киберпреступные группы в качестве начального вектора атаки или предшественника многочисленных продолжающихся атак», — заявили исследователи безопасности из разведывательной компании AdvIntel.

«С ноября 2021 года до роспуска Conti в июне 2022 года Emotet был эксклюзивным инструментом Conti для вымогательства, однако цепочка заражения Emotet в настоящее время приписывается Quantum и BlackCat».

По данным AdvIntel, ботнет в настоящее время используется для установки маяка Cobalt Strike на зараженных системах в качестве полезной нагрузки второго этапа, что позволяет злоумышленникам перемещаться в боковом направлении и развертывать полезные нагрузки программ-вымогателей в сети жертвы.

Это соответствует потоку атаки Conti, который включал Emotet после его возрождения, за вычетом начального вектора доступа через ботнет TrickBot.

AdvIntel говорит, что Emotet наносит довольно большой ущерб с начала года, поскольку он отследил более 1 200 000 систем, зараженных Emotet по всему миру, с пиком активности в период с февраля по март.

Вредоносное ПО Emotet было впервые использовано в атаках в качестве банковского трояна в 2014 году и превратилось в ботнет, используемый группой угроз TA542 (также известной как Mummy Spider) для кражи данных, проведения разведки и бокового перемещения по сетям жертв, а также для доставлять вредоносную полезную нагрузку второго этапа.

С июня ботнет был модернизирован, чтобы заразить потенциальных жертв модулем кражи кредитных карт, который попытается собрать информацию о кредитных картах, хранящуюся в профилях пользователей Google Chrome.

Это изменение произошло после увеличения активности в апреле и перехода на 64-битные модули, как заметила группа исследователей безопасности Cryptolaemus.

Emotet (так же, как Qbot и IcedID) также переключился на файлы ярлыков Windows (.LNK) с использования макросов Microsoft Office (теперь отключенных по умолчанию) в качестве вектора атаки для заражения целевых устройств.

К счастью, кампании Emotet сейчас не очень активны, если вообще проводятся, поскольку большинство фишинговых кампаний вредоносного ПО вращаются вокруг Qbot и IcedID.

Однако это может быстро измениться и привести к быстрому развертыванию атак программ-вымогателей, поэтому Emotet по-прежнему остается тем средством защиты от вредоносных программ, на которое следует обратить внимание.

https://www.bleepingcomputer.com/news/security/emotet-botnet-now-pushes-quantum-and-blackcat-ransomware/