Ботнет использует Log4J, скрывает команды в DNS запросах

Недавно обнаруженный ботнет, находящийся в стадии активной разработки, нацелен на системы Linux, пытаясь превратить их в армию ботов, готовых украсть конфиденциальную информацию, установить руткиты, создать обратные оболочки и действовать как прокси-серверы веб-трафика.

Недавно обнаруженное вредоносное ПО, получившее название B1txor20 исследователями из исследовательской лаборатории сетевой безопасности Qihoo 360 (360 Netlab), фокусирует свои атаки на устройствах с архитектурой процессора Linux ARM, X64.

Ботнет использует эксплойты, нацеленные на уязвимость Log4J, для заражения новых хостов, что является очень привлекательным вектором атаки, учитывая, что десятки поставщиков используют уязвимую библиотеку журналов Apache Log4j.

Исследователи впервые обнаружили ботнет B1txor20 9 февраля, когда первый образец попал в ловушку одной из их систем-приманок.

В общей сложности они захватили в общей сложности четыре образца вредоносных программ с бэкдором, прокси-сервером SOCKS5, загрузкой вредоносных программ, кражей данных, выполнением произвольных команд и функциями установки руткитов.

Туннелирование DNS, используемое для сокрытия трафика связи C2

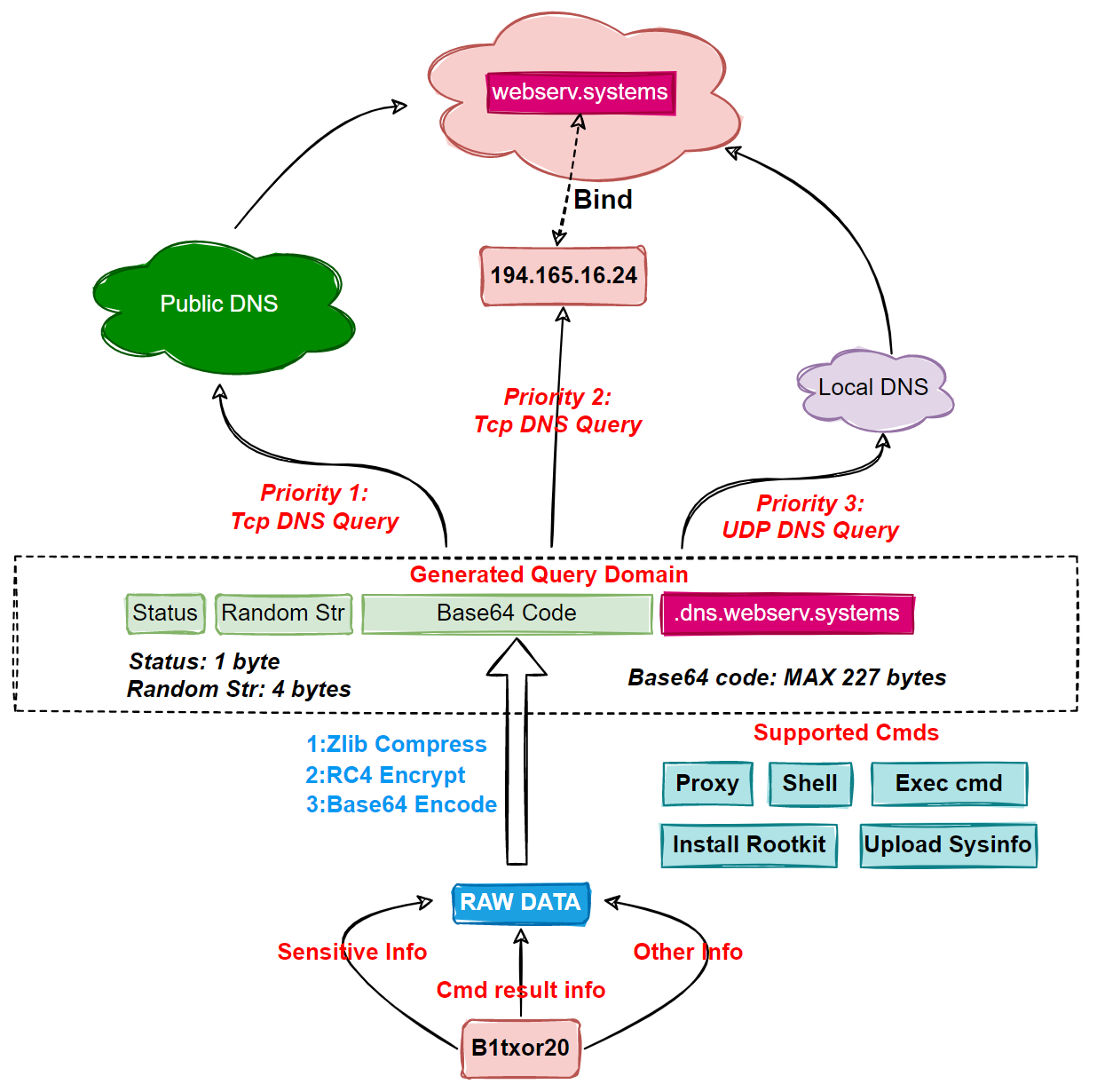

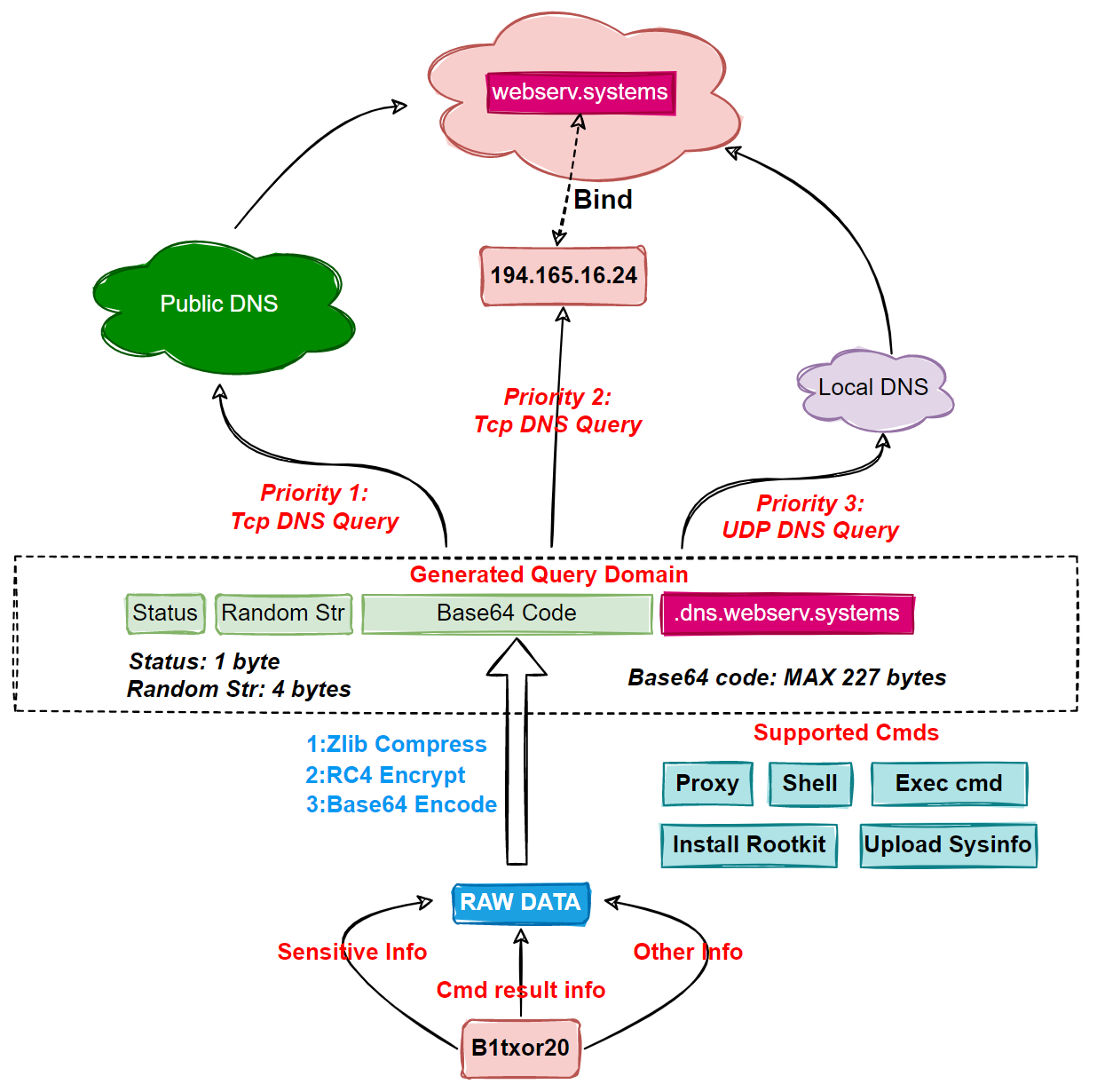

Тем не менее, что выделяет вредоносное ПО B1txor20, так это использование туннелирования DNS для каналов связи с сервером управления и контроля (C2), старый, но все еще надежный метод, используемый злоумышленниками для использования протокола DNS для туннелирования вредоносных программ и данных. через DNS-запросы.

«Бот отправляет украденную конфиденциальную информацию, результаты выполнения команд и любую другую информацию, которую необходимо доставить, предварительно спрятав ее с помощью определенных методов кодирования, на C2 в виде DNS-запроса», — пояснили исследователи.

«После получения запроса C2 отправляет полезную нагрузку на сторону бота в качестве ответа на запрос DNS. Таким образом, бот и C2 осуществляют связь с помощью протокола DNS».

Исследователи 360 Netlab также обнаружили, что, хотя разработчики вредоносного ПО включили более широкий набор функций, не все из них включены.

Вероятно, это признак того, что отключенные функции все еще содержат ошибки, и создатели B1txor20 все еще работают над их улучшением и включением в будущем.

Дополнительную информацию, включая индикаторы компрометации (IOC) и список всех поддерживаемых инструкций C2, можно найти в конце отчета 360 Netlab.

Продолжающаяся эксплуатация Log4J ботнетами

С момента его раскрытия несколько злоумышленников использовали эксплойты Log4Shell в своих атаках, в том числе поддерживаемые государством хакерские группы, связанные с правительствами Китая, Ирана, Северной Кореи и Турции, а также в качестве посредников доступа, используемых бандами вымогателей.

«С тех пор как уязвимость Log4J была обнаружена, мы видим, что все больше и больше вредоносных программ прыгают в вагон, Elknot, Gafgyt, Mirai слишком знакомы», — добавили исследователи 360 Netlab.

Например, в декабре они обнаружили злоумышленников, использующих уязвимость в системе безопасности Log4J для заражения уязвимых устройств Linux вредоносными программами Mirai и Muhstik Linux.

Было замечено, что эти ботнеты «вербуют» устройства и серверы IoT и используют их для развертывания крипто-майнеров и проведения крупномасштабных DDoS-атак.

Barracuda подтвердил отчет 360 Netlan ранее в этом месяце, заявив, что они обнаружили различные полезные нагрузки, нацеленные на уязвимые развертывания Log4j, причем львиную долю занимают варианты ботнета Mirai, используемые для DDoS и криптомайнинга.

https://www.bleepingcomputer.com/news/security/new-linux-botnet-exploits-log4j-uses-dns-tunneling-for-comms/

Недавно обнаруженное вредоносное ПО, получившее название B1txor20 исследователями из исследовательской лаборатории сетевой безопасности Qihoo 360 (360 Netlab), фокусирует свои атаки на устройствах с архитектурой процессора Linux ARM, X64.

Ботнет использует эксплойты, нацеленные на уязвимость Log4J, для заражения новых хостов, что является очень привлекательным вектором атаки, учитывая, что десятки поставщиков используют уязвимую библиотеку журналов Apache Log4j.

Исследователи впервые обнаружили ботнет B1txor20 9 февраля, когда первый образец попал в ловушку одной из их систем-приманок.

В общей сложности они захватили в общей сложности четыре образца вредоносных программ с бэкдором, прокси-сервером SOCKS5, загрузкой вредоносных программ, кражей данных, выполнением произвольных команд и функциями установки руткитов.

Туннелирование DNS, используемое для сокрытия трафика связи C2

Тем не менее, что выделяет вредоносное ПО B1txor20, так это использование туннелирования DNS для каналов связи с сервером управления и контроля (C2), старый, но все еще надежный метод, используемый злоумышленниками для использования протокола DNS для туннелирования вредоносных программ и данных. через DNS-запросы.

«Бот отправляет украденную конфиденциальную информацию, результаты выполнения команд и любую другую информацию, которую необходимо доставить, предварительно спрятав ее с помощью определенных методов кодирования, на C2 в виде DNS-запроса», — пояснили исследователи.

«После получения запроса C2 отправляет полезную нагрузку на сторону бота в качестве ответа на запрос DNS. Таким образом, бот и C2 осуществляют связь с помощью протокола DNS».

Исследователи 360 Netlab также обнаружили, что, хотя разработчики вредоносного ПО включили более широкий набор функций, не все из них включены.

Вероятно, это признак того, что отключенные функции все еще содержат ошибки, и создатели B1txor20 все еще работают над их улучшением и включением в будущем.

Дополнительную информацию, включая индикаторы компрометации (IOC) и список всех поддерживаемых инструкций C2, можно найти в конце отчета 360 Netlab.

Продолжающаяся эксплуатация Log4J ботнетами

С момента его раскрытия несколько злоумышленников использовали эксплойты Log4Shell в своих атаках, в том числе поддерживаемые государством хакерские группы, связанные с правительствами Китая, Ирана, Северной Кореи и Турции, а также в качестве посредников доступа, используемых бандами вымогателей.

«С тех пор как уязвимость Log4J была обнаружена, мы видим, что все больше и больше вредоносных программ прыгают в вагон, Elknot, Gafgyt, Mirai слишком знакомы», — добавили исследователи 360 Netlab.

Например, в декабре они обнаружили злоумышленников, использующих уязвимость в системе безопасности Log4J для заражения уязвимых устройств Linux вредоносными программами Mirai и Muhstik Linux.

Было замечено, что эти ботнеты «вербуют» устройства и серверы IoT и используют их для развертывания крипто-майнеров и проведения крупномасштабных DDoS-атак.

Barracuda подтвердил отчет 360 Netlan ранее в этом месяце, заявив, что они обнаружили различные полезные нагрузки, нацеленные на уязвимые развертывания Log4j, причем львиную долю занимают варианты ботнета Mirai, используемые для DDoS и криптомайнинга.

https://www.bleepingcomputer.com/news/security/new-linux-botnet-exploits-log4j-uses-dns-tunneling-for-comms/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.