Process Explorer: Ransomware используют драйвер Process Explorer чтобы удалить ПО безопасности

Злоумышленники используют новый хакерский инструмент, получивший название AuKill, для отключения программного обеспечения Endpoint Detection & Response (EDR) в системах целей перед развертыванием бэкдоров и программ-вымогателей в атаках Bring Your Own Vulnerable Driver (BYOVD).

В таких атаках злоумышленники сбрасывают легальные драйверы, подписанные действительным сертификатом и способные работать с привилегиями ядра на устройствах жертв, чтобы отключить решения безопасности и захватить систему.

Этот метод популярен среди различных субъектов угроз, от поддерживаемых государством хакерских групп до финансово мотивированных кибергрупп.

Вредоносное ПО AuKill, впервые обнаруженное исследователями безопасности Sophos X-Ops, сбрасывает уязвимый драйвер Windows (procexp.sys) рядом с тем, который используется Microsoft Process Explorer v16.32. Это очень популярная и легальная утилита, помогающая собирать информацию об активных процессах Windows.

Чтобы отключить программное обеспечение безопасности, AuKill запускает несколько потоков, чтобы постоянно проверять и отключать процессы и службы безопасности (и гарантировать, что они остаются отключенными, предотвращая их перезапуск).

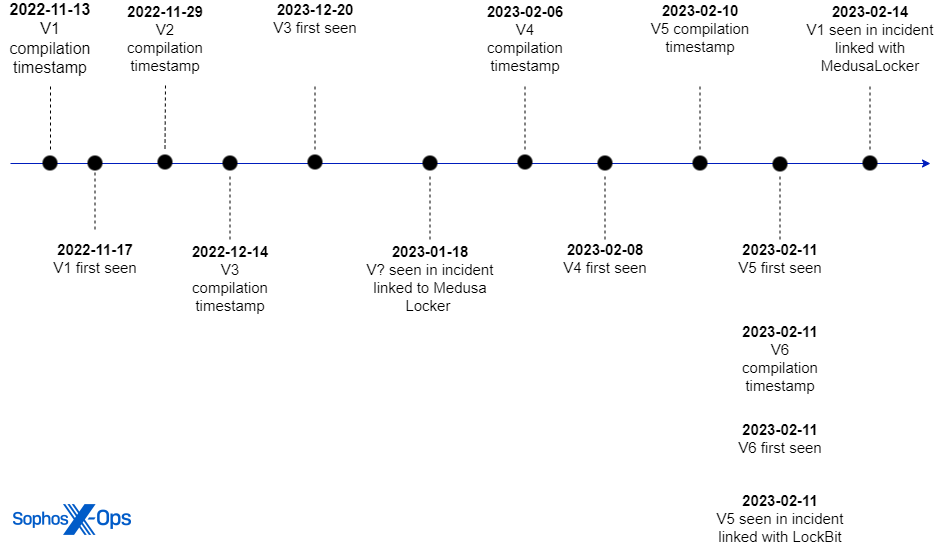

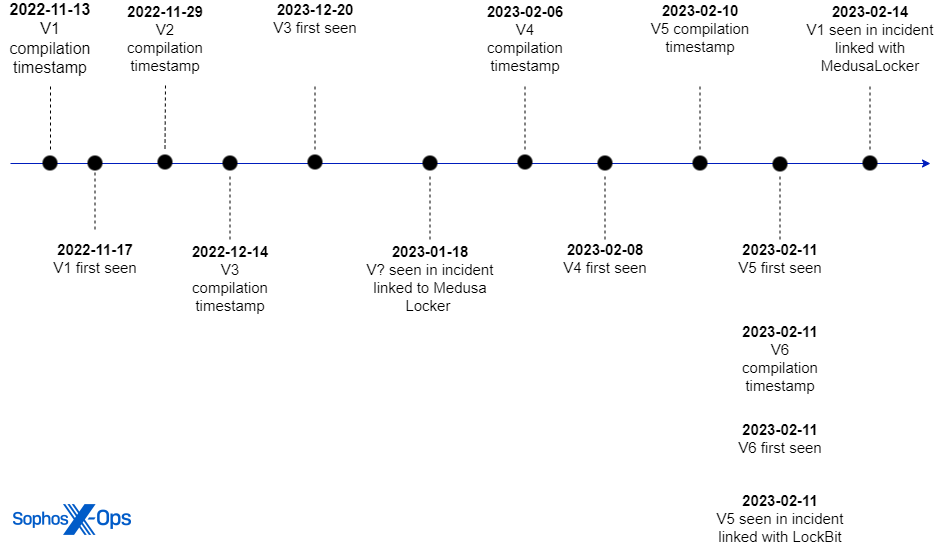

До сих пор в дикой природе наблюдалось несколько версий AuKill, некоторые из которых были развернуты как минимум в трех отдельных инцидентах, которые с начала года привели к заражению программами-вымогателями Medusa Locker и LockBit.

«С начала 2023 года этот инструмент использовался как минимум во время трех инцидентов с программами-вымогателями для саботажа защиты цели и развертывания программ-вымогателей», — говорится в сообщении Sophos X-Ops.

«В январе и феврале злоумышленники развернули программу-вымогатель Medusa Locker после использования инструмента; в феврале злоумышленник использовал AuKill непосредственно перед развертыванием программы-вымогателя Lockbit».

AuKill похож на инструмент с открытым исходным кодом под названием Backstab, который также использует драйвер Process Explorer для отключения решений безопасности, работающих на скомпрометированных устройствах.

Backstab ранее использовался LockBit по крайней мере в одной атаке, которую Sophos X-Ops наблюдал при анализе последней версии вредоносного ПО группы LockBit 3.0 или LockBit Black.

«Мы обнаружили много общего между открытым исходным кодом Backstab и AuKill», — сказали исследователи.

«Некоторые из этих сходств включают похожие характерные строки отладки и почти идентичную логику потока кода для взаимодействия с драйвером».

Самый старый образец AuKill имеет отметку времени компиляции в ноябре 2022 года, а самый новый был скомпилирован в середине февраля, когда он также использовался как часть атаки, связанной с группой вымогателей LockBit.

https://www.bleepingcomputer.com/news/security/ransomware-gangs-abuse-process-explorer-driver-to-kill-security-software/

В таких атаках злоумышленники сбрасывают легальные драйверы, подписанные действительным сертификатом и способные работать с привилегиями ядра на устройствах жертв, чтобы отключить решения безопасности и захватить систему.

Этот метод популярен среди различных субъектов угроз, от поддерживаемых государством хакерских групп до финансово мотивированных кибергрупп.

Вредоносное ПО AuKill, впервые обнаруженное исследователями безопасности Sophos X-Ops, сбрасывает уязвимый драйвер Windows (procexp.sys) рядом с тем, который используется Microsoft Process Explorer v16.32. Это очень популярная и легальная утилита, помогающая собирать информацию об активных процессах Windows.

Чтобы отключить программное обеспечение безопасности, AuKill запускает несколько потоков, чтобы постоянно проверять и отключать процессы и службы безопасности (и гарантировать, что они остаются отключенными, предотвращая их перезапуск).

До сих пор в дикой природе наблюдалось несколько версий AuKill, некоторые из которых были развернуты как минимум в трех отдельных инцидентах, которые с начала года привели к заражению программами-вымогателями Medusa Locker и LockBit.

«С начала 2023 года этот инструмент использовался как минимум во время трех инцидентов с программами-вымогателями для саботажа защиты цели и развертывания программ-вымогателей», — говорится в сообщении Sophos X-Ops.

«В январе и феврале злоумышленники развернули программу-вымогатель Medusa Locker после использования инструмента; в феврале злоумышленник использовал AuKill непосредственно перед развертыванием программы-вымогателя Lockbit».

AuKill похож на инструмент с открытым исходным кодом под названием Backstab, который также использует драйвер Process Explorer для отключения решений безопасности, работающих на скомпрометированных устройствах.

Backstab ранее использовался LockBit по крайней мере в одной атаке, которую Sophos X-Ops наблюдал при анализе последней версии вредоносного ПО группы LockBit 3.0 или LockBit Black.

«Мы обнаружили много общего между открытым исходным кодом Backstab и AuKill», — сказали исследователи.

«Некоторые из этих сходств включают похожие характерные строки отладки и почти идентичную логику потока кода для взаимодействия с драйвером».

Самый старый образец AuKill имеет отметку времени компиляции в ноябре 2022 года, а самый новый был скомпилирован в середине февраля, когда он также использовался как часть атаки, связанной с группой вымогателей LockBit.

https://www.bleepingcomputer.com/news/security/ransomware-gangs-abuse-process-explorer-driver-to-kill-security-software/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.