Не перевелись еще Petya Ransomware на Руси

Cпасти систему и документы не получилось, так как пользователь переустановил систему. А спасти было возможно.

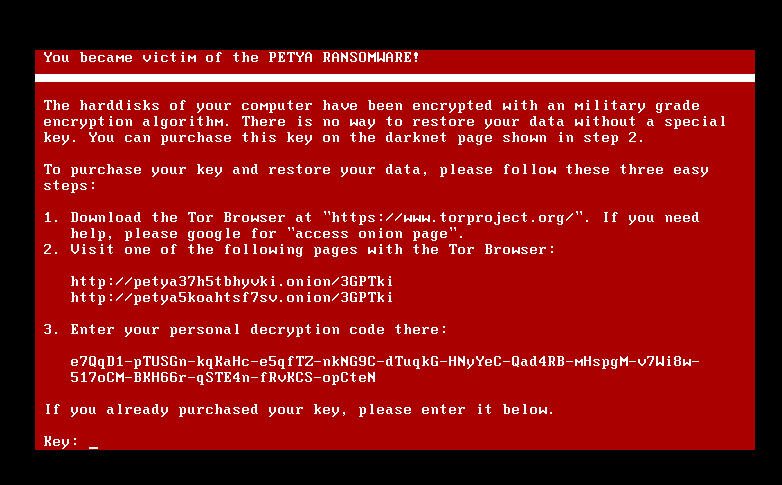

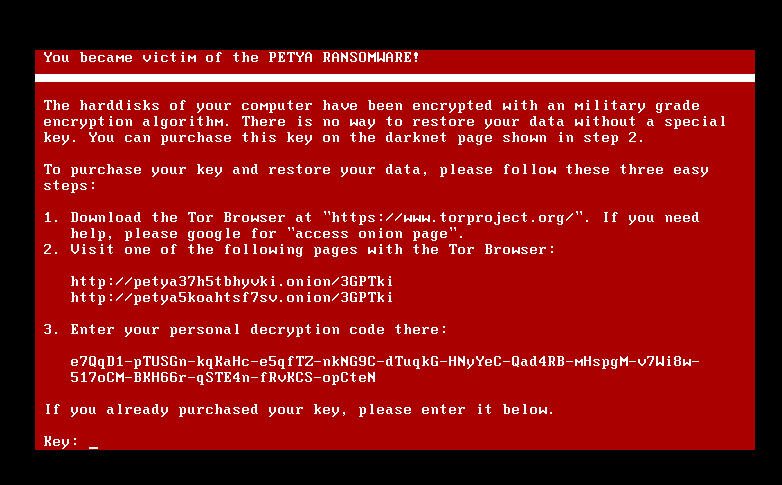

Судя по источнику угрозы - это был Petya Ransomware,

После проверки на VM, оказалось что это классический Petya Ransomware (вариант Red) загруженный пользователем из бескрайних просторов сети. С этим вариантом распрощались еще два года назад, в связи с тем, что автором JanusSecretary (или авторским коллективом) были сданы мастер-ключи к трем вариантам: RED, GREEN. GOLDENEYE.

На сегодня есть несколько надежных методов спасти систему и документы после подобной атаки.

во первых, это инструменты hack-petya от leo-stone, которые применимы к Petya Red:

https://github.com/leo-stone/hack-petya/releases/tag/v2.0.1

во вторых, это загрузочный диск antipetya_ultimate от hasherezade, который так же работает для случая Red

https://github.com/hasherezade/petya_key/releases/download/0.2/antipetya_ultimate.iso

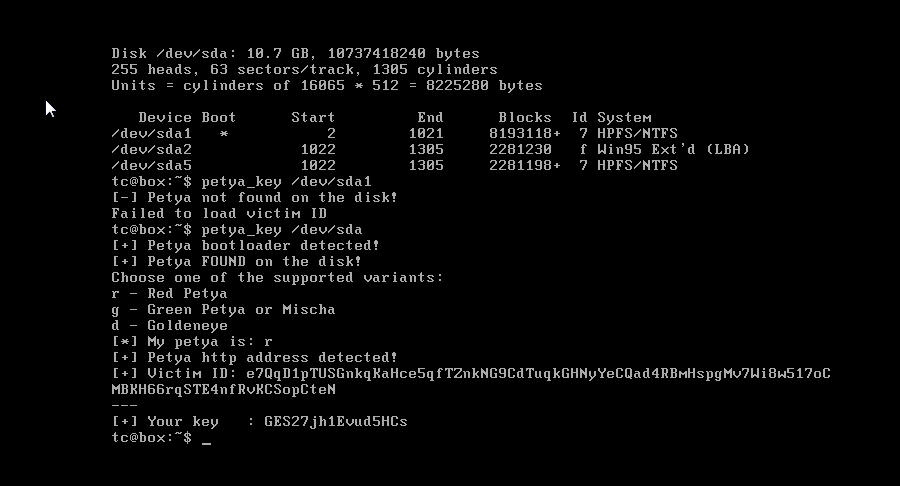

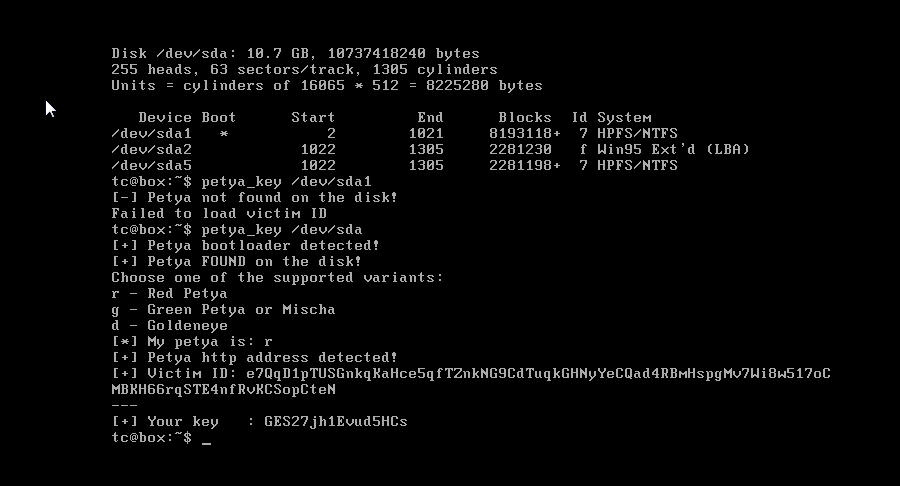

в третьих, это инструменты petya_key от hasherezade для получения ключа по известному уникальному идентификатору (в данном случае был

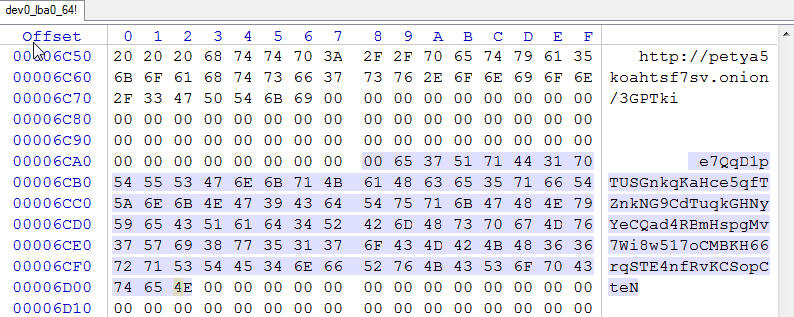

Чтобы извлечь нужные 64сектора диска используем загрузочный Winpe + инструментарий DMDE

для получения ключа, я использовал второй и третий методы, простой и сложный.

по второму методу: можно загрузиться с antipetya_ultimate и далее, следуя подсказкам ввести необходимые команды и параметры, и автоматически получить ключ для расшифровки MFT.

по третьему методу: можно использовать простой путь: получить скриншот экрана, содержащего идентификатор, преобразовать изображение в plain text, выделить блок с идентификатором, преобразовать в нужную кодировку ANSI Win 1251(если текст с online сервиса был получен, например, в UTF-8),

далее, блок сохраняем в файл ID.txt и используем для получения ключа в petya_key:

однако, этот метод сработает, если распознание рисунка будет на 100% безошибочным. Ошибка с распознанием хотя бы одного символа приведет к ошибке с получением ключа. А визуально, найти ошибку будет непросто.

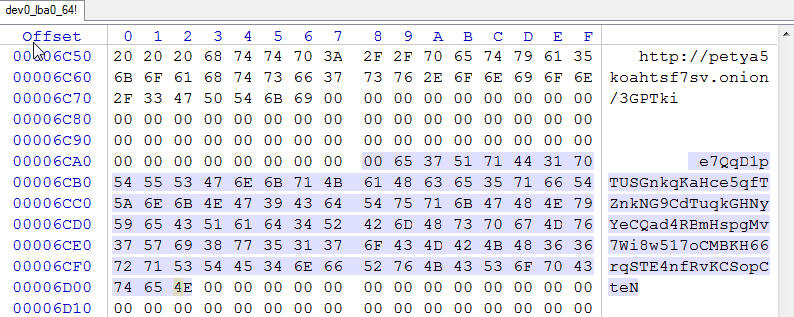

Надежнее, таки загрузиться с Winpe, скопировать с 0 по 63 секторы проблемного жесткого диска, сохранить в файл *.bin с последующим извлечением (можно использовать hex-редакторы: Winhex или xwforensics) необходимого идентификатора.

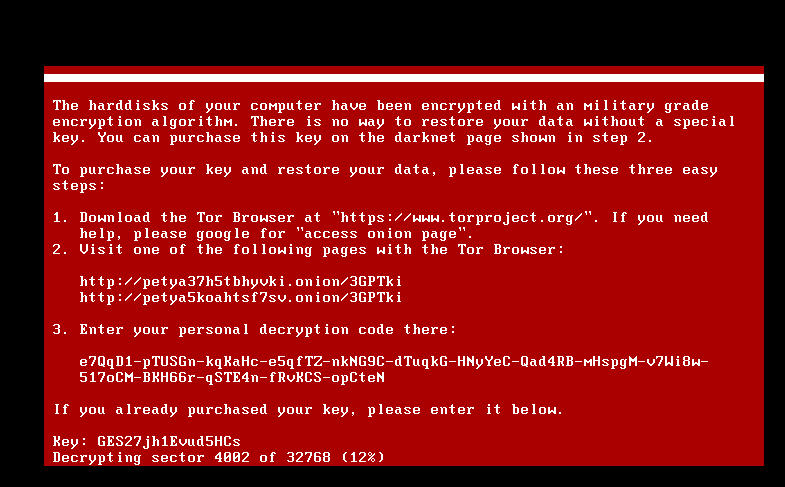

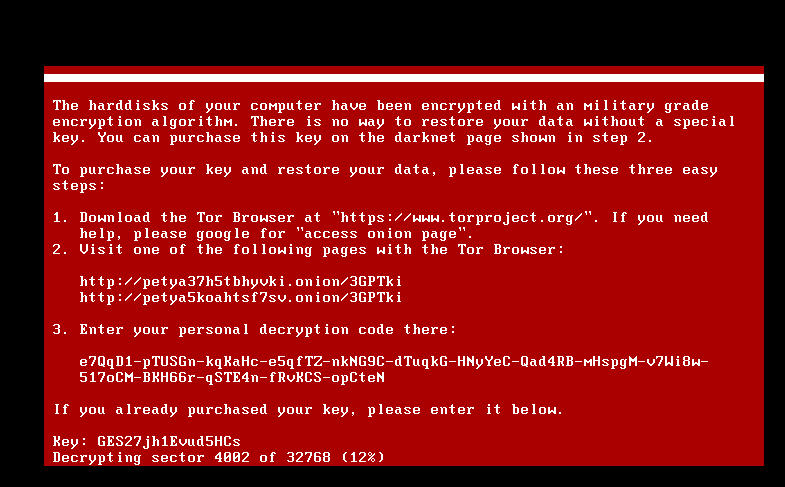

Замечаем, что после ввода правильного ключа начинается процесс расшифровки.

Интересно, что по первому методу от leo-stone, ключ так же был вычислен (и успешно применен для расшифровки диска), но с некоторым отличием от метода hasherezade.

petya-pay-no-ransom.herokuapp.com и petya-pay-no-ransom-mirror1.herokuapp.com

спустя некоторое время прекратил работу, поэтому для получения ключа применяем им же созданную офлайновую утилиту hack-petya. И здесь есть некоторый нюанс. PetyaExtractor (F.Wosar) создавал файлики src.txt и nonce.txt в base64 кодировке (для веб-генератора ключа), а для офлайновой утилиты необходимо эти же данные предварительно декодировать из base64.

(так же можно взять nonce.txt и src.txt черз DMDE из секторов 54 и 55 без предварительной декодировки)

(с), chklst.ru

Судя по источнику угрозы - это был Petya Ransomware,

DrWeb: Trojan.Ransom.369

ESET-NOD32: Win32/Diskcoder.Petya.A

Malwarebytes: Ransom.Petya

Kaspersky: Trojan-Ransom.Win32.Petr.a

После проверки на VM, оказалось что это классический Petya Ransomware (вариант Red) загруженный пользователем из бескрайних просторов сети. С этим вариантом распрощались еще два года назад, в связи с тем, что автором JanusSecretary (или авторским коллективом) были сданы мастер-ключи к трем вариантам: RED, GREEN. GOLDENEYE.

На сегодня есть несколько надежных методов спасти систему и документы после подобной атаки.

во первых, это инструменты hack-petya от leo-stone, которые применимы к Petya Red:

https://github.com/leo-stone/hack-petya/releases/tag/v2.0.1

во вторых, это загрузочный диск antipetya_ultimate от hasherezade, который так же работает для случая Red

https://github.com/hasherezade/petya_key/releases/download/0.2/antipetya_ultimate.iso

в третьих, это инструменты petya_key от hasherezade для получения ключа по известному уникальному идентификатору (в данном случае был

e7QqD1pTUSGnkqKaHce5qfTZnkNG9CdTuqkGHNyYeCQad4RBmHspgMv7Wi8w517oCMBKH66rqSTE4nfRvKCSopCteN)), который содержится на экране ввода ключа, а так же может быть извлечен из из первых 64 секторов системного диска.

Чтобы извлечь нужные 64сектора диска используем загрузочный Winpe + инструментарий DMDE

для hack-petya можно собрать информацию с помощью утилиты от Фабиана Восара PETYAEXTRACTOR.EXE:DMDE поддерживает файловые системы NTFS/NTFS5, FAT12/16, FAT32, exFAT, Ext2/3/4, HFS+/HFSX, ReFS (Beta) и работает в Windows 98/..XP/..7/..10, Linux, macOS, DOS (консольный интерфейс).

для получения ключа, я использовал второй и третий методы, простой и сложный.

по второму методу: можно загрузиться с antipetya_ultimate и далее, следуя подсказкам ввести необходимые команды и параметры, и автоматически получить ключ для расшифровки MFT.

по третьему методу: можно использовать простой путь: получить скриншот экрана, содержащего идентификатор, преобразовать изображение в plain text, выделить блок с идентификатором, преобразовать в нужную кодировку ANSI Win 1251(если текст с online сервиса был получен, например, в UTF-8),

далее, блок сохраняем в файл ID.txt и используем для получения ключа в petya_key:

petya_key.exe ID.txt >>key.txt

Choose one of the supported variants:

r - Red Petya

g - Green Petya or Mischa

d - Goldeneye

[*] My petya is: Victim file: id.txt

[*] [+] Victim ID: e7QqD1pTUSGnkqKaHce5qfTZnkNG9CdTuqkGHNyYeCQad4RBmHspgMv7Wi8w517oCMBKH66rqSTE4nfRvKCSopCteN

---

[+] Your key : GES27jh1Evud5HCs

однако, этот метод сработает, если распознание рисунка будет на 100% безошибочным. Ошибка с распознанием хотя бы одного символа приведет к ошибке с получением ключа. А визуально, найти ошибку будет непросто.

Надежнее, таки загрузиться с Winpe, скопировать с 0 по 63 секторы проблемного жесткого диска, сохранить в файл *.bin с последующим извлечением (можно использовать hex-редакторы: Winhex или xwforensics) необходимого идентификатора.

Замечаем, что после ввода правильного ключа начинается процесс расшифровки.

Интересно, что по первому методу от leo-stone, ключ так же был вычислен (и успешно применен для расшифровки диска), но с некоторым отличием от метода hasherezade.

GxSx7xhxExux5xCx: hack-petya от leo-stone GES27jh1Evud5HCs: petya_key от hasherezadeостается добавить, что веб-генератор ключа, созданный leo-stone по адресам :

petya-pay-no-ransom.herokuapp.com и petya-pay-no-ransom-mirror1.herokuapp.com

спустя некоторое время прекратил работу, поэтому для получения ключа применяем им же созданную офлайновую утилиту hack-petya. И здесь есть некоторый нюанс. PetyaExtractor (F.Wosar) создавал файлики src.txt и nonce.txt в base64 кодировке (для веб-генератора ключа), а для офлайновой утилиты необходимо эти же данные предварительно декодировать из base64.

(так же можно взять nonce.txt и src.txt черз DMDE из секторов 54 и 55 без предварительной декодировки)

Data Locations:

* Nonce 8-bytes:

- sector 54 [0x36] offset: 33 [0x21]

* Encrypted Verification Sector 512-bytes:

- sector 55 [0x37] offset: 0 [0x0]

hack-petya.exe >>key.txtрезультат:

G00000000 cb f0 82 97 9a 61 e2 1b 44 a2 db c8 92 96 04 82 |.....a..D.......|

00000010 00 06 80 0e 63 5a 7e 16 5e d6 5e cd 7a ce e8 ca |....cZ~.^.^.z...|

00000020 ca f0 02 97 9a 27 e2 db c4 a4 db c8 92 56 04 82 |.....'.......V..|

00000030 02 1c 80 4e 62 5a 7e 15 de 16 5e cb 7a cc eb ca |...NbZ~...^.z...|

00000040 ca f0 02 97 9a 63 e2 5b c4 a1 db c8 92 d6 04 82 |.....c.[........|

00000050 04 3e 80 ce 65 5a fe 14 5e 96 5e cd 7a cd e8 ca |.>..eZ..^.^.z...|

00000060 c9 f0 82 98 9a 2d e2 5b 44 a2 db c8 92 96 04 82 |.....-.[D.......|

00000070 06 04 80 ce 64 5a fe 14 de 16 5e cb 7a cc eb ca |....dZ....^.z...|

00000080 c9 f0 02 9e 9a 3f e2 9b c4 a2 db c8 92 56 04 82 |.....?.......V..|

00000090 08 26 80 ce 62 5a fe 15 de 56 5e cb 7a cb eb ca |.&..bZ...V^.z...|

000000a0 cc f0 02 98 9a 61 e2 1b c4 a4 db c8 92 96 04 82 |.....a..........|

000000b0 0a 22 80 8e 64 5a fe 14 de 56 5e cb fa cc eb ca |."..dZ...V^.....|

000000c0 cb f0 02 97 9a 61 e2 db c4 a2 db c8 92 d6 04 82 |.....a..........|

000000d0 0c 1e 80 8e 62 5a fe 15 de 56 5e cb fa cd eb ca |....bZ...V^.....|

000000e0 cc f0 02 9d 9a 43 e2 1b c4 a1 db c8 92 96 04 82 |.....C..........|

000000f0 0e 38 80 ce 63 5a 7e 15 de 96 5e cb 7a cb eb ca |.8..cZ~...^.z...|

[61643 38786 24986 7138 41540 51419 38546 33284 1536 3712 23139 5758 54878 52574 52858 51944]

Your key is: GxSx7xhxExux5xCx

00000010 00 06 80 0e 63 5a 7e 16 5e d6 5e cd 7a ce e8 ca |....cZ~.^.^.z...|

00000020 ca f0 02 97 9a 27 e2 db c4 a4 db c8 92 56 04 82 |.....'.......V..|

00000030 02 1c 80 4e 62 5a 7e 15 de 16 5e cb 7a cc eb ca |...NbZ~...^.z...|

00000040 ca f0 02 97 9a 63 e2 5b c4 a1 db c8 92 d6 04 82 |.....c.[........|

00000050 04 3e 80 ce 65 5a fe 14 5e 96 5e cd 7a cd e8 ca |.>..eZ..^.^.z...|

00000060 c9 f0 82 98 9a 2d e2 5b 44 a2 db c8 92 96 04 82 |.....-.[D.......|

00000070 06 04 80 ce 64 5a fe 14 de 16 5e cb 7a cc eb ca |....dZ....^.z...|

00000080 c9 f0 02 9e 9a 3f e2 9b c4 a2 db c8 92 56 04 82 |.....?.......V..|

00000090 08 26 80 ce 62 5a fe 15 de 56 5e cb 7a cb eb ca |.&..bZ...V^.z...|

000000a0 cc f0 02 98 9a 61 e2 1b c4 a4 db c8 92 96 04 82 |.....a..........|

000000b0 0a 22 80 8e 64 5a fe 14 de 56 5e cb fa cc eb ca |."..dZ...V^.....|

000000c0 cb f0 02 97 9a 61 e2 db c4 a2 db c8 92 d6 04 82 |.....a..........|

000000d0 0c 1e 80 8e 62 5a fe 15 de 56 5e cb fa cd eb ca |....bZ...V^.....|

000000e0 cc f0 02 9d 9a 43 e2 1b c4 a1 db c8 92 96 04 82 |.....C..........|

000000f0 0e 38 80 ce 63 5a 7e 15 de 96 5e cb 7a cb eb ca |.8..cZ~...^.z...|

[61643 38786 24986 7138 41540 51419 38546 33284 1536 3712 23139 5758 54878 52574 52858 51944]

Your key is: GxSx7xhxExux5xCx

(с), chklst.ru

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

https://app.any.run/tasks/ef7524b0-b262-49c0-a0e4-12ca12d8eec1

Сервис анализа vxCube "отснял" процесс работы вредоносной программы после перезагрузки системы

https://www.virustotal.com/gui/file/2f0322ba3ac2fc880074a4411fdb2093ed727598f5ab5eb34e3853c1938fa145/detection

https://forum.kasperskyclub.ru/topic/420606-vy-stali-zhertvoj-programmy-vymogatelja-petya/

https://forum.kasperskyclub.ru/topic/465546-rasshifrovanohelp-with-petya-ransomeware/

https://github.com/f6-dfir/Ransomware/tree/main/RedPetya/RedPetyaBruter

Примеры расшифровки:

Командная строка с учетом найденного nonce из 54 сектора, и 55 сектора.

RedPetyaBruter.exe -n nonce.bin -s55 sec55.bin

C:\Tools\HackPetya\RedPetyaBruter>RedPetyaBruter.exe -n nonce.bin -s55 sec55.bin

RedPetya password bruter (c) 2026 F6

Combinations: 64

Password: pxsxwxrxpxsxwxrx

можно и так, не выделяя отдельно nonce из 54 сектора.

C:\Tools\HackPetya\RedPetyaBruter>RedPetyaBruter.exe -s54 sec54.bin -s55 sec55.bin

RedPetya password bruter (c) 2026 F6

Combinations: 64

Password: pxsxwxrxpxsxwxrx

update:

Добавлю, что в модифицированной версии Petya Red, пароль разблокировки не связан с идентификатором на экране, т.е. получить правильный пароль по методике Hasherezade (antipetya_ultimate или petya_key) не получится, даже если считаете ID с экрана без ошибок, или из 54 сектора системы, или выполнили загрузку с помощью antipetya_ultamate (загрузчик Petya будет обнаружен, но ключ не найдется).