Шифровирусы шумною толпою...

1. Откочевал и отплясал (с мая и до осени 2014г) по нервам пользователей и ИТ сотрудников шифровирус bat.encoder. Первые - продолжают открывать все письма подряд, привычно доверяя тому, что говорят по телевизору и печатают в газетах и письмах. К печатному слову особенное доверие. " К любым чертям с матерями катись любая бумажка, но эту...", составленную по всем правилам социальной инженерии: акты приема-передачи, акты сверки_проверки, скан-счета на оплату, счет для оплаты задолженности, письмо из ФНС, судебная повестка по гражданскому делу, резюме и многочисленное т.д. - обязательно откроют из вложенного архива, и запустят.

1. Откочевал и отплясал (с мая и до осени 2014г) по нервам пользователей и ИТ сотрудников шифровирус bat.encoder. Первые - продолжают открывать все письма подряд, привычно доверяя тому, что говорят по телевизору и печатают в газетах и письмах. К печатному слову особенное доверие. " К любым чертям с матерями катись любая бумажка, но эту...", составленную по всем правилам социальной инженерии: акты приема-передачи, акты сверки_проверки, скан-счета на оплату, счет для оплаты задолженности, письмо из ФНС, судебная повестка по гражданскому делу, резюме и многочисленное т.д. - обязательно откроют из вложенного архива, и запустят. Причина этому - сокрытие (по умолчанию включенное в системе) расширения имен файлов, + незнание того факта, что офисные документы никак не могут быть с расширением исполняемых файлов:

*.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat, *.vbs, *.wsf, *.lnk, *.hta. Цена открытия подобных документов все более возрастает. для bat.encoder стоимость за приватный ключ расшифровки документов составляла ~ 15-20 000 рублей. Помимо финансовых затрат компании несут имиджевые и материальные потери, а отдельные работники, сотрудники и просто пользователи теряют еще и личные документы, фото (часто семейные, в единственном экземпляре), накопленные за несколько лет.Решения по расшифровке документов *keybtc@gmail_com, *paycrypt@gmail_com нет и скорее всего не будет.

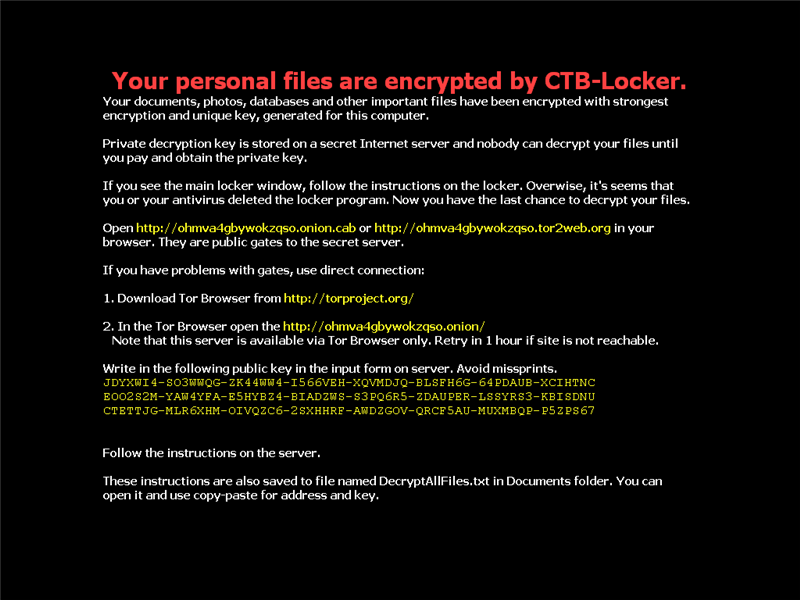

На дворе стоит февраль 2015г, и новый, технологичный шифратор, ctb-locker (он же encoder.686/Critroni.A/FileCoder.DA) уже на порядок выше запрашивает сумму за расшифровку документов - 3btc, по нынешним временам - целое состояние под 100 000руб!

Принцип работы злоумышленников прост. Письмо, помимо цепляющего текста, содержит вложенный документ (или ссылку на загрузку документа (как правило в архиве) из сети), который обычно является (в последнее время все чаще -закодированным скриптом) загрузчиком шифратора из сети. Расчет на человека, который невнимателен при появлении в почте сообщений от невидимых (и неведомых) адресатов. И на то, что антивирусные лаборатории не успевают выпускать новые детекты, а правила HIPS в новых антивирусных продуктах будут обойдены при запуске загрузчика.

-----------

2. краткое описание некоторых видов шифраторов.

1. bat.encoder:/paycrypt/keybtc/далее *.vault/xrtn/xort

в сети появился примерно в мае-июне 2014 года.

запускается, как правило, из вложенного в zip архив js-скрипта.

используется консольная утилита GnuPG (v 1.4.18-19-20), скачиваемая из сети, метод шифрования PGP.

процесс шифрования запускается из *.bat/cmd файла.

К исходному имени зашифрованных документов добавлено расширение keybtc@gmail_com/paycrypt@gmail_com/unstyx@gmail_com и др.

пример: Паркет доска.doc.keybtc@gmail_com

для расшифровки необходимы:

KEY.PRIVATE/VAULT.key (содержит sec key из созданной ключевой пары)

в России был активен до начала ноября 2015г, далее был замечен на зарубежных форумах как xrtn/xort/trun/

2. encoder.567 / filecoder.CQ / Cryakl* /

ключ в автозапуске: HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

примеры файлов:

KEY_GPG.rar.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}-email-masfantomas@aol.com-ver-4.0.0.0.cbf

email-gerkaman@aol.com.ver-CL 1.1.0.0.id-GMHHVGBCABPQDWFGGHQRDXSMFGWWJJFFRLCC-14.08.2015 14@26@595790416.randomname-ICQLKMTEXKVBHEKVGPGZMLWFUZOLAE.YCL.cbf

продолжает эволюционировать от версии 4 до ver CL 1.3.0.0 и далее.

3. /encoder.741 (DrWeb)/ Filecoder.DG (ESET):*protectdata@inbox.com, *sos@xmail.com, *xsmail@india.com и др.

пример шифратора: Архивная документация о привлечении в качестве свидетеля по гражданскому делу №573265.exe

возможно продолжение шифрования после перезагрузки системы.

пример файла: к имени файла добавлено id-1838430874_protectdata@inbox.com

4. Ransom.Shade/Filecoder.ED: *.xtbl/*.breaking_bad/*.better_call_saul/da_vinci_code/.windows10/.no_more_ransom/

примеры зашифрованных файлов:

1IxTrDlM1113GNeXGWqmuZkC-s-EIHxO5m07aPy79kQPO5+p-YqbT4d4qFTTUoYS.xtbl

XqEqikJ1p-pz5JQ7DlrJnw==.953CB76FB859D831A44A.breaking_bad

в автозапуске:

HKEY_USERS\S-1-5-21-1645522239-854245398-682003330-1003\Software\Microsoft\Windows\CurrentVersion\Run\Client Server Runtime Subsystem

C:\DOCUMENTS AND SETTINGS\ALL USERS\APPLICATION DATA\WINDOWS\CSRSS.EXE

Возможно продолжение шифрования после перезагрузки системы

5. СTB-locker (Curve-Тор-Bitcoin Locker)

/Critroni / Encoder.686 (DrWeb)/Ransom.Win32.Onion.y/ Filecoder.DA

дата создания - июнь 2014 год

в планировщике задач.

C:\WINDOWS\TASKS\WADOJXK.JOB

C:\DOCUME~1\%userprofile%\LOCALS~1\Temp\biefwoi.exe

после перезагрузки системы шифрование будет продолжено.

расширение файлов может быть случайным. например: *.onklibe

шифратор использует сеть TOR для связи с командным сервером.

3. что делать?

когда ваши документы еще не зашифрованы....

готовим сани к зиме летом, а систему безопасности укрепляем круглый год.

1. для усиления рубежа brain читаем классическую работу Кевина Митника The Art of Deception-"искусство обмана" по противодействию методам соц_инженерии. "Искусство обмана" показывает насколько мы все уязвимы - правительство, бизнес, и каждый из нас лично - к вторжениям социальных инженеров.

1. для усиления рубежа brain читаем классическую работу Кевина Митника The Art of Deception-"искусство обмана" по противодействию методам соц_инженерии. "Искусство обмана" показывает насколько мы все уязвимы - правительство, бизнес, и каждый из нас лично - к вторжениям социальных инженеров. 2. включите отображение расширений имен файлов

3. настраиваем в локальных политиках безопасности правила ограниченного использования программ. С помощью правил блокируем запуск троянов по относительным путям и маскам файлов.

Например, данное правило запрещает запуск всех программ с расширением *.exe по указанному относительному пути: %UserProfile%\Local Settings\*.exe

для автоматизации создания правил ограниченного использования программ можно использовать отличную программуCryptoPrevent.

4. настраиваем защиту папок с документами с помощью правил HIPS: запрещаем всем приложениям удалять и изменять документы из целевой папки, и разрешаем отдельным (доверенным) приложениям удалять и изменять документы из целевой папки.

5. Настраиваем регулярное копирование архивов с документами на резервный диск.

6. если ваши файлы уже зашифрованы..

Метод 1: резервное копирование

Первый и лучший способ - восстановить данные из последней резервной копии.

Метод 2: File Recovery Software

Пробуйте использовать программное обеспечение, например R-Studio или Photorec чтобы восстановить некоторые из ваших исходных файлов.

Метод 3: Shadow Volume Copies

Пробуйте восстановить файлы с помощью теневого тома копий. К сожалению, шифратор будет пытаться удалять любые Shadow Volume Copies на вашем компьютере, но иногда это не удается сделать.

Метода 4: Восстановление из папок DropBox

если ваша учетная запись в Dropbox смонтирована как диск, то возможно, что документы с этого диска могут быть зашифрованы.

(c), chklst.ru

-----------

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

1. пробуем восстановление из теневых копий тома сразу после шифрования, чтобы в пространстве, зарезервированном под копии (а это может быть 5-10% от емкости диска), сохранились еще чистые копии документов.

2. ShadowExplorer - полезная программа для работы с теневыми копиями тома (Volume Shadow Copy Service), созданными в Windows Vista / 7/8.

3. Как и в Windows Vista, в Windows 7 защита и восстановление системы реализованы с помощью службы теневого копирования тома. Эта служба отслеживает изменения по всему разделу, и в этом большое отличие от Windows XP, где службой восстановления системы отслеживался лишь ключевой набор файлов системы и приложений. Однако пользовательские файлы не включаются в точки восстановления системы, поэтому возврат к предыдущей точке не приведет к потере документов и других файлов в вашем профиле. Тем не менее, служба теневого копирования тома следит за изменениями в пользовательских файлах, и вы можете восстановить их предыдущие версии.

--------

в связи с этим рекомендуем включить защиту тома с резервированием 5-10% от емкости диска в зависимости от того, является ли данный том системным, или томом для хранения документов.

4. Восстановление документов из архивных и теневых копий

Эта статья посвящена восстановлению файлов из архива и системы из образа диска, а также восстановлению предыдущих версий файлов.

-----------

другие статьи:

Шифровальщик Shade: двойная угроза

Рекомендации

Варианты документов с шифраторами или троянскими программами

примеры писем (с шифратором vault), к которому приложили руки соц_инженеры.

ссылка в письме ведет на вредоносный архив из сети.

при скачивании архива из сети, и запуске вложения из архива, ваши документы уже никогда не вернутся в первоначальное состояние, если только нет возможности их восстановления из архивных или теневых копий. -------------- ----------- ---------

Nemucod использует для шифрования 7z.

https://reaqta.com/2016/04/nemucod-meets-7zip-to-launch-ransomware/

bleepingcomputer.com

ID Ransomware

Идея идентификации типа шифратора по наименованию зашифрованного файла, по записке о выкупе, по образцу зашифрованного файла витала в воздухе. Первыми реализовали ее malwarehunterteam. И сразу на порядок легче становится работать с шифровирусами.

ID Ransomware

в офисный документ (получен в электронной почте) добавлен рисунок с нечетким изображением. Пользователю предлагается дважды нажать на изображение, чтобы подгрузить документ. (в итоге будет запущен внедренный объект - в данном случае все тот же шифратор VAULT.

A new ransomware family made its presence felt today, named Spora, the Russian word for "spore." This new ransomware's most notable features are its solid encryption routine, ability to work offline, and a very well put together ransom payment site, which is the most sophisticated we've seen from ransomware authors as of yet.

В отличие от большинства современных вымогателей, Spora работает в автономном режиме и не генерирует никакого сетевого трафика на интернет-серверах.

текущая версия шифрует файлы с расширением:

Процесс шифрования нацелен на локальные файлы и сетевые ресурсы, и не добавляет никаких дополнительных расширение файла в конце файлов, оставляя нетронутыми имена файлов.

Spora пропускает файлы, расположенные в определенных папках. По умолчанию Spora не будет шифровать файлы в папках, которые содержат следующие строки в именах:

По словам Fabian Wosar, технического директора и исследователя вредоносных программ из Emisoft, Spora как представляется, не содержит каких-либо недостатков в его коде шифрования.

Связанные файлы:

bleepingcomputer.com

KillDisk на ваши системы

bleepingcomputer.com

welivesecurity.com

threatpost.ru

https://www.bleepingcomputer.com/news/security/virlocker-ransomware-returns-just-as-virulent-as-ever/

в электронном сообщении добавленный документ либо поврежден и не открывается, либо размером 0 байт. Поэтому в сообщении предлагается открывать документ либо из вложения, либо по ссылке из сети.

или:

понятно, что здесь и ссылка ведет совсем на другой адрес.

http://www.securityweek.com/samas-ransomware-uses-active-directory-infect-entire-networks

https://threatpost.ru/vymogatel-samsam-proshhupyvaet-active-directory/20920/

Нет новых версий Locky в этом году

...Прежде чем замолчать во время рождественских праздников, Локки получал ежемесячные обновления, проходя различные расширения, такие как Zepto, Odin, Shit, Thor, Aesir, ZZZZZ и Osiris. Начиная с декабря новый вариант Locky не виден.

Теперь давайте рассмотрим общую картину. Первые кампании Локки прошли через ботнет Necurs. Большая часть массивного спама, распространяющего Locky, также пришла через Necurs, что показывает четкую связь между командами Locky и Necurs, которые могут быть очень хорошими.

Более того, никакой новой активности Locky не было замечено в ботнете Necurs, и новая версия не появилась со времени последних кампаний Necurs + Locky в прошлом году.

Все факты указывают на (временную) смерть Локки, хотя вымогатель оказывается живым в некоторых партнерских схемах RaaS. Нам просто нужно подождать и посмотреть, что случится с Локки в ближайшие месяцы. Кто знает, может быть, они выпустят ключи дешифрования, такие как группа TeslaCrypt.

bleepingcomputer.com

С середины января исследователи отмечают, что новейшие версии зловредов Cerber и Locky научились довольно успешно обходить существующие системы детектирования вредоносного ПО с помощью инфраструктуры, позволяющей скрывать вредоносный код внутри NSIS-инсталлятора и использовать несколько уровней обфускации и шифрования до исполнения кода в памяти.

threatpost.ru

Когда RensenWare закончит шифрование компьютера, на нем появится выкуп с капитаном Минамицу Мурасой из серии Touhou Project по стрельбе из игры Team Shanghai Alice. Этот экран сообщает жертве, что их файлы были зашифрованы и что они должны набрать более 0,2 миллиарда на уровне Lunatic в игре Touhou Project под названием TH12 ~ Undefined Fantastic Object. Если они не достигнут этого уровня или закроют вымогательство, их файлы будут потеряны навсегда.

К сожалению, это не пустая угроза со стороны разработчика, так как ResenWare не сохраняет ключ дешифровки, если вы не наберете этот балл, и если закроете процесс, ключ будет потерян навсегда.

Чтобы следить за счетом, вымогатель будет искать процесс под названием «th12», и, если его обнаружит, он будет считывать память процессов, чтобы определить текущий счет и уровень игры. Если они находятся на уровне Lunatic и жертва набрала более 0,2 миллиарда очков, вымогатель сохранит ключ на рабочем столе и начнет процесс расшифровки.

Поскольку разработчик не надеется получить доход от этого вымогательства, эта программа, скорее всего, была создана как шутка. Независимо от причин, это иллюстрирует еще один новый и инновационный способ, с помощью которого можно разработать вымогатель.

bleepingcomputer.com

стоит добавить, что...

xakep.ru

Разработчик AES-NI ransomware утверждает, что недавний «успех», которым он наслаждался, связан с эксплойтами NSA, опубликованными на прошлой неделе группой Shadow Brokers.

В серии твитов, опубликованных онлайн, автор AES-NI утверждает, что он успешно использовал ETERNALBLUE, эксплойт, нацеленный на протокол SMBv2, чтобы заразить серверы Windows по всему миру, а затем установить его самодельное вымогательство.

Единственным свидетельством, предоставленным автором AES-NI, был снимок экрана, который показал, что ransomware dev сканирует сервер на наличие трех эксплойтов NSA.

Ниже приведена диаграмма, предоставленная экспертами в ID-Ransomware - службе, которая помогает пользователям определить тип вымогателей, заразивших их компьютеры. Эти обнаружения регистрируются с целью отслеживания активности ransomware и выявления любых новых тенденций.

На приведенной выше диаграмме показаны ежедневные обнаружения, которые варьировались между 0 и 5 зараженными компьютерами в день, а также огромный всплеск за выходные, который завершился в понедельник более чем со 100 жертвами.

Спайк в деятельности пришел после того, как The Shadow Brokers просочились в кучу эксплойтов Windows в прошлую пятницу. В утечку была включена FuzzBunch, подобная Metasploit среда разработки и более 20 эксплойтов Windows, в основном нацеленных на протокол SMB.

Хотя создатель Ransomware AES-NI намекает, что он использует ETERNALBLUE для взлома на серверах Windows с оставленными для Интернета портами SMB, некоторые эксперты по безопасности усомнились в его утверждении.

«Они проникают в сети, используя RDP, - сказал эксперт infosec Кевин Бомонт Bleeping Computer, - а затем используя RDP для перемещения». Бомонт поделился своими мыслями и в Twitter.

Основываясь на текущих доказательствах, вымогатели AES-NI вызвали большой урон в течение выходных, подрывы NSA или нет. Другие форумы интернет-дискуссий и форум Bleeping Computer ожили новыми жертвами AES-NI с просьбой о помощи.

Большинство жертв пришли на форумы Bleeping Computer, потому что автор дал конкретные инструкции в примечании о выкупе AES-NI, пообещав следить за форумом и оказывать помощь, если это необходимо.

Это специальное вымогательство существует с декабря 2016 года и известно под двумя другими названиями: AES Ransomware и AES256 Ransomware.

Он только недавно был переименован в AES-NI Ransomware, и, начиная с прошлой пятницы, заметка о выкупе рекламировала это как «NSA EXPLOIT EDITION». Текущая версия требует выкуп 1,5 биткойнов (~ 1,800 долларов США) и будет расшифровывать файлы бесплатно для любых жертв из бывших советских республик, по словам российского эксперта по безопасности Андрея Иванова. К сожалению, нет известного способа расшифровки файлов, зашифрованных AES-NI ransomware на момент написания, кроме выплаты выкупа.

Патчи Microsoft для эксплойтов NSA уже доступны

Прямо сейчас самый простой способ избежать жертвы атак AES-NI - блокировать внешний трафик к портам SMB и RDP и применять MS17-010, бюллетень по безопасности Microsoft, который исправляет EXTERNALBLUE, эксплоит, заявленный автором AES-NI для использования .

Кроме того, чтобы быть в безопасности, просто убедитесь, что вы применяете все исправления Microsoft, которые могут блокировать эксплойты с дампа Shadow Brokers на прошлой неделе.

bleepingcomputer.com

> id-ransomware.blogspot.ru

https://www.bleepingcomputer.com/news/security/new-version-of-the-cryptomix-ransomware-using-the-wallet-extension/

Cerber Ransomware Version 6 Gets Anti-Vm and Anti-Sandboxing Features

bleepingcomputer.com

blog.trendmicro.com

xakep.ru

Wana Decrypt0r Ransomware Using NSA Exploit Leaked by Shadow Brokers Is on a Rampage

bleepingcomputer.com

bleepingcomputer.com

blog.talosintelligence.com

(перевод статьи здесь)

habrahabr.ru

blog.talosintelligence.com

https://www.purevpn.com/blog/wannacry-ransomware/

Steps on how to avoid Ransomware

https://www.purevpn.com/blog/how-to-protect-from-ransomware/

Microsoft Releases Patch for Older Windows Versions to Protect Against Wana Decrypt0r

https://www.bleepingcomputer.com/news/security/microsoft-releases-patch-for-older-windows-versions-to-protect-against-wana-decrypt0r/

https://blog.malwarebytes.com/threat-analysis/2017/05/the-worm-that-spreads-wanacrypt0r/

Главный юрисконсульт Microsoft Брэд Смит написал сегодня свой блог, обвинив NSA в хранении эксплойтов, в неспособности защитить свои инструменты взлома и косвенно вызвав WansCry.

Смит просит коллективных действий между поставщиками программного обеспечения, исследователями кибербезопасности и правительствами всего мира, «придерживаться другого подхода и придерживаться киберпространства по тем же правилам, которые применяются к оружию в физическом мире».

Смит хочет создать цифровую женевскую конвенцию

Ранее в этом году главный юрист Microsoft призвал к созданию цифровой Женевской конвенции - международного договора, регулирующего распространение и использование кибервооружений.

В своем предыдущем предложении Смит хотел, чтобы субъекты национального государства избегали взлома конечных пользователей и частных организаций и фокусировались только на инфраструктуре цифрового правительства друг друга.

Теперь, Microsoft хочет, чтобы правительственные организации прекратили накапливать хакерские инструменты, обычно построенные вокруг уязвимостей zero-days, и раскрывали уязвимости программного обеспечения, как только правительственные операторы кибер-разведки находят их.

Эта атака дает еще один пример того, почему проблема накопления уязвимостей правительствами является такой опасной. Это проявляется в 2017 году. Мы видели, что уязвимости, хранящиеся в ЦРУ, обнаруживаются в WikiLeaks, и теперь эта уязвимость, похищенная у NSA, затронула клиентов по всему миру. Неоднократно эксплойты в руках правительств проникают в общественное достояние и наносят широкомасштабный ущерб. Эквивалентный сценарий с обычным оружием будет военным США, у которого украли бы некоторые из ракет «Томагавк».

В конце 2015 года АНБ официально признал, что раскрывает только 91% найденных уязвимостей, оставляя остальную часть для создания кибер-оружия.

В докладе Reuters правительственные чиновники признали, что накопленные zero-days используются для создания наступательных вооружений, точно так же, как ETERNALBLUE, эксплоит NSA, лежащий в основе вспышки WansCry ransomware. Этот эксплойт, как утверждается, был похищен вместе с десятками других эксплойтов из NSA группой, известной только как The Shadow Brokers, и выпущен онлайн.

https://www.bleepingcomputer.com/news/government/microsoft-exec-blames-wannacry-ransomware-on-nsa-vulnerability-hoarding-program/

https://www.bleepingcomputer.com/news/security/wikileaks-dump-reveals-cia-malware-that-can-sabotage-user-software/

https://www.bleepingcomputer.com/news/security/wannacry-ransomware-infects-actual-medical-devices-not-just-computers/

XData Ransomware on a Rampage in Ukraine

Новый Ransomware под названием XData посеял хаос в Украине за последние 24 часа, блокируя компьютеры для сотен пользователей.

https://www.bleepingcomputer.com/news/security/xdata-ransomware-on-a-rampage-in-ukraine/

Posted on:June 15, 2017 at 4:36 am

Posted in:Ransomware

Author: Trend Micro

https://blog.trendmicro.com/trendlabs-security-intelligence/analyzing-fileless-code-injecting-sorebrect-ransomware/

любопытно, что вариант

указанный в статье trendmicro как SOREBRECT.B является известным уже нам шифратором AES_NI, мало того, по нему компании ЛК, ESET, Avast сделали по нему расшифровку для пострадавших пользователей.

Украина подверглась самой крупной в истории кибератаке вирусом Petya

Крупные супермаркеты }{арькова тоже подверглись шифрованию, фото супермаркета «РОСТ» очереди на кассе из за шифровальщика. (Фото из соц сетей):

blog.emsisoft.com

blog.emsisoft.com