В данном разделе выполняем скрипты лечения и рекомендации только от специалистов нашего форума: rp55rp55, safety, Vvvyg, Arkalik, ZloyDi, Гризлик

Вопросы и обсуждение различных средств удаления вирусов

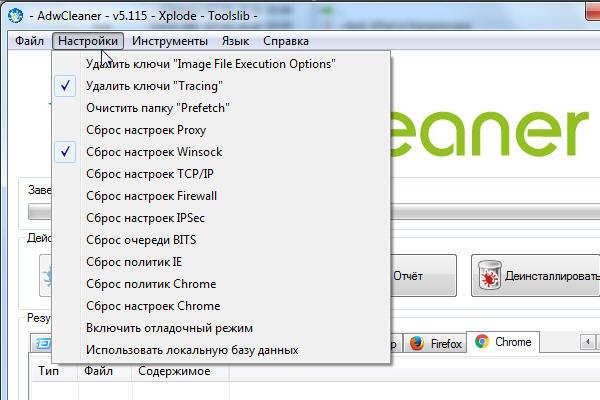

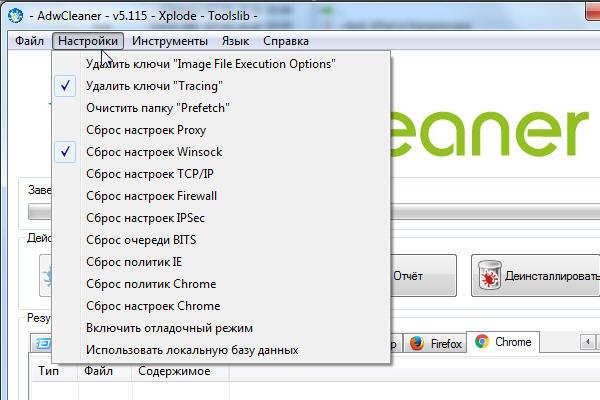

в AdwCleaner-е (v 5.115) все больше становится рабочих и полезных твиков. Размер исполняемого файла заметно увеличился. (до 3мб). Видимо добавлена локальная база для детектирования.

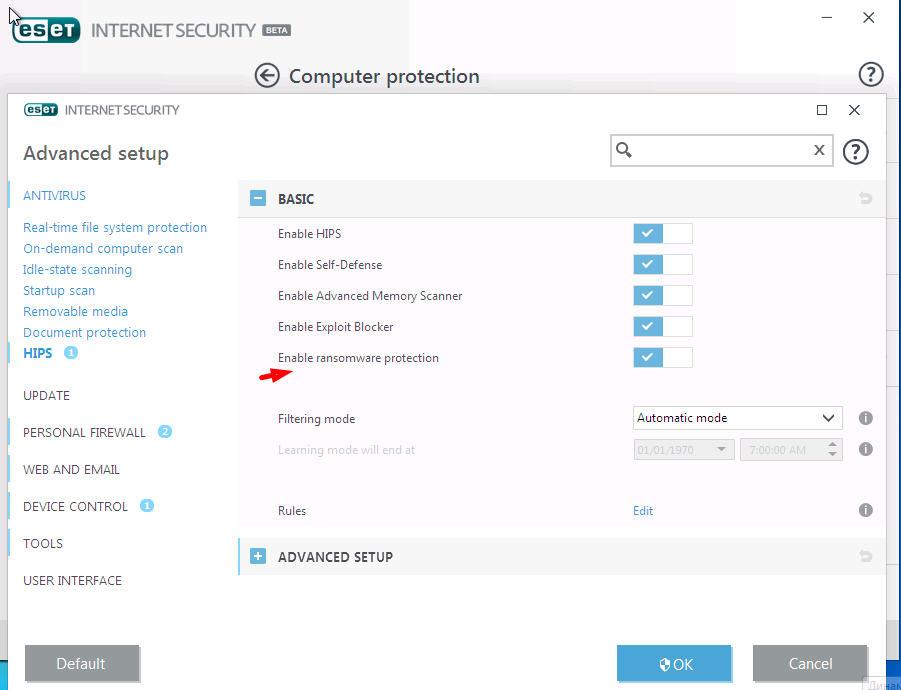

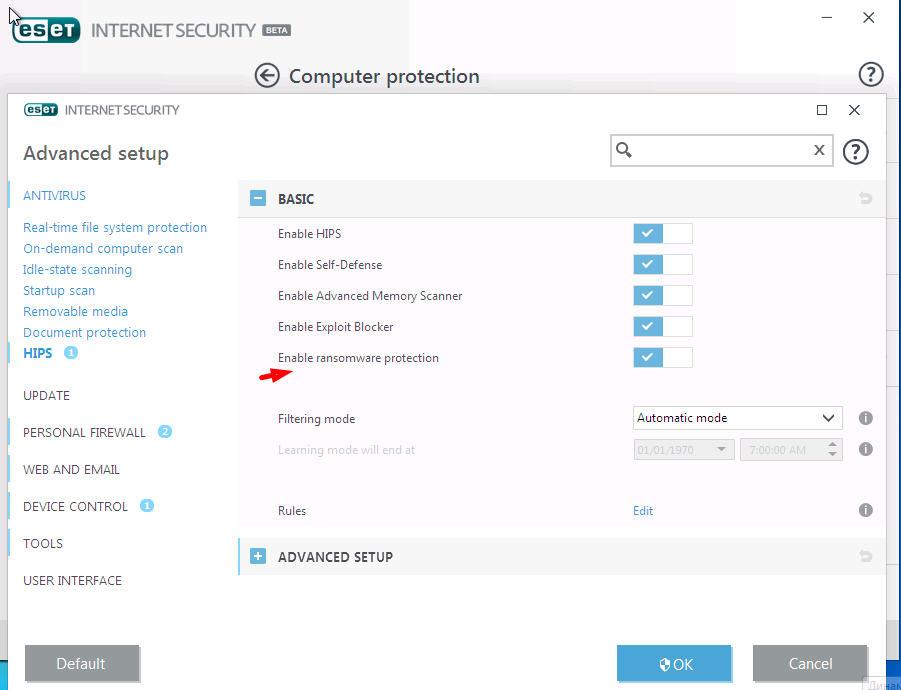

ESET выпустил бетку ESET Internet Security 10, судя по настройкам, добавлена какая то работа с ransomware, надо потестировать на реальных шифраторах.

ESET выпустил бетку ESET Internet Security 10, судя по настройкам, добавлена какая то работа с ransomware, надо потестировать на реальных шифраторах.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

update:

Adwcleaner 6 уже в релизе:

Для изучения работы шифраторов будет крайне полезен. Если раньше использовал снэпшоты виртуальной машины, то теперь, в некоторых случаях можно просто запускать шифратор в Sandbox. (Минус в том, что uVS не проанализирует автозапуск.) И кстати, ни один из запускаемых шифраторов не был пропущен. Часть из них, автоматически открывается в Sandbox, как недоверенное приложение.

+

http://download.eset.com/special/eos/ESETOnlineScanner_RUS.exe

скачать можно отсюда

https://forums.malwarebytes.org/topic/177751-introducing-malwarebytes-anti-ransomware-beta/

https://www.malwarebytes.com/adwcleaner_welcome/

http://www.talosintelligence.com/mbrfilter/

http://www.bleepingcomputer.com/news/security/testing-mbrfilter-against-ransomware-that-modify-the-master-boot-record/#cid3609

Performance / Protective Capability:

• Added signature-less anti-exploit and anti-ransomware protection (Premium only)

• Up to 4x faster scan speeds, including even quicker Hyper Scans

• Removed non-essential reboots after certain malware removal events

• Advanced Heuristic Engine (Shuriken) now enabled by default

• Self-Protection now enabled by default (Premium only)

Usability:

• Redesigned user interface for improved usability

• Now configurable to integrate with Windows Action Center / Windows Security Center (Premium only)

• Update checks are done automatically so they do not need to be scheduled

• Improved support for keyboard navigation and screen readers

Stability / Issues Fixed:

• Added ability to lock down My Account screen via User Access Policy

• Added ability to collect enhanced logs when directed to do so by Support

• Fixed issue where Scheduler did not adjust for Daylight Saving Time changes

• Fixed issue where Scheduler defaulted to hourly Threat Scan instead of Daily

• Fixed issue where Chameleon reported error messages numerous times to Windows Event Viewer

• Changed 'Recover if missed by' setting in Scheduler to Off by default

• Prevented rootkit scanning in Custom Scans if full system drive is not selected

• Updated to latest version of 7-Zip DLL

• Addressed many other miscellaneous defects

https://downloads.malwarebytes.org/file/mbam_current/

если вы скачиваете Free версию, по умолчанию устанавливается Premium версия в ознакомительном режиме. (функции защиты работают 14 дней). Для полной или выборочной проверки системы сканированием (с очисткой) достаточно Free версии. Можно зайти в Параметры- личный кабинет и деактивировать Premium версию.

Программа называется CryptoSearch. Ее можно использовать для поиска зашифрованных файлов на локальных и сетевых дисках после атаки шифратора. С тем, чтобы оценить ущерб от шифрования. Программа получает файл определений cryptosearch-definitions.bin из сети. Данный файл очевидно формируется с помощью сервиса ID Ransomware, опять же разработанного Майклом Гиллеспи.

Функции утилиты позволяют так же экспортировать список найденных файлов в файл-лист, а так же добавить или переместить найденные файлы в архив.

Программу можно скачать с сайта bleepingcomputer.com

https://www.bleepingcomputer.com/news/software/-eternal-blues-tool-tests-computers-against-nsas-eternalblue-exploit/

http://omerez.com/repository/EternalBlues.exe

https://www.bleepingcomputer.com/news/business/avast-buys-piriform-the-company-behind-ccleaner-and-recuva/

AdwCleaner обновился до версии 7.0.0.0

https://toolslib.net/downloads/viewdownload/1-adwcleaner/

история изменений:

https://labs.bitdefender.com/2017/09/bitdefender-ransomware-recognition-tool/

Видимо, у Bitdefender кроме указанных в таблице дешифраторов нет больше других.

Но, неважно. Важно, что дешифратор таки существует в природе, в коллекции с теми, что выпущены ESET, LK, Avast

судя по тому, что расшифрованы .wallet

.dharma

и .onion

дешифратор можно считать хорошим дополнением к уже существующим:

avast_decryptor_crysis.exe

esetcrysisdecryptor.exe

RakhniDecryptor.exe

Использование средства очистки Chrome очень просто. Просто загрузите его, запустите, и пусть он сканирует ваш компьютер на нежелательные программы. Если он обнаруживает любые нежелательные программы, он будет предупреждать вас и ждать, пока вы их удалите. Как только программы будут удалены, он вернет Google свои настройки по умолчанию.

Важно отметить, что после завершения работы программы очистки Chrome и закрытия программы она автоматически удалит себя. Поэтому не удивляйтесь, если вы запустите его один раз, но не сможете найти его снова, когда пытаетесь запустить его позднее.

chrome_cleanup_tool.exe

Системы: Windows 10 / 8.1 / 8 / 7 32|64-bit

Malwarebytes объявила на прошлой неделе, что прекратила разработку утилиты для удаления Junkware. Для тех, кто никогда не слышал об утилите Junkware Removal Tool или JRT, это популярная утилита для очистки рекламного ПО и утилиты нежелательной почты, которая обычно используется в форумах поддержки и технических магазинах.

Malwarebytes решила остановить разработку JRT и вместо нее продолжить дальнейшее развитие в AdwCleaner. Со стороны Malwarebytes это имеет смысл, поскольку нет необходимости продолжать разработку двух совершенно разных инструментов, предназначенных для борьбы с одним и тем же угрозой.

p.s. было понятно, что для Malwarebytes после приобретения Adwcleaner, JRT через некоторое время станет избыточной утилитой.

https://www.winitor.com/features.html

с помощью данной функции можно выполнить например поиск файлов ключей по известному маркеру.

Изменен интерфейс программы, адаптирован под GUI Malwarebytes.

тем, кто регулярно пользуется сканером Malwarebytes для очистки системы - понравится.