TeslaCrypt: проект закрыт и поднят белый флаг

фантастика!

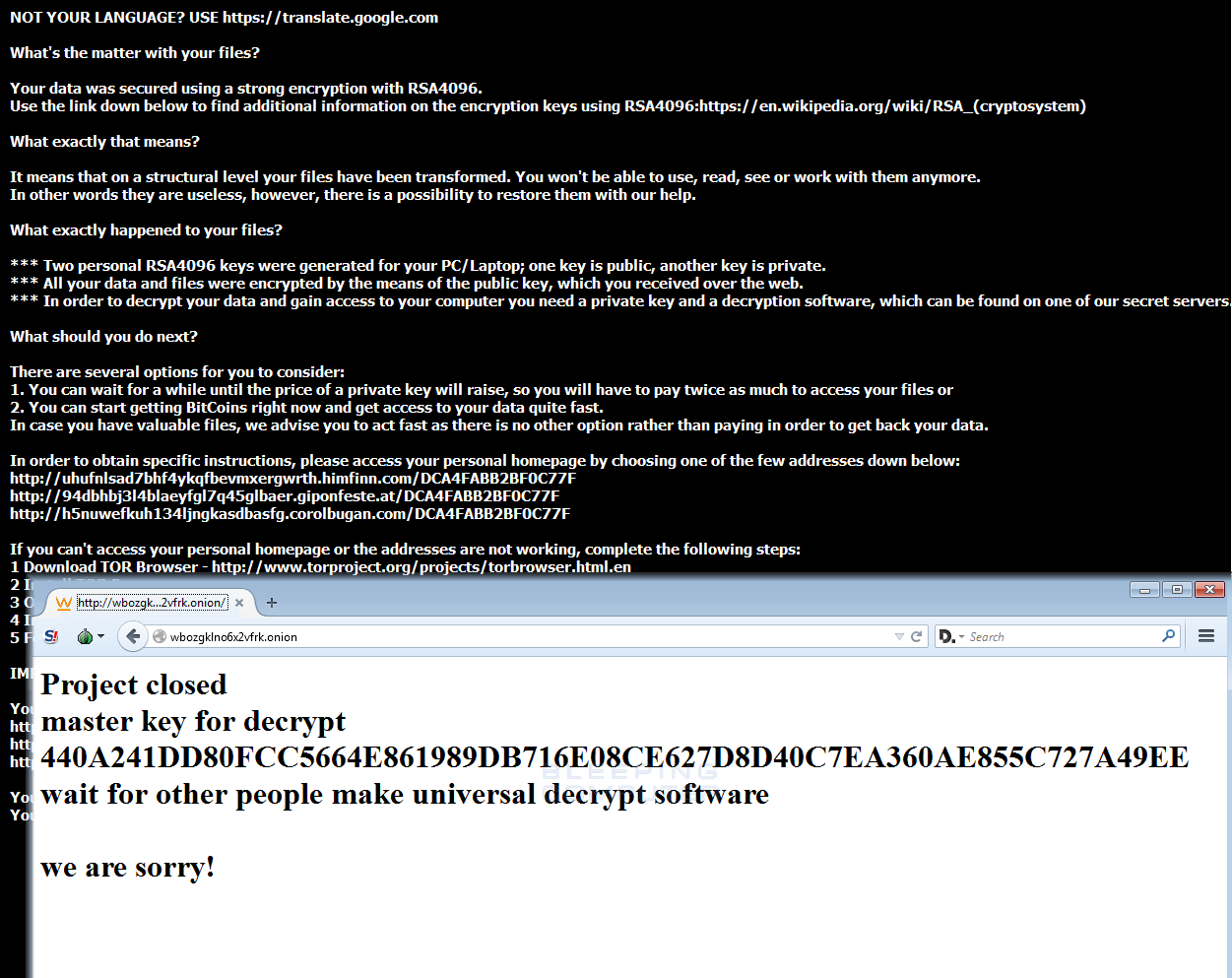

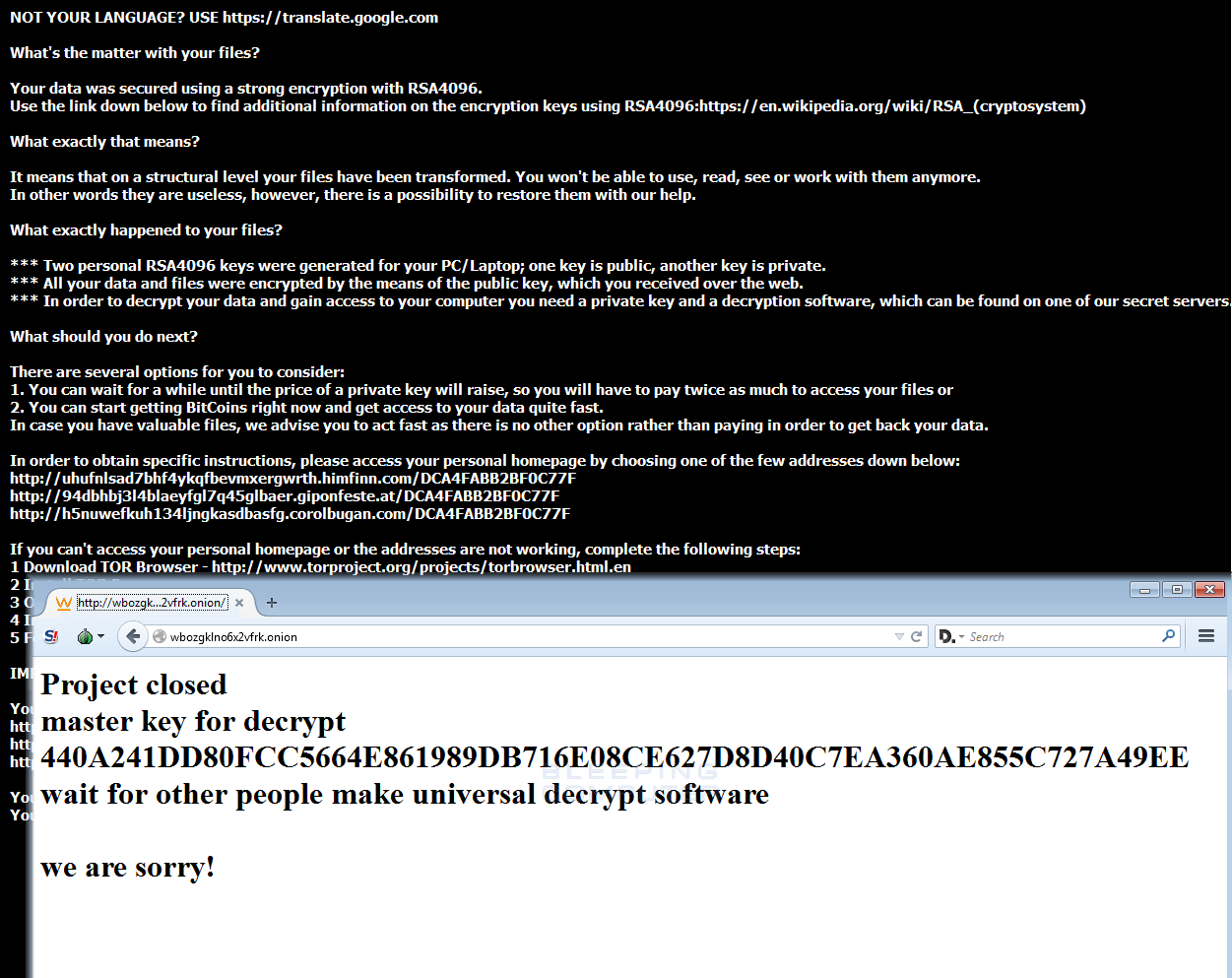

получен мастер-ключ Tesla, который подходит для расшифровки всех файлов Tesla3,4+

****************

* TeslaDecoder *

****************

==========

= 1.0.0 =

==========

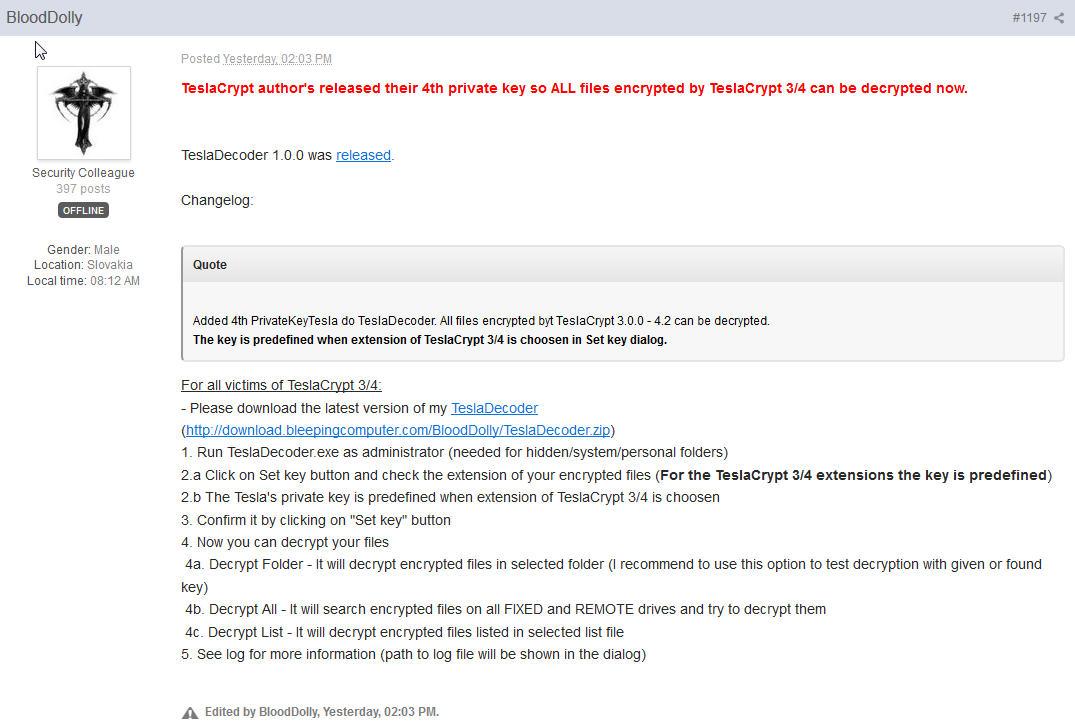

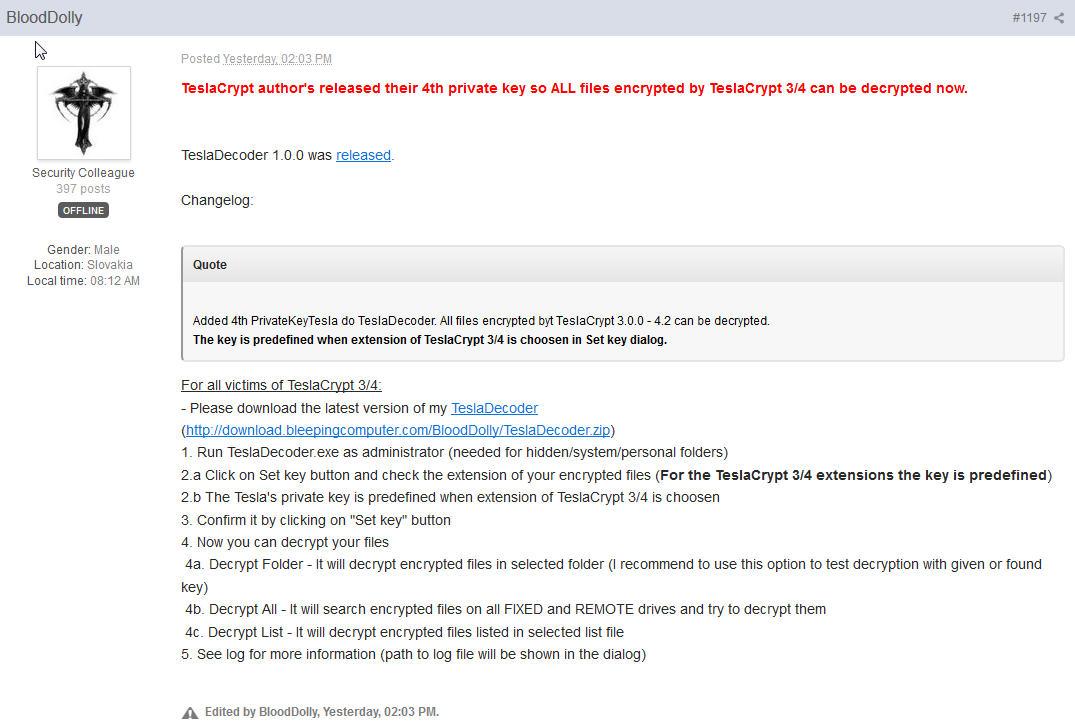

- Added 4th PrivateKyTesla into TeslaDecoder. All files encrypted by TeslaCrypt 3.0.0 - 4.2 can be decrypted.

The key is predefined when extension of TeslaCrypt 3/4 is choosen in Set key dialog.

--------------

добавлю, что компания ESET оперативно выпустила дешифратор TEslaCryptDecryptor

http://download.eset.com/special/ESETTeslaCryptDecryptor.exe

и добавила решение по расшифровке в базу знаний.

How do I clean a TeslaCrypt infection using the ESET TeslaCrypt decrypter?

а все таки приятно было в этом поучаствовать....

получен мастер-ключ Tesla, который подходит для расшифровки всех файлов Tesla3,4+

440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE

Теперь, когда ключ дешифрования сделан общедоступнымTeslaCrypt shuts down and Releases Master Decryption Key440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE, это позволило эксперту по TeslaCrypt BloodDolly обновить TeslaDecoder до версии 1.0, так что он может расшифровать файлы, зашифрованные в TeslaCrypt ver. 3.0/4.0. Это означает, что все, у кого файлы зашифрованы в TeslaCrypt с расширением .xxx, .ttt, .micro, .mp3 или без расширения, теперь могут расшифровать свои файлы бесплатно!

****************

* TeslaDecoder *

****************

==========

= 1.0.0 =

==========

- Added 4th PrivateKyTesla into TeslaDecoder. All files encrypted by TeslaCrypt 3.0.0 - 4.2 can be decrypted.

The key is predefined when extension of TeslaCrypt 3/4 is choosen in Set key dialog.

TeslaDecoder - 1.0.0

Custom priviledges: 1

Admininsrator's rights: 1

Debug mode: 0

Key version: TeslaCrypt 4.0+ (as original)

Decryption started.

-------------------

DECRYPTED: E:\deshifr\files_encode\teslacrypt\tsl4\non-extension\1\GOPR0141.JPG

DECRYPTED: E:\deshifr\files_encode\teslacrypt\tsl4\non-extension\1\GOPR0142.JPG

Decryption finished. (2 files decrypted, 0 files skipped, 0 warnings)

--------------

добавлю, что компания ESET оперативно выпустила дешифратор TEslaCryptDecryptor

http://download.eset.com/special/ESETTeslaCryptDecryptor.exe

и добавила решение по расшифровке в базу знаний.

How do I clean a TeslaCrypt infection using the ESET TeslaCrypt decrypter?

[2016.05.19 13:46:34.899] - Begin

[2016.05.19 13:46:34.909] -

[2016.05.19 13:46:34.909] - ....................................

[2016.05.19 13:46:34.909] - ..::::::::::::::::::....................

[2016.05.19 13:46:34.909] - .::EEEEEE:::SSSSSS::..EEEEEE..TTTTTTTT.. TeslaCrypt decryptor

[2016.05.19 13:46:34.909] - .::EE::::EE:SS:::::::.EE....EE....TT...... Version: 1.1.0.0

[2016.05.19 13:46:34.909] - .::EEEEEEEE::SSSSSS::.EEEEEEEE....TT...... Built: May 18 2016

[2016.05.19 13:46:34.909] - .::EE:::::::::::::SS:.EE..........TT......

[2016.05.19 13:46:34.909] - .::EEEEEE:::SSSSSS::..EEEEEE.....TT..... Copyright (c) ESET, spol. s r.o.

[2016.05.19 13:46:34.909] - ..::::::::::::::::::.................... 1992-2015. All rights reserved.

[2016.05.19 13:46:34.909] - ....................................

[2016.05.19 13:46:34.909] -

[2016.05.19 13:46:34.909] - --------------------------------------------------------------------------------

[2016.05.19 13:46:34.909] -

[2016.05.19 13:46:34.919] - INFO: OS: 6.1.7601 SP1

[2016.05.19 13:46:34.919] - INFO: Product Type: Workstation

[2016.05.19 13:46:34.919] - INFO: WoW64: True

[2016.05.19 13:46:34.919] - INFO: Backup: 1

[2016.05.19 13:46:34.919] - INFO: Supported TeslaCrypt version : 3.0.0 - 4.2

[2016.05.19 13:46:34.919] - INFO: Looking for infected files...

[2016.05.19 13:46:35.909] - INFO: Cleaning [6\файлы для тестирования шифровальщиков2\Правила поведения вахтеров.jpg]

[2016.05.19 13:46:35.939] - INFO: Cleaned

[2016.05.19 13:46:35.949] - --------------------------------------------------------------------------------

[2016.05.19 13:46:35.949] - INFO: 34 infected files found.

[2016.05.19 13:46:35.949] - INFO: 34 file(s) cleaned.

[2016.05.19 13:46:39.469] - End

а все таки приятно было в этом поучаствовать....

A Special Thanks to our Helpers and Volunteershttp://www.bleepingcomputer.com/news/security/teslacrypt-decrypted-flaw-in-teslacrypt-allows-victims-to-recover-their-files/

I would like to send a special thanks to those volunteers who sacrificed their precious time to help victim's of TeslaCrypt. A very special thanks go to BloodDolly, Googulator, VirusD, Demonslay335, NightbirD, vilhavekktesla, al1963Goosea, the encryption gurus at Kaspersky, Quietman7, and the numerous other volunteers who have spent huge amounts of time helping the TeslaCrypt victims at BleepingComputer.com. Without your help there would be many people who would have lost their data.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

скачать декрипторы можно отсюда:

Как утверждается в пресс-релизе:

TeslaCrypt Decryption Tool ver 1.0 может расшифровать все файлы, зашифрованные всеми версиями TeslaCrypt. http://www.talosintel.com/teslacrypt_tool/

----------

выбрал попроще файл vvv для проверки работы факторизации,

http://factordb.com/index.php?id=1100000000840120939

чтобы вычисление всех факторов, необходимых для получения PrivateKey прошло быстрее... похоже, что-то считается:

Sat Jun 11 16:35:23 2016

Sat Jun 11 16:35:23 2016

Sat Jun 11 16:35:23 2016 Msieve v. 1.52 (SVN 958)

Sat Jun 11 16:35:23 2016 random seeds: 7fd82c28 b43cc5cb

Sat Jun 11 16:35:23 2016 factoring 737228582407689094184245043594961682210040547451578177707019561921511090019720483411707988038592146179038917751390126757190675546710082182492331858611854 (153 digits)

Sat Jun 11 16:35:24 2016 searching for 15-digit factors

Sat Jun 11 16:35:25 2016 P-1 stage 2 factor found

Sat Jun 11 16:35:27 2016 searching for 20-digit factors

Sat Jun 11 16:35:37 2016 ECM stage 1 factor found

Sat Jun 11 16:35:38 2016 searching for 25-digit factors

Sat Jun 11 16:37:42 2016 searching for 30-digit factors

Sat Jun 11 16:58:31 2016 searching for 35-digit factors

Sat Jun 11 17:04:42 2016 p1 factor: 2

Sat Jun 11 17:04:42 2016 p2 factor: 37

Sat Jun 11 17:04:42 2016 p2 factor: 37

Sat Jun 11 17:04:42 2016 p6 factor: 340913

Sat Jun 11 17:04:42 2016 p9 factor: 600016117

Sat Jun 11 17:04:42 2016 prp12 factor: 256337535229

Sat Jun 11 17:04:42 2016 prp14 factor: 24529283600971

Sat Jun 11 17:04:42 2016 c111 factor: 209346244107552852175755473846626154874259340061523694284191023309414149498873838545018381994313105811596949997

Sat Jun 11 17:04:42 2016 elapsed time 00:29:19

------------

для контроля полный список факторов к данному файлу полученный в yafu http://factordb.com/index.php?id=1100000000840120939

судя по логу из TeslaCrypt Decryption Tool софактор упал до C111, что вобщем соответствует результату, полученному в yafu

осталось найти три фактора:

547520444410616350671351819389<30> · 279241932619154554407307933227104183<36> · 1369254567023061363019338070344921707068684631<46>http://factordb.com/index.php?id=1100000000840142483

надо определить, сколько же времени займет вычисление всех факторов в TeslaCrypt Decryption Tool

--------

считает, но крайне медленно...

Интересный случай недавно был на форуме bleepingcomputer.com от пользователя stefanova.

https://www.sendspace.com/filegroup/8FtogO+q81YkTNF0A52rxQ

Шифрование файлов было выполнено ранней версией Teslacrypt *.ecc.

Судя по размеру файла key.dat (656 байт) версия шифратора согласно документации разработчика методики:

Version 2:

Ранее, для получения SharedSecret1*PrivateKeyBC and PublicKeyBC, которые необходимы для расчета факторов и в конечном итоге PrivateKeyBC мы использовали Teslaviewer, yafu, TeslaRefactor и в конечном итоге, найденный ключ можно было добавить в Tesladecoder и выполнить расшифровку файлов. Источником данных для версии *.ecc были либо key.dat, либо файлы RECOVERY_KEY.TXT/RECOVERY_FILE.TXT. В случае @stefanova Teslaviewer не смог извлечь SharedSecret1*PrivateKeyBC and PublicKeyBC из файла key.dat, и таким образом процесс расшифровки остановился. Хм. И вот эта часть из readme.txt мной не была правильно понята.

Оказывается, один из файлов key.dat по ссылке как раз содержал частичный ключ, и мог быть легко восстановлен в TeslaDecoder через функцию "загрузить данные".

т.о. найденный ключ C7C7CA5A729515C13A67B0D314E1E5E419A7D9B8861A7B552175E386823CEAC0 можно было использовать для расшифровки файлов stefanova.

Jazzer пишет, что у него вариант шифрования *.ecc, он нашел key.dat, в котором может содержаться информация о ключе. Но ключ извлечь не получается... + добавил один зашифрованный файл:

https://www.sendspace.com/file/4byce7

просим его добавить файл key.dat Key.dat добавлен.

https://www.sendspace.com/file/n1ahmj

файл размером 752 байт (752 байт), согласно документации, инофрмация о ключе может быть извлечена с помощью Teslaviewer. извлекаем информацию из key.dat:

Чтобы получить PrivateKeyBC, который нужен для расшифровки всех файлов, необходимо число dec разложить на простые множители (факторы)

используем специальный софт yafu. В нашем случае вычисление факторов заняло не более двух минут.

здесь, лучше всего предварительно использовать сервис:

http://factordb.com/index.php

для поиска результатов разложения больших чисел на простые множители.

Те, кто на bleepcomputer.com занимаются вычислением ключей тесла для пользователей, используют данный сервис, прежде чем запускать вычисление на yafu + добавляют результаты своих вычислений на factordb.com, чтобы облегчить работу другим. Может получиться, что в новой задаче поиска ключа, разложить на простые множители необходимо не C154, а значительно меньший софактор, соответственно, время вычисления оставшихся факторов будет меньшим, (а иногда и значительно меньшим)

добавил свой результат,

http://factordb.com/index.php?id=1100000000841538840

Если кто-то хочет повторить вычисление ключа у себя, то можно пропустить вычисление факторов с помощью yafu.

Теперь когда известны факторы соответствующие произведению SharedSecret1*PrivateKeyBC (в dec формате) и PublicKeyBC (в hex), можно вычислить приватный ключ PrivateKeyBC с помощью инструмента TeslaRefactor.

Полученный приватный ключ 9C196149EDAABEF577ED78D336B7A78AD1E14E8C3F784E367D5A5A482349ACD4

теперь может быть использован для расшифровки файлов *.ecc нашего пользователя.

для расшифровки файлов используем третий инструмент: Tesladecoder

Расширенные функции инструмента (Encrypted files) позволяют очень гибко подойти к процессу расшифровки: расшифровать отдельный каталог (Decrypt folder), отдельный диск, расшифровать все диски (Decrypt all), получить список зашифрованных файлов (List all files), и далее применить расшифровку по данному списку (Decrypt list).

der_kelte завершил факторинг, но не смог получить PrivateKeyBC (довольно частый случай на форуме BC)

при этом он опубликовал два найденных фактора:

P67 = 5417651474226086563697011985092547176677025961795358849453426524243

P50 = 10457596448125897013223999941527100486487475344437

на этот момент текущий софактор для SharedSecret1*PrivateKeyBC (на factordb.com) по данному dec был C137

Я начал вычисление с C137. и через несколько секунд был найден P21

06/30/16 15:12:30 v1.34.5 @ AV6, prp21 = 697662727114195986959 (curve 1 stg2 B1=50000 sigma=4018298279 thread=0)

и софактор упал до C116 Здесь прервал вычисление, и использовал уже найденные факторы, которые опубликовал der_kelte

т.о. образом получив полный список факторов, можно было вычислить PrivateKeyBC для стадии C137 в течение минуты, вместо нескольких дней.

B5DB34E5C2D713C19318B3B7DE5FB393C118F19D3738BE15DB149753DF2AE0F6

decrypt_ecc не разобрался с методикой расшифровки и пробовал расшифровать свои файлы без факторизации и вычисления ключа.

key.dat не нашел, зато нашел RECOVERY.KEY.TXT

однако, teslaviewer не смог создать work.txt, в который из файла извлекает инфо о PublicKeyBC и SharedSecret1*PrivateKeyBC, необходимых для факторизации и вычислении ключа. Размер файла (296 байт) оказался несколько больше обычного (232байта).

Судя по содержимому файла полезная информация была дополнена нулями.

и софактор с C128 упал до C78. В итоге общее время вычисления необходимых факторов заняло 2-3 минуты.

по найденным факторам: вычислил приватный ключ.

PrivateKeyBC:

D172CCF6824A851666242412C53BB99B94EE5DA86B351C3C3606B54D5911CC83

http://files-download.avg.com/util/avgrem/avg_decryptor_TeslaCrypt3.exe

проверим.

работает, хотя и сделан на скорую руку.

без логов по расшифрованным файлам. (по крайней мере при проверке по каталогу)

How Do You Use Tesladecrypt?

TeslaDecrypt v1.0.0 (C) 2016 Intel Security

MD5: 91B1917C822DCE5AB98BBA70E2F0B706

http://www.mcafee.com/us/downloads/free-tools/how-to-use-tesladecrypt.aspx

шифрование было в несколько слоев: ecc.exx

пользователь выложил несколько зашифрованных файлов и так же файлы, необходимые для получения ключа в случае шифрования Teslacrypt: ecc и exx: recovery_file.txt, key.dat и recovery_key.txt.

recovery_file.txt для ключа к расшифровке слоя exx: время факторизации получилось небольшим:

2^2 · 3^2 · 5 · 7 · 71 · 751 · 380819 · 404959 · 369546477247794403<18> · 351867669651395733973601<24> · 3522448565413293506046050851710074841379854713<46> · 373658288980219506805143820961079697180164054127<48>

PrivateKeyBC:

EB6D4A4F0927FECACC877AEF8B2916932609FEB9F620DD22DCB66E6F0EFC6822

и

key.dat и recovery_key.txt помогли получить ключ к расшифровке слоя ecc:

здесь вычисление факторов не для "слабых" одно-двухядерных процессоров.

4138261 · 215056296861084617<18> · 301302595880024239796499194111603622363807976135469842784081<60> · 24573268675657506763836845282468837096672395839219919491653897989728769<71>

PrivateKeyBC:

E0D2D6EFBA0F9E4BA71150B0C55803E4A554C035A63554B915C5096BD8C19715

после расшифровки слоя ecc получены файлы с оригинальным расширением, но открыть данные файлы невозможно. Судя по заголовкам файлов, было еще одно шифрование, которое не изменило расширение файлов. Demonslay335 предположил, что это Cryptowall 3.0, судя по тому что в расшифрованных файлах первые 16 байт у всех файлов одинаковы. К сожалению, он оказался прав, и пользователь нашел записку о выкупе HELP_DECRYPT.TXT, характерные для шифрования Cryptowall 3.0

И к сожалению, решения по расшифровке Cryptowall 3.0 нет.

Здесь старый еще вариант TeslaCrypt - ECC, и к счастью для пользователя у него сохранился RECOVERY_KEY.TXT Вычисление факторов здесь не самое быстрое. C128. Факторизацию выполнил Triage за фантастическое время.

10/24/16 01:59:22 v1.34.5 @ CRUNCH, Total factoring time = 44924.7173 seconds

однако часть файлов после расшифрования данным ключом не открывалась. Вначале было предположение, что эти файлы могут иметь второй слой шифрования (возможно CryptoWall). К счастью для пользователя это оказался не Cryptowall, а повторное шифрование ecc тем же ключом. Как предположил Demonslay335, необходимо дважды расшифровать эти файлы в Tesladecoder найденным ключом 33079C908322604AD5075AFE1475DB5BEE80D073864B2BC21E38C50E09018F36 и оказался прав.

из добавленных по ссылке файлов key.dat оказался убитый без возможности извлечь информацию о ключе, в recovery_key.dat в строки были добавлены лишние нули, так что с помощью teslaviewer извлечь рабочую информацию о ключе было невозможно. для восстановления информации о ключе пришлось отсечь нули в третьей строке исходя из размера файла 232байта:

т.е. для факторизации используем:

13975CD01E5B051F698384909E2DF85D78A3B007878CEFFAE5A337999D36DABC8D190F4EF9992B5E6F079CE44F038B56A558327C60FE46B62D3F6427D94E6646

т.о. в Teslaviewer получаем следующую задачу в work.txt

При вычислении в yafu софактор с C141 упал до C128, но здесь пришлось остановить вычисление, по причине больших временных затрат,

2 · 5 · 7 · 11 · 17 · 571 · 169489 · 69952553708291<14>11578687595669248333772768116561708546894197069866224752983401608666840819944250467528689973563236960430261346020410911207244083<128>

однако благодаря другим участникам форума (thyrex) были найдены недостающие факторы для полного числа.

P60 = 153475021795178157724289051532222982081547112528506740679683

P68 = 75443466045710800008357711476507271514542096663136204761278117846801

http://factordb.com/index.php?id=1100000000884332100

далее при вычислении PrivateKeyBC thyrex столкнулся с еще одной неожиданностью, которую впоследствие удачно разрешил.

при указанном

PublicKeyBC = 17C6EDB44D1304BB73EA19D0EF5F973CBD53EDB592C0253765820E01596BF600

ключ не мог быть найден, очевидно thyrex прервал на некоторое время поиск ключа, но в какой-то момент, подобно Архимеду, "о, эврика!"

2C62C32AF21EACE3E89EE5609C023142F2B63C0FC61C26FF9775BC764473F7BE

думаю, mangache будет очень рад, когда увидит результат, поскольку посчитал условия для получения ключа и расшифровки файлов безнадежными.

Восстановить приватный ключ получилось:

К сожалению, после дешифрования файлов *.ecc найденным ключом (в данном случае), расшифрованные файлы имеют первые 16 байт одинаковыми (0AAFE8FD9736C0B8ADAA09DFB879FD63), что указывает на то, шифрование было выполнено дважды: вначале Cryptowall 3.0 (без изменения расширения файлов), затем TeslaDecoder/ecc.

или по копии приватного ключа (0x177 32 PrivateKey), которая не была обнулена.