Счастливые владельцы зашифрованных файлов могут получить обратно свои ключи/файлы....

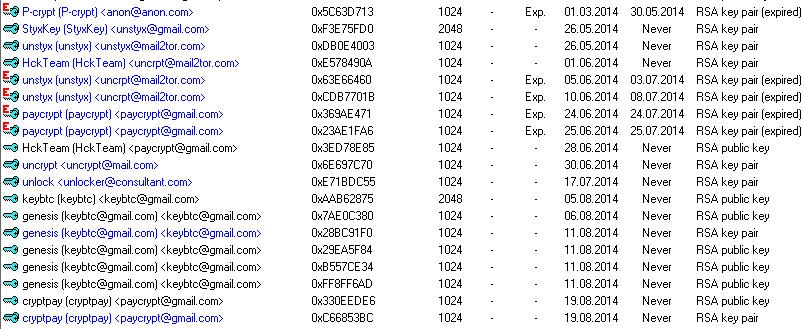

В связи с тем, что "paycrypt", прежде чем запустить новый вариант бат-энкодера (paycrypt@gmail_com), предоставила в распоряжение вирус_аналитиков несколько мастер-ключей:

:user ID packet: "P-crypt (P-crypt) "имеем возможность восстановить некоторые ваши файлы, если они были зашифрованы в определенный период времени.

:signature packet: algo 1, keyid 278605395C63D713

5C63D713/591A1333

(sig created 2014-03-01)

:user ID packet: "StyxKey (StyxKey) "

:signature packet: algo 1, keyid BAC121F1F3E75FD0

F3E75FD0/01270FE6

(sig created 2014-05-26)

:user ID packet: "HckTeam (HckTeam) "

:signature packet: algo 1, keyid 528FE439E578490A

E578490A/F107EA9F

(sig created 2014-06-01)

Счастливыми в данном случае окажутся, к сожалению, лишь те, кому выпадет возможность восстановить свой ключ, и использовать его для расшифровки своих данных.

после извлечения секретного ключа из файла KEY.PRIVATE есть возможность восстановить зашифрованные документы (первая половина-июнь 2014 года) с расширением: .unblck@gmail_com/.uncrpt@gmail_com/.unstyx@gmail_com/.paycrypt@gmail_com

----------

добавлю, что с помощью полученных приватных ключей возможно восстановить из KEY.PRIVATE сессионные секретные ключи secring.gpg пользователей, которые могут быть использованы для расшифровки файлов.

(извлекаем из KEY.PRIVATE и импортируем сессионный ключ)

1.

gpg: encrypted with 1024-bit RSA key, ID F107EA9F, created 01.06.2014

"HckTeam (HckTeam) "

File: E:\deshifr\files_encode\BAT.Encoder\unblck@gmail.com\3\KEY.PRIVATE

Time: 14.06.2016 20:01:46 (14.06.2016 13:01:46 UTC)

gpg: key 63E66460: already in secret keyring

gpg: Total number processed: 1

gpg: secret keys read: 1

gpg: secret keys unchanged: 1

File: E:\deshifr\files_encode\BAT.Encoder\unblck@gmail.com\3\secring.gpg

Time: 14.06.2016 20:02:35 (14.06.2016 13:02:35 UTC)

----------

2.

gpg: encrypted with 1024-bit RSA key, ID F107EA9F, created 01.06.2014

"HckTeam (HckTeam) "

File: E:\deshifr\files_encode\BAT.Encoder\unblck@gmail.com\4\KEY.PRIVATE

Time: 14.06.2016 20:07:02 (14.06.2016 13:07:02 UTC)

gpg: key CDB7701B: secret key imported

gpg: key CDB7701B: public key "unstyx (unstyx) " imported

gpg: Total number processed: 1

gpg: imported: 1

gpg: secret keys read: 1

gpg: secret keys imported: 1

- Public keyring updated. -

- Secret keyring updated. -

File: E:\deshifr\files_encode\BAT.Encoder\unblck@gmail.com\4\secring.gpg

Time: 14.06.2016 20:08:38 (14.06.2016 13:08:38 UTC)

--------

и т.д.

итого:

ключи secring.gpg с ID:

63E66460: .unblck@gmail.com

DB0E4003: .unstyx@gmail.com

CDB7701B: .unblck@gmail.com

+

369AE471: .paycrypt@gmail.com

23AE1FA6: .paycrypt@gmail.com

F4CF450E: .paycrypt@gmail_com

ждут своих владельцев.

+

получены secring.gpg с id

0x6E697C70/0xDF907172 uncrypt , 0xE71BDC55/0x63D1F277 unlockи passphrase к этим ключам для расшифровки файлов, зашифрованных бат-энкодером с расширением *.PZDC, *.CRYPT, *.GOOD. судя по созданным ключам, данные шифраторы были активны в июле 2014 года, параллельно с другими вариантами бат-энкодера: paycrypt@gmail_com/keybtc@gmail_com.

(спасибо, thyrex, BloodDolly!)

В случае несложных парольных фраз (passphrase) для подбора пароля можно использовать утилиту для распределенного вычисления от Elcomsoft: ElcomSoft Distributed Password Recovery

Elcomsoft Distributed Password Recovery – высокопроизводительное решение для восстановления паролей к различным типам файлов (список поддерживаемых форматов). Программа построена по принципу "клиент-сервер" и позволяет задействовать для перебора паролей все имеющиеся компьютеры.-------------

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

When a user is infected with CryptXXX, all of their data will be encrypted and have the .crypt extension appended to the filenames. The ransomware developers would then demand 500 USD or approximately 1.2 bitcoins to get the decryption key. To make matters worse, this ransomware will also attempt to steal your bitcoin wallet and harvest information and credentials related to your FTP client, instant messenger clients, emails, and browsers.

Thankfully, yesterday Kaspersky released a free decryptor for this ransomware.

bleepingcomputer.com

Лаборатория Касперского и Intel Security/McAfee (видимо в результате удачной охоты за серверами с ключами) выпустили соответственно дешифраторы: ShadeDecryptor. и ShadeDecrypt

для расшифрования файлов после Ransom.Shade.xtbl/breaking_bad. (он же грозный и непобедимый Filecoder.ED).

утилита содержит предположительно свыше 160 000 ключей Возможно, кому то из пострадавших повезет оказаться в числе этих 160000, и расшифровать свои данные: xtbl/breaking_bad. Учитывая, что данных шифратор широко распространен в России, так думаю, что многие посетители форумов: virusinfo.info, forum.esetnod32.ru и др., смогут получить ключи и хороший шанс на расшифровку своих данных.

судя по темам forum.esetnod32.ru ключи в базу по времени шифрования были добавлены в интервале октябрь 2015-февраль 2016. В это время был активен еще xtbl, но затем его активность сменилась на breaking_bad.

(мне повезло, и я получил по результату тестового шифрования Ransom.Shade.breaking_bad свой ключ и расшифровал файлы.)

ShadeDecryptor can decrypt files with the following extensions: .xtbl, .ytbl, .breaking_bad, .heisenberg.

nomoreransom.org

здесь подробное описание работы с shadedecrypt от McAfee.

mcafee.com

судя по сообщению hasherezade, получена часть приватных ключей к шифратору Chimera.

blog.malwarebytes.com

дамп приватных ключей выложен кем то из разработчиков Petya Ransomware, по его словам, имевшим доступ к части проекта Chimera.

bleepingcomputer.com

варианты этого шифратора:

vegclass@aol.com.xtbl

redshitline@india.com.xtbl

{meldonii@india.com}.xtbl

ecovector3@india.com.xtbl и многие другие.

DrWeb приводит более полный список адресов электронной почты, которые используются злоумышленниками для контактов и шифрования файлов.

http://vms.drweb.ru/virus/?i=8051858

http://www.bleepingcomputer.com/forums/t/607680/crysis-extensionid-numberemailxtblcrysis-ransomware-support-topic/page-32#entry4119239

думаю, в ближайшее время будут готовы универсальные дешифраторы по данному (и очень распространенному в России) шифратору.

http://www.bleepingcomputer.com/news/security/master-decryption-keys-and-decryptor-for-the-crysis-ransomware-released-/

Лаборатория Касперского добавила решение по расшифровке CrySiS в свою утилиту:

http://media.kaspersky.com/utilities/VirusUtilities/EN/RakhniDecryptor.zip

https://threatpost.ru/crysis-ransomware-master-decryption-keys-released/19174/

компания ESET выпустила дешифратор esetcrysisdecryptor

How do I clean a Crysis infection using the ESET Crysis decryptor?

http://support.eset.com/kb6274/

результат расшифровки отличный.

[2016.11.22 22:13:22.830] - INFO: 11 infected files found.

[2016.11.22 22:13:22.830] - INFO: 11 file(s) cleaned.

[2016.11.22 22:13:24.733] - End

redshitline@india.com.xtbl

[2016.11.22 22:16:25.677] - INFO: 25 infected files found.

[2016.11.22 22:16:25.677] - INFO: 25 file(s) cleaned.

[2016.11.22 22:16:27.300] - End

MELDONII@INDIA.COM.XTBL

[2016.11.22 22:17:56.392] - INFO: 25 infected files found.

[2016.11.22 22:17:56.392] - INFO: 25 file(s) cleaned.

[2016.11.22 22:17:57.952] - End

{ecovector3@aol.com}.xtbl

[2016.11.22 22:19:53.501] - INFO: 2 infected files found.

[2016.11.22 22:19:53.501] - INFO: 2 file(s) cleaned.

[2016.11.22 22:19:54.905] - End

{gruzinrussian@aol.com}.xtbl

[2016.11.22 22:22:01.062] - INFO: 4 infected files found.

[2016.11.22 22:22:01.062] - INFO: 4 file(s) cleaned.

[2016.11.22 22:22:02.342] - End

mailrepa.lotos@aol.com.CrySiS

[2016.11.22 22:23:29.468] - INFO: 6 infected files found.

[2016.11.22 22:23:29.468] - INFO: 6 file(s) cleaned.

[2016.11.22 22:23:30.747] - End

update:

В ESET добавили расшифровку расширения .lock

[2016.11.26 17:43:34.277] - .::EEEEEE:::SSSSSS::..EEEEEE..TTTTTTTT.. Crysis decryptor

[2016.11.26 17:43:34.279] - .::EE::::EE:SS:::::::.EE....EE....TT...... Version: 2.0.1.0

[2016.11.26 17:43:34.280] - .::EEEEEEEE::SSSSSS::.EEEEEEEE....TT...... Built: Nov 25 2016

[2016.11.26 17:43:34.287] - INFO: Supported Crysis file extensions: .xtbl, .crysis, .crypt, .lock

Updated: 28 Nov 2016, ver:1.0.1654

https://success.trendmicro.com/solution/1114221

https://www.avast.com/ransomware-decryption-tools

http://files.avast.com/files/decryptor/avast_decryptor__crysis.exe

добавлю, что дешифратор от Avast сыроват, и работает корректно не для всех вариантов расширений.

Скажем, vegclass@aol.com.xtbl, redshitline@india.com.xtbl не были расшифрованы, в тоже время meldonii@india.com.xtbl был успешно расшифрован.

https://www.virustotal.com/ru/file/fc1f8ae24231aabe5828c47df970d91a4cfdf89e23117694e38e58e5bd43df9d/analysis/

в итоге шифрования получаем записку о выкупе Decryption instructions.txt с таким содержанием:

и зашифрованные файлы:

и так далее,

проверил на ID Ransomware по зашифрованному файлу и записке о выкупе, получаю результат:

запускаю последнюю версию Crysis decryptor

[2016.11.26 17:43:34.277] - .::EEEEEE:::SSSSSS::..EEEEEE..TTTTTTTT.. Crysis decryptor

[2016.11.26 17:43:34.279] - .::EE::::EE:SS:::::::.EE....EE....TT...... Version: 2.0.1.0

[2016.11.26 17:43:34.280] - .::EEEEEEEE::SSSSSS::.EEEEEEEE....TT...... Built: Nov 25 2016

[2016.11.26 17:43:34.287] - INFO: Supported Crysis file extensions: .xtbl, .crysis, .crypt, .lock

в итоге ничего не могу расшифровать.

понятно, что Crysis decryptor не поддерживает расширение .crypted для CrySiS.

переименовал группу зашифрованных файлов из *.crypted в *.crypt и все тестовые расшифровал.

Надеюсь, что в новой версии Crysis decryptor будет добавлена поддержка расширения .crypted:

Supported Crysis file extensions: .xtbl, .crysis, .crypt, .lock + .crypted

пример зашифрованного файла:

keygpg.rar.id-6827263D.{payfornature@india.com.crypted

But nothing lasts forever. Today we’re happy to announce that our researchers have managed to find a cure for the third version of CryptXXX trojan, so the .cryp1, .crypt and .crypz files can be decrypted once again. We’ve added the decryption to the Rannoh Decryptor utility, which you can find either at our website or at NoMoreRansom.org.

https://blog.kaspersky.com/cryptxxx-v3-ransomware/13628/

+

Разработан дешифратор для третьей версии CryptXXX

https://threatpost.ru/new-decryptor-unlocks-cryptxxx-v3-files/19779/

По crypt расшифровка была ранее. Добавили расшифровку cryp1, crypz. Проверять в работе дешифраторы от ЛК крайне неудобно. Нет функции проверки отдельно каталога с зашифрованными файлами, как это сделано в дешифраторах от ESET, Emsisoft, Avast. Чтобы проверить работоспособность дешифратора, необходимо проверять полностью весь диск, а то и не один. Судя по сообщениям на форуме, далеко не все гладко получается с расшифровкой crypt/cryp1/crypz.

Мы хотели бы отметить, что существуют бесплатные инструменты дешифрования уже имеющиеся для этих штаммов. Исследователи безопасности Майкл Гиллеспи и Фабиан Wosar проделали большую работу и представили свои собственные решения для дешифровки этих штаммов.

Теперь вы можете быть удивлены, почему мы решили выпустить инструменты для этих штаммов, если другие инструменты уже доступны? Ну, это всегда лучше иметь несколько (бесплатно) вариантов и найти тот, который лучше всего работает для вас.

HiddenTear

Jigsaw

Stampado

https://blog.avast.com/avast-releases-three-more-decryption-tools-for-ransomware-victims

https://www.bleepingcomputer.com/news/security/alleged-master-keys-for-the-dharma-ransomware-released-on-bleepingcomputer-com/

судя по статье получены мастер-ключи для Crysis.dharma, следует ожидать в ближайшее время расшифровки для данного варианта Grysis.

подробнее о Dharma Ransomware можно узнать в русском блоге ID Ransomware

update:

LK обновила дешифратор RakhniDecryptor до версии 1.17.17 с возможностью расшифровки Crysis.dharma.

ESET обновил Crysis decryptor до версии 2.0.3 с поддержкой расширения *.dharma

Пресс-релиз о выпуске дешифраторов для Dharma Ransomware на форуме Bleepingcomputer.

Аваст так же обновил свой дешифратор для Crysis до версии 1.0.52, добавил поддержку расшифровки dharma

Расшифровки Crysis.wallet пока что нет.

Trendo Micro добавила расшифровку для Crysis.dharma в дешифратор Ransomware File Decryptor

Пользователи, у которых были файлы, зашифрованные с помощью старых версий BTCWare ransomware, могут восстановить свои файлы бесплатно после того, как исследователи безопасности создали decrypter для этого семейства ransomware. Работа над этим дешифратором началась в конце апреля.

После выпуска начальной версии BTCWare Decrypter в начале месяца пользователь выпустил мастер-ключ дешифрования для BTCware ransomware на форумах BleepingComputer. Хотя мы не знаем, является ли этот пользователь, называющий себя checker123, автором BTCWare ransomware или членом конкурирующего отряда Ransomware, саботирующего их конкуренцию, мы приветствуем это в любом случае.

https://www.bleepingcomputer.com/news/security/btcware-ransomware-master-key-released-free-decrypter-available/

https://pastebin.com/r75dnAAG

https://download.bleepingcomputer.com/demonslay335/BTCWareDecrypter.zip

думаю, в ближайшее время будут обновлены дешифраторы от ЛК, Avast, ESET.

Wallet Ransomware Master Keys Released on BleepingComputer. Avast Releases Free Decryptor

https://www.bleepingcomputer.com/news/security/wallet-ransomware-master-keys-released-on-bleepingcomputer-avast-releases-free-decryptor/

Avast уже обновил дешифратор до версии 1.0.103

*** UPDATE from May 18, 2017: Avast's free CrySiS ransomware decryption tool now also decrypts .WALLET file extensions***

http://files.avast.com/files/decryptor/avast_decryptor_crysis.exe

ЛК обновил RakhniDecryptor до версии 1.19.3.0

20:25:09.0424 0x0b24 Trojan-Ransom.Win32.Rakhni decryption tool 1.19.3.0 May 18 2017

http://media.kaspersky.com/utilities/VirusUtilities/EN/rakhnidecryptor.zip

ESET обновил Crysis decryptor до версии 2.0.4

https://download.eset.com/com/eset/tools/decryptors/crysis/latest/esetcrysisdecryptor.exe

Jakub Křoustek, 24 May 2017

6 мая 2017 года главный секретный ключ был опубликован BleepingComputer. дешифратор Avast BTCWare (avast_decryptor_btcware.exe) не использует этот ключ, (потому что ключ не работает для всех вариантов). Взамен, используется brute force ( "грубая сила") для извлечения пароля, который был использован вымогателем для шифрования файлов.

https://blog.avast.com/avast-releases-decryptor-tool-for-btcware-ransomware

https://www.avast.com/ransomware-decryption-tools#btcware

протестировал расшифровку одного из вариантов *.theva

ключ был найден и все тестовые файлы успешно расшифрованы: добавлю, что данный ключ успешно использован для расшифровки файлов и другим инструментом, созданным М.Гиллеспи

https://download.bleepingcomputer.com/demonslay335/BTCWareDecrypter.zip

ОБНОВЛЕНИЕ 2: Эксперт по безопасности Avast Якуб Кроутек подтвердил, что предоставленный мастер-ключ AES-NI действительно аутентичен и успешно расшифровывает версию этого вымогателя, обнаруженного 7 мая. Другие исследователи, в том числе эксперт TeslaCrypt BloodDolly, сообщили Bleeping Computers, что они также могут разблокировать более старые версии этого шифратора. Жертвы AES-NI могут использовать дешифратор, включенный в пакет загрузки, чтобы разблокировать свои файлы, но если они не доверяют файлу, Avast в настоящее время работает над своим отдельным дешифратором, который будет доступен в ближайшее время.

https://www.bleepingcomputer.com/news/security/aes-ni-ransomware-dev-releases-decryption-keys-amid-fears-of-being-framed-for-xdata-outbreak/

https://xakep.ru/2017/05/26/aes-ni-keys/

Avast оперативно выпускает дешифратор для AES-NI

AES_NI is a ransomware strain that first appeared in December 2016. Since then, we’ve observed multiple variants, with different file extensions. For encrypting files, the ransomware uses AES-256 combined with RSA-2048.

The ransomware adds one of the following extensions to encrypted files:

.aes_ni

.aes256

.aes_ni_0day

In each folder with at least one encrypted file, the file "!!! READ THIS - IMPORTANT !!!.txt" can be found. Additionally, the ransomware creates a key file with name similar to: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

The file “!!! READ THIS - IMPORTANT !!!.txt” contains the following ransom note:

http://files.avast.com/files/decryptor/avast_decryptor_aes_ni.exe

Now that XData is no longer running on the computer, we can begin to decrypt the encrypted files. First you need to download the RakhniDecryptor, extract the program, and then run it.

https://www.bleepingcomputer.com/news/security/xdata-ransomware-master-decryption-keys-released-kaspersky-releases-decryptor-/

Rakhni Decryptor (updated 30-5-2017 with XData)

рабочая версия дешифратора должна быть 1.20.1.0

http://www.nomoreransom.org/uploads/RakhniDecryptor.zip

ESET releases decryptor for AESNI ransomware variants, including XData

https://www.welivesecurity.com/2017/05/31/eset-releases-new-decryption-tool-aes-ni-ransomware/

Clean an AES-NI or XData infection using the ESET AES-NI decryptor

http://support.eset.com/kb6467/

https://download.eset.com/com/eset/tools/decryptors/aesni/latest/esetaesnidecryptor.exe

Avast выпустил дешифратор для XDATA, варианта AES_NI,

http://files.avast.com/files/decryptor/avast_decryptor__xdata.exe

однако есть и отрицательные отзывы о возможности расшифровки .sVn: https://www.bleepingcomputer.com/forums/t/646350/jaff-ransomware-help-support-topic-jaff-decryptor-readmehtml-jaff-svn/#entry4261707

BloodDolly добавил ремарку по этому отзыву:

http://id-ransomware.blogspot.ru/2017/03/btcware-ransomware.html

проверено на вариантах .[< email address >].theva, *.onyon: дешифратор рабочий.

https://github.com/hasherezade/petya_key/releases

https://xakep.ru/2017/07/27/petya-decryptor/

http://solutionfile.trendmicro.com/solutionfile/1114221/RansomwareFileDecryptor 1.0.1667 MUI.zip

(до 28.06.2014 г, когда был выпущен новый ключ с id HckTeam (HckTeam) <paycrypt@gmail.com> и keyid: 0x3639A9EE3ED78E85)

т.о. я восстановил известным ключом "HckTeam (HckTeam) " несколько сессионных секретных ключей (secring.gpg)

paycrypt (paycrypt) <paycrypt@gmail.com>

0x369AE471 (создан 24.06.2014г)

и расшифровал тестовые файлы от пользователя.

+

paycrypt (paycrypt) <paycrypt@gmail.com>

0x23AE1FA6 (создан 25.06.2014г)

+

paycrypt (paycrypt) <paycrypt@gmail.com>

0xF4CF450E (создан 25.06.2014г)

добавлю, что наиболее полная и точная информация по bat-encoder была оперативно подготовлена на форуме DrWeb

https://forum.drweb.com/index.php?showtopic=318074

The Bitdefender Labs team has released the BTCWare decryption tool, available either as a standalone free tool or as part of the Bitdefender Ransomware Recognition tool, which is available for download here (also for free).

Examples of decrypted user-IDs from different malware versions:

As of the moment of writing this article, this malware family uses 9 different extensions grouped into the 3 encryption algorithms described above. We classify them into 4 different versions using the encryption type, as shown in the table below:

During decryption, a number of logs are generated and saved inside the %temp% folder. There are two types of logs, but the most relevant to the operation is the BitdefenderLog.txt file, where decryption results are stored.

https://labs.bitdefender.com/2017/09/btcware-decryption-tool-now-available-for-free/

p.s.

видим, что для расшифровки файлов необходима записка о выкупе, несколько зашифрованных файлов, наличие user ID в записке о выкупе, как минимум 5 зашифрованных файлов для проверки.

добавлю, что в %temp% folder формируется детальный лог BitdefenderLog.txt file:

theva: (OK)

onyon: (OK)

cryptowin: (OK)

master: (OK)

Понятно, что для расшифровки файлов использованы полученные мастер-ключи. В отличие от avast_decryptor_btcware.exe дешифратор от BitDefender для BTCWare не использует brute force для получения ключа.

upd:

Энциклопедия от Amigo-A по шифраторам содержит детальную информацию по семейству BTCWare:

http://id-ransomware.blogspot.ru/2017/03/btcware-ransomware.html

upd2:

Sophos:Мы обобщили некоторые подробности методов шифрования файлов для разных вариантов BTCWare.

https://www.sophos.com/en-us/medialibrary/PDFs/factsheets/sophos-btcware-ransomware-wpna.pdf

по сравнению с версией 1.1.0.1 добавлены новые возможности:

p.s.: wyvern ко всему прочему автоматически перегружает систему, чтобы исключить возможность восстановления ключа.

upd:

добавлю, что текущая версия 1.1.0.17 (**This program requires .NET Framework 4.5.2 or higher in order to run**) позволяет использовать brute force (по паре чистый-зашифрованный файлы) для получения ключа (в тех случаях, когда это возможно), загружать готовый ключ (например, полученный от злоумышленников) для расшифровки файлов, или получать ключ по информации из записки о выкупе используя интегрированные известные мастер-ключи.

например:

Your ID (из !#_RESTORE_FILES_#!.inf/.master):

здесь сессионный ключ декодируется из base64 и дешифруется с помощью интегрированного мастер-ключа.

Специалист французской компании Quarkslab Адриен Гинье (Adrien Guinet) сообщает, что он нашел способ расшифровать данные, пострадавшие в результате атаки шифровальщика WannaCry.

https://github.com/aguinet/wannakey

https://github.com/aguinet/wannakey

Содержимое папки C:\test\decrypt

12.10.2017 14:50 <DIR> .

12.10.2017 14:50 <DIR> ..

03.06.2017 03:38 138 560 vcomp140.dll

03.06.2017 03:38 285 696 wannakey.exe

03.06.2017 03:38 286 720 wannakey_omp.exe

03.06.2017 03:38 237 568 winapi_check.exe

4 файлов 948 544 байт

2 папок 2 852 581 376 байт свободно

C:\test\decrypt>wannakey.exe

Gather list of processes...

Warning: unable to open process 0: ¦рЁрьхЄЁ чрфрэ эхтхЁэю.

Warning: unable to retrieve the full path of the process for PID 4: ¦ряЁюё ReadP

rocessMemory шыш WriteProcessMemory сvы тvяюыэхэ Єюы№ъю ўрёЄшўэю.

Current directory is 'C:\test\crypt'

Using PID 3716 and working directory C:\test\crypt...

Reading public key from C:\test\crypt\00000000.pky...

blob_header:

06 02 00 00 00 A4 00 00

====

pub_key:

52 53 41 31 00 08 00 00 01 00 01 00

====

Keylen: 256

N:

2D 81 DB 19 F3 FA D9 0E 88 7C 43 02 9F 06 87 C0

73 7A 4A 55 A1 1A 27 2C C1 82 43 5B 09 39 E9 C4

C4 5C C3 08 73 C8 04 F8 99 75 78 E4 DA 7D 67 AE

C5 58 4C 07 BA 2D 50 69 B6 CC 5E 32 FD 17 D3 CE

CB 38 87 5C 4C E5 6B A9 E2 CA 33 B4 02 B2 E5 94

36 B2 22 DD 7F 00 5B 5A 91 AD 9B 68 3E 4F B9 DE

57 97 FB 22 44 A3 91 18 37 C6 64 2F C5 53 F1 E0

57 36 16 F1 1E 98 E8 C1 A2 5E 88 F0 E0 FC DC A8

2A C8 6A F5 D9 C0 51 3E D3 87 DE 3B A4 50 EC 19

3D 18 F7 5C 6A 64 F8 72 F4 15 20 C3 AE 35 3F 29

98 95 7A D4 23 56 05 D2 D1 1A DF 8F 42 0F 80 45

6E 4A 2F 58 03 4D 3E 98 BB 7D 38 3C 18 E7 10 63

3C C5 94 BE E7 C3 BA FD F1 EC E3 2D CC 5A 7C BD

CD FB E2 28 A5 FD A0 B8 BD FF 59 25 2A DF 31 9D

84 6E 1F 03 8A A4 C8 A2 F1 B4 E9 02 B0 66 8A 7F

BA 0B 16 0E BD 88 58 2D 86 D7 92 A4 99 43 CC 9F

====

Generating the private key in 'C:\test\crypt\00000000.dky'...

Done! You can now decrypt your files with the "official" decryptor interface by

clicking on the "Decrypt" button!

C:\test\decrypt>

Расшифровка файлов на Windows XP выполнена успешно.

На Win 7x86 не получилось восстановить ключ.

C:\test\decrypt>wannakey.exe

Gather list of processes...

Warning: unable to open process 0: ╧рЁрьхЄЁ чрфрэ эхтхЁэю.

Current directory is 'C:\test\crypt'

Using PID 2772 and working directory C:\test\crypt...

Reading public key from C:\test\crypt\00000000.pky...

blob_header:

06 02 00 00 00 A4 00 00

====

pub_key:

52 53 41 31 00 08 00 00 01 00 01 00

====

Keylen: 256

N:

C9 39 76 1E CC B9 86 8F B4 F4 D9 36 F3 B3 4F 9F

79 24 02 48 0E 32 33 23 0A 10 92 8C ED 34 9B 11

C2 8A 02 68 AF E5 4B 57 DF 67 3A D7 19 13 82 47

EE 13 2C D7 5A 85 80 39 5E F5 25 92 1C 64 D4 DE

5F E7 AF 47 EB FB C8 14 E0 01 F9 CA E3 16 36 A9

94 9A 13 61 DD BF E3 41 02 7A 5C 64 81 D7 A7 79

5D A9 E8 3B 9B 5D BC E0 91 A3 BE 87 7D DE EF 2C

C6 07 C2 EC 5A E4 B5 D7 EC 3E D0 D7 BF 12 ED D9

83 AF 6C 32 4E F5 A2 F3 8E C7 2B 69 2A 0E D6 9C

D4 BD 7E 20 AA 6F DF A4 23 2E 32 0C 3D B5 6E 2D

84 A9 6D 8F FB 31 9C AB 29 6E 29 77 8C 00 FE AD

41 DB C3 E7 EB C7 21 0C 3E 4B 10 10 02 88 59 F2

C2 AE 01 F8 2E 57 0C C9 1C A8 78 FA 11 D4 C2 F5

EF 31 A1 52 9B F2 F4 F5 43 57 40 B6 70 42 35 27

79 82 8E 16 45 AF F9 B7 4A F5 5F 9B 1F C5 2D 1C

2B 5E 09 A7 99 70 2B E7 46 B9 88 A4 AE 68 20 BA

====

Error: no prime that divides N was found!

C:\test\decrypt>

Федеральная полиция Бельгии совместно с «Лабораторией Касперского» выпустила бесплатный инструмент для расшифровки некоторых версий Cryakl ransomware.

В совместном заявлении, опубликованном через Europol, бельгийская полиция заявила, что они смогли отследить один из серверов Command & Control (C & C) Cryakl ransomware в центре обработки данных в одной из соседних стран Бельгии.

Бельгийские власти захватили этот и другие серверы, а затем провели судебно-медицинский анализ для извлечения ключей дешифрования Cryakl, хранящихся на сервере.

Ключи дешифрования добавлены в приложение RakhniDecryptor от Kaspersky

Эксперты «Лаборатории Касперского» объединили недавно открытые ключи дешифрования в RakhniDecryptor - универсальной утилите дешифрования ransomware, которая также может использоваться для дешифрования многих других штаммов шифраторов.

Cryakl был впервые обнаружен в сентябре 2015 года и оставался активным на протяжении многих лет. Наиболее продуктивным был период с конца 2015 года по середину 2016 года, когда статистика «Лаборатории Касперского» оценила его как одну из самых активных штаммов вымогательства [1, 2]. Распространение Ransomware снизилось в последующий период, но шифратор все время оставался активным, и новые версии продолжают появляться до сих пор. Например, версия Cryakl 1.4.0.0 была обнаружена более 50 раз на портале ID-Ransomware только в этом году, а версия 1.4.1.0 была просмотрена более чем в 100 раз с 26 декабря прошлого года.

В ранних версиях Cryakl ransomware специалисты обнаружили дефекты шифрования. Утилита RakhniDecryptor уже включала поддержку для дешифрования этих ранних версий Cryakl не менее двух лет.

Последующие версии Cryakl не были дешифруемыми, но с новыми ключами расшифровки, полученными бельгийской полицией, некоторые жертвы, которые делали резервные копии файлов, зашифрованных Cryakl, теперь могут надеяться восстановить свои данные.

Decrypter доступен через проект NoMoreRansom

Обновленную утилиту RakhniDecryptor можно загрузить с веб-сайта проекта NoMoreRansom. Бельгийская федеральная полиция также стала официальным участником проекта NoMoreRansom с сегодняшним объявлением....

https://www.bleepingcomputer.com/news/security/free-decryption-tool-released-for-cryakl-ransomware/

p.s. непонятно, какие версии Cryakl-а умеет расшифровать дешифратор от ЛК....

update:

часть вариантов версий CL 1.0.* - CL 1.3.* может быть расшифрована:

Decrypter доступен для загрузки через проект NoMoreRansom, членом которого является Bitdefender.

Богдан Ботезату, старший аналитик по киберугрозам, опроверг слухи о том, что Bitdefender взял контроль над одним из серверов управления GandCrab и сказал, что компания создала простой дешифратор.

Bitdefender утверждает, что decrypter работает со всеми известными версиями GandCrab, но несколько пользователей и исследователей безопасности [1, 2] сообщили о проблемах с процедурой дешифрования. Поскольку это первая версия дешифратора, у decrypter могут быть ошибки, как у любого недавно запущенного программного обеспечения. В этих случаях Bitdefender рекомендует пользователям проконсультироваться с официальной документацией GandCrab decrypter, и если у них будут проблемы, отправьте электронное письмо по адресу, указанному в файле PDF.

https://www.bleepingcomputer.com/news/security/free-decrypter-available-for-gandcrab-ransomware-victims/

однако, по словам Lawrence Abrams:

для проверки расшифровки необходима чтобы была пара чистый- зашифрованный файл.

Размер файлов не менее 50кб

private key:

Спасибо,

Amigo-A (Andrew Ivanov),

за информацию о дешифраторе!

https://www.bleepingcomputer.com/forums/t/651855/scarab-mich78-ransomware-scarab-scorpio-mich78usacom-support-topic/page-17#entry4501516

Лаборатория Касперского - July 17, 2018. 13:00

Проблема с Cryakl заключалась в том, что в его наиболее свежих версиях применялось ассиметричное шифрование RSA. В теле зловреда содержались публичные ключи, которые использовались для шифрования данных пользователей. Без знания соответствующих приватных ключей мы не могли создать утилиту для расшифровки. Изъятые бельгийскими правоохранительными органами и переданные нам ключи позволили расшифровать несколько версий вымогателя.

Используя полученные ключи, мы добавили в утилиту Rakhni Decryptor функциональность для восстановления файлов, зашифрованных следующими версиями Cryakl:

Версия троянца Почта злоумышленников:

CL 1.0.0.0

+ cryptolocker@aol.com

+ iizomer@aol.com

- seven_Legion2@aol.com

+ oduvansh@aol.com

ivanivanov34@aol.com

+ trojanencoder@aol.com

+ load180@aol.com

+ moshiax@aol.com

vpupkin3@aol.com

watnik91@aol.com

CL 1.0.0.0.u

cryptolocker@aol.com_graf1

cryptolocker@aol.com_mod

+byaki_buki@aol.com_mod2

CL 1.2.0.0

oduvansh@aol.com

+cryptolocker@aol.com

CL 1.3.0.0

cryptolocker@aol.com

CL 1.3.1.0

+ byaki_buki@aol.com

+byaki_buki@aol.com_grafdrkula@gmail.com

+ vpupkin3@aol.com

https://securelist.ru/the-return-of-fantomas-or-how-we-deciphered-cryakl/90409/

https://labs.bitdefender.com/2018/10/bitdefender-gandcrab-decryptor-for-syrian-users-now-available/