Teslacrypt: файлы зашифрованы с расширением EXX.ZZZ

Интересный случай, опять же связанный с шифрованием Teslacrypt, на форуме bleepingcomputer.com

пользователь добавил на форум зашифрованный файл *.jpg.exx.zzz, storage.bin + записки о выкупе help_restore_files_*.txt, help_restore_files_*.html

на основании этих данных, можно предположить что в данном случае мы имеем несколько слоев шифрования: exx, zzz, и к сожалению возможно Cryptowall 3.0

по внешнему слою ZZZ получаем work.txt:

http://factordb.com/index.php?id=1100000000876991613

10/16/16 07:45:28 v1.34.5 @ AV5, Total factoring time = 517.1647 seconds

PrivateKeyBC:

A0F192DA494C783DCD2FB7FB3D8821B8DBD953ACB9EED435B0639A7ADF1EBCE7

итак, расшифровка по слою ZZZ возможна. После расшифровки получаем файлы *.jpg.EXX

здесь я допустил ошибку, предполагая, что информация по восстановлению ключа для файлов EXX может быть исключительно в storage.bin (или в RECOVERY_FILE.TXT/RECOVERY_KEY.TXT)

но судя по readme.txt (от BloodDolly), и по расшифрованному файлу *.jpg.exx это не так.

по слою EXX получаем новый work.txt для вычисления ключа.

но в storage.bin содержится другая инфо для получения ключа.

PrivateKeyBC:

589DA1B818A32DBD3D372A5743992A2A42292CC39088CF41281AC6C045183A8A

но он не подходит для расшифровки оставшегося слоя *.jpg.exx

возможно storage.bin имеет отношение к другому случаю шифрования exx.

пока что идет поиск ключа по dec:

похоже, что пользователь избежал в данном случае шифрования Cryptowall 3.0

по крайней мере: факторы найдены:

http://factordb.com/index.php?id=1100000000876994781

PrivateKeyBC:

F5253763A716FD5741B526B6736DD451DB57CA3F2817637E30666C5880A01F1F

файлы *.exx расшифрованы.

решение с расшифровкой еще не получено, но мы движемся в этом направлении.My files were encrypted two years ago and ever since I hoped I can decrypt at least my pictures. My files are encrypted as: .exx.zzz

пользователь добавил на форум зашифрованный файл *.jpg.exx.zzz, storage.bin + записки о выкупе help_restore_files_*.txt, help_restore_files_*.html

на основании этих данных, можно предположить что в данном случае мы имеем несколько слоев шифрования: exx, zzz, и к сожалению возможно Cryptowall 3.0

Что сделано:What happened to your files?

All of your files were protected by a strong encryption with RSA-2048 using CryptoWall 3.0.

More information about the encryption RSA-2048 can be found here: http://en.wikipedia.org/wiki/RSA_(cryptosystem)

по внешнему слою ZZZ получаем work.txt:

================ = PrivateKeyBC = ================ SharedSecret1*PrivateKeyBC hex 2CEA9F2A0AB3F9541979138FA275F67C96DD11D9BB62A7213B3A89C7468727F81C4CA0078BE9C89D4E38FA4851C223CCD212AF1169503BE038C064BB26AD21B3 dec 2352467524496312326610567474602555822830127759806602204418360689118622477956062669637109970998698619657989360256573517180538089123397335360551085685940659 PrivateKeyBC = PublicKeyBC = 0402ABB34B922203CAEE21187EAD74BBED8824722C5BA38C51ADDE1532D41CAD33EE373766999FB3BDF79F454FF8EF0BAC447FECEBDD09F1A4BC3E7EE78BB359E1 ================== = PrivateKeyFile = ================== SharedSecret2*PrivateKeyFile hex 2EEAD9286821000BC735F4492BD8BB2551505383B2D4C3C9FAFD590F5224715FA71755F29FF0EE92FB2CE063C0B71F93723E9061F79B0BC4C3C8B9174504DEC0 dec 2457262370567232940332446639410097904276732676006094288842785590762944693552735320543043805232371569019969478464761809329344977916945454157931290967727808 PrivateKeyFile = PublicKeyFile = 04DA64705B20749593C0EA62F275F3AB13BC98401A1D6522F4F06284A6072F22B8FDD711F3D8FF335EB42A088A183F2D3CA78593ED1424405057DED1BF875D2D22результат факторинга (быстрый ключ):

http://factordb.com/index.php?id=1100000000876991613

10/16/16 07:45:28 v1.34.5 @ AV5, Total factoring time = 517.1647 seconds

PrivateKeyBC:

A0F192DA494C783DCD2FB7FB3D8821B8DBD953ACB9EED435B0639A7ADF1EBCE7

итак, расшифровка по слою ZZZ возможна. После расшифровки получаем файлы *.jpg.EXX

здесь я допустил ошибку, предполагая, что информация по восстановлению ключа для файлов EXX может быть исключительно в storage.bin (или в RECOVERY_FILE.TXT/RECOVERY_KEY.TXT)

но судя по readme.txt (от BloodDolly), и по расшифрованному файлу *.jpg.exx это не так.

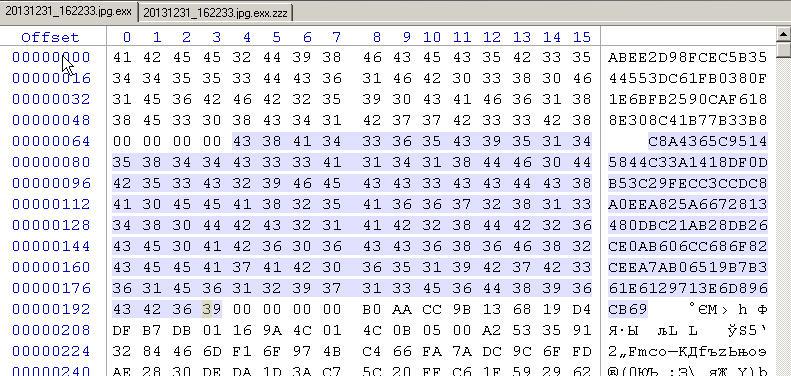

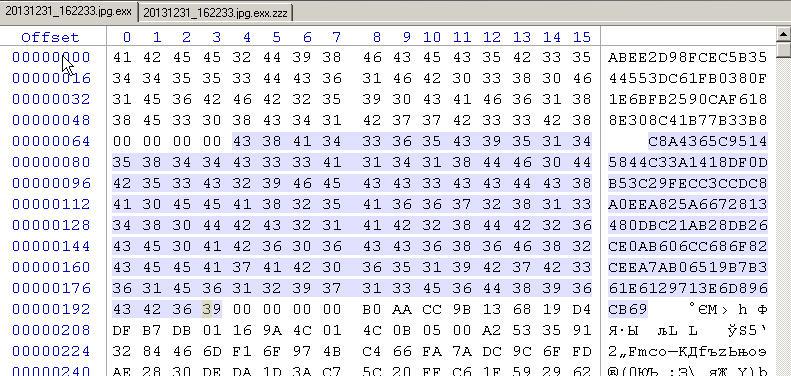

Format of encrypted file (.exx)

*******************************

offset size Description

0x000 200 FileHeader (OurPublickeyX, SharedSecret)

0x0c8 16 initialization vector for AES (random data)

0x0d8 4 Size of original files

<encrypted data>

по слою EXX получаем новый work.txt для вычисления ключа.

================ = PrivateKeyBC = ================ SharedSecret1*PrivateKeyBC hex C8A4365C95145844C33A1418DF0DB53C29FECC3CCDC8A0EEA825A6672813480DBC21AB28DB26CE0AB606CC686F82CEEA7AB06519B7B361E6129713E6D896CB69 dec 10508445643069339952738652719925388408581632425587874199018149998957349399098538643867822602664024670614256211752789165015241446219539643675971762307648361 PrivateKeyBC = PublicKeyBC = ABEE2D98FCEC5B3544553DC61FB0380F1E6BFB2590CAF6188E308C41B77B33B8

но в storage.bin содержится другая инфо для получения ключа.

================ = PrivateKeyBC = ================ SharedSecret1*PrivateKeyBC hex 34F16A4330C148033618E1A6A89402FC75A2664DBC585E7903600BDC7E30FB7766AC1DE7DDA2AFE92BA1009D9EA158A888E331594984C951FA7DA76B532FA308 dec 2772851353321374553123081520006409467129244778328132657434031852203071076960548018862631843552968908879683936595517479711839518320707070378959469871604488 PrivateKeyBC = PublicKeyBC = 3200F613BB9A11AC14200CA2B7B5562E5E60BC523936ADF4E26623D81B16FED1по данным из storage.bin ключ вычислен:

PrivateKeyBC:

589DA1B818A32DBD3D372A5743992A2A42292CC39088CF41281AC6C045183A8A

но он не подходит для расшифровки оставшегося слоя *.jpg.exx

SKIPPED - Header doesn't match with loaded key (Encrypted with different key): E:\decrypt\DATA\teslacrypt\Tsl2\exx\200\20131231_162233.jpg.exx

возможно storage.bin имеет отношение к другому случаю шифрования exx.

пока что идет поиск ключа по dec:

10508445643069339952738652719925388408581632425587874199018149998957349399098538643867822602664024670614256211752789165015241446219539643675971762307648361

похоже, что пользователь избежал в данном случае шифрования Cryptowall 3.0

по крайней мере: факторы найдены:

http://factordb.com/index.php?id=1100000000876994781

ключ вычислен:23 · 47 · 61 · 2351 · 2963 · 583151709715919<15> · 115834152774010515473530581842006153122689445816461783722171<60> · 338672936016925866810937440432147734515501480478301972426147726900133<69>

PrivateKeyBC:

F5253763A716FD5741B526B6736DD451DB57CA3F2817637E30666C5880A01F1F

файлы *.exx расшифрованы.

DECRYPTED: E:\deshifr\encode_files\teslacrypt\tsl2\exx\300\20131231_162233.jpg

SKIPPED - Header doesn't match with loaded key (Encrypted with different key): E:\deshifr\encode_files\teslacrypt\tsl2\exx\300\20131231_162233.jpg.exx.zzz

Decryption finished. (1 files decrypted, 1 files skipped, 0 warnings)

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Дискуссия закрыта.