Методы защиты от mimikatz в домене Windows

Опасный инструмент. Все чаще его используют для того что распространить шифраторы в локальной сети.

https://xakep.ru/2012/11/22/extract-passwords-from-windows-memory/

http://winitpro.ru/index.php/2017/08/24/metody-zashhity-ot-mimikatz-v-domene-windows/

блог создателя утилиты

http://blog.gentilkiwi.com/mimikatz

скачать бинарники можно отсюда:

https://github.com/gentilkiwi/mimikatz/releases/latest

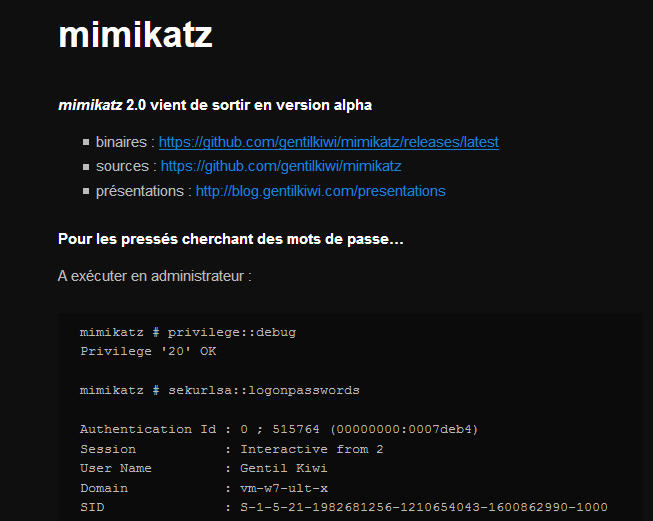

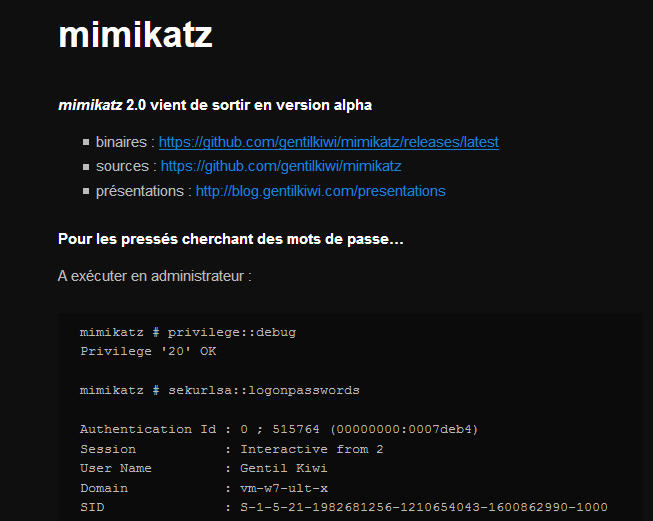

Не так давно мы делали комплексный материал о том, как можно сдампить пользовательские пароли из Windows-системы. Утилита Windows Credentials Editor – одно из наиболее известных и универсальных решений. Однако недавно французские исследователи выпустили совершенно убойную наработку mimikatz. Помимо уже известных приемов, она умеет… извлекать пароли пользователей в открытом виде. Правда, только тех, которые осуществили вход в системе. Сначала мы подумали, что это фэйк и подстава, но первый же запуск утилиты подтвердил — все работает. Прога предоставляет свою собственную консоль, из которой можно запустить необходимые модули для различных ситуаций (концепция «швейцарского ножа»).

https://xakep.ru/2012/11/22/extract-passwords-from-windows-memory/

Конец июня 2017 года запомнился IT сообществу по массовому заражению множества крупнейших компаний и госучреждений России, Украины и других стран новым вирусом-шифровальщиком Petya (NotPetya). В большинстве случаев, после проникновения внутрь корпоративной сети, Petya молниеносно распространялся по всем компьютерам и серверам домена, парализуя до 70-100% всей Windows-инфраструктуры. И хотя, одним из методов распространения Пети между компьютерами сети было использование эксплоита EternalBlue (как и в случае с WannaCry), это был не основной канал распространения вымогателя. В отличии от WCry, который распространялся исключительно благодаря уязвимости в SMBv1, NotPetya были изначально заточен под корпоративные сети. После заражения системы, шифровальщик с помощью общедоступной утилиты Mimikatz, получал учетные данные (пароли, хэши) пользователей компьютера и использовал их для дальнейшего распространения по сети с помощью WMI и PsExec, вплоть до полного контроля над доменом. Соответственно, для защиты всех систем не достаточно было установить обновление MS17-010.

В этой статье мы рассмотрим основные методики защиты Windows систем в домене Active Directory от атак посредством Mimikatz–like инструментов.

Утилита Mimikatz с помощью модуля sekurlsa позволяет извлечь пароли и хэши авторизованных пользователей, хранящиеся в памяти системного процесса LSASS.EXE (Local Security Subsystem Service ). У нас уже была статья с примером использования mimikatz для получения в паролей пользователей в открытом виде (из WDigest, LiveSSP и SSP).

http://winitpro.ru/index.php/2017/08/24/metody-zashhity-ot-mimikatz-v-domene-windows/

блог создателя утилиты

http://blog.gentilkiwi.com/mimikatz

скачать бинарники можно отсюда:

https://github.com/gentilkiwi/mimikatz/releases/latest

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.