Невероятные приключения бат-энкодера в России

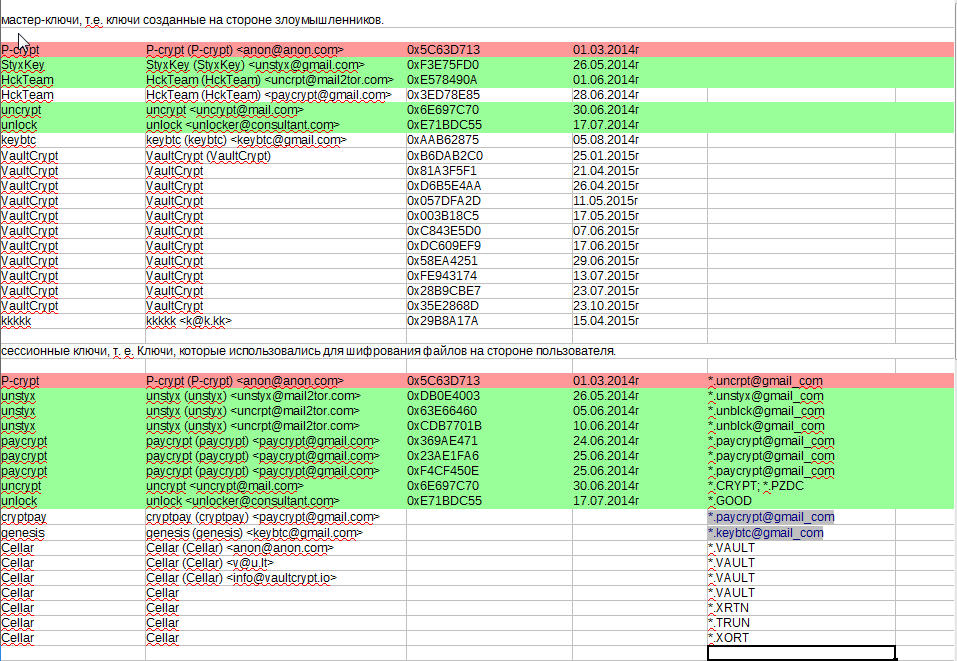

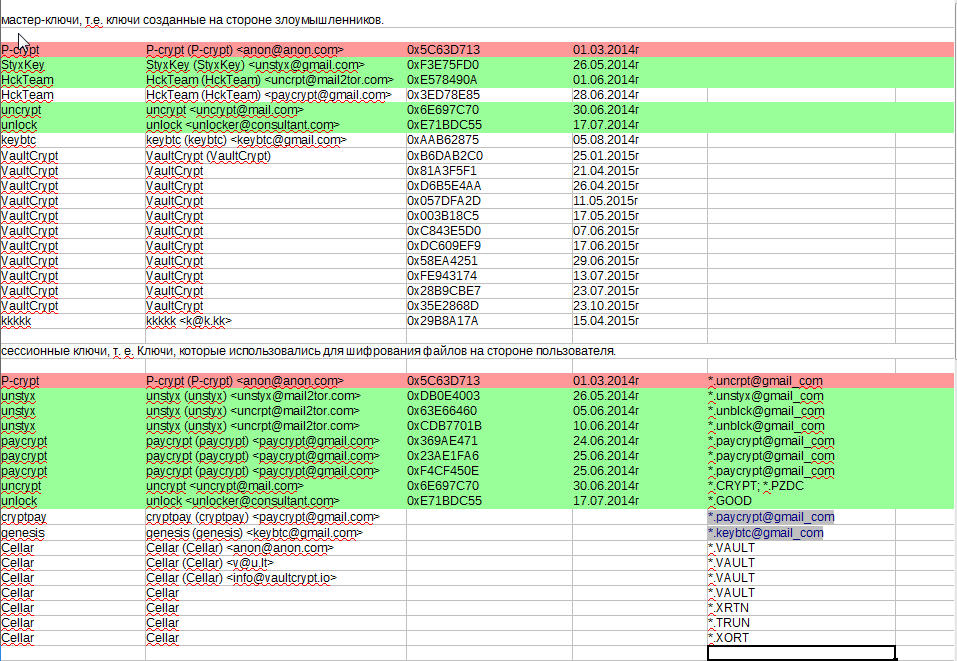

Эпидемия bat.encoder-а в России бурно протекала в период с марта 2014 года по октябрь 2015 года.

Согласно дате создания приватных ключей

мы можем условно выделить несколько периодов:

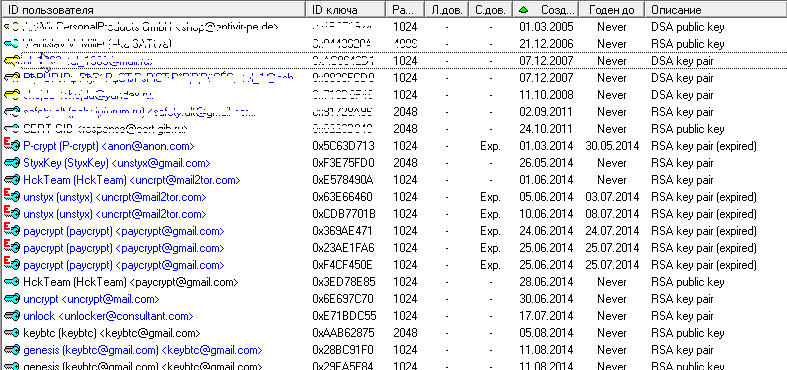

1. начиная с 01.03.2014 г. для шифрования *.unblck@gmail_com, *.uncrpt@gmail_com, *.unstyx@gmail_com использовались следующие мастер-ключи:

если шифрование данным энкодером происходило в период с 26.05.2014 по 28.06.2014 года, используем известные мастер-ключи StyxKey (StyxKey) и HckTeam (HckTeam), чтобы расшифровать ключевой файл KEY.PRIVATE и извлечь сессионный secring.gpg, необходимый для расшифровки документов пользователя.

2. следующий период в истории bat-энкодера начинается с 28 июня 2014г, когда был создан новый ключ

по данному ключу нет в доступе секретной части.

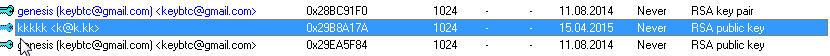

05 августа 2014 г создан новый ключ

по данному ключу нет секретной части.

Сессионные ключи в этот период имеют идентификаторы genesis (keybtc@gmail.com) <keybtc@gmail.com> и cryptpay (cryptpay) <paycrypt@gmail.com> создаваемые без парольной фразы.

В период июль 2014 года так же параллельно шло распространение простого энкодера с шифрованием *.PZDC, *.CRYPT, *.GOOD с использованием следующих ключей:

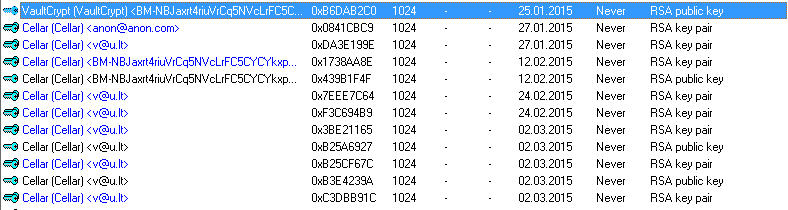

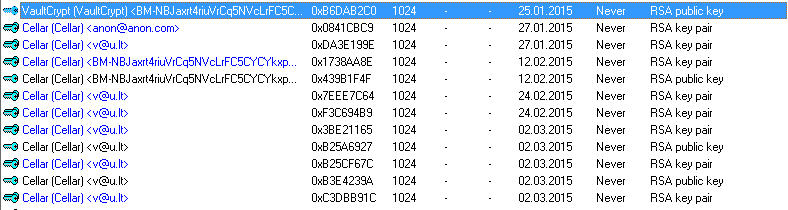

3. с января 2015 года

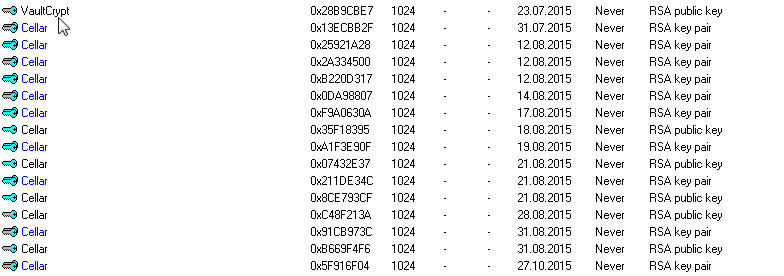

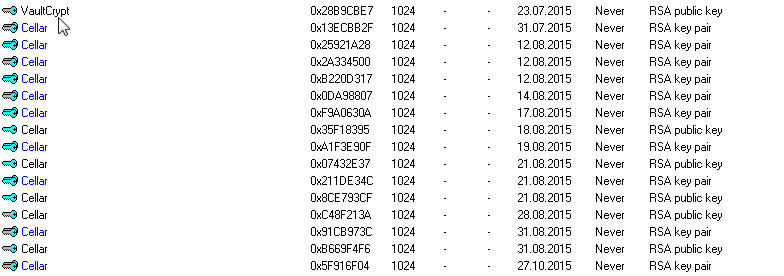

и по октябрь 2015 года бат-энкодер шифрует файлы пользователей с расширением *.vault

в этот период смена мастер-ключей происходила часто, и неизвестен ни один ключ VaultCrypt для восстановления сессионных secring.gpg из VAULT.KEY

сессионные ключи в этот период имеют идентификатор Cellar и не содержат пассфразу.

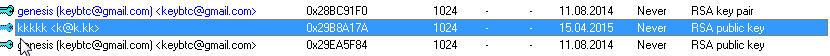

В конце декабря 2015 года энкодер из России переместился в Германию, и трижды там отметился как *.xrtn, *.trun, *.xort. Во всех трех случаях был использован ключ kkkkk <k@k.kk> (от 15.04.2015г), имя сессионного ключа (в случае *.xort) так же Cellar.

подведем итоги:

(c), chklst.ru

Согласно дате создания приватных ключей

мы можем условно выделить несколько периодов:

1. начиная с 01.03.2014 г. для шифрования *.unblck@gmail_com, *.uncrpt@gmail_com, *.unstyx@gmail_com использовались следующие мастер-ключи:

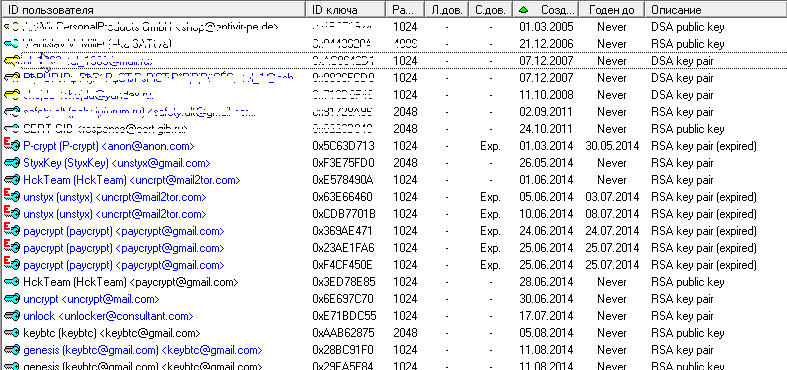

P-crypt (P-crypt) <anon@anon.com>0x5C63D713/0x591A1333 создан 01.03.2014 года. passphrase к данному мастер-ключу к сожалению неизвестна. passphrase для сессионных ключей — "P-crypt"

StyxKey (StyxKey) <unstyx@gmail.com> 0xF3E75FD0/0x01270FE6 создан 26.05.2014 года passphrase: «HckTeam” passphrase для сессионных ключей: «unstyx»

HckTeam (HckTeam) <uncrpt@mail2tor.com>0xE578490A/0xF107EA9F создан 01.06.2014 года. Passphrase:”HckTeam” passphrase для сессионных ключей могут быть: «paycrypt», «unblck», «uncrpt» в зависимости от идентификатора сессионного ключа.

если шифрование данным энкодером происходило в период с 26.05.2014 по 28.06.2014 года, используем известные мастер-ключи StyxKey (StyxKey) и HckTeam (HckTeam), чтобы расшифровать ключевой файл KEY.PRIVATE и извлечь сессионный secring.gpg, необходимый для расшифровки документов пользователя.

2. следующий период в истории bat-энкодера начинается с 28 июня 2014г, когда был создан новый ключ

HckTeam (HckTeam) <paycrypt@gmail.com>0x3ED78E85/0xF05CF9EE создан 28.06.2014 годас этого момента шифрование документов идет с расширением *.paycrypt@gmail_com

по данному ключу нет в доступе секретной части.

05 августа 2014 г создан новый ключ

keybtc (keybtc) <keybtc@gmail.com>0xAAB62875/0xA3CE7DBE создан 05.08.2014 годас этого момента шифрование документов идет с расширением *.keybtc@gmail_com

по данному ключу нет секретной части.

Сессионные ключи в этот период имеют идентификаторы genesis (keybtc@gmail.com) <keybtc@gmail.com> и cryptpay (cryptpay) <paycrypt@gmail.com> создаваемые без парольной фразы.

В период июль 2014 года так же параллельно шло распространение простого энкодера с шифрованием *.PZDC, *.CRYPT, *.GOOD с использованием следующих ключей:

uncrypt <uncrypt@mail.com>0x6E697C70/0xDF907172 создан 30.06.2014года extension: (*.pzdc, *.crypt) passphrase: “,tpgfhjkZ”и

unlock <unlocker@consultant.com>0xE71BDC55/0x63D1F277 от 17.07.2014 года extension: (*.good) passphrase: "Jur59ETnqq"

3. с января 2015 года

и по октябрь 2015 года бат-энкодер шифрует файлы пользователей с расширением *.vault

в этот период смена мастер-ключей происходила часто, и неизвестен ни один ключ VaultCrypt для восстановления сессионных secring.gpg из VAULT.KEY

сессионные ключи в этот период имеют идентификатор Cellar и не содержат пассфразу.

В конце декабря 2015 года энкодер из России переместился в Германию, и трижды там отметился как *.xrtn, *.trun, *.xort. Во всех трех случаях был использован ключ kkkkk <k@k.kk> (от 15.04.2015г), имя сессионного ключа (в случае *.xort) так же Cellar.

подведем итоги:

(c), chklst.ru

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Расшифровка файлов корректная, один из файлов коллекции модифицирован, поэтому вышла ошибка расшифровки.

скачать дешифраторы можно на странице технического форума forum.esetnod32.ru

собственно, при наличие secring.gpg расшифровка возможна для любого варианта:

*.paycrypt@gmail_com, *.keybtc@gmail_com, *.VAULT и другие, если шифрование было с помощью утилиты gpg.exe

еще хорошие новости:

есть расшифровка для paycrypt@gmail_com, unblck@gmail_com, unstyx@gmail_com, если шифрование было в период с 26.05.2014 по 28.06.2014 года, c использованием известных уже мастер-ключей StyxKey - 0xF3E75FD0/0x01270FE6 и HckTeam - 0xE578490A/0xF107EA9F

С Вашей стороны нужны файл KEY.PRIVATE и пара зашифрованных файлов, если шифрование было в указанный период.

Все файлы, имеющие расширение *.uncrpt@gmail_com, были зашифрованы при помощи алгоритма RSA-1024

1. Никакой сис.админ или антивирусная компания никогда не смогут восстановить файлы

2. Советуем почитать о взломе 1024-битного RSA ключа: http://ru.wikipedia.org/wiki/Криптоанализ_RSA

3. У Вас есть два варианта:

а) Форматировать диск и вернуть 0% файлов - неправильный выбор

б) Купить уникальный ключ восстановления и вернуть 100% файлов - Правильно

4. Письма с угрозами приведут к удалению секретного ключа

5. Более того, все Ваши частоиспользуемые файлы слиты, мы сможем найти им применение

6. У Вас есть ровно 5 дней (срок годности ключа). Обращайтесь за помощью: uncrpt@gmail.com (или uncrpt@mail2tor.com)

--

Hello, it's me, CryptoLocker! Today I chose you, my friend.

All your information is encrypted using the MOST STRONG ENCRYPTION in the world - RSA-1024

1. Neither programmer, nor system administrator, nor law officer cannot decode RSA-1024

2. Stop working and start reading about cracking 1024-bit RSA key: http://bit.ly/1kfA66e

3. You have two variants:

a) Format HDD and loose ALL important data forever - wrong choice

Buy UNIQUE uncryption key and restore 100% of data - RIGHT choice

4. Threatening letters will cause deleting of your Private RSA key

5. Moreover, we have all your frequently-used files, and we can find them useful

6. Unfortunately, you have only 5 days (Private key expires). E-mail us: uncrpt@gmail.com (or uncrpt@mail2tor.com)

DATA ENCRYPTED: 19.05.2014 17:46

зашифрован известным приватным ключом.

gpg: зашифровано 1024-битным ключом RSA с идентификатором DE299FAA591A1333, созданным 01.03.2014

"P-crypt (P-crypt) <anon@anon.com>"

gpg: сбой расшифровки с открытым ключом: Плохая фраза-пароль

gpg: сбой расшифровки: Нет закрытого ключа

File: G:\DATA\shifr\encode_files\BAT.Encoder\uncrpt@gmail_com\10\001 (2).jpg.uncrpt@gmail_com

Time: 17.02.2018 15:09:14 (17.02.2018 8:09:14 UTC)

интересно, что этот приватный ключ "P-crypt (P-crypt) <anon@anon.com>" 0x5C63D713/0x591A1333 был выложен вместе с другими ключами StyxKey (StyxKey) <unstyx@gmail.com> 0xF3E75FD0/0x01270FE6 и HckTeam (HckTeam) <uncrpt@mail2tor.com>0xE578490A/0xF107EA9F,

но похоже никому не удалось получить пассфразу к данному ключу.

есть предположение, что в мае (второй половине) 2014г шифрование *uncrpt@gmail_com шло этим паблик_ключом (без создания сессионных ключей для каждого пострадавшего юзера), и если есть у кого то дешифратор по данному расширению uncrpt@gmail_com, то в нем должна быть зашита пассфраза.

констатируем что часть вариантов bat.encoder возможно расшифровать: