Cryakl/CryLock: этапы "большого пути".

Первая информация о Cryakl опубликована на securelist.ru в октябре 2014 года.

скорее всего, Cryakl известен с начала 2014 года

ранние версии:

ver-4.0.0.0

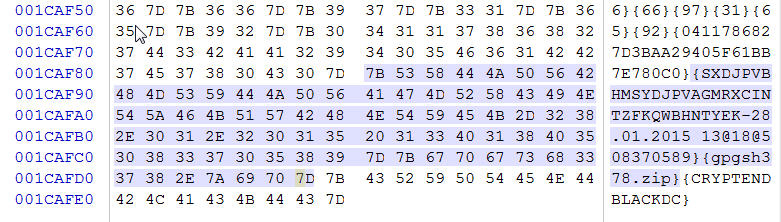

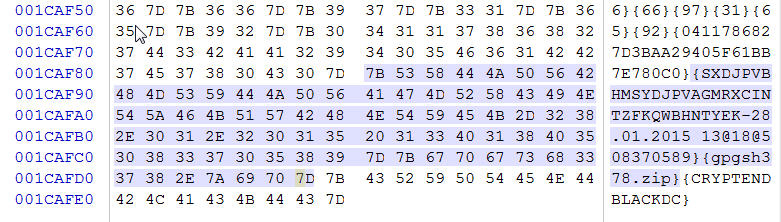

пример зашифрованного файла:

gpgsh378.zip.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}-email-masfantomas@aol.com-ver-4.0.0.0.cbf

заголовок зашифрованного файла содержит оригинальное имя файла, ID, дату шифрования, электронную почту, версию шифратора + расширение файла *.cbf

известные почты:

примеры автозапуска в системе:

хэши шифратора:

SHA1 83FC419FDB00EDBF35F153AC952CBBADAC701BA4

Сигнатура Win32/Filecoder.CQ [ESET-NOD32]

Размер 2412544 байт

характерное содержимое в конце зашифрованного файла:

SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK - идентификатор зашифрованной системы,

28.01.2015 - дата шифрования,

gpgsh378.zip - оригинальное имя файла,

CRYPTENDBLACKDC - метка завершения шифрования файла

т.е. информация дублируется с именем зашифрованного файла

gpgsh378.zip.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}-email-masfantomas@aol.com-ver-4.0.0.0.cbf

пример заставки рабочего стола:

расшифровка:

возможна для версии 4.0.0.0 с помощью универсального дешифратора, по некоторым расширениям зашифрованных файлов. (jpg, doc, docx, xls, xlsx)

по поздним версиям расшифровка возможна по отдельным почтам:

В процессе заражения троянец создает мастер-ключ, который отправляет по почте своим хозяевам. Впоследствии на основе этого мастер-ключа генерируется уникальный ключ для каждого шифруемого файла. При этом файл шифруется не целиком, а лишь первые 29 байт плюс три блока, расположенные в случайных местах файла. Кроме того, в конец файла помещается служебная структура, содержащая:

- информацию о размере и расположении зашифрованных блоков,

- MD5-хэши от оригинального файла и его заголовка,

- константы для генерации файлового ключа из мастер-ключа и хэш для проверки его правильности,

- ID жертвы,

- оригинальное имя зашифрованного файла,

- метку заражения {CRYPTENDBLACKDC}.

скорее всего, Cryakl известен с начала 2014 года

ранние версии:

ver-4.0.0.0

пример зашифрованного файла:

gpgsh378.zip.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}-email-masfantomas@aol.com-ver-4.0.0.0.cbf

заголовок зашифрованного файла содержит оригинальное имя файла, ID, дату шифрования, электронную почту, версию шифратора + расширение файла *.cbf

известные почты:

email-masfantomas@aol.com

email-HELPFILEDESKRIPT111@GMAIL.COM

email-helpdecrypt@gmail.com

email-helpdecrypt123@gmail.com

email-deskripshen1c@gmail.com

email-deskr1000@gmail.com

email-mserbinov@onionmail.in

email-vernutfiles@gmail.com

email-base1c1c1c@gmail.com

примеры автозапуска в системе:

Ссылка HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

progrmma C:\Program Files\temp\WINRAR.EXE

хэши шифратора:

SHA1 83FC419FDB00EDBF35F153AC952CBBADAC701BA4

Сигнатура Win32/Filecoder.CQ [ESET-NOD32]

Размер 2412544 байт

характерное содержимое в конце зашифрованного файла:

SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK - идентификатор зашифрованной системы,

28.01.2015 - дата шифрования,

gpgsh378.zip - оригинальное имя файла,

CRYPTENDBLACKDC - метка завершения шифрования файла

т.е. информация дублируется с именем зашифрованного файла

gpgsh378.zip.id-{SXDJPVBHMSYDJPVAGMRXCINTZFKQWBHNTYEK-28.01.2015 13@18@508370589}-email-masfantomas@aol.com-ver-4.0.0.0.cbf

пример заставки рабочего стола:

расшифровка:

возможна для версии 4.0.0.0 с помощью универсального дешифратора, по некоторым расширениям зашифрованных файлов. (jpg, doc, docx, xls, xlsx)

по поздним версиям расшифровка возможна по отдельным почтам:

https://securelist.ru/the-return-of-fantomas-or-how-we-deciphered-cryakl/90409/В начале февраля 2018г бельгийские правоохранительные органы изъяли C&C-серверы известного шифровальщика Cryakl. После этого полиция передала приватные ключи экспертам ЛК, которые обновили бесплатную утилиту RakhniDecryptor, предназначенную для восстановления зашифрованных зловредом файлов.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

пример зашифрованного файла:

qyfmtbhovbipwcjpxdkqxdlrzfmsag.nub.id-{EJPUBGLRXCINTYEJPUAFLQWBHMSYDIOUZEKQ-12.03.2015 11@22@168550646}-email-moshiax@aol.com-ver-6.1.0.0.b.cbf

содержит закодированное имя файла, идентификатор зашифрованной системы, дату шифрования, электронную почту злоумышленника, версию шифратора, расширение *.cbf

известные почты: возможно, их гораздо больше

примеры автозапуска в системе:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

C:\Program Files\1\svchost.exe

хэши шифратора:

SHA1 B84ECBBDE445B4CAA136365BE67D6D7C7784D261

Размер 661563 байт

характерное содержимое в конце зашифрованного файла:

CRYPTSTARTDATA

CRYPTSTARTDATA - идентификатор начала шифрования,

EJPUBGLRXCINTYEJPUAFLQWBHMSYDIOUZEKQ - идентификатор зашифрованной системы,

12.03.2015 - дата шифрования,

6.1.0.0.b - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

CRYPTENDBLACKDC - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

iqxeltzgoubiqwdkryfmtahowcjqxe.lta.id-{ZFKPWCHMSYDJPUZFLQVBHMSYDJOUAFKQWBHM-30.03.2015 12@49@155029625}-email-moshiax@aol.com-ver-8.0.0.0.cbf

содержит закодированное имя файла, идентификатор зашифрованной системы, дату шифрования, электронную почту злоумышленника, версию шифратора, расширение *.cbf

известные почты: возможно, их гораздо больше

примеры автозапуска в системе:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\progrmma

C:\Program Files\xexe\info.exe

хэши шифратора:

SHA1 B548D423A9FAF92129F6A58A316DBF8FE51650D8

Размер 755272 байт

характерное содержимое в конце зашифрованного файла:

CRYPTSTARTDATA

CRYPTSTARTDATA - идентификатор начала шифрования,

ZFKPWCHMSYDJPUZFLQVBHMSYDJOUAFKQWBHM - идентификатор зашифрованной системы,

30.03.2015 - дата шифрования,

8.0.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

CRYPTENDBLACKDC - метка завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

email-mserbinov@aol.com.ver-CL 0.0.1.0.id-SBGKPTXBEIMPUYBFJMQUYCFJNQVZCGJNRVZD-05.05.2015 23@58@548191739.randomname-DJNRWAEJNQUYBFJNRVYCGKOSWZDHLP.TXB.cbf

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты: возможно, их гораздо больше

примеры автозапуска в системе: хэши шифратора:

SHA1 5668E75F54CA1162C430002873678B83039A87AB

Размер 3715072 байт

сигнатура Win32/Filecoder.NDT [ESET-NOD32]

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{BLOCKSSTART}

{BLOCKSEND}

{ENCRYPTENDED}

ENCRYPTSTART - маркер начала шифрования,

SBGKPTXBEIMPUYBFJMQUYCFJNQVZCGJNRVZD - идентификатор зашифрованной системы,

05.05.2015 - дата шифрования,

CL 0.0.1.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

email-cryptolocker@aol.com.ver-CL 1.0.0.0.id-NTZXEKPVBHMSYDIOUZFLRWCHNSYEJPVBGLRX-15.07.2015 13@36@284834316.randomname-HGCVMANYIQXEKPUXBDGIKMNPQRSTTU.UUV.cbf

видим, что закодированное имя перемещено в конец заголовка.

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе:

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора:

SHA1 F2F5BF29EC226457701FC0C02BF0CE63F9168C81

Размер 3784704 байт

сигнатура Win32/Filecoder.NDT [ESET-NOD32]

сигнатура Trojan.Encoder.1284

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{BLOCKSSTART}

{BLOCKSEND}

{ENCRYPTENDED}

ENCRYPTSTART - маркер начала шифрования,

NTZXEKPVBHMSYDIOUZFLRWCHNSYEJPVBGLRX - идентификатор зашифрованной системы,

15.07.2015 - дата шифрования,

CL 1.0.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

расшифровка возможна для указанных почт:

ver-CL 1.0.0.0u

пример зашифрованного файла:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

BLOCKSSTART

BLOCKSEND

пример зашифрованного файла:

email-eric.decoder10@gmail.com.ver-CL 1.1.0.0.id-TBHMTZDJPVAFLRWCHNSYEJOUAFKQWBHMSYDI-06.08.2015 14@39@447462257.randomname-MSYEKQWBHMSXDJPTZFLQWCHMSYDJPU.AGM.cbf

видим, что закодированное имя перемещено в конец заголовка.

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе:

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора: характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{BLOCKSSTART}

{BLOCKSEND}

{ENCRYPTENDED}

ENCRYPTSTART - маркер начала шифрования,

TBHMTZDJPVAFLRWCHNSYEJOUAFKQWBHMSYDI - идентификатор зашифрованной системы,

06.08.2015 - дата шифрования,

CL 1.1.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

email-trojanencoder@aol.com.ver-CL 1.2.0.0.id-YELRXEJPWBHOTZFLRXDJPUBHMTZELRWCKQWC-29.04.2016 17@04@497267438.randomname-HOUASYEKQWDIOUAGMSZEKRWCJOUAGN.SZF.cbf

видим, что закодированное имя перемещено в конец заголовка.

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение *.cbf

известные почты:

возможно, их гораздо больше

примеры автозапуска в системе:

как в предыдущей версии 0.0.1.0, запись в реестре с добавлением в автозапуск файла шифратора появляется не сразу.

хэши шифратора:

SHA1 7CAE4C871F69DA50EE310A27FC66E0964FB96C00

Размер 416256 байт

сигнатура Trojan.Encoder.567

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{BLOCKSSTART}

{BLOCKSEND}

{ENCRYPTENDED}

между маркером начала шифрования и блоком, связанным с заголовком зашифрованного файла добавлен блок данных, очевидно связанный с ключом шифрования.

ENCRYPTSTART - маркер начала шифрования,

YELRXEJPWBHOTZFLRXDJPUBHMTZELRWCKQWC - идентификатор зашифрованной системы,

29.04.2016 - дата шифрования,

CL 1.2.0.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

BLOCKSSTART

BLOCKSEND

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

email-moshiax@aol.com.ver-CL 1.3.0.0.id-WCHMSXBGLPUZEJOTYDHMRWBFKPUZEINSXCHM-24.05.2016 20@08@033014428.randomname-AKPUUAFKPUZEINSXCHMRWAFKPUZDIN.TXC.cbf

известные почты: примеры автозапуска в системе:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\sopropool

C:\Program Files\crjakl_1_3.exe

хэши:

SHA1: 32938B0070971FAA2527C68FC441A2A5CDF207A1

размер: 477696 байт

сигнатура: Win32/Filecoder.EQ

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{ENCRYPTENDED}

ver-CL 1.3.1.0

пример зашифрованного файла:

содержит электронную почту злоумышленника, версию шифратора, идентификатор зашифрованной системы, дату шифрования, закодированное имя файла, расширение рандомное из 3 символов (вместо "cdf")

(в предыдущей версии CL 1.3.0.0 расширение оставалось еще *.cdf)

известные почты: примеры автозапуска в системе:

хэши шифратора:

SHA1 66D1D030C93AD09B3D78F091E69353DC2129ECF1

Размер 213509 байт

сигнатура Win32/Filecoder.EQ

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{ENCRYPTENDED}

между маркером начала шифрования и блоком, связанным с заголовком зашифрованного файла добавлен блок данных, очевидно связанный с ключом шифрования.

ENCRYPTSTART - маркер начала шифрования,

YDJQVCHNTZFLRWCJOUAFLSXDJOVBGMSYEKPV - идентификатор зашифрованной системы,

11.08.2016 - дата шифрования,

CL 1.3.1.0 - версия шифратора

"Правила поведения вахтеров.jpg" - оригинальное имя файла,

ENCRYPTENDED - маркер завершения шифрования файла

пример заставки рабочего стола:

расшифровка:

пример зашифрованного файла:

известные почты:

примеры автозапуска в системе: хэши шифратора:

SHA1: 6950304DE5791D0B967E3FE7A17398792FAA5165

размер: 135680 байт

характерное содержимое в конце зашифрованного файла:

расшифровка:

версии cl 1.4.0.0, cl 1.4.1.0 могут быть расшифрованы с с помощью дешифратора J.Gourley:

пример зашифрованного файла:

email-blackdragon43@yahoo.com.ver-CL 1.5.1.0.id-1747396157-41244152820380734004031.fname-Правила поведения вахтеров.jpg.doubleoffset

известные почты:

примеры автозапуска в системе:

HKEY_USERS\S-1-5-21-1645522239-854245398-682003330-1003\Software\Microsoft\Windows\CurrentVersion\Run\1747396157

C:\DOCUME~1\user\LOCALS~1\Temp\XEKOVAFKPT.exe

хэши шифратора:

SHA1: 6DC898D755EE27DB5293B6753ADE172F2337236F

размер: 89600 байт

сигнатура: Win32/Filecoder.EQ

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{ENCRYPTENDED}

расшифровка:

[2020.06.15 23:08:20.739] -

[2020.06.15 23:08:20.740] - ....................................

[2020.06.15 23:08:20.741] - ..::::::::::::::::::....................

[2020.06.15 23:08:20.743] - .::EEEEEE:::SSSSSS::..EEEEEE..TTTTTTTT.. Win32/Filecoder.NHT

[2020.06.15 23:08:20.745] - .::EE::::EE:SS:::::::.EE....EE....TT...... Version: 1.0.0.5

[2020.06.15 23:08:20.747] - .::EEEEEEEE::SSSSSS::.EEEEEEEE....TT...... Built: May 22 2020

[2020.06.15 23:08:20.748] - .::EE:::::::::::::SS:.EE..........TT......

[2020.06.15 23:08:20.750] - .::EEEEEE:::SSSSSS::..EEEEEE.....TT..... Copyright (c) ESET, spol. s r.o.

[2020.06.15 23:08:20.751] - ..::::::::::::::::::.................... 1992-2020. All rights reserved.

[2020.06.15 23:08:20.752] - ....................................

[2020.06.15 23:08:20.752] -

[2020.06.15 23:08:20.752] -

[2020.06.15 23:08:20.818] - INFO: Cleaning file [файлы для тестирования шифровальщиков\email-biger@x-mail.pro.ver-CL 1.5.1.0.id-1747396157-68518034136973760197700.fname-keygpg.rar.doubleoffset]

[2020.06.15 23:08:20.819] - INFO: Original filename: [keygpg.rar]

[2020.06.15 23:08:20.822] - INFO: Cleaned.

[2020.06.15 23:08:26.853] -

[2020.06.15 23:08:26.854] - INFO: 11 encrypted file(s) found.

[2020.06.15 23:08:26.855] - INFO: 11 file(s) decrypted.

[2020.06.15 23:08:26.857] - INFO: 0 file(s) NOT decrypted.

[2020.06.15 23:08:28.315] - End

пример зашифрованного файла:

известные почты:

примеры автозапуска в системе:

хэши шифратора:

характерное содержимое в конце зашифрованного файла:

CS 1.7.0.1

пример зашифрованного файла:

desktop.ini[CS 1.7.0.1][opensafezona@protonmail.com].git

известные почты: примеры автозапуска в системе:

хэши шифратора:

характерное содержимое в конце зашифрованного файла:

ENCRYPTSTART}

}{ENCRYPTENDED}

CS 1.8.0.0

пример зашифрованного файла:

branding.xml[grand@horsefucker.org][2094653670-1579267651].whv

известные почты:

примеры автозапуска в системе:

хэши шифратора:

характерное содержимое в конце зашифрованного файла:

{ENCRYPTSTART}

{ENCRYPTENDED}

новый вариант 1.9.0.0

https://id-ransomware.malwarehunterteam.com/identify.php?case=5e55ddb65eac5f52e424de270004ffeeef08563f

пример зашифрованного файла:

VTS_01_0.BUP[reddragon3335799@protonmail.ch][special].[10ABB6A7-867BCEF7]

известные почты:

записка о выкупе:

характерное содержимое в конце зашифрованного файла:

хм...

это похоже, на оболочку шифратора.

Update:

По версии 1.9.0.0 Cryakl/CryLock есть расшифровка у thyrex

Полученные ключи гарантированно подходят к файлам с почтой:

https://virusnet.info/dostupna-rasshifrovka-fajlov-posle-crylock-2-0-0-0-1-9-2-1-i-1-8-0-0/