Ryuk Ransomware: и вновь продолжается бой

Операторы Ryuk вернулись к делу. Выявлена новая рассылка спама - часть новой волны атак. В конце сентября Sophos помогла организации смягчить атаку Ryuk, получив при этом представление о развитии инструментов, методов и практик Ryuk.

Ryuk впервые был обнаружен в августе 2018 года.

С начала истории COVID-19 наблюдалось затишье.

Новая атака примечательна тем, что следует быстрый переход от взлома к развертыванию ransomware. В течение нескольких часов после того, как было открыто фишинговое вложение из почты, злоумышленники уже проводили сетевую разведку. В течение дня они получили доступ к контроллеру домена и находились на раннем этапе попытки развернуть шифратор.

Запустить атаку сразу не удалось, но в течение следующей недели участники Ryuk попытались установить новое вредоносное ПО и шифратор.

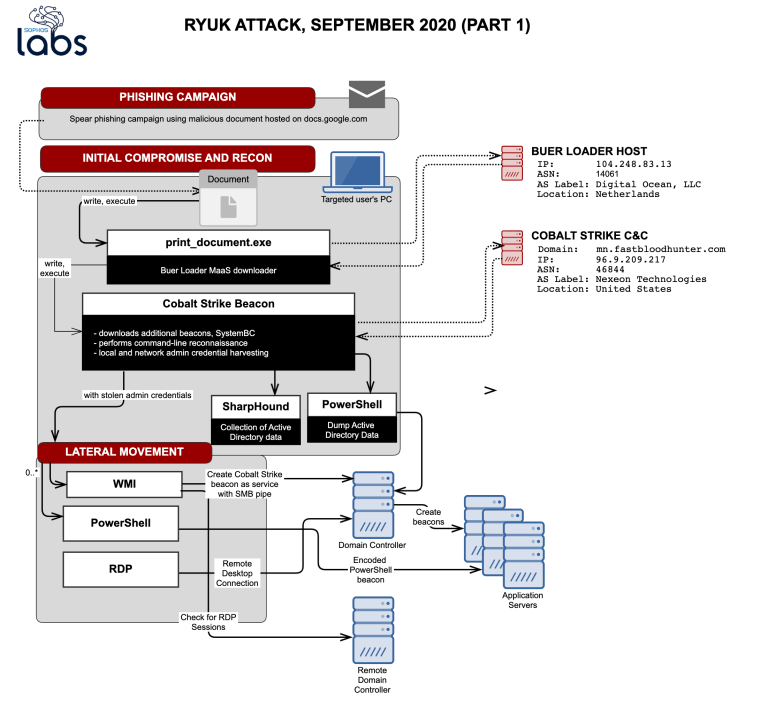

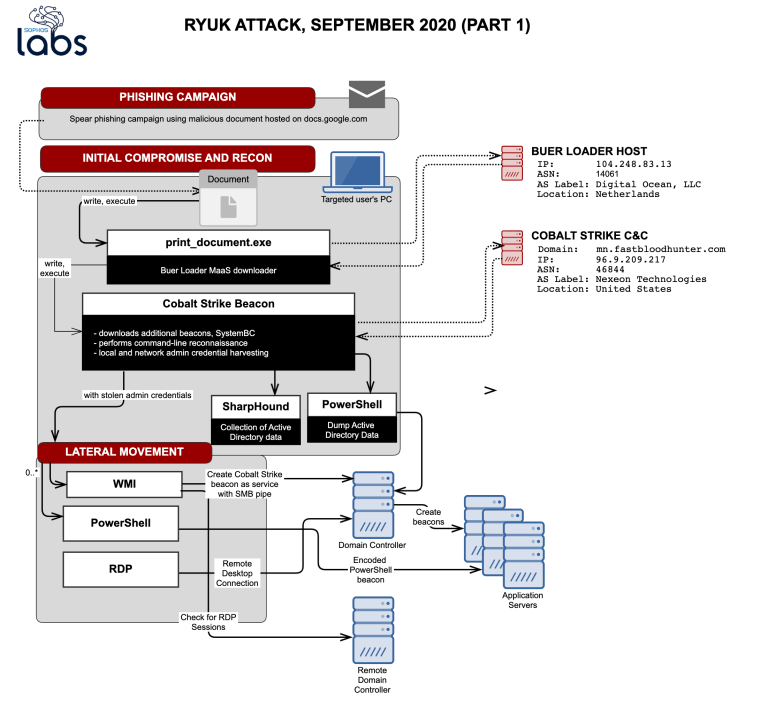

Нападение началось во второй половине дня. 22 сентября. (2020u) Несколько сотрудников целевой компании получили целевые фишинговые письма.

Ссылка, передаваемая службой доставки почты Sendgrid, перенаправляла на вредоносный документ, размещенный на docs.google.com. Электронное письмо было помечено почтовым ПО компании с предупреждениями внешнего отправителя. Были обнаружены и заблокированы несколько экземпляров вредоносного вложения.

Но вскоре один из сотрудников нажал на ссылку в электронном письме. Пользователь открыл документ и включил его содержимое, разрешив документу выполнить print_document.exe - вредоносный исполняемый файл, идентифицированный как Buer Loader.

В этом случае при запуске вредоносная программа Buer Loader сбрасывала qoipozincyusury.exe, «маяк» Cobalt Strike, вместе с другими вредоносными файлами. Маяк Cobalt Strike представляет собой модульный инструмент атаки, который может выполнять широкий спектр задач, обеспечивая доступ к функциям операционной системы и устанавливая скрытый канал управления и контроля в скомпрометированной сети.

В течение следующих полутора часов на изначально взломанной системе были обнаружены дополнительные маяки Cobalt Strike. Затем злоумышленники смогли успешно закрепиться на целевой рабочей станции для разведки и поиска учетных данных.

Несколько часов спустя актеры Ryuk начали разведку сети. На изначально зараженной системе были выполнены следующие команды:

Используя эти данные, к утру среды участники получили учетные данные администратора и подключились к контроллеру домена, где выполнили дамп данных с деталями Active Directory. Скорее всего, это было достигнуто за счет использования SharpHound, инструмента для сбора данных на основе Microsoft C # для BloodHound (инструмент анализа Active Directory с открытым исходным кодом, используемый для определения путей атаки в среде AD).

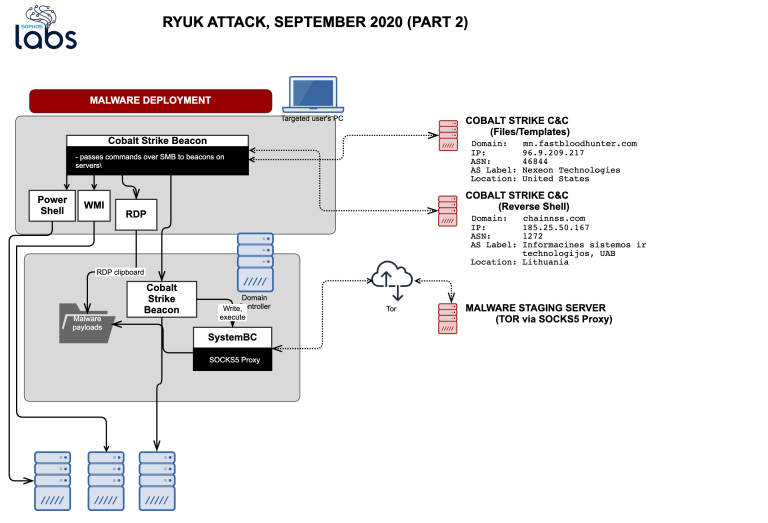

Еще один исполняемый файл Cobalt Strike был загружен и запущен через несколько часов. Сразу после этого на контроллере домена была установлена служба Cobalt Strike с использованием ранее полученных учетных данных администратора домена. Служба представляла собой связанный прослушиватель Server Message Block, позволяющий передавать команды Cobalt Strike на сервер и другие компьютеры в сети.

Вскоре вредоносные службы были созданы на двух других серверах с использованием тех же учетных данных администратора и с использованием инструментария управления Windows с первоначально скомпрометированного ПК. Одна из настроенных служб была закодированной командой PowerShell, создающей еще один канал связи Cobalt.

Актеры продолжали вести разведку с первоначально зараженного рабочего стола, выполняя команды, пытаясь определить потенциальные цели для дальнейшего бокового движения. Многие из них повторяли предыдущие команды.

Поздно вечером в среду - менее чем через день после того, как жертва нажала на фишинг, - актеры Ryuk начали подготовку к запуску своей программы-вымогателя. Используя плацдарм на изначально взломанном ПК, злоумышленники использовали RDP для подключения к контроллеру домена с учетными данными администратора, полученными накануне. Папка с именем C: \ Perflogs \ grub.info.test2 - копия была сброшена на контроллер домена - имя соответствует набору инструментов, примененных в предыдущих атаках Ryuk. Спустя несколько часов злоумышленники запустили закодированную команду PowerShell, которая, получив доступ к данным Active Directory, сгенерировала файл дампа с именем ALLWindows.csv, содержащий данные входа, контроллера домена и операционной системы для компьютеров Windows в сети.

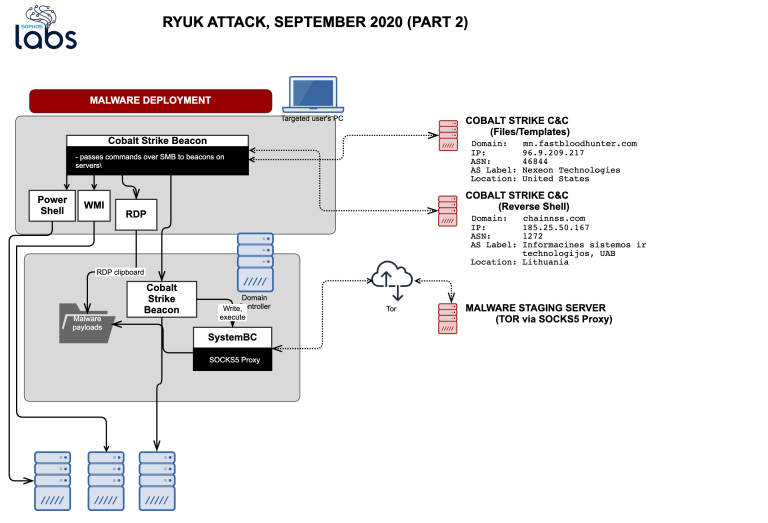

Затем вредоносный прокси-сервер SystemBC был развернут на контроллере домена.

Затем был выполнен сценарий PowerShell, загруженный в папку grub.info.test на контроллере домена. Этот сценарий, Get.DataInfo.ps1, сканирует сеть и предоставляет выходные данные о том, какие системы активны. Он также проверяет, какой AV запущен в системе.

Утром в четверг нападавшие распространились и запустили Ryuk. В этой версии Ryuk не было существенных изменений по сравнению с предыдущими версиями, но разработчики Ryuk добавили в код больше обфускации, чтобы избежать обнаружения вредоносного ПО на основе памяти.

Затем они развернули GMER,

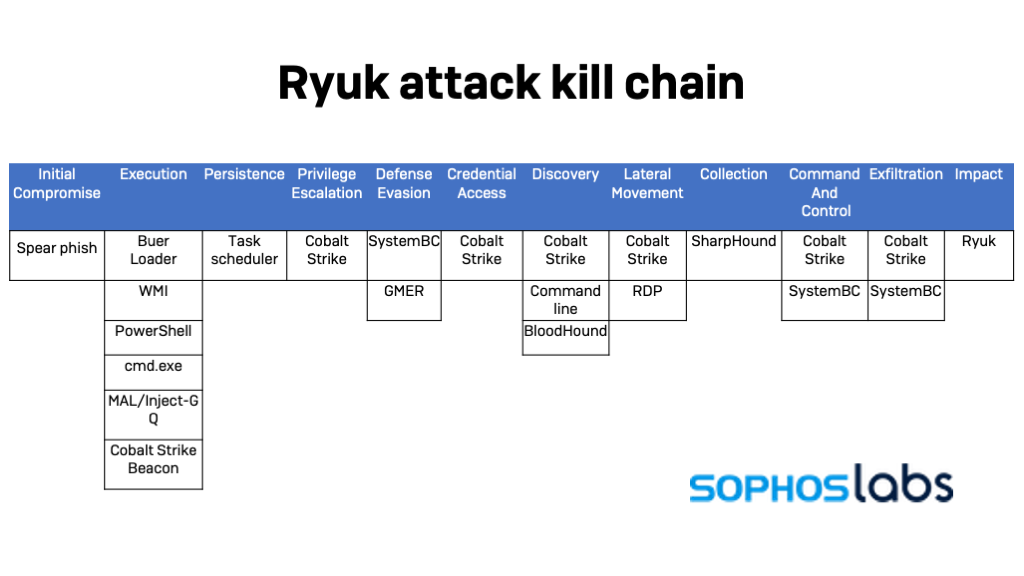

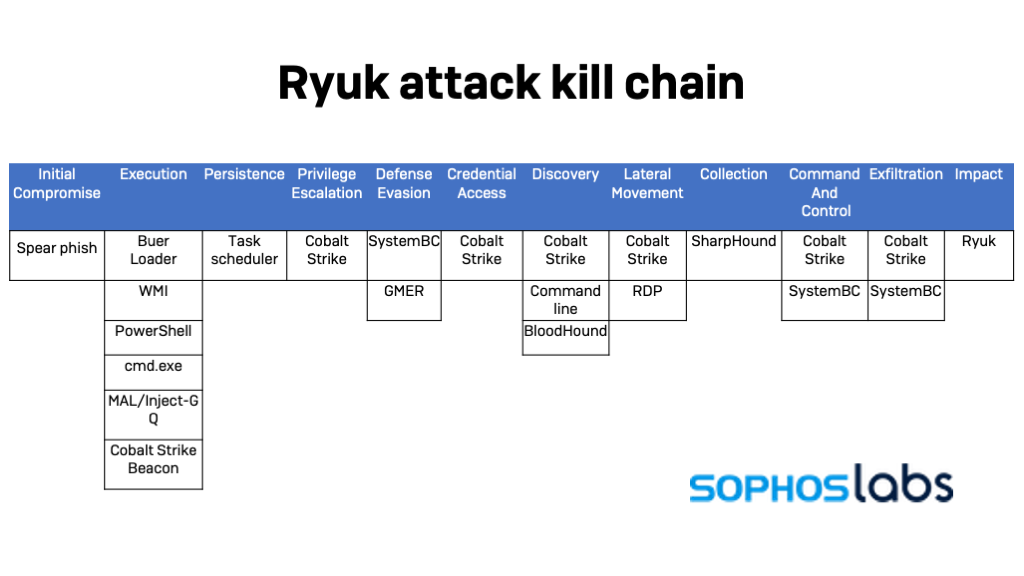

Тактика Ryuk в этой атаке демонстрирует уверенный отход от вредоносного ПО, которое было основой большинства атак Ryuk в прошлом году (Emotet и Trickbot). Команда Ryuk перешла от одного поставщика вредоносных программ как услуги (Emotet) к другому (Buer Loader) и, по-видимому, заменила Trickbot дополнительными инструментами для эксплуатации на клавиатуре, среди которых Cobalt Strike, Bloodhound и GMER - а также встроенные средства сценариев и администрирования Windows для горизонтального перемещения в сети.

https://news.sophos.com/en-us/2020/10/14/inside-a-new-ryuk-ransomware-attack

Ryuk впервые был обнаружен в августе 2018 года.

С начала истории COVID-19 наблюдалось затишье.

Новая атака примечательна тем, что следует быстрый переход от взлома к развертыванию ransomware. В течение нескольких часов после того, как было открыто фишинговое вложение из почты, злоумышленники уже проводили сетевую разведку. В течение дня они получили доступ к контроллеру домена и находились на раннем этапе попытки развернуть шифратор.

Запустить атаку сразу не удалось, но в течение следующей недели участники Ryuk попытались установить новое вредоносное ПО и шифратор.

Нападение началось во второй половине дня. 22 сентября. (2020u) Несколько сотрудников целевой компании получили целевые фишинговые письма.

Ссылка, передаваемая службой доставки почты Sendgrid, перенаправляла на вредоносный документ, размещенный на docs.google.com. Электронное письмо было помечено почтовым ПО компании с предупреждениями внешнего отправителя. Были обнаружены и заблокированы несколько экземпляров вредоносного вложения.

Но вскоре один из сотрудников нажал на ссылку в электронном письме. Пользователь открыл документ и включил его содержимое, разрешив документу выполнить print_document.exe - вредоносный исполняемый файл, идентифицированный как Buer Loader.

Buer Loader - это модульный загрузчик вредоносных программ, представляемый на подпольных форумах для продажи с августа 2019 года. Он предоставляет услугу распространения вредоносных программ, управляемую веб-панелью; каждая сборка загрузчика продается за 350 долларов.

В этом случае при запуске вредоносная программа Buer Loader сбрасывала qoipozincyusury.exe, «маяк» Cobalt Strike, вместе с другими вредоносными файлами. Маяк Cobalt Strike представляет собой модульный инструмент атаки, который может выполнять широкий спектр задач, обеспечивая доступ к функциям операционной системы и устанавливая скрытый канал управления и контроля в скомпрометированной сети.

В течение следующих полутора часов на изначально взломанной системе были обнаружены дополнительные маяки Cobalt Strike. Затем злоумышленники смогли успешно закрепиться на целевой рабочей станции для разведки и поиска учетных данных.

Несколько часов спустя актеры Ryuk начали разведку сети. На изначально зараженной системе были выполнены следующие команды:

C: \ WINDOWS \ system32 \ cmd.exe / C whoami / groups (список доступа к группам AD, в которых находится локальный пользователь)

C: \ WINDOWS \ system32 \ cmd.exe / C nltest / domain_trusts / all_trusts (возвращает список всех доверенных доменов)

C: \ WINDOWS \ system32 \ cmd.exe / C net group “enterprise admins” /domain (возвращает список членов группы «администраторы предприятия» для домена)

C: \ WINDOWS \ system32 \ net1 group “domain admins” /domain

C: \ WINDOWS \ system32 \ cmd.exe / C net localgroup administrators

C: \ WINDOWS \ system32 \ cmd.exe / C ipconfig

C: \ WINDOWS \ system32 \ cmd.exe / C nltest / dclist: [доменное имя целевой компании] (возвращает имена контроллеров домена для доменного имени компании)

C: \ WINDOWS \ system32 \ cmd.exe / C nltest / dclist: [название целевой компании] (то же самое, но проверка контроллеров домена с использованием названия компании в качестве имени домена)

Используя эти данные, к утру среды участники получили учетные данные администратора и подключились к контроллеру домена, где выполнили дамп данных с деталями Active Directory. Скорее всего, это было достигнуто за счет использования SharpHound, инструмента для сбора данных на основе Microsoft C # для BloodHound (инструмент анализа Active Directory с открытым исходным кодом, используемый для определения путей атаки в среде AD).

Еще один исполняемый файл Cobalt Strike был загружен и запущен через несколько часов. Сразу после этого на контроллере домена была установлена служба Cobalt Strike с использованием ранее полученных учетных данных администратора домена. Служба представляла собой связанный прослушиватель Server Message Block, позволяющий передавать команды Cobalt Strike на сервер и другие компьютеры в сети.

Вскоре вредоносные службы были созданы на двух других серверах с использованием тех же учетных данных администратора и с использованием инструментария управления Windows с первоначально скомпрометированного ПК. Одна из настроенных служб была закодированной командой PowerShell, создающей еще один канал связи Cobalt.

Актеры продолжали вести разведку с первоначально зараженного рабочего стола, выполняя команды, пытаясь определить потенциальные цели для дальнейшего бокового движения. Многие из них повторяли предыдущие команды.

Поздно вечером в среду - менее чем через день после того, как жертва нажала на фишинг, - актеры Ryuk начали подготовку к запуску своей программы-вымогателя. Используя плацдарм на изначально взломанном ПК, злоумышленники использовали RDP для подключения к контроллеру домена с учетными данными администратора, полученными накануне. Папка с именем C: \ Perflogs \ grub.info.test2 - копия была сброшена на контроллер домена - имя соответствует набору инструментов, примененных в предыдущих атаках Ryuk. Спустя несколько часов злоумышленники запустили закодированную команду PowerShell, которая, получив доступ к данным Active Directory, сгенерировала файл дампа с именем ALLWindows.csv, содержащий данные входа, контроллера домена и операционной системы для компьютеров Windows в сети.

Затем вредоносный прокси-сервер SystemBC был развернут на контроллере домена.

Вредоносная программа установила себя (как itvs.exe) и создала запланированное задание для вредоносной программы, используя старый формат планировщика задач Windows в файле с именем itvs.job - для сохранения устойчивости.SystemBC - это прокси-сервер SOCKS5, используемый для сокрытия трафика вредоносных программ, который использует код и криминалистические маркеры совместно с другими вредоносными программами из семейства Trickbot.

Затем был выполнен сценарий PowerShell, загруженный в папку grub.info.test на контроллере домена. Этот сценарий, Get.DataInfo.ps1, сканирует сеть и предоставляет выходные данные о том, какие системы активны. Он также проверяет, какой AV запущен в системе.

Утром в четверг нападавшие распространились и запустили Ryuk. В этой версии Ryuk не было существенных изменений по сравнению с предыдущими версиями, но разработчики Ryuk добавили в код больше обфускации, чтобы избежать обнаружения вредоносного ПО на основе памяти.

Затем они развернули GMER,

инструмент для обнаружения руткитов. GMER часто используется злоумышленниками для поиска и завершения скрытых процессов, а также для отключения антивирусного программного обеспечения, защищающего сервер.

Тактика Ryuk в этой атаке демонстрирует уверенный отход от вредоносного ПО, которое было основой большинства атак Ryuk в прошлом году (Emotet и Trickbot). Команда Ryuk перешла от одного поставщика вредоносных программ как услуги (Emotet) к другому (Buer Loader) и, по-видимому, заменила Trickbot дополнительными инструментами для эксплуатации на клавиатуре, среди которых Cobalt Strike, Bloodhound и GMER - а также встроенные средства сценариев и администрирования Windows для горизонтального перемещения в сети.

https://news.sophos.com/en-us/2020/10/14/inside-a-new-ryuk-ransomware-attack

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Французское национальное агентство кибербезопасности обнаружило новый вариант программы-вымогателя Ryuk с похожими на червя возможностями, которые позволяют ему распространяться на другие устройства в локальных сетях жертв, во время расследования атаки в начале 2021 года.

«Благодаря использованию запланированных задач вредоносная программа распространяется - с машины на машину - в домене Windows», - говорится в опубликованном сегодня отчете ANSSI (сокращение от Agence Nationale de la Sécurité des Systèmes d'Information).

«После запуска он будет распространяться на каждую доступную машину, на которой возможен доступ к Windows RPC».

Саморепликация на другие сетевые устройства

Для распространения по локальной сети новый вариант Ryuk перечисляет все IP-адреса в локальном кэше ARP и отправляет то, что выглядит как пакеты Wake-on-LAN (WOL), на каждое из обнаруженных устройств. Затем он монтирует все общие ресурсы, найденные для каждого устройства, чтобы можно было зашифровать содержимое.

Возможность Ryuk монтировать и шифровать диски удаленных компьютеров ранее наблюдалась генеральным директором Advanced Intelligence Виталием Кремезом в прошлом году.

Что отличает этот новый образец Ryuk, так это его способность копировать себя на другие устройства Windows в локальных сетях жертв.

Кроме того, он может выполнять себя удаленно, используя запланированные задачи, созданные на каждом впоследствии скомпрометированном сетевом узле с помощью законного инструмента schtasks.exe для Windows.

Вариант Ryuk, анализируемый в этом документе, действительно имеет возможности самовоспроизведения. Распространение достигается путем копирования исполняемого файла в идентифицированные общие сетевые ресурсы. За этим шагом следует создание запланированной задачи на удаленном компьютере. [..]

Несмотря на то, что он не использует механизм исключения, который предотвратил бы повторное шифрование устройств, ANSSI говорит, что новый вариант все еще может быть заблокирован от заражения других хостов в сети путем изменения пароля учетной записи привилегированного домена, которую он использует для распространения на другие хосты.

«Одним из способов решения проблемы может быть изменение пароля или отключение учетной записи пользователя (в соответствии с используемой учетной записью), а затем переход к двойному изменению пароля домена KRBTGT», - сказали в ANSSI.

«Это вызовет множество нарушений в домене и, скорее всего, потребует множества перезагрузок, но также немедленно остановит распространение. Также можно рассмотреть другие подходы к сдерживанию распространения, особенно через нацеливание на среду выполнения вредоносного ПО».

Индикаторы компрометации (IOC), связанные с этим новым вариантом Ryuk, можно найти здесь.

кибергруппа вымогателей Ryuk

Ryuk - это группа программ-вымогателей как услуги (RaaS), впервые обнаруженная в августе 2018 года и оставшая после себя длинный список жертв.

кибергруппа RaaS известны своими частными партнерскими программами, в которых партнеры могут подавать заявки и резюме для подачи заявки на членство.

Ryuk находится на вершине рейтинга RaaS, и его полезные нагрузки были обнаружены примерно в каждой третьей атаке программ-вымогателей за последний год.

Группа доставляет полезные нагрузки в рамках многоэтапных атак с использованием векторов заражения Emotet, BazarLoader или TrickBot для быстрого проникновения в сети своих целей.

Филиалы Ryuk стояли за массой атак на систему здравоохранения США, начиная с ноября 2020 года. Обычно они просят огромные выкуп, собрав 34 миллиона долларов всего с одной жертвы в прошлом году.

Проследив за денежным оборотом жертв программ-вымогателей Ryuk, исследователи из компаний по анализу угроз Advanced Intelligence и HYAS оценили, что операция RaaS принесла не менее 150 миллионов долларов.

В течение третьего квартала 2020 года аффилированные лица Ryuk поражали в среднем примерно 20 компаний каждую неделю.

https://www.bleepingcomputer.com/news/security/ryuk-ransomware-now-self-spreads-to-other-windows-lan-devices/

Недавние атаки операторов программ-вымогателей Ryuk показывают, что у злоумышленников появилось новое предпочтение, когда дело доходит до получения первоначального доступа к сети жертвы.

Тенденция, наблюдаемая в атаках в этом году, выявляет склонность к атакам на хосты с подключениями к удаленным рабочим столам, доступными в общедоступном Интернете.

Более того, использование целевых фишинговых писем для доставки вредоносного ПО по-прежнему является предпочтительным исходным вектором заражения для злоумышленников.

Новая тенденция к первичному заражению

Исследователи в области безопасности из Advanced Intelligence (AdvIntel) отметили, что атаки программ-вымогателей Ryuk в этом году чаще основывались на компрометации открытых RDP-соединений, чтобы получить первоначальную точку опоры в целевой сети.

Злоумышленники проводили «крупномасштабные атаки с использованием грубой силы и распыления паролей на открытые хосты RDP», чтобы скомпрометировать учетные данные пользователей.

Другим вектором первоначального взлома был целевой фишинг и использование кампании BazaCall для распространения вредоносного ПО через злонамеренные центры обработки вызовов, которые предназначались для корпоративных пользователей и перенаправляли их к зараженным документам Excel.

Исследователи AdvIntel утверждают, что злоумышленники Ryuk провели разведку жертвы в два этапа. Один раз, чтобы определить ценные ресурсы в скомпрометированном домене (общие сетевые ресурсы, пользователи, организационные единицы Active Directory).

Во второй раз цель состоит в том, чтобы найти информацию о доходах компании, чтобы установить сумму выкупа, которую жертва может позволить себе заплатить для восстановления систем.

Для перечисления информации об активном каталоге операторы программ-вымогателей Ryuk полагаются на испытанный и проверенный AdFind (инструмент запросов AD) и инструмент после эксплуатации Bloodhound, который исследует отношения в домене Active Directory (AD) для поиска путей атаки.

Получение финансовых сведений о жертве зависит от данных из открытых источников. AdvIntel сообщает, что субъекты ищут в таких сервисах, как ZoomInfo, информацию о недавних слияниях и поглощениях компании, а также другие детали, которые могут повысить прибыльность атаки.

Дополнительная разведка выполняется с помощью инструмента пост-эксплуатации Cobalt Strike, который стал стандартом для большинства операций с программами-вымогателями и сканирования, позволяющего выявить такие продукты безопасности, как антивирус и система реагирования на обнаружение конечных точек (EDR), защищающие сеть.

Новые техники

Исследователи говорят, что злоумышленник привлекает других киберпреступников, чтобы узнать о защите в сети, которую они атакуют, чтобы найти способ их отключить.

Среди новых методов, которые исследователи увидели в атаках программ-вымогателей Ryuk, было использование KeeThief, инструмента с открытым исходным кодом для извлечения учетных данных из диспетчера паролей KeePass.

KeeThief извлекает ключевой материал (например, мастер-пароль, файл ключа) из памяти запущенного процесса KeePass с разблокированной базой данных.

Виталий Кремез, генеральный директор AdvIntel, сообщил BleepingComputer, что злоумышленники использовали KeeThief для обхода EDR и других средств защиты путем кражи учетных данных местного ИТ-администратора, имеющего доступ к программному обеспечению EDR.

Еще одна тактика заключалась в развертывании портативной версии Notepad ++ для запуска сценариев PowerShell в системах с ограничением выполнения PowerShell, говорит Кремез.

По данным AdvIntel, атаки программ-вымогателей Ryuk в этом году используют две уязвимости для увеличения разрешений на скомпрометированной машине. Оба недостатка старше и для них доступны исправления:

CVE-2018-8453 - повышение привилегий с высоким уровнем серьезности (7,8 / 10) в Windows 7–10 и Windows Server 2008–2016, что позволяет запускать произвольное ядро с разрешениями на чтение / запись, поскольку компонент Win32k не может должным образом обрабатывать объекты в памяти

CVE-2019-1069 - эскалация привилегий с высоким уровнем серьезности (7,8 / 10) в Windows 10, Windows Server 2016 и 2019 из-за того, как служба планировщика заданий проверяет определенные файловые операции, что делает возможной атаку жесткой ссылки

Еще одно наблюдение от AdvIntel заключается в том, что недавняя атака программы-вымогателя Ryuk использовала инструмент проникновения CrackMapExec с открытым исходным кодом для извлечения учетных данных администратора и перемещения по сети жертвы.

«После того, как субъекты успешно скомпрометировали локальную учетную запись или учетную запись администратора домена, они распространяют полезную нагрузку Ryuk через объекты групповой политики, сеансы PsExec с контроллера домена или с помощью элемента автозагрузки в общей папке SYSVOL» - Advanced Intelligence

Исследователи рекомендуют организациям следующие шаги по снижению рисков:

Ryuk давно занимается программами-вымогателями и известен как жесткий переговорщик. По оценкам, они собрали выкуп не менее 150 миллионов долларов, причем одна жертва в конечном итоге заплатила 34 миллиона долларов за восстановление своих систем.

Учитывая эти цифры, логично предположить, что актер переключился на новую тактику, приемы и процедуры, чтобы оставаться впереди всех и поддерживать прибыльный бизнес с программами-вымогателями.

https://www.bleepingcomputer.com/news/security/ryuk-ransomware-operation-updates-hacking-techniques/