Kobalos: вредоносное ПО для Linux ворует учетные данные SSH с суперкомпьютеров

Новый бэкдор нацелен на суперкомпьютеры по всему миру, часто воруя учетные данные для безопасных сетевых подключений с помощью троянской версии программного обеспечения OpenSSH.

Вредоносное ПО не имеет широкого распространения и, по всей видимости, нацелено в основном на высокопроизводительные компьютеры (HPC) и серверы в академических и исследовательских сетях.

Многоплатформенные, приоритетные цели

Исследователи в области безопасности из компании ESET, занимающейся кибербезопасностью, обнаружили вредоносное ПО и назвали его Kobalos в честь вредоносного существа из греческой мифологии.

Они говорят, что у Kobalos небольшая, но сложная кодовая база, которая может выполняться на других платформах UNIX (FreeBSD, Solaris). Некоторые артефакты, обнаруженные в ходе анализа, указывают на то, что также могут быть варианты для операционных систем AIX и Windows.

Создав отпечаток угрозы, ESET провела сканирование всего Интернета, чтобы найти жертв Kobalos. Они обнаружили, что многие из скомпрометированных систем были суперкомпьютерами и серверами в академическом и исследовательском секторе. Среди других жертв - конечная точка неизвестного поставщика программного обеспечения безопасности в Северной Америке, крупного интернет-провайдера в Азии, маркетинговых агентств и хостинг-провайдеров.

ESET не удалось установить начальный вектор атаки, который позволил хакерам получить административный доступ для установки Kobalos. Однако некоторые из скомпрометированных систем «работали со старыми, неподдерживаемыми или непропатченными операционными системами и программным обеспечением», поэтому вероятным сценарием является использование известной уязвимости

Кража SSH-кредитов

Хотя исследователи потратили месяцы на анализ вредоносного ПО, они не смогли определить его точное назначение из-за наличия общих команд и отсутствия конкретной полезной нагрузки.

Kobalos предоставляет удаленный доступ к файловой системе и может запускать терминальные сеансы, что позволяет злоумышленникам запускать произвольные команды. Однако некоторые подробности доступны.

Исследователи считают, что кража учетных данных может объяснить, как вредоносное ПО распространяется на другие системы в той же сети или в других сетях академического сектора, поскольку студенты и исследователи из нескольких университетов могут иметь SSH-доступ к кластерам суперкомпьютеров.

Крошечный сложный бэкдор

Несмотря на небольшой вес, всего 24 КБ для 32/64-битных образцов, Kobalos представляет собой сложную вредоносную программу с пользовательскими методами обфускации и защиты от криминалистики, которые затрудняют ее анализ, и с множеством функций для своего небольшого размера.

Интересная особенность, которая отличает Kobalos, заключается в том, что его код объединен в единую функцию, и к ней есть только один вызов из легитимного кода OpenSSH. Однако он имеет нелинейный поток управления, рекурсивно вызывающий эту функцию для выполнения подзадач - поддерживает в общей сложности 37 действий, одно из которых может превратить любую взломанную машину в сервер управления и контроля (C2) для других.

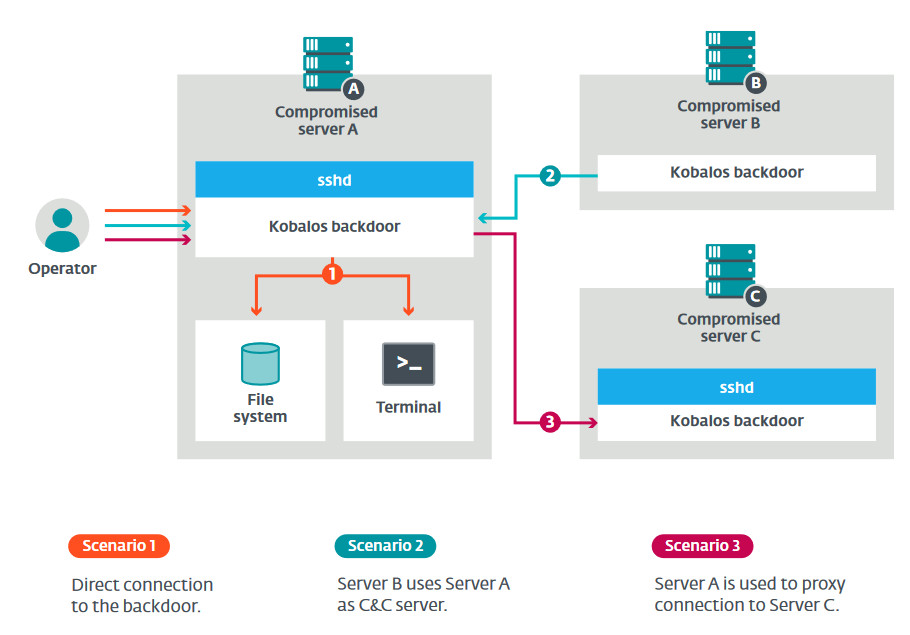

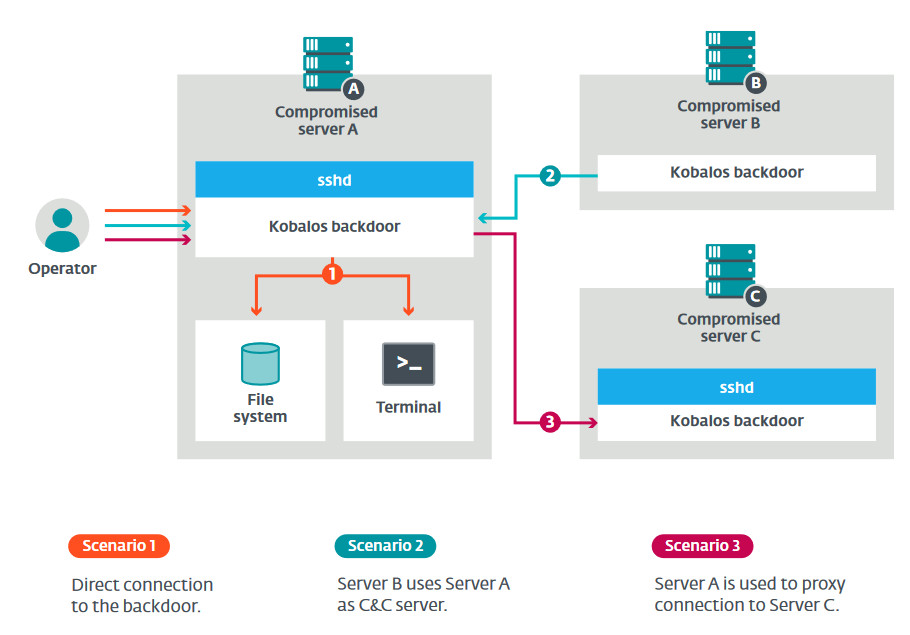

Исследователи обнаружили, что удаленные операторы могут подключиться к Kobalos тремя способами:

открыть TCP-порт и ожидать входящего соединения (иногда называемого пассивным бэкдором)

подключиться к другому экземпляру Kobalos, настроенному для работы как сервер C2

дождаться подключений к уже работающей, законной службе, но исходящей из определенного исходного порта TCP (троянизировать работающий сервер OpenSSH)

Kobalos также шифрует входящий и исходящий трафик злоумышленников. Для этого клиентам необходимо пройти аутентификацию с использованием ключа RSA-512 и пароля. Ключ генерирует и шифрует два 16-байтовых ключа, которые шифруют обмен данными с использованием потокового шифра RC4.

Кроме того, бэкдор может переключать связь на альтернативный порт и действовать как прокси (цепочка) для доступа к другим скомпрометированным серверам.

Несомненно то, что Kobalos крадет учетные данные SSH у известных жертв, включая высокопроизводительные компьютерные кластеры, и что он был активен до других атак на суперкомпьютеры, зарегистрированных с конца 2019 года.

Кроме того, в отличие от уже сообщенных инцидентов, связанных с сетями HPC, системные администраторы не обнаружили никаких попыток майнинга криптовалюты или выполнения дорогостоящих вычислений в случае с Kobalos.

ESET уведомил всех жертв Kobalos, которых они могли идентифицировать, и работал с ними над устранением инфекции. Исследователи опубликовали полный технический анализ Kobalos, который включает индикаторы компрометации (IoC), которые могут помочь потенциальным жертвам обнаружить вредоносное ПО.

https://www.bleepingcomputer.com/news/security/new-linux-malware-steals-ssh-credentials-from-supercomputers/

Вредоносное ПО не имеет широкого распространения и, по всей видимости, нацелено в основном на высокопроизводительные компьютеры (HPC) и серверы в академических и исследовательских сетях.

Многоплатформенные, приоритетные цели

Исследователи в области безопасности из компании ESET, занимающейся кибербезопасностью, обнаружили вредоносное ПО и назвали его Kobalos в честь вредоносного существа из греческой мифологии.

Они говорят, что у Kobalos небольшая, но сложная кодовая база, которая может выполняться на других платформах UNIX (FreeBSD, Solaris). Некоторые артефакты, обнаруженные в ходе анализа, указывают на то, что также могут быть варианты для операционных систем AIX и Windows.

Создав отпечаток угрозы, ESET провела сканирование всего Интернета, чтобы найти жертв Kobalos. Они обнаружили, что многие из скомпрометированных систем были суперкомпьютерами и серверами в академическом и исследовательском секторе. Среди других жертв - конечная точка неизвестного поставщика программного обеспечения безопасности в Северной Америке, крупного интернет-провайдера в Азии, маркетинговых агентств и хостинг-провайдеров.

ESET не удалось установить начальный вектор атаки, который позволил хакерам получить административный доступ для установки Kobalos. Однако некоторые из скомпрометированных систем «работали со старыми, неподдерживаемыми или непропатченными операционными системами и программным обеспечением», поэтому вероятным сценарием является использование известной уязвимости

Кража SSH-кредитов

Хотя исследователи потратили месяцы на анализ вредоносного ПО, они не смогли определить его точное назначение из-за наличия общих команд и отсутствия конкретной полезной нагрузки.

Kobalos предоставляет удаленный доступ к файловой системе и может запускать терминальные сеансы, что позволяет злоумышленникам запускать произвольные команды. Однако некоторые подробности доступны.

«На скомпрометированных машинах, системные администраторы которых смогли провести дальнейшее расследование, мы обнаружили, что кража учетных данных SSH присутствовала в виде троянизированного клиента OpenSSH. Файл / usr / bin / sshfile был заменен модифицированным исполняемым файлом, который записывал имя пользователя, пароль и имя целевого хоста и записал их в зашифрованный файл »- ESET

Исследователи считают, что кража учетных данных может объяснить, как вредоносное ПО распространяется на другие системы в той же сети или в других сетях академического сектора, поскольку студенты и исследователи из нескольких университетов могут иметь SSH-доступ к кластерам суперкомпьютеров.

Крошечный сложный бэкдор

Несмотря на небольшой вес, всего 24 КБ для 32/64-битных образцов, Kobalos представляет собой сложную вредоносную программу с пользовательскими методами обфускации и защиты от криминалистики, которые затрудняют ее анализ, и с множеством функций для своего небольшого размера.

Интересная особенность, которая отличает Kobalos, заключается в том, что его код объединен в единую функцию, и к ней есть только один вызов из легитимного кода OpenSSH. Однако он имеет нелинейный поток управления, рекурсивно вызывающий эту функцию для выполнения подзадач - поддерживает в общей сложности 37 действий, одно из которых может превратить любую взломанную машину в сервер управления и контроля (C2) для других.

Исследователи обнаружили, что удаленные операторы могут подключиться к Kobalos тремя способами:

открыть TCP-порт и ожидать входящего соединения (иногда называемого пассивным бэкдором)

подключиться к другому экземпляру Kobalos, настроенному для работы как сервер C2

дождаться подключений к уже работающей, законной службе, но исходящей из определенного исходного порта TCP (троянизировать работающий сервер OpenSSH)

Kobalos также шифрует входящий и исходящий трафик злоумышленников. Для этого клиентам необходимо пройти аутентификацию с использованием ключа RSA-512 и пароля. Ключ генерирует и шифрует два 16-байтовых ключа, которые шифруют обмен данными с использованием потокового шифра RC4.

Кроме того, бэкдор может переключать связь на альтернативный порт и действовать как прокси (цепочка) для доступа к другим скомпрометированным серверам.

Несомненно то, что Kobalos крадет учетные данные SSH у известных жертв, включая высокопроизводительные компьютерные кластеры, и что он был активен до других атак на суперкомпьютеры, зарегистрированных с конца 2019 года.

Кроме того, в отличие от уже сообщенных инцидентов, связанных с сетями HPC, системные администраторы не обнаружили никаких попыток майнинга криптовалюты или выполнения дорогостоящих вычислений в случае с Kobalos.

ESET уведомил всех жертв Kobalos, которых они могли идентифицировать, и работал с ними над устранением инфекции. Исследователи опубликовали полный технический анализ Kobalos, который включает индикаторы компрометации (IoC), которые могут помочь потенциальным жертвам обнаружить вредоносное ПО.

https://www.bleepingcomputer.com/news/security/new-linux-malware-steals-ssh-credentials-from-supercomputers/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.