The State of Ransomware

Заражение программой-вымогателем может поставить организации в затруднительное положение. Ущерб, нанесенный WannaCry и Petya, заставил людей насторожиться, что привело к более строгим и последовательным мерам безопасности против постоянной угрозы. Развитие программ-вымогателей за последний год сделало работу с программами-вымогателями не только сложной, но и деликатной. Помимо продолжающейся тенденции крупных или целевых атак, операторы программ-вымогателей также стали полагаться на стоимость утечки данных и двойное вымогательство, чтобы заставить своих жертв выполнить их требования.

Важно понимать, как появились текущие версии программ-вымогателей, чтобы организации могли научиться избегать таких ловушек. Используя тематические исследования и примеры, мы исследуем варианты программ-вымогателей, появившихся в 2020 году, в надежде создать руководство по борьбе с будущими атаками.

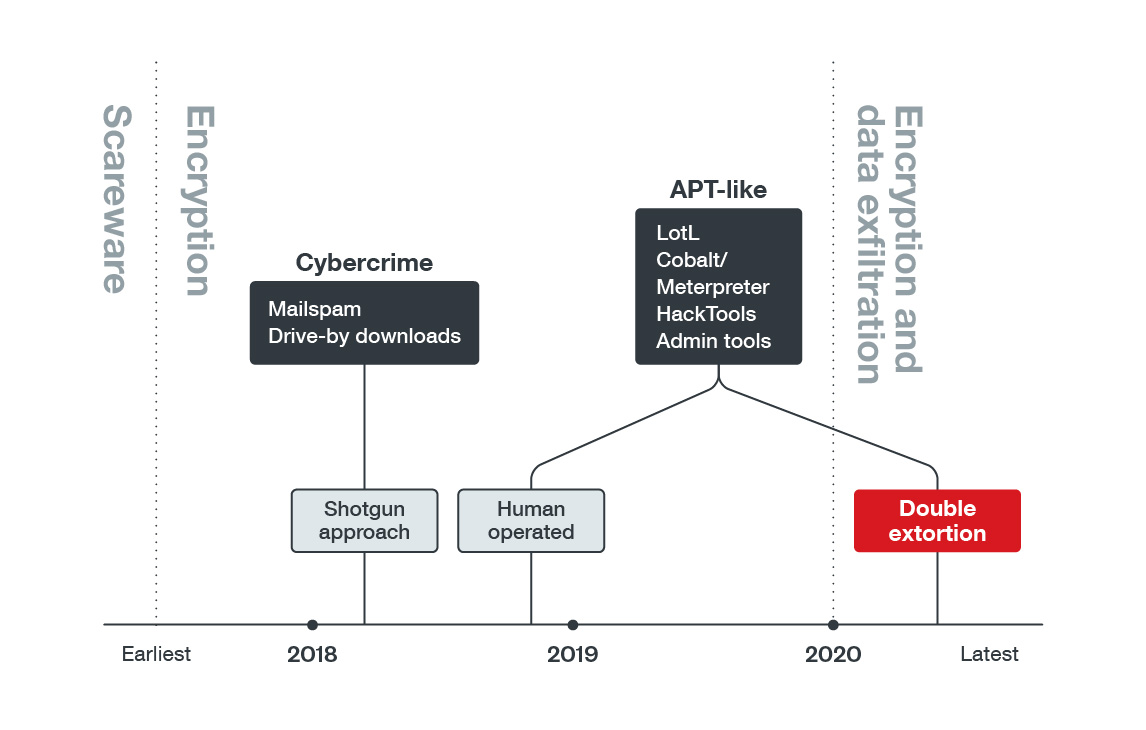

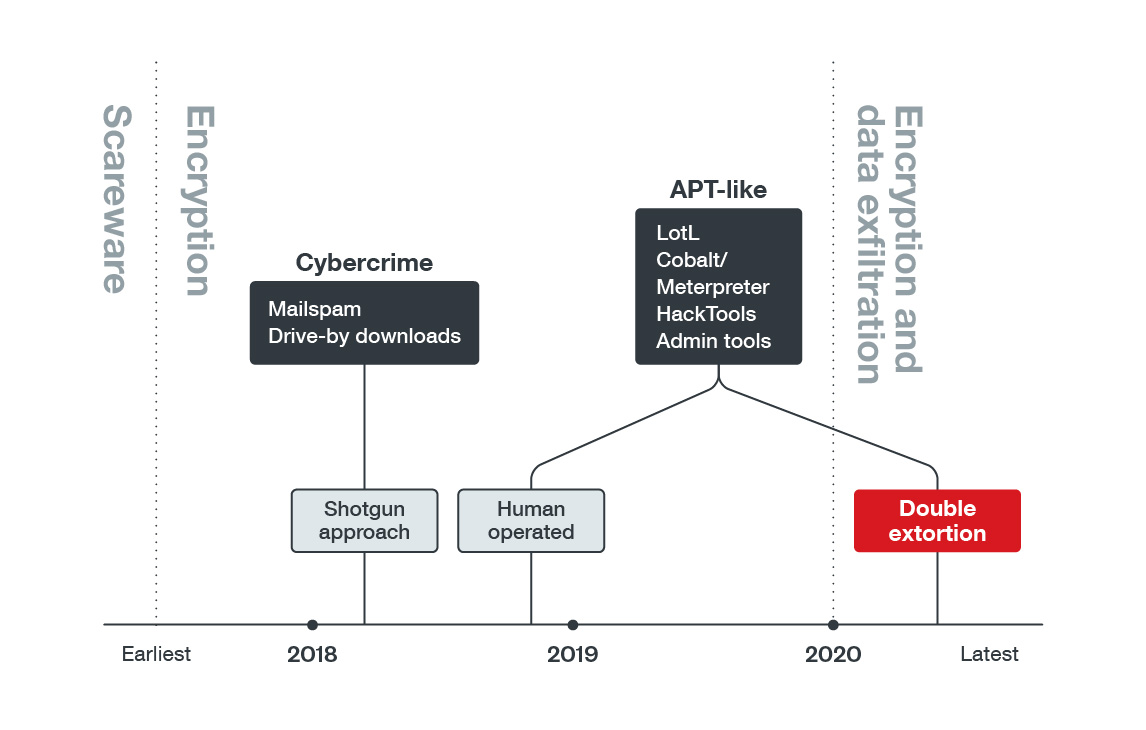

Когда программы-вымогатели создали себе нишу в среде киберугроз, они были отнесены к категории «пугающих» программ, подобных FAKEAV, которые использовали поддельные результаты сканирования, чтобы запугать жертв и заставить их платить за фиктивное антивирусное ПО. Постепенно более успешные семейства программ-вымогателей превратились в нечто более опасное, когда они начали шифрование файлов. Но даже эта тактика со временем потеряла свою актуальность. Организации адаптировались. Люди поняли, что простые меры безопасности, такие как регулярное резервное копирование, могут значительно снизить ущерб от атаки вымогателя. Кроме того, у злоумышленников наблюдалось беспорядочное распространение своего вредоносного ПО, которое позволяло поставщикам антивирусных программ разрабатывать решения для защиты от них. В некотором смысле известность вымогателей превратилась из опасности в неприятность. К сожалению, это было временно.

В 2016 году появилось много новых семейств программ-вымогателей, а в 2017 году WannaCry / Wcry нанесли серьезный ущерб всему миру. В ответ на эти массовые атаки программ-вымогателей организации усилили свою защиту. К 2018 году разработка программ-вымогателей, похоже, замедлилась, поскольку майнеры криптовалюты обогнали программы-вымогатели с точки зрения обнаружения, а количество новых семейств программ-вымогателей сократилось. Однако вскоре мы узнали, что эта тенденция стала поворотным моментом для программ-вымогателей. В том же году появился Рюк и установил новый стандарт.

Ryuk был одним из первых задокументированных программ-вымогателей, которые действовали как целевые атаки. Он использовал Trickbot и его модули для распространения и установки PowerShell Empire. Он также широко использовал PowerShell и WMI для бокового перемещения. К 2019 году атаки программ-вымогателей приобрели более адресный подход, который стал нормой в 2020 году. Мы обсудим атаки Ryuk и RansomExx как два из выбранных нами тематических исследований, демонстрирующих эту тенденцию в 2020 году.

Обзор программ-вымогателей в 2020 году

Год оказался благоприятным для разработки новых программ-вымогателей для сужения круга целей. В целом мы увидели увеличение количества новых семейств программ-вымогателей с 95 в 2019 году до 127 в 2020 году, несмотря на сокращение обнаружения компонентов, связанных с программами-вымогателями.

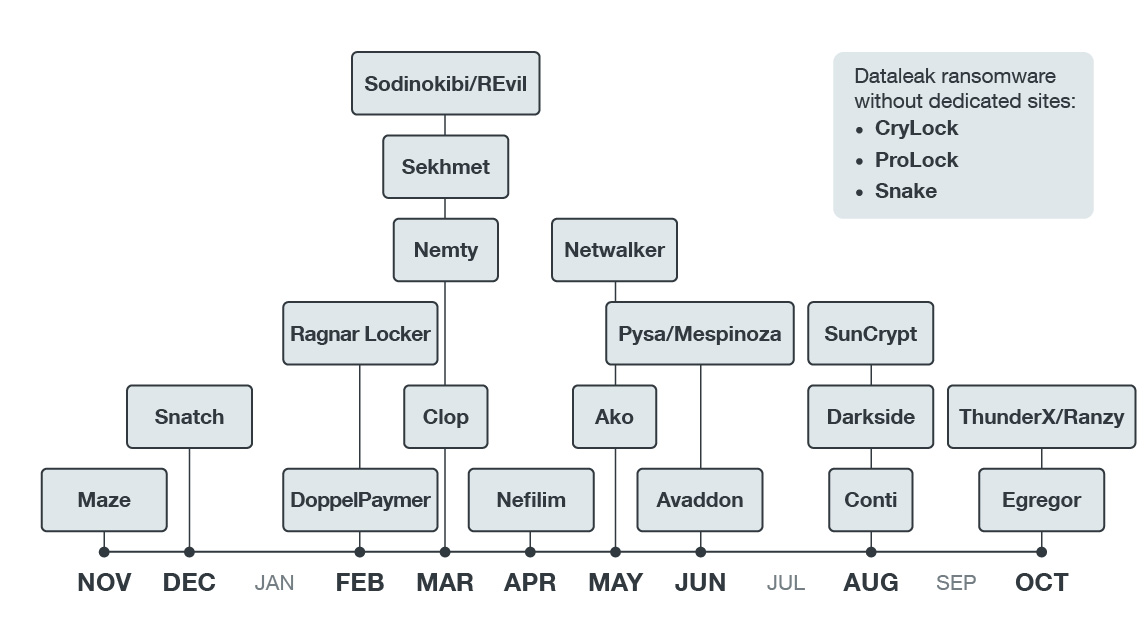

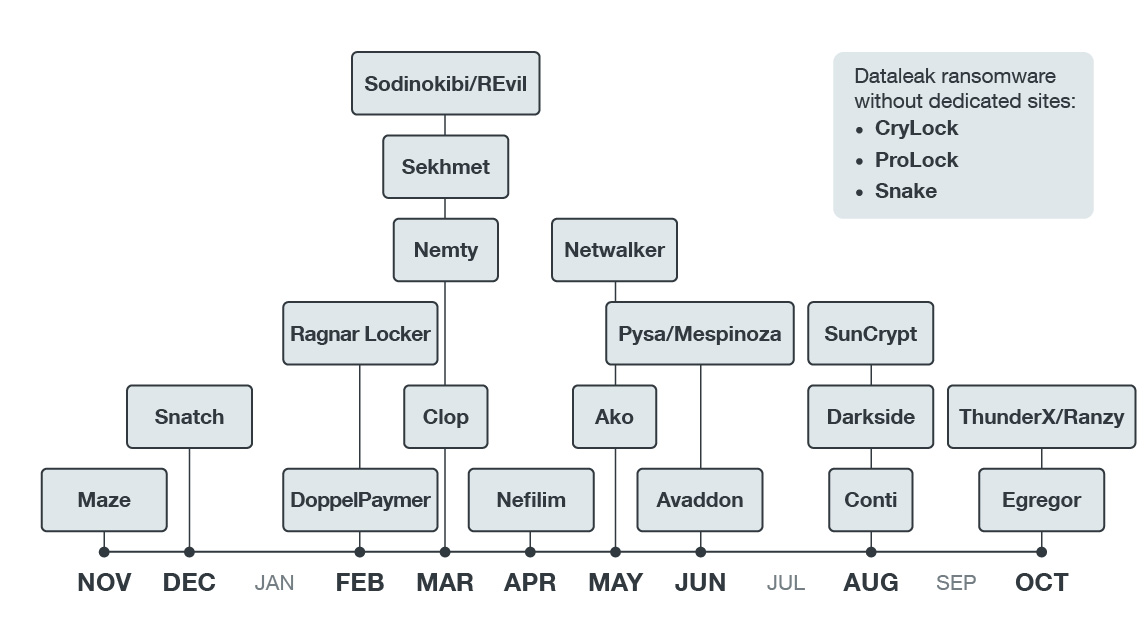

Двойное вымогательство стало распространенной темой для программ-вымогателей в 2020 году, поскольку утечки данных стали важной частью кампаний. Киберпреступники не просто отказывали в доступе, зашифровав файлы своих жертв; они также начали угрожать раскрыть файлы, если цель не заплатит выкуп. Это увеличило ставки и заставило жертв заключить сделку. Это реальная угроза, особенно для крупных организаций, хранящих конфиденциальную личную и конфиденциальную информацию.

Такие атаки могут стоить организациям больше денег и подрывали их репутацию и имидж бренда.

Maze - это пример семейства программ-вымогателей, которые использовали эту тактику и воспользовались своей угрозой для публикации украденных файлов. Он начал свою работу в 2019 году, когда провел несколько громких атак и даже публично назвал своих жертв. В октябре 2020 года он прекратил работу, и его место заняла новая вредоносная программа Egregor. Другими известными вариантами, используемыми в кампаниях двойного вымогательства, являются Nefilim, Sodinokibi, Nemty, RansomEXX и DoppelPaymer.

Условия для двойного вымогательства, вероятно, были созданы целевым подходом, принятым программами-вымогателями. Злоумышленники использовали знакомые тактики, техники и процедуры (ДТС), ничем не отличающиеся от других продвинутых постоянных угроз (APT) или целевых атак. В большинстве случаев злоумышленники уже имеют некоторый уровень знаний о среде своей цели. Если их информация отсутствует, они используют инструменты взлома, такие как сетевые сканеры или законные административные инструменты для разведки. Как только у них будет достаточно информации, они используют другие методы и взломанные учетные записи, чтобы перемещаться по сторонам, искать нужную информацию, извлекать данные и, наконец, развертывать свои программы-вымогатели.

RansomExx - это пример варианта вымогателя, который использовал несколько легитимных инструментов для быстрого развертывания своей конечной полезной нагрузки.

О целевых программах-вымогателях, управляемых людьми, сообщается уже более года. Однако в 2020 году появилось более широкое разнообразие инструментов, используемых для различных целей, таких как разведка и прекращение процесса. Кампании начинают выглядеть намного более индивидуализированными, поскольку они меняют свои методы в соответствии с окружающей средой. Хорошим примером является атака Sodinokibi, которая использовала программу удаления программного обеспечения для отключения существующих приложений на машинах жертвы.

Четыре этапа атак программ-вымогателей

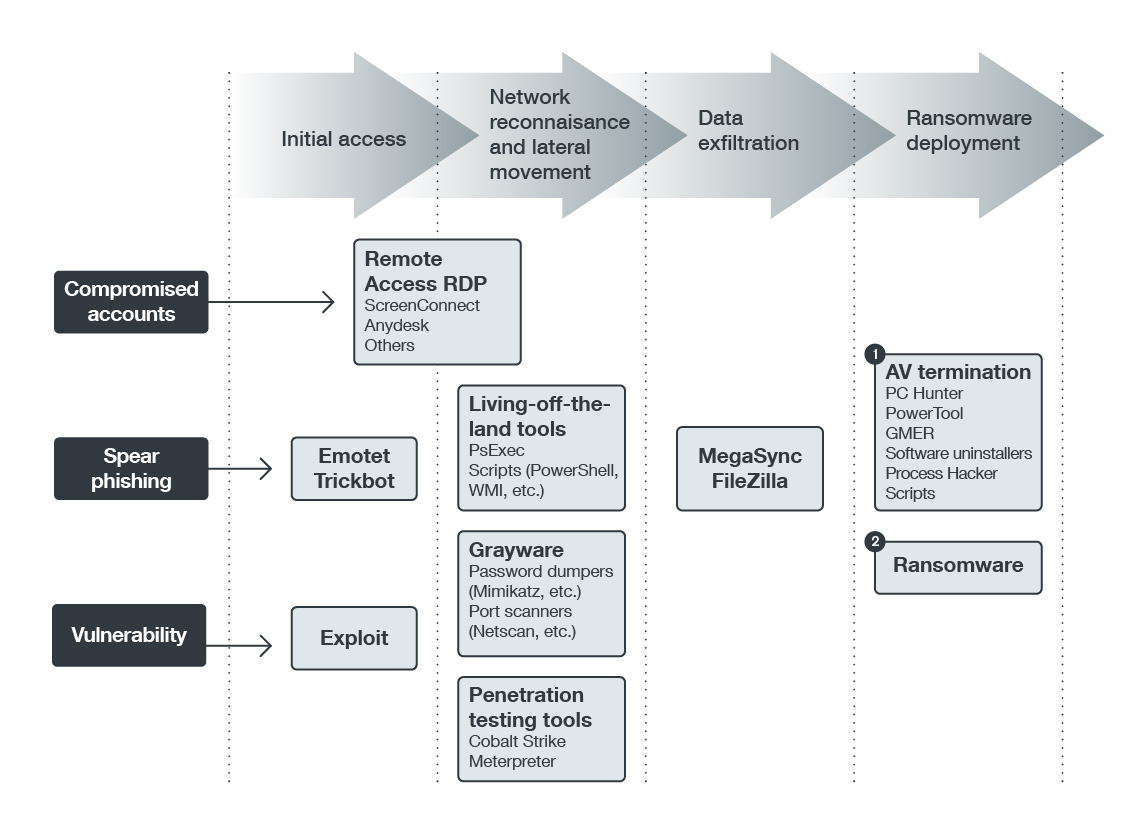

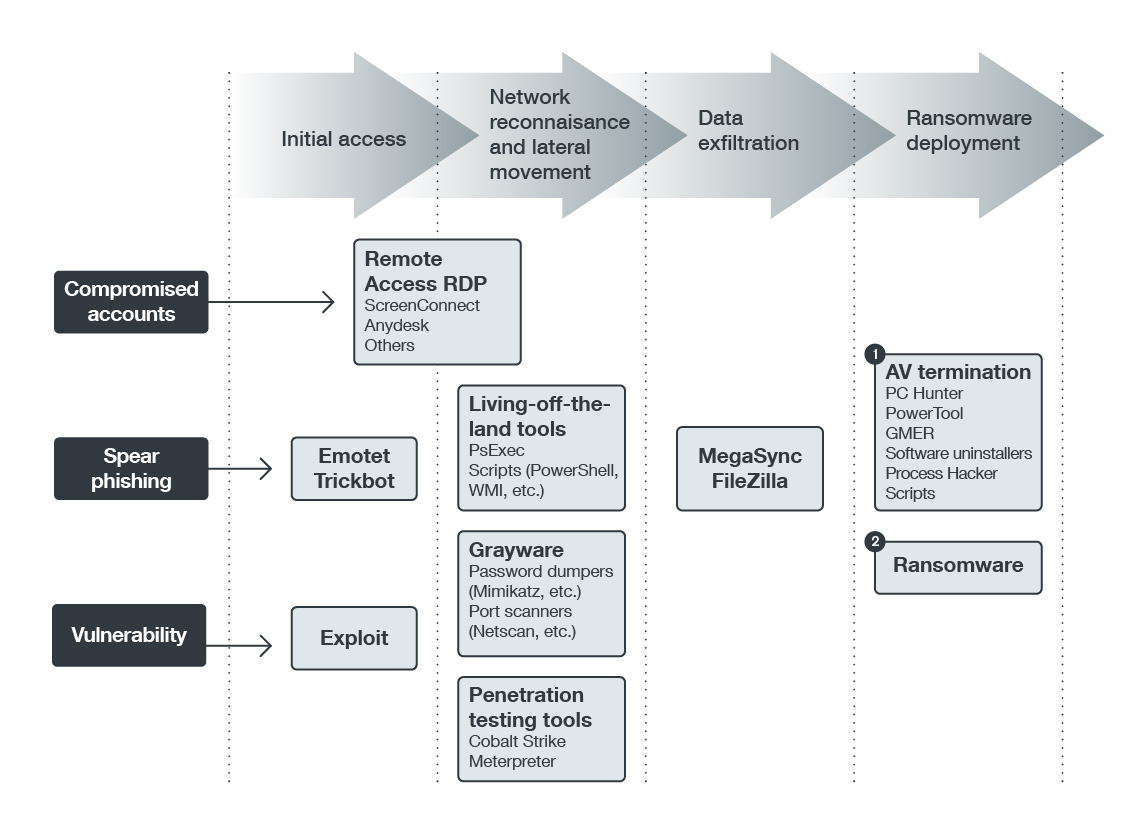

Чтобы лучше понять типичный процесс атаки программ-вымогателей, мы разбиваем этапы и компоненты, используемые в сегодняшних кампаниях. Атаки программ-вымогателей в 2020 году можно разделить на четыре этапа. На каждом этапе используются инструменты и методы, адаптированные для конкретных целей. На рисунке 3 представлен обзор этих этапов.

Первоначальный доступ. Злоумышленники могут использовать несколько методов для преодоления защиты системы. В зависимости от своей цели они могут использовать знакомые методы и точки входа, такие как фишинговые электронные письма, уязвимости или взломанные учетные записи.

Фишинговые письма. Примеры атак программ-вымогателей с 2020 года, которые начинались с фишинговых писем, включают Ryuk, Egregor, RansomEXX и Doppelmayer.

Уязвимое общедоступное программное обеспечение. Было замечено, что семейства программ-вымогателей, такие как Sodinokibi и RansomEXX, постоянно используют уязвимости в инструментах удаленного доступа для своих атак. К распространенным уязвимостям, наблюдаемым в прошлогодних атаках программ-вымогателей, относятся CVE-2019-19781, CVE-2019-11510 и CVE-2019-11510.

RDP брутфорс атаки. Обычная тактика для программ-вымогателей заключалась в использовании открытых и незащищенных портов RDP.

Украденные аккаунты. Обычно их можно найти на подпольных форумах от других кампаний по краже данных. Другие операторы программ-вымогателей также продают учетные записи с данными, которые они извлекли из предыдущих атак.

Важно понимать, как появились текущие версии программ-вымогателей, чтобы организации могли научиться избегать таких ловушек. Используя тематические исследования и примеры, мы исследуем варианты программ-вымогателей, появившихся в 2020 году, в надежде создать руководство по борьбе с будущими атаками.

Когда программы-вымогатели создали себе нишу в среде киберугроз, они были отнесены к категории «пугающих» программ, подобных FAKEAV, которые использовали поддельные результаты сканирования, чтобы запугать жертв и заставить их платить за фиктивное антивирусное ПО. Постепенно более успешные семейства программ-вымогателей превратились в нечто более опасное, когда они начали шифрование файлов. Но даже эта тактика со временем потеряла свою актуальность. Организации адаптировались. Люди поняли, что простые меры безопасности, такие как регулярное резервное копирование, могут значительно снизить ущерб от атаки вымогателя. Кроме того, у злоумышленников наблюдалось беспорядочное распространение своего вредоносного ПО, которое позволяло поставщикам антивирусных программ разрабатывать решения для защиты от них. В некотором смысле известность вымогателей превратилась из опасности в неприятность. К сожалению, это было временно.

В 2016 году появилось много новых семейств программ-вымогателей, а в 2017 году WannaCry / Wcry нанесли серьезный ущерб всему миру. В ответ на эти массовые атаки программ-вымогателей организации усилили свою защиту. К 2018 году разработка программ-вымогателей, похоже, замедлилась, поскольку майнеры криптовалюты обогнали программы-вымогатели с точки зрения обнаружения, а количество новых семейств программ-вымогателей сократилось. Однако вскоре мы узнали, что эта тенденция стала поворотным моментом для программ-вымогателей. В том же году появился Рюк и установил новый стандарт.

Ryuk был одним из первых задокументированных программ-вымогателей, которые действовали как целевые атаки. Он использовал Trickbot и его модули для распространения и установки PowerShell Empire. Он также широко использовал PowerShell и WMI для бокового перемещения. К 2019 году атаки программ-вымогателей приобрели более адресный подход, который стал нормой в 2020 году. Мы обсудим атаки Ryuk и RansomExx как два из выбранных нами тематических исследований, демонстрирующих эту тенденцию в 2020 году.

Обзор программ-вымогателей в 2020 году

Год оказался благоприятным для разработки новых программ-вымогателей для сужения круга целей. В целом мы увидели увеличение количества новых семейств программ-вымогателей с 95 в 2019 году до 127 в 2020 году, несмотря на сокращение обнаружения компонентов, связанных с программами-вымогателями.

Двойное вымогательство стало распространенной темой для программ-вымогателей в 2020 году, поскольку утечки данных стали важной частью кампаний. Киберпреступники не просто отказывали в доступе, зашифровав файлы своих жертв; они также начали угрожать раскрыть файлы, если цель не заплатит выкуп. Это увеличило ставки и заставило жертв заключить сделку. Это реальная угроза, особенно для крупных организаций, хранящих конфиденциальную личную и конфиденциальную информацию.

Такие атаки могут стоить организациям больше денег и подрывали их репутацию и имидж бренда.

Maze - это пример семейства программ-вымогателей, которые использовали эту тактику и воспользовались своей угрозой для публикации украденных файлов. Он начал свою работу в 2019 году, когда провел несколько громких атак и даже публично назвал своих жертв. В октябре 2020 года он прекратил работу, и его место заняла новая вредоносная программа Egregor. Другими известными вариантами, используемыми в кампаниях двойного вымогательства, являются Nefilim, Sodinokibi, Nemty, RansomEXX и DoppelPaymer.

Условия для двойного вымогательства, вероятно, были созданы целевым подходом, принятым программами-вымогателями. Злоумышленники использовали знакомые тактики, техники и процедуры (ДТС), ничем не отличающиеся от других продвинутых постоянных угроз (APT) или целевых атак. В большинстве случаев злоумышленники уже имеют некоторый уровень знаний о среде своей цели. Если их информация отсутствует, они используют инструменты взлома, такие как сетевые сканеры или законные административные инструменты для разведки. Как только у них будет достаточно информации, они используют другие методы и взломанные учетные записи, чтобы перемещаться по сторонам, искать нужную информацию, извлекать данные и, наконец, развертывать свои программы-вымогатели.

RansomExx - это пример варианта вымогателя, который использовал несколько легитимных инструментов для быстрого развертывания своей конечной полезной нагрузки.

О целевых программах-вымогателях, управляемых людьми, сообщается уже более года. Однако в 2020 году появилось более широкое разнообразие инструментов, используемых для различных целей, таких как разведка и прекращение процесса. Кампании начинают выглядеть намного более индивидуализированными, поскольку они меняют свои методы в соответствии с окружающей средой. Хорошим примером является атака Sodinokibi, которая использовала программу удаления программного обеспечения для отключения существующих приложений на машинах жертвы.

Четыре этапа атак программ-вымогателей

Чтобы лучше понять типичный процесс атаки программ-вымогателей, мы разбиваем этапы и компоненты, используемые в сегодняшних кампаниях. Атаки программ-вымогателей в 2020 году можно разделить на четыре этапа. На каждом этапе используются инструменты и методы, адаптированные для конкретных целей. На рисунке 3 представлен обзор этих этапов.

Первоначальный доступ. Злоумышленники могут использовать несколько методов для преодоления защиты системы. В зависимости от своей цели они могут использовать знакомые методы и точки входа, такие как фишинговые электронные письма, уязвимости или взломанные учетные записи.

Фишинговые письма. Примеры атак программ-вымогателей с 2020 года, которые начинались с фишинговых писем, включают Ryuk, Egregor, RansomEXX и Doppelmayer.

Уязвимое общедоступное программное обеспечение. Было замечено, что семейства программ-вымогателей, такие как Sodinokibi и RansomEXX, постоянно используют уязвимости в инструментах удаленного доступа для своих атак. К распространенным уязвимостям, наблюдаемым в прошлогодних атаках программ-вымогателей, относятся CVE-2019-19781, CVE-2019-11510 и CVE-2019-11510.

RDP брутфорс атаки. Обычная тактика для программ-вымогателей заключалась в использовании открытых и незащищенных портов RDP.

Украденные аккаунты. Обычно их можно найти на подпольных форумах от других кампаний по краже данных. Другие операторы программ-вымогателей также продают учетные записи с данными, которые они извлекли из предыдущих атак.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Кража данных. Эта часть важна для схемы двойного вымогательства и является существенным дополнением к этим шагам. Перед тем как зашифровать файлы жертвы, оператор программы-вымогателя сначала украдет важные данные, которые можно использовать в качестве рычага против жертвы. Далее это можно разбить на два этапа:

Конфиденциальная информация извлекается для вымогательства (например, конфиденциальная информация, интеллектуальная собственность и PII).

Похищенная информация загружается в облако или на удаленные FTP-серверы. Обычно используемые инструменты: 7-zip, Megasync, WinSCP, пользовательские сценарии, vsftpd и Rclone.

Развертывание программ-вымогателей. После кражи данных они могут продолжить развертывание и запуск выбранной программы-вымогателя. Защита, запущенные процессы и службы отключены, чтобы обеспечить эффективное развертывание программ-вымогателей. Злоумышленники также удаляют свои следы, удаляя журналы событий. Программа-вымогатель развертывается и запускается удаленно с помощью таких инструментов, как PsExec, Group Policy, WMI и Custom Scripts. После того, как файлы были зашифрованы, операторы заявляют о своих требованиях в записке о выкупе.

Мы заметили, что атаки программ-вымогателей обычно продолжаются от нескольких дней до недель. В следующем разделе мы используем тематические исследования и примеры, чтобы проиллюстрировать, как эти этапы разыгрываются в реальных сценариях и какие компоненты обычно используются различными вариантами программ-вымогателей.

Case study 1: Sodinokibi

Источник заражения неясен в ходе расследования, но, основываясь на установленной информации о Sodinokibi, злоумышленники могли использовать уязвимость VPN. Мы также выявили несколько скомпрометированных учетных записей администратора, которые последовательно использовались во всех удаленных входах через RDP. Они использовались для получения доступа к другим машинам и бокового перемещения по сети.

NetScan использовался для получения информации о сетевых устройствах жертвы, такой как общие папки, IP-адреса и учетные записи пользователей. Мы видели доказательства того, что этот инструмент администрирования уже существует в их среде более года, но сначала его можно было использовать законно. У нас нет никаких доказательств обратного.

На третий день установили FileZilla. Это бесплатный FTP-клиент с открытым исходным кодом, который позволяет передавать файлы. В данном случае, похоже, он использовался для отправки злоумышленникам украденных данных.

Они должны были собрать достаточно информации о компании в течение двух-трех дней, поскольку мы не видели выполнения FileZilla за два дня до развертывания программы-вымогателя. Обычно злоумышленники сначала незаметно перемещаются по сети, чтобы найти любую информацию, которую они могут, прежде чем начать шифрование файлов.

PsExec был еще одним инструментом. Он использовался для распространения копий и удаленного выполнения программ-вымогателей и других файлов по сети. Это законный инструмент Windows Sysinternals, обычно используемый администраторами, но им также злоупотребляли несколько злоумышленников. На некоторых машинах также были созданы запланированные задачи для запуска программы удаления антивируса и программ-вымогателей после перезагрузки.

Что примечательного в этой атаке?

AV-терминация. Хотя AV-завершение не является чем-то новым и не уникальным для этой атаки, интересно увидеть использование программы удаления для конкретного программного обеспечения, используемого компанией-жертвой. Это говорит о высоком уровне знаний и осведомленности об окружающей среде жертвы и показывает уровень настройки, использованной при атаке.

В других атаках программ-вымогателей для отключения программного обеспечения безопасности использовались различные приложения. Наиболее распространенными из них в этом году были Process Hacker, PowerTool, GMER и PC Hunter.

Кража данных. Мы полагаем, что FileZilla использовалась для кражи данных, поскольку на временной шкале установки FileZilla было обнаружено несколько артефактов, свидетельствующих о том, что злоумышленники пытались найти PII. Например, после входа в скомпрометированный аккаунт папки с метками «{Компания} Клиенты , »« Финансовые собрания »и« Счета-фактуры ». Кроме того, проводился поиск по терминам «ssn» и «личное».

В этом году одним из распространенных приемов атак программ-вымогателей является использование инструментов тестирования на проникновение, таких как Cobalt Strike beacon или Meterpreter. Они позволяют злоумышленникам выполнять ряд функций, таких как выполнение команд и сброс пароля. Часто они не содержат файлов или выполняются в памяти с использованием сценариев, таких как PowerShell. В этой атаке он работал как бэкдор, который подключается к недавно зарегистрированному серверу управления и контроля (C&C).

Для дополнительной разведки мы наблюдали использование SMBTools (определяется как HackTool.Win32.SMBTool.AB). Он может получать информацию о хосте, включая ОС, права администратора, имена пользователей и пароли, имя хоста и т. Д.

Через несколько недель после тайного сбора информации злоумышленники начали рассылать данные с помощью MegaSync за день до того, как произошло широкомасштабное заражение программами-вымогателями. Это чем-то напоминает метод кражи данных в инциденте с Sodinokibi, за исключением того, что он использовал FileZilla.

Что примечательного в этой атаке?

Более длительный таймфрейм. По сравнению с другими атаками программ-вымогателей, Nefilim занимает значительно больше времени от начала до конца. Более длительный период времени делает его поведение похожим на APT-атаку, потому что акторы не спешили к своей конечной цели и быстро переходили к другой цели.

Скрытность или техника жизни вне земли. Поскольку эта атака предполагает более продолжительное пребывание в сети, она должна оставаться скрытой, насколько это возможно. Для этого злоумышленники в основном использовали легитимные утилиты (taskkill.exe, net.exe, sc.exe, wmic.exe и т. Д.), Которые уже существовали в среде - метод, обычно известный и описываемый как «живые вне сети». -земля. Помимо этого, другие компоненты, такие как двоичные файлы Cobalt Strike и домен C&C, были недавно скомпилированы или зарегистрированы. Реактивные решения, такие как блокировка на основе сигнатур, не будут эффективны в подобных случаях. Ниже приведены примеры того, как злоумышленники использовали в этой атаке следующую технику:

Они также использовали инструменты взлома, такие как SMBTool, но его использование варьируется в зависимости от потребности. Было замечено, что Нефилим использует другие инструменты, помимо тех, которые мы описали здесь.

Среди трех выбранных нами тематических исследований эта кампания Ryuk не соответствует типичной стратегии двойного вымогательства, которую в настоящее время используют многие семейства программ-вымогателей. Хотя Ryuk был впервые обнаружен в 2018 году, в данном случае старый не означает устаревший. В этом году Ryuk снова наделал много шума, в основном потому, что он нацелился на и без того нагруженную отрасль здравоохранения.

Кампании с адресным фишингом и вредоносным спамом - это испытанные методы, которые можно легко использовать для распространения определенных вредоносных программ. Хотя мы не обнаружили свидетельств связанных вредоносных электронных писем в этом инциденте, мы подозреваем, что это могло быть точкой входа в эту атаку, поскольку уже известна информация о сопутствующих вредоносных программах Рюка, таких как Emotet и Trickbot.

ДТС в этом инциденте почти сопоставимы с двумя другими ранее обсужденными инцидентами. В нем использовалось сочетание техник «живущих вне земли», AV-терминации с помощью программы удаления программ и инструментов для тестирования на проникновение. Маяк Cobalt Strike был загружен из удаленного места через PowerShell. Команды PowerShell Invoke-Command и Invoke-SMBExec также использовались для удаленного выполнения Bazarloader.

Несколько скомпрометированных учетных записей использовались для входа в систему через RDP для перемещения по сети и выполнения определенных задач. После входа в систему злоумышленник попытался удалить программное обеспечение AV с помощью своего собственного деинсталлятора. На других машинах они выполняли разведку AD с помощью ADFind и BloodHound. Другими возможными инструментами разведки были встроенные инструменты, такие как ping.exe, net.exe, nslookup и т. Д.

Наконец, после дня или двух, потраченных на перечисление хостов в сети, вымогатель Ryuk был распространен через bitsadmin, а затем запущен удаленно через PsExec.

Что примечательного в этой атаке?

Target. Несмотря на возросшую популярность программ-вымогателей с двойным вымогательством, некоторые старые семейства программ-вымогателей все еще поражают многие организации. Рюк особенно интересен своей целью. Хотя многие злоумышленники заявили, что оставят отрасль здравоохранения в покое, пока мир борется с пандемией, люди, стоящие за Ryuk, не давали таких обещаний и продолжали делать это. В октябре 2020 года US-CERT выпустил рекомендацию относительно программ-вымогателей, нацеленных на сектор здравоохранения.

Сопутствующее вредоносное ПО. TTP Рюка не слишком далеко ушел от того, что мы видели в 2018 году. Он по-прежнему является мишенью и может распространяться через другое вредоносное ПО, только на этот раз мы видели, что он связан с Emotet и BazarLoader вместо Trickbot. Вредоносные программы BazarLoader или Bazar были связаны с Trickbot из-за сходства в коде, криптографии, инфраструктуре и методах заражения, включая повторно используемые домены, использование отозванных сертификатов и почти идентичные процедуры дешифрования. Это также было замечено в тематических фишинговых письмах Covid-19, содержащих ссылки на вредоносные файлы Google Docs. Известно, что вредоносное ПО Bazar развертывает как Ryuk, так и его бэкдорный компонент для обеспечения устойчивости.

Ryuk - не единственная программа-вымогатель, которая использовала для распространения другое вредоносное ПО. Мы сообщали о варианте программы-вымогателя Defray, который использовал троянизированную версию известного программного обеспечения для распространения. Использование популярного программного обеспечения с открытым исходным кодом в качестве прикрытия помогло скрыть его деятельность, что всегда полезно при целевых атаках.

Помимо этих тематических исследований, которые демонстрируют четыре этапа, а также выделяют уникальные особенности каждого семейства программ-вымогателей, стоит также отметить, что программы-вымогатели продолжают развиваться. Хорошим примером этого является RansomEXX, еще одно постоянное имя в мире программ-вымогателей 2020 года, которое в течение того года стояло за несколькими громкими атаками.

RansomEXX, также известный как Defray777, был связан с киберпреступной группировкой Gold Dupont, которая действовала в 2018 году. Их цели сосредоточены на финансовой выгоде, а их основной арсенал включает RansomEXX или Defray777, Cobalt Strike, Metasploit и Vatet Loader.

RansomEXX был впервые обнаружен в мае 2020 года. Ко второй половине года он развернул атаки с интервалом в несколько месяцев. Последней жертвой семейства программ-вымогателей RansomEXX является третий по величине производитель самолетов в мире, базирующийся в Бразилии. Компания сообщила, что атака произошла 30 ноября. Менее чем через месяц стало известно, что RansomEXX допустил утечку данных компании в отместку за неуплату выкупа, оправдывая свою схему двойного вымогательства.

В том же месяце Верховный суд Бразилии пострадал от очень похожей атаки с использованием программ-вымогателей, в результате которой были зашифрованы все 1200 виртуальных машин, включая их резервные копии. В атаке использовалась троянизированная версия Notepad ++ или загрузчик Vatet, аналогично вышеупомянутому случаю Defray. В этой атаке RansomEXX также использовал несколько уязвимостей для повышения привилегий, горизонтального перемещения и компрометации хостов ESXi, таких как CVE-2018-13379, CVE-2019-5544, CVE-2020-1472 и CVE-2020-3992.

Чем примечательна RansomEXX?

Расширение до Linux. Одной из самых примечательных разработок RansomEXX является его вариант Linux, который использовался в ноябре в Бразилии и в основном ориентирован на среды VMWare. Изначально заражая серверы Windows, его разработчики создали новый вариант, способный заражать серверы Linux. Мы также наблюдали, как злоумышленники активно используют этот вариант, что подробно описано в нашей записи блога «Расширение диапазона и повышение скорости: подход RansomEXX».

Жестко закодированное название организации-жертвы. RansomEXX также является хорошим примером целевой природы программ-вымогателей. Одним из свидетельств того, как RansomEXX нацеливается на своих жертв, являются образцы каждой атаки, содержащие жестко заданное имя жертвы. Это показывает, насколько злоумышленники, стоящие за этими атаками, настраивают свои кампании в соответствии с профилем выбранных ими жертв.

Помимо демонстрации тенденций в отношении программ-вымогателей, наблюдавшихся за последний год, последовательность, скорость и активность RansomEXX, похоже, связаны с подготовкой и планированием участников угроз, стоящих за этим вредоносным ПО, до начала своих кампаний и темпами развития, которые они создавали на протяжении всего процесса. 2020.

Как упоминалось ранее, возможность проводить утечки данных (и, следовательно, двойное вымогательство) была введена с помощью целевого подхода, адаптированного к атакам программ-вымогателей. Зная своих жертв, киберпреступники могут лучше планировать и определять правильные точки давления, чтобы максимизировать свои шансы вымогательства денег. Что могут сделать организации, если резервные копии больше не предлагают практически беспроблемного решения для программ-вымогателей?

Как и в случае любой киберугрозы, ключевым моментом остается предотвращение. Организации должны быть осведомлены о текущих методах и компонентах, используемых операторами программ-вымогателей. Принятие во внимание четырех этапов атаки программы-вымогателя может помочь в выявлении признаков вторжения, таких как фишинговые сообщения электронной почты, и возможных открытий, таких как незащищенные уязвимости.

Также важно учитывать другие тенденции и факторы, влияющие на ландшафт киберугроз. В настоящее время организациям по-прежнему приходится работать на дому (WFH) и удаленно. Эта реальность создала новые проблемы безопасности, поскольку операции распространяются на домашние устройства и сети с разной степенью безопасности. Программы-вымогатели - одна из угроз, которые, казалось бы, можно было извлечь из этой затяжной ситуации. Пропаганда культуры безопасности и использование передового опыта WFH может помочь минимизировать шансы на успех любой из сегодняшних киберугроз.

Наконец, организациям следует пересмотреть и обновить существующие средства защиты и протоколы от атак программ-вымогателей. Программы-вымогатели сильно изменились за несколько лет. Стратегии, разработанные для предыдущих атак, хотя и актуальны, могут не подходить для будущих версий программ-вымогателей.

А пока вот наши рекомендации по безопасности.

Регулярно создавайте резервные копии файлов. Несмотря на текущие разработки, резервное копирование по-прежнему обеспечивает значительную защиту от шифрования программ-вымогателей и других киберугроз.

Ограничьте доступ к общим / сетевым дискам и отключите общий доступ к файлам. Это сводит к минимуму вероятность распространения вируса-вымогателя на другие устройства.

Используйте стратегии безопасной аутентификации. Включите такие параметры, как многофакторная аутентификация, чтобы запретить злоумышленникам доступ к учетным записям.

Отключите локальные учетные записи администратора. Если это невозможно, следуйте рекомендациям Microsoft по защите учетных записей локальных администраторов.

Обновление и патч. Обновляйте системы и как можно скорее применяйте исправления, чтобы предотвратить заражение через эксплойты.

Обеспечьте соблюдение принципа наименьших привилегий. Это не позволяет пользователям запускать определенные программы, такие как инструменты взлома и нежелательные приложения, используемые программами-вымогателями.

Принудительный контроль приложений. Это уменьшает использование программного обеспечения удаленного доступа.

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/the-state-of-ransomware-2020-s-catch-22