Ботнет-бэкдоры на серверах Microsoft Exchange, добывают криптовалюту

Непропатченные серверы Microsoft Exchange становятся мишенью для ботнета Prometei и добавляются в армию его операторов ботов для майнинга криптовалюты Monero (XMR).

Это модульное вредоносное ПО может заразить как системы Windows, так и Linux, и впервые оно было обнаружено в прошлом году при использовании эксплойта EternalBlue для распространения по скомпрометированным сетям и порабощения уязвимых компьютеров Windows.

Примерно с 2016 г.

Команда Cybereason Nocturnus недавно обнаружила, что ботнет, вероятно, был активен почти полдесятилетия, согласно артефактам Prometei, представленным VirusTotal в мае 2016 года.

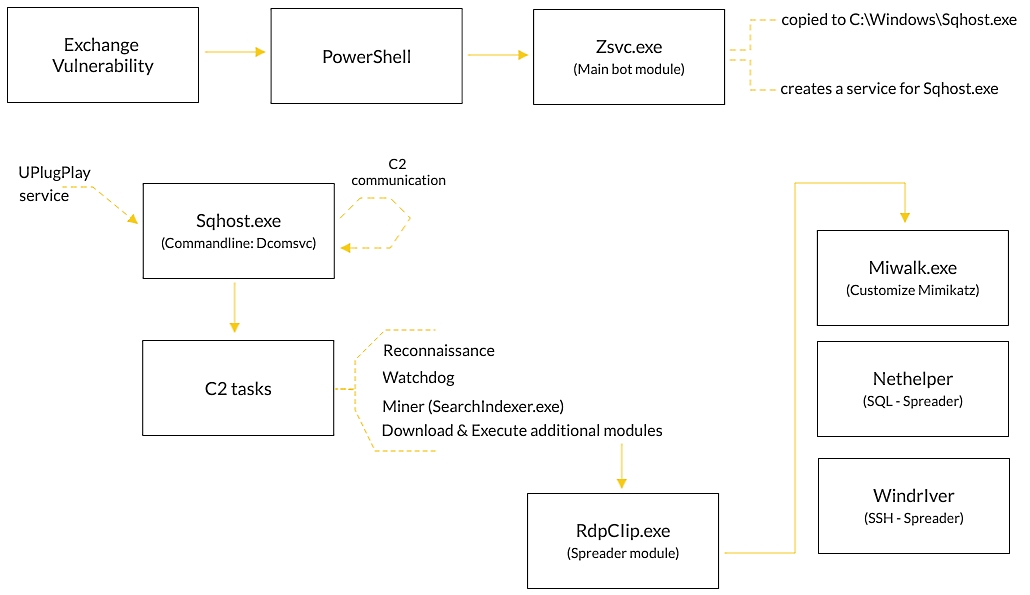

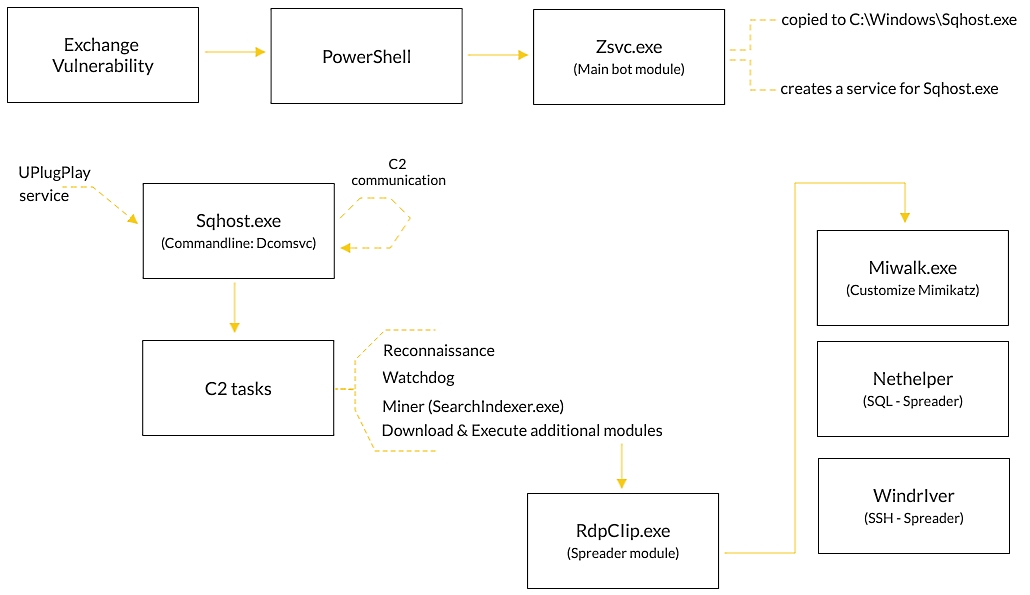

Основываясь на новых образцах вредоносных программ, недавно обнаруженных Cybereason во время недавнего реагирования на инциденты, ботнет также был обновлен для использования уязвимостей Exchange Server, исправленных Microsoft в марте.

Основным направлением атак Prometei на серверы Exchange является развертывание полезной нагрузки криптомайнинга, начало зарабатывания денег для своих операторов и распространение на другие устройства в сети с помощью эксплойтов EternalBlue и BlueKeep, собранных учетных данных и модулей распространения SSH или SQL.

«Когда злоумышленники берут под свой контроль зараженные машины, они не только могут добывать биткойны путем кражи вычислительной мощности, но также могут извлекать конфиденциальную информацию», - сказал Ассаф Дахан, старший директор Cybereason и руководитель отдела исследования угроз.

«При желании злоумышленники могут также заразить скомпрометированные конечные точки другими вредоносными программами и сотрудничать с кибергруппами ransomware, чтобы продать доступ к конечным точкам».

Ботнет для криптоджекинга с функциями бэкдора

Тем не менее, вредоносная программа была обновлена за счет возможностей бэкдора с поддержкой обширного набора команд.

К ним относятся загрузка и выполнение файлов, поиск файлов в зараженных системах и выполнение программ или команд от имени злоумышленников.

«Последние версии Prometei теперь предоставляют злоумышленникам сложный и скрытый бэкдор, который поддерживает широкий спектр задач, которые делают добычу монет Monero наименьшей проблемой для жертв», - заявила Cybereason Nocturnus Team.

Исследование Cybereason также указывает на то, что операторы бот-сетей имеют финансовую мотивацию и, вероятно, не спонсируются национальным государством.

«Как было отмечено в недавних атаках Prometei, злоумышленники преодолели волну недавно обнаруженных уязвимостей Microsoft Exchange и использовали их для проникновения в целевые сети», - добавила команда Cybereason Nocturnus.

«Эта угроза представляет собой большой риск для организаций, поскольку злоумышленники имеют полный контроль над зараженными машинами и, если они того пожелают, могут украсть информацию, заразить конечные точки другими вредоносными программами или даже сотрудничать с бандами вымогателей, продавая доступ конечные точки ".

Исправлено более 90% уязвимых серверов Exchange.

Недостатки CVE-2021-27065 и CVE-2021-26858, используемые Prometei, также использовались несколькими поддерживаемыми Китаем хакерскими группами и другими хакерскими группами для развертывания веб-оболочек, программ-вымогателей и вредоносных программ для майнинга криптовалют.

Согласно статистике, опубликованной Microsoft в прошлом месяце, примерно 92% всех подключенных к Интернету локальных серверов Exchange, подверженных этим уязвимостям, теперь исправлены и защищены от атак.

Redmond также выпустил инструмент Exchange On-premises Mitigation Tool (EOMT), который позволяет владельцам малого бизнеса быстро устранять ошибки безопасности даже без помощи специальной группы безопасности.

https://www.bleepingcomputer.com/news/security/botnet-backdoors-microsoft-exchange-servers-mines-cryptocurrency/

Это модульное вредоносное ПО может заразить как системы Windows, так и Linux, и впервые оно было обнаружено в прошлом году при использовании эксплойта EternalBlue для распространения по скомпрометированным сетям и порабощения уязвимых компьютеров Windows.

Примерно с 2016 г.

Команда Cybereason Nocturnus недавно обнаружила, что ботнет, вероятно, был активен почти полдесятилетия, согласно артефактам Prometei, представленным VirusTotal в мае 2016 года.

Основываясь на новых образцах вредоносных программ, недавно обнаруженных Cybereason во время недавнего реагирования на инциденты, ботнет также был обновлен для использования уязвимостей Exchange Server, исправленных Microsoft в марте.

Основным направлением атак Prometei на серверы Exchange является развертывание полезной нагрузки криптомайнинга, начало зарабатывания денег для своих операторов и распространение на другие устройства в сети с помощью эксплойтов EternalBlue и BlueKeep, собранных учетных данных и модулей распространения SSH или SQL.

«Когда злоумышленники берут под свой контроль зараженные машины, они не только могут добывать биткойны путем кражи вычислительной мощности, но также могут извлекать конфиденциальную информацию», - сказал Ассаф Дахан, старший директор Cybereason и руководитель отдела исследования угроз.

«При желании злоумышленники могут также заразить скомпрометированные конечные точки другими вредоносными программами и сотрудничать с кибергруппами ransomware, чтобы продать доступ к конечным точкам».

Ботнет для криптоджекинга с функциями бэкдора

Тем не менее, вредоносная программа была обновлена за счет возможностей бэкдора с поддержкой обширного набора команд.

К ним относятся загрузка и выполнение файлов, поиск файлов в зараженных системах и выполнение программ или команд от имени злоумышленников.

«Последние версии Prometei теперь предоставляют злоумышленникам сложный и скрытый бэкдор, который поддерживает широкий спектр задач, которые делают добычу монет Monero наименьшей проблемой для жертв», - заявила Cybereason Nocturnus Team.

Исследование Cybereason также указывает на то, что операторы бот-сетей имеют финансовую мотивацию и, вероятно, не спонсируются национальным государством.

«Как было отмечено в недавних атаках Prometei, злоумышленники преодолели волну недавно обнаруженных уязвимостей Microsoft Exchange и использовали их для проникновения в целевые сети», - добавила команда Cybereason Nocturnus.

«Эта угроза представляет собой большой риск для организаций, поскольку злоумышленники имеют полный контроль над зараженными машинами и, если они того пожелают, могут украсть информацию, заразить конечные точки другими вредоносными программами или даже сотрудничать с бандами вымогателей, продавая доступ конечные точки ".

Исправлено более 90% уязвимых серверов Exchange.

Недостатки CVE-2021-27065 и CVE-2021-26858, используемые Prometei, также использовались несколькими поддерживаемыми Китаем хакерскими группами и другими хакерскими группами для развертывания веб-оболочек, программ-вымогателей и вредоносных программ для майнинга криптовалют.

Согласно статистике, опубликованной Microsoft в прошлом месяце, примерно 92% всех подключенных к Интернету локальных серверов Exchange, подверженных этим уязвимостям, теперь исправлены и защищены от атак.

Redmond также выпустил инструмент Exchange On-premises Mitigation Tool (EOMT), который позволяет владельцам малого бизнеса быстро устранять ошибки безопасности даже без помощи специальной группы безопасности.

https://www.bleepingcomputer.com/news/security/botnet-backdoors-microsoft-exchange-servers-mines-cryptocurrency/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.