Новый руткит Moriya использует бэкдор в системах Windows

Неизвестный злоумышленник использовал новый скрытый руткит для бэкдора, нацеленного на системы Windows, что похоже на продолжающуюся шпионскую кампанию под названием TunnelSnake, начавшуюся как минимум с 2018 года.

Руткиты - это вредоносные инструменты, предназначенные для уклонения от обнаружения путем закапывания глубоко в операционную систему и используемые злоумышленниками для полного захвата зараженных систем, избегая обнаружения.

Ранее неизвестная вредоносная программа, получившая название Moriya от исследователей «Лаборатории Касперского», которые обнаружили ее в «дикой природе», представляет собой пассивный бэкдор, который позволяет злоумышленникам тайно шпионить за сетевым трафиком своих жертв и отправлять команды на взломанные узлы.

Необычно уклончивый бэкдор для шпионажа

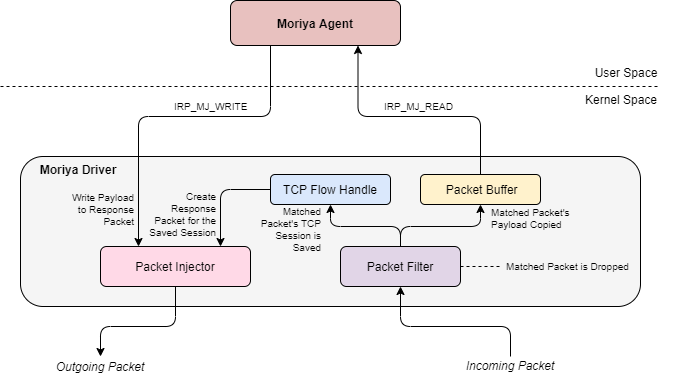

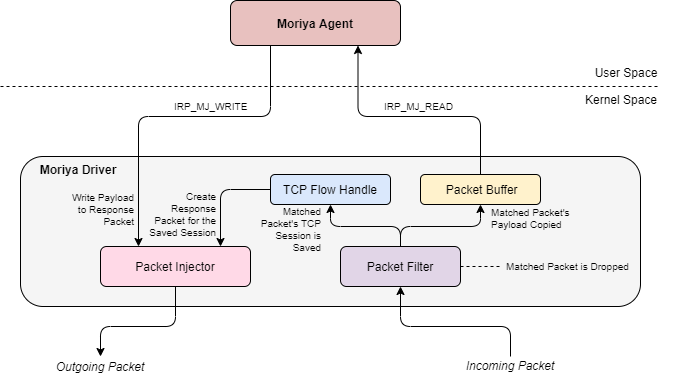

Moriya позволила операторам TunnelSnake захватывать и анализировать входящий сетевой трафик «из адресного пространства ядра Windows, области памяти, в которой находится ядро операционной системы и где обычно выполняется только привилегированный и доверенный код».

Способ получения бэкдором команд в виде специально созданных пакетов, скрытых в сетевом трафике жертвы, без необходимости обращаться к командно-контрольному серверу, дополняет скрытность операции, демонстрируя сосредоточенность злоумышленника на уклонении от обнаружения. .

«Мы видим все больше и больше скрытых кампаний, таких как TunnelSnake, где участники предпринимают дополнительные шаги, чтобы оставаться вне поля зрения как можно дольше, и вкладывают средства в свои наборы инструментов, делая их более специализированными, сложными и трудными для обнаружения», - сказал Марк Лехтик. - сказал старший исследователь безопасности в группе глобальных исследований и анализа Kaspersky.

По данным телеметрии «Лаборатории Касперского», вредоносная программа была развернута в сетях менее 10 объектов в ходе высокоточной атаки.

Злоумышленник использовал бэкдор-системы, принадлежащие азиатским и африканским дипломатическим учреждениям и другим высокопоставленным организациям, чтобы получить контроль над их сетями и сохранять постоянство в течение месяцев, не будучи обнаруженным.

Злоумышленники также развернули дополнительные инструменты (в том числе China Chopper, BOUNCER, Termite и Earthworm) на этапе постэксплуатации скомпрометированных систем (изготовленные на заказ и ранее использовавшиеся китайскоязычными участниками).

Это позволило им перемещаться по сети после сканирования и обнаружения новых уязвимых хостов в сетях жертв.

Все свидетельства указывают на китайскоязычных исполнителей угроз.

Хотя исследователи «Лаборатории Касперского» не смогли связать кампанию с конкретным злоумышленником, тактика, методы и процедуры (ДТС), использованные в атаках, и целевые объекты предполагают, что злоумышленники, скорее всего, говорят по-китайски.

«Мы также обнаружили более старую версию Moriya, использовавшуюся в автономной атаке в 2018 году, что указывает на то, что злоумышленник был активен как минимум с 2018 года», - добавил Джампаоло Дедола, старший исследователь безопасности в группе глобальных исследований и анализа Kaspersky.

«Профиль целей и задействованный набор инструментов позволяют предположить, что целью этой кампании является шпионаж, хотя мы можем лишь частично подтвердить это из-за отсутствия видимости каких-либо фактических перекачиваемых данных».

Более подробную техническую информацию о рутките Moriya и индикаторах компрометации, связанных с кампанией TunnelSnake, можно найти в отчете Касперского.

В октябре Касперский также обнаружил второй в мире руткит UEFI, используемый в дикой природе (известный как MosaicRegressor), при расследовании атак 2019 года на две неправительственные организации (НПО).

Предыдущий буткит UEFI, используемый в дикой природе, известен как LoJax и был обнаружен ESET в 2018 году.

https://www.bleepingcomputer.com/news/security/new-moriya-rootkit-used-in-the-wild-to-backdoor-windows-systems/

Руткиты - это вредоносные инструменты, предназначенные для уклонения от обнаружения путем закапывания глубоко в операционную систему и используемые злоумышленниками для полного захвата зараженных систем, избегая обнаружения.

Ранее неизвестная вредоносная программа, получившая название Moriya от исследователей «Лаборатории Касперского», которые обнаружили ее в «дикой природе», представляет собой пассивный бэкдор, который позволяет злоумышленникам тайно шпионить за сетевым трафиком своих жертв и отправлять команды на взломанные узлы.

Необычно уклончивый бэкдор для шпионажа

Moriya позволила операторам TunnelSnake захватывать и анализировать входящий сетевой трафик «из адресного пространства ядра Windows, области памяти, в которой находится ядро операционной системы и где обычно выполняется только привилегированный и доверенный код».

Способ получения бэкдором команд в виде специально созданных пакетов, скрытых в сетевом трафике жертвы, без необходимости обращаться к командно-контрольному серверу, дополняет скрытность операции, демонстрируя сосредоточенность злоумышленника на уклонении от обнаружения. .

«Мы видим все больше и больше скрытых кампаний, таких как TunnelSnake, где участники предпринимают дополнительные шаги, чтобы оставаться вне поля зрения как можно дольше, и вкладывают средства в свои наборы инструментов, делая их более специализированными, сложными и трудными для обнаружения», - сказал Марк Лехтик. - сказал старший исследователь безопасности в группе глобальных исследований и анализа Kaspersky.

По данным телеметрии «Лаборатории Касперского», вредоносная программа была развернута в сетях менее 10 объектов в ходе высокоточной атаки.

Злоумышленник использовал бэкдор-системы, принадлежащие азиатским и африканским дипломатическим учреждениям и другим высокопоставленным организациям, чтобы получить контроль над их сетями и сохранять постоянство в течение месяцев, не будучи обнаруженным.

Злоумышленники также развернули дополнительные инструменты (в том числе China Chopper, BOUNCER, Termite и Earthworm) на этапе постэксплуатации скомпрометированных систем (изготовленные на заказ и ранее использовавшиеся китайскоязычными участниками).

Это позволило им перемещаться по сети после сканирования и обнаружения новых уязвимых хостов в сетях жертв.

Все свидетельства указывают на китайскоязычных исполнителей угроз.

Хотя исследователи «Лаборатории Касперского» не смогли связать кампанию с конкретным злоумышленником, тактика, методы и процедуры (ДТС), использованные в атаках, и целевые объекты предполагают, что злоумышленники, скорее всего, говорят по-китайски.

«Мы также обнаружили более старую версию Moriya, использовавшуюся в автономной атаке в 2018 году, что указывает на то, что злоумышленник был активен как минимум с 2018 года», - добавил Джампаоло Дедола, старший исследователь безопасности в группе глобальных исследований и анализа Kaspersky.

«Профиль целей и задействованный набор инструментов позволяют предположить, что целью этой кампании является шпионаж, хотя мы можем лишь частично подтвердить это из-за отсутствия видимости каких-либо фактических перекачиваемых данных».

Более подробную техническую информацию о рутките Moriya и индикаторах компрометации, связанных с кампанией TunnelSnake, можно найти в отчете Касперского.

В октябре Касперский также обнаружил второй в мире руткит UEFI, используемый в дикой природе (известный как MosaicRegressor), при расследовании атак 2019 года на две неправительственные организации (НПО).

Предыдущий буткит UEFI, используемый в дикой природе, известен как LoJax и был обнаружен ESET в 2018 году.

https://www.bleepingcomputer.com/news/security/new-moriya-rootkit-used-in-the-wild-to-backdoor-windows-systems/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.