Взгляд защитника на атаку программы-вымогателя DarkSide

Недавнее вторжение программы-вымогателя в компанию крупного оператора бензиновых трубопроводов США было делом рук дочерней компании DarkSide, группы вымогателей как услуги, ответственной за по меньшей мере 60 известных случаев двойного вымогательства в этом году. DarkSide недавно поразил несколько громких жертв, в том числе компании, котирующиеся на фондовой бирже NASDAQ. Но нарушение работы сети Colonial Pipeline привело к тому, что компания также закрыла свою сеть операционных технологий (OT), фактически перекрыв большую часть поставок бензина в восточные США.

Отключение Colonial Pipeline - не первая критическая проблема инфраструктуры, вызванная атакой программ-вымогателей. В феврале прошлого года предприятие по добыче природного газа в США было закрыто на два дня из-за вторжения программы-вымогателя, которая распространилась на его сеть OT. И DarkSide тоже не избежала подобных компаний, нанеся удар по бразильской энергетической компании в начале этого года. Но инцидент c Colonial Pipeline потенциально имеет большее влияние на реальный мир - и, очевидно, сделал операторов DarkSide более известными, чем они привыкли.

Команда быстрого реагирования Sophos была вызвана для реагирования на инциденты или для вмешательства во время атаки с участием DarkSide как минимум в пяти различных случаях за последний год.

Из того, как работает DarkSide, неясно, насколько разработчики бренда DarkSide контролируют аффилированные лица, которые выполняют фактическую работу по взлому сетей и запуску своих программ-вымогателей.

DarkSide следует по стопам операторов программ-вымогателей, занимающихся двойным вымогательством, таких как REvil, Maze и LockBit: они извлекают бизнес-данные перед их шифрованием и угрожают публичным раскрытием, если жертвы не заплатят за ключ дешифрования. Как и в случае с другими целевыми операциями, DarkSide требует значительного выкупа. В одном случае, над которым Sophos Rapid Response работала в прошлом году, DarkSide потребовал 4 миллиона долларов (которые остались неоплаченными).

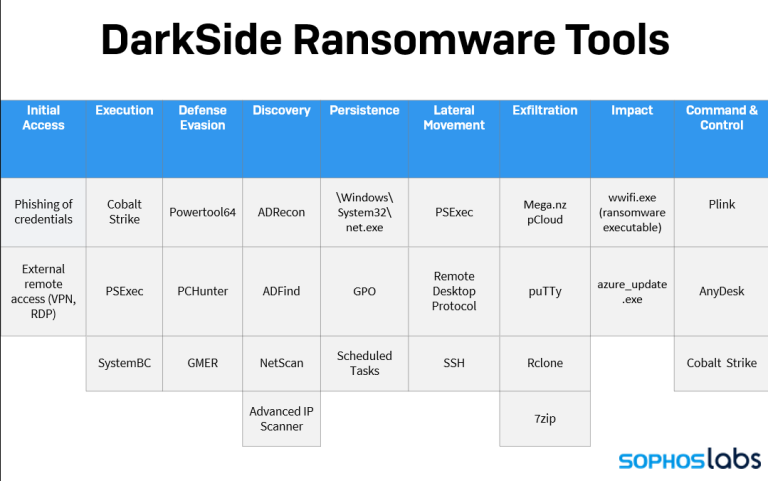

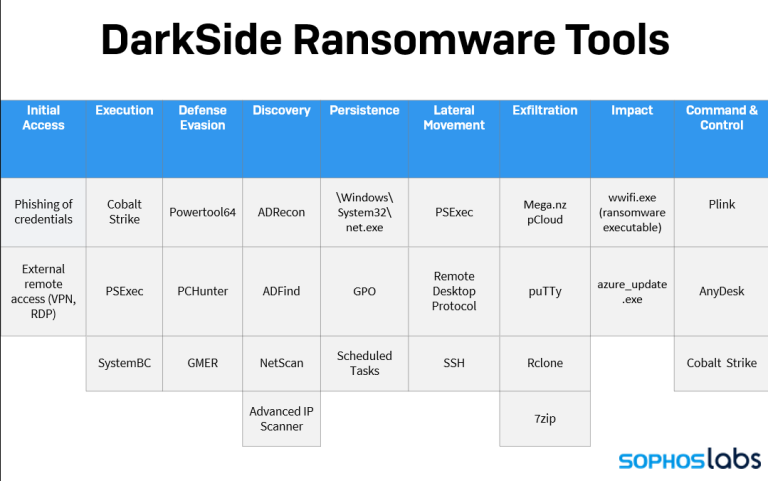

Помимо бизнес-модели, DarkSide в целом следует той же тактике, методам и процедурам, что и многие другие целевые кампании по программам-вымогателям - сочетание встроенных функций Windows, массовых вредоносных программ (включая SystemBC), а также готовых систем и инструментов для эксплойтов (включая Cobalt Strike). Отчасти это связано с партнерской моделью DarkSide.

Создатели DarkSide передают на аутсорсинг первоначальную компрометацию целей и развертывание криптографического вымогателя DarkSide специалистам по проникновению в сеть, которые передают «обслуживание клиентов» жертвы выкупа основным операторам DarkSide. Эти аффилированные лица, вероятно, имеют предыдущий опыт, играя ту же роль в других синдикатах программ-вымогателей.

Согласно опыту Sophos в области криминалистической экспертизы данных и реагирования на инциденты с атаками DarkSide, первоначальный доступ к сети цели был получен в основном в результате фишинговых учетных данных. Это не единственный способ, которым злоумышленники могут закрепиться, но, похоже, он распространен в случаях, связанных с этим типом программ-вымогателей, возможно, в результате предпочтений партнеров.

В отличие от некоторых других программ-вымогателей, DarkSide может шифровать компьютеры с Linux и Windows, что делает его более желательным инструментом для злоумышленников, которые хотят атаковать крупные предприятия.

В то время как некоторые недавние целевые операции с программами-вымогателями со стороны других быстро быстро развернулись и начали атаку в течение нескольких дней, участники кампаний DarkSide могут проводить недели или месяцы, копаясь в сети организации, прежде чем активировать свою полезную нагрузку вымогателя.

В течение этого времени злоумышленники захватывают как можно больше данных. В записках с требованием выкупа Darkside говорится о краже больших объемов данных, часто из нескольких отделов организации, таких как бухгалтерский учет и исследования и разработки. Используя PSExec, подключения к удаленному рабочему столу и (в случае серверов Linux) SSH для горизонтального перемещения в сети, субъекты DarkSide загружали архивы украденных файлов поставщикам облачных хранилищ Mega или pCloud в случаях, которые мы исследовали.

Злоумышленники (вероятно, те же аффилированные лица, участвовавшие в первоначальном доступе) также прилагают усилия для прекращения работы программного обеспечения, которое, если бы оно работало, в противном случае могло бы помешать процессу шифрования. Мы наблюдали, как они прекращали предоставление услуг, связанных с корпоративным программным обеспечением резервного копирования от Commvault и Veeam, завершали работу программного обеспечения почтового сервера MailEnable и прекращали работу служб баз данных сервера SQL, чтобы они могли зашифровать любую найденную базу данных. Они также пытаются удалить или изменить службы Sophos, если они присутствуют на машине. Как и другие программы-вымогатели, DarkSide также удаляет теневые копии томов, которые могут помочь восстановить некоторые зашифрованные данные, если их не трогать.

Шифрование каждого типа файла документа на жестком диске требует времени, и если процесс будет прерван на полпути, некоторые из незашифрованных файлов можно будет легко восстановить. Переименование файла с новым расширением перед его шифрованием дает злоумышленнику возможность создать впечатление, что все было зашифровано, поскольку изменение расширения файла сокращает связи между типом файла документа и связанным с ним приложением.

Процесс шифрования для DarkSide всегда выполнялся следующим образом:

Шаг Операция Цель

https://news.sophos.com/en-us/2021/05/11/a-defenders-view-inside-a-darkside-ransomware-attack/

Отключение Colonial Pipeline - не первая критическая проблема инфраструктуры, вызванная атакой программ-вымогателей. В феврале прошлого года предприятие по добыче природного газа в США было закрыто на два дня из-за вторжения программы-вымогателя, которая распространилась на его сеть OT. И DarkSide тоже не избежала подобных компаний, нанеся удар по бразильской энергетической компании в начале этого года. Но инцидент c Colonial Pipeline потенциально имеет большее влияние на реальный мир - и, очевидно, сделал операторов DarkSide более известными, чем они привыкли.

Команда быстрого реагирования Sophos была вызвана для реагирования на инциденты или для вмешательства во время атаки с участием DarkSide как минимум в пяти различных случаях за последний год.

Из того, как работает DarkSide, неясно, насколько разработчики бренда DarkSide контролируют аффилированные лица, которые выполняют фактическую работу по взлому сетей и запуску своих программ-вымогателей.

DarkSide следует по стопам операторов программ-вымогателей, занимающихся двойным вымогательством, таких как REvil, Maze и LockBit: они извлекают бизнес-данные перед их шифрованием и угрожают публичным раскрытием, если жертвы не заплатят за ключ дешифрования. Как и в случае с другими целевыми операциями, DarkSide требует значительного выкупа. В одном случае, над которым Sophos Rapid Response работала в прошлом году, DarkSide потребовал 4 миллиона долларов (которые остались неоплаченными).

Помимо бизнес-модели, DarkSide в целом следует той же тактике, методам и процедурам, что и многие другие целевые кампании по программам-вымогателям - сочетание встроенных функций Windows, массовых вредоносных программ (включая SystemBC), а также готовых систем и инструментов для эксплойтов (включая Cobalt Strike). Отчасти это связано с партнерской моделью DarkSide.

Создатели DarkSide передают на аутсорсинг первоначальную компрометацию целей и развертывание криптографического вымогателя DarkSide специалистам по проникновению в сеть, которые передают «обслуживание клиентов» жертвы выкупа основным операторам DarkSide. Эти аффилированные лица, вероятно, имеют предыдущий опыт, играя ту же роль в других синдикатах программ-вымогателей.

Согласно опыту Sophos в области криминалистической экспертизы данных и реагирования на инциденты с атаками DarkSide, первоначальный доступ к сети цели был получен в основном в результате фишинговых учетных данных. Это не единственный способ, которым злоумышленники могут закрепиться, но, похоже, он распространен в случаях, связанных с этим типом программ-вымогателей, возможно, в результате предпочтений партнеров.

В отличие от некоторых других программ-вымогателей, DarkSide может шифровать компьютеры с Linux и Windows, что делает его более желательным инструментом для злоумышленников, которые хотят атаковать крупные предприятия.

В то время как некоторые недавние целевые операции с программами-вымогателями со стороны других быстро быстро развернулись и начали атаку в течение нескольких дней, участники кампаний DarkSide могут проводить недели или месяцы, копаясь в сети организации, прежде чем активировать свою полезную нагрузку вымогателя.

В течение этого времени злоумышленники захватывают как можно больше данных. В записках с требованием выкупа Darkside говорится о краже больших объемов данных, часто из нескольких отделов организации, таких как бухгалтерский учет и исследования и разработки. Используя PSExec, подключения к удаленному рабочему столу и (в случае серверов Linux) SSH для горизонтального перемещения в сети, субъекты DarkSide загружали архивы украденных файлов поставщикам облачных хранилищ Mega или pCloud в случаях, которые мы исследовали.

Злоумышленники (вероятно, те же аффилированные лица, участвовавшие в первоначальном доступе) также прилагают усилия для прекращения работы программного обеспечения, которое, если бы оно работало, в противном случае могло бы помешать процессу шифрования. Мы наблюдали, как они прекращали предоставление услуг, связанных с корпоративным программным обеспечением резервного копирования от Commvault и Veeam, завершали работу программного обеспечения почтового сервера MailEnable и прекращали работу служб баз данных сервера SQL, чтобы они могли зашифровать любую найденную базу данных. Они также пытаются удалить или изменить службы Sophos, если они присутствуют на машине. Как и другие программы-вымогатели, DarkSide также удаляет теневые копии томов, которые могут помочь восстановить некоторые зашифрованные данные, если их не трогать.

Шифрование каждого типа файла документа на жестком диске требует времени, и если процесс будет прерван на полпути, некоторые из незашифрованных файлов можно будет легко восстановить. Переименование файла с новым расширением перед его шифрованием дает злоумышленнику возможность создать впечатление, что все было зашифровано, поскольку изменение расширения файла сокращает связи между типом файла документа и связанным с ним приложением.

Процесс шифрования для DarkSide всегда выполнялся следующим образом:

Шаг Операция Цель

1 CreateFile (Generic Read / Write) Открыть исходный документ для чтения и записи.

2 ReadFile Прочитать последние 144 байта исходного документа (ищите blob дешифрования).

3 CloseFile Закрыть исходный документ (без изменений).

4 CreateFile (чтение атрибутов) Открыть исходный документ.

5 SetRenameInformationFile Переименовать документ, добавив расширение определенного типа файла, например .c0d2f38a

6 CloseFile Закрыть переименованный документ.

7 CreateFile (Generic Read / Write) Открыть переименованный исходный документ.

8 ReadFile Прочитать переименованный исходный документ.

9 WriteFile Записать зашифрованный документ в переименованный исходный документ.

10 WriteFile Добавить большой двоичный объект дешифрования, 144 байта, в конец файла.

11 CloseFile Закрыть переименованный, теперь зашифрованный документ.

https://news.sophos.com/en-us/2021/05/11/a-defenders-view-inside-a-darkside-ransomware-attack/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

DarkSide - это штамм программы-вымогателя, нацеленный в первую очередь на крупные организации в частном секторе. Группа была очень активна с момента своего появления в августе 2020 года

С момента первого наблюдения за DarkSide было подано 114 заявок в ID Ransomware, онлайн-инструмент, который помогает жертвам вымогателей определять, какое вымогательское ПО зашифровало их файлы. По нашим оценкам, только 25 процентов жертв отправляются в ID Ransomware, что означает, что с момента создания программы-вымогателя могло быть в общей сложности 456 инцидентов DarkSide. За это время группа также опубликовала на своем сайте утечки украденные данные более чем 80 организаций.

Что такое DarkSide?

DarkSide - это разновидность программы-вымогателя, которая шифрует файлы с использованием шифрования SALSA20 и RSA-1024 и требует выкупа, как правило, в размере от 200 000 до 2 000 000 долларов за их расшифровку. Группа утверждает, что их методы шифрования являются самыми быстрыми на рынке, а версии вымогателей доступны как для Windows, так и для Linux. Как и многие другие группы программ-вымогателей, DarkSide использует двойное вымогательство, при котором злоумышленники не только шифруют данные цели, но также извлекают их и угрожают выпустить, если требование выкупа не будет оплачено.

DarkSide работает по модели «программа-вымогатель как услуга» (Raas), в соответствии с которой филиалы получают часть выкупа в обмен на распространение вредоносного ПО в сети жертв. Филиалы DarkSide зарабатывают от 75 до 90 процентов генерируемых ими выкупов, а оставшаяся часть идет группе DarkSide.

DarkSide заимствует многие из своих операционных сигналов от законного бизнеса. Как и настоящая компания, группа выпускает пресс-релизы, обеспечивает поддержку в чате в реальном времени, публикует обновления программного обеспечения и предлагает предложения по привлечению новых партнеров. Группа также утверждает, что обеспечивает соблюдение кодекса поведения, который запрещает аффилированным лицам нацеливаться на определенные секторы, выполнять действия, которые могут нанести ущерб репутации DarkSide, и развертывать программы-вымогатели конкурентов в рамках той же кампании.

Как и другие типы программ-вымогателей, DarkSide выполняет автоматическую проверку языка - что необычно, используя как GetSystemDefaultUILanguage, так и GetUserDefaultLangID - и завершает работу без шифрования данных при обнаружении одного из списка языков.

История DarkSide

DarkSide был создан кибергруппой, которые утверждают, что заработали миллионы долларов, работая в качестве аффилированных лиц других программ-вымогателей. Группа объединилась, чтобы создать новый вариант программы-вымогателя, не сумев найти «идеальный продукт» для своих нужд. DarkSide был чрезвычайно активен с момента его первого наблюдения в августе 2020 года, затронув сотни организаций из разных вертикалей.

Записка с требованием выкупа DarkSide

После шифрования целевой системы DarkSide размещает настраиваемую записку с требованием выкупа под названием «README. {Userid} .TXT» во всех зараженных каталогах. В записке содержится обзор того, сколько данных было украдено, тип данных, которые были украдены, ссылка на место утечки украденных данных и инструкции о том, как общаться с операторами DarkSide через браузер TOR.

Производительность дешифратора

Согласно нашим тестам производительности, инструмент дешифрования DarkSide расшифровывает файлы в среднем со скоростью 231,40 МБ в секунду. Для сравнения: универсальный дешифратор Emsisoft расшифровывает файлы, зашифрованные DarkSide, в среднем со скоростью 608,70 МБ в секунду. Для контекста расшифровка 1 ТБ зашифрованных файлов займет около 72 минут с помощью дешифратора DarkSide и примерно 27 минут с помощью инструмента дешифрования Emsisfot.

Универсальный дешифратор Emsisoft может быть настроен для дешифрования практически любого типа программ-вымогателей при условии предоставления ключей дешифрования. В следующей таблице показана производительность универсального дешифратора Emsisoft по сравнению с инструментами дешифрования, предоставленными группами программ-вымогателей DarkSide, Defray и Ryuk.

На кого нацелен DarkSide?

Как и многие другие программы-вымогатели для крупных игр, DarkSide в первую очередь нацелен на крупные организации, у которых есть ресурсы для выплаты крупных требований выкупа.

Однако, в отличие от большинства других программ-вымогателей, DarkSide запрещает своим аффилированным лицам нацеливаться на организации в государственном секторе. Фактически, согласно кодексу поведения DarkSide, существует довольно длинный список запрещенных целей, в том числе:

Как распространяется DarkSide?

Заражение DarkSide обычно начинается с эксплуатации уязвимой удаленной службы. После взлома сети злоумышленники устанавливают управление и контроль через RDP-клиент, маршрутизируемый через TOR и / или Cobalt Strike. На этапе разведки злоумышленники используют хорошо известные инструменты, такие как Mimikatz, advanced_ip_scanner.exe и psexec, среди прочих, для кражи учетных данных и распространения в боковом направлении до тех пор, пока не будут получены учетные данные администратора домена.

Программа-вымогатель не развертывается до тех пор, пока злоумышленники не нанесут на карту целевую среду, не извлекут данные и не подготовят систему для шифрования. Программа-вымогатель поставляется в виде уникального исполняемого файла, адаптированного для конкретной атакуемой организации. Затем вредоносная программа пытается удалить теневые копии в целевой системе, завершает процессы, которые могут задерживать шифрование, и, наконец, начинает процесс шифрования. К зашифрованным файлам добавляется уникальное расширение, созданное с использованием настраиваемой контрольной суммы MAC-адреса жертвы.

Основные атаки DarkSide

Colonial Pipeline: в мае 2021 года крупнейший топливопровод в США, Colonial Pipeline:, был поражен DarkSide. Компания была вынуждена отключить некоторые из своих ИТ-систем, чтобы сдержать угрозу, в результате чего все работы трубопроводов были временно остановлены и серьезно нарушена цепочка поставок нефти для большей части восточной части США. Атака вызвала экстренное заявление Министерства транспорта. , который включал отмену правил в отношении водителей, чтобы увеличить количество альтернативных маршрутов транспортировки нефти и газа.

https://blog.emsisoft.com/en/38577/ransomware-profile-darkside/

Следующие ниже методы могут помочь организациям снизить риск инцидента с DarkSide.

Тренинг по повышению осведомленности о кибербезопасности: поскольку большая часть программ-вымогателей распространяется посредством действий, инициированных пользователями, организациям следует внедрять обучающие программы, направленные на обучение конечных пользователей основам кибербезопасности. Программы-вымогатели и методы их распространения постоянно развиваются, поэтому обучение должно происходить постоянно, чтобы конечные пользователи могли столкнуться с текущими угрозами.

Гигиена учетных данных: соблюдение надлежащей гигиены учетных данных может помочь предотвратить атаки методом перебора, смягчить последствия кражи учетных данных и снизить риск несанкционированного доступа к сети.

Многофакторная аутентификация: MFA обеспечивает дополнительный уровень безопасности, который может помочь предотвратить несанкционированный доступ к учетным записям, инструментам, системам и хранилищам данных. Организации должны рассмотреть возможность включения MFA везде, где это возможно.

Исправления безопасности: организации любого размера должны иметь надежную стратегию управления исправлениями, которая гарантирует, что обновления безопасности на всех конечных точках, серверах и устройствах применяются как можно скорее, чтобы минимизировать окно возможностей для атаки.

Резервное копирование: резервное копирование - один из наиболее эффективных способов смягчения последствий инцидента с программным вымогателем. Многие виды программ-вымогателей могут распространяться по сети и шифровать локально хранимые резервные копии, поэтому организациям следует использовать различные хранилища мультимедиа и хранить резервные копии как на месте, так и за его пределами. См. Это руководство для получения дополнительной информации о создании резервных копий, защищенных от программ-вымогателей.

Повышение безопасности системы: усиление защиты сетей, серверов, операционных систем и приложений имеет решающее значение для уменьшения поверхности атаки и управления потенциальными уязвимостями безопасности. Отключение ненужных и потенциально используемых служб, таких как PowerShell, RDP, Windows Script Host, макросы Microsoft Office и т. Д., Снижает риск первоначального заражения, а реализация принципа наименьших привилегий может помочь предотвратить боковое перемещение.

Блокировать макросы: многие семейства программ-вымогателей поставляются через встроенные макросы Microsoft Office или PDF-документы. Организации должны пересмотреть использование макросов, рассмотреть возможность блокировки всех макросов из Интернета и разрешить выполнение только проверенных и утвержденных макросов из надежных мест.

Аутентификация электронной почты: организации могут использовать различные методы проверки подлинности электронной почты, такие как структура политики отправителя, почта с идентификацией DomainKeys и проверка подлинности сообщений на основе домена, отчетность и соответствие, для обнаружения подделки электронной почты и выявления подозрительных сообщений.

Сегрегация сети: эффективное разделение сети помогает сдерживать инциденты, предотвращает распространение вредоносных программ и сокращает нарушение целостности бизнеса.

Мониторинг сети: организации любого размера должны иметь системы для отслеживания возможных каналов утечки данных и немедленного реагирования на подозрительную активность.

Тестирование на проникновение: тестирование на проникновение может быть полезно для выявления уязвимостей в ИТ-инфраструктуре и уязвимости сотрудников к программам-вымогателям. Результаты теста можно использовать для распределения ИТ-ресурсов и информирования о будущих решениях по кибербезопасности.

План реагирования на инциденты: организации должны иметь комплексный план реагирования на инциденты, в котором точно указывается, что делать в случае заражения. Быстрое реагирование может помочь предотвратить распространение вредоносного ПО, свести к минимуму сбои и обеспечить максимально эффективное устранение инцидента.

https://blog.emsisoft.com/en/38577/ransomware-profile-darkside/