REvil: исследования от SophosLab

Переход к сервисной модели ведения бизнеса трансформировал Ransomware.

Дав возможность разработчикам сосредоточиться на функциях, а более сложную часть - взлом и развертывание на целевых компьютерах - предоставил его клиентам_злоумышленникам, использующим широкий спектр стилей атак, программного обеспечения и опыта для решения задачи.

Одна из программ-вымогателей как услуги (RaaS), с которыми мы сталкиваемся чаще всего - Sodinokibi или REvil.

Компания Sophos приложила значительные усилия для борьбы с этой угрозой.

Поскольку атаки с использованием вредоносного ПО RaaS, в том числе REvil, все чаще привлекают внимание общественности и освещаются в новостях, SophosLabs хотела собрать воедино наши знания о самом вымогателе и о разнообразии методов атак, используемых преступниками, которые сдают программное обеспечение в аренду. и обрабатывают взломы.

Признаки надвигающейся атаки

Развертывание программ-вымогателей обычно происходит в самом конце гораздо большего и более сложного набора действий-предшественников, которые злоумышленник предпримет в течение длительного времени, прежде чем кто-либо из целевой организации войдет в систему и найдет записку с требованием выкупа. на своем рабочем столе. Итак, хотя мы будем обсуждать внутреннее устройство и типичные характеристики Sodinokibi / REvil, имеет смысл сначала описать эти действия-предшественники. Если защитник или владелец сети могут обнаружить и быстро отреагировать на такое поведение, в то время как злоумышленник все еще закладывает основу для окончательной полезной нагрузки вымогателя, можно перекрыть доступ злоумышленников до того, как компьютеры цели нанесут какой-либо вред.

Сами злоумышленники, похоже, используют комбинацию сценариев (иногда размещенных в файловых репозиториях, таких как Github или Pastebin) и ручного управления (иногда через консоль, иногда через удаленный рабочий стол Windows или коммерческие инструменты удаленного доступа).

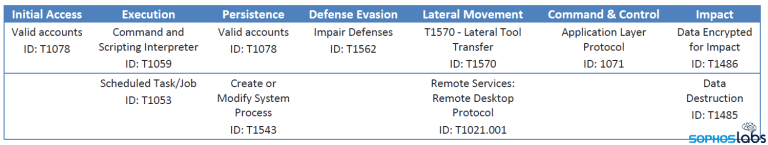

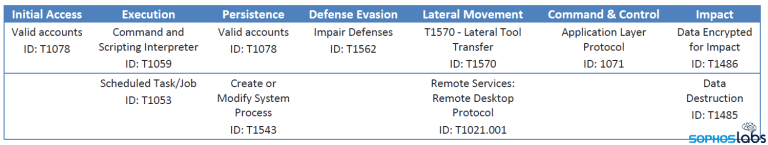

Мы разбили типичную атаку на следующие фазы:

проникновение и начальный доступ; Сбор учетных данных и повышение привилегий; обработка поля; и развертывание программы-вымогателя.

Часто (но не всегда, потому что это зависит от злоумышленника) есть этап, на котором злоумышленники используют свои вновь обретенные учетные данные для поиска и эксфильтрации конфиденциальных данных организации за несколько часов до нескольких недель, прежде чем доставить полезную нагрузку.

Проникновение в сеть

Взломать, что неудивительно, не так уж и сложно, если это то, что вы делаете в течение всего дня. Но можно разделить начальные методы доступа, используемые различными преступниками, которые атаковали с помощью Sodinokibi / REvil, на несколько типов:

К сожалению, атаки методом грубой силы составляют значительную часть трафика, который ежечасно видит практически любой интернет-сервис. Атаки дешевы для злоумышленников, поэтому многофакторная аутентификация так невероятно важна (хотя и не обязательно является панацеей). Злоумышленники могут использовать такие инструменты, как Shodan или Censys, которые обнаруживают открытые порты, ведущие к общим службам, так же, как и защитники.

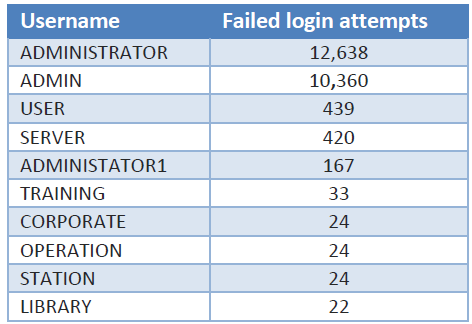

В одной из недавних атак организация зафиксировала огромное количество неудачных попыток входа в систему RDP, нацеленных на сервер, который в конечном итоге стал точкой доступа для злоумышленников. На типичном сервере журнал, в котором хранятся неудачные попытки входа в сервисы, такие как RDP, обновляется, перезаписывая самые старые данные, в течение периода от нескольких дней до недель, в зависимости от того, сколько неудачных попыток было сделано. В этой атаке количество неудачных событий входа в систему RDP привело к тому, что файлы журнала полностью перезаписывались новыми записями каждые пять минут. Данные, собранные с этого сервера, показали примерно 35 000 неудачных попыток входа в систему за пятиминутный период с 349 уникальных IP-адресов по всему миру.

RDP использовался как один из наиболее распространенных методов взлома сети в случаях, когда нас вызывали для расследования, поэтому отключение доступа из внешней сети к RDP является одной из наиболее эффективных защит. Но RDP был не единственным виновником: злоумышленники также получали первоначальный доступ через другие интернет-сервисы, которые они могли использовать грубой силой или запустить эксплойт против известной уязвимости, которая дала им некоторый доступ. В одном случае злоумышленник нацелился на ошибку в конкретном программном обеспечении VPN-сервера, чтобы получить начальный доступ, а затем использовал ошибку в пятилетней версии Apache Tomcat на том же сервере, что позволило злоумышленнику создать новую учетную запись администратора на сервере.

В одном из случаев мы обнаружили остаток Cobalt Strike, коммерческого набора инструментов для тестирования на проникновение, которым преступники часто злоупотребляют, чтобы обеспечить себе удаленный доступ к компьютеру.

Сбор учетных данных и повышение привилегий

Злоумышленники-вымогатели предпочитают использовать внутренние инструменты, такие как контроллеры домена, для развертывания полезной нагрузки; Если они не купили украденные или фальшивые учетные данные, они часто будут незаметно отслеживать сеть, в которой находится компьютер, на котором они изначально закрепились. Злоумышленники могут использовать свободно доступные, не являющиеся вредоносными по своей сути служебные программы для извлечения сохраненных паролей с жесткого диска и / или более продвинутые инструменты, такие как Mimikatz, для получения учетных данных учетной записи администратора домена. Это требует от злоумышленника большого терпения, поскольку нет гарантии, что они получат учетные данные в любой заданный промежуток времени. Но как только у них есть то, что им нужно, они действуют быстро.

Обработка поля: создание основы для атаки

Подготовка корпоративной сети к атаке программ-вымогателей требует огромного объема работы. Злоумышленникам необходимо составить список внутренних целей, предоставить себе права администратора домена и использовать эти привилегии, чтобы выключить или иным образом заблокировать все, что может помешать их атаке: Защитник Windows обычно идет первым, но часто злоумышленники тратят некоторые время, пытаясь определить, какие инструменты защиты конечных точек запущены на компьютерах, и может запускать один или несколько настраиваемых сценариев, которые объединяют попытку убить любой запущенный процесс или службы защиты, а также удалить любую сохраняемость, которую могут иметь эти процессы или службы.

Дав возможность разработчикам сосредоточиться на функциях, а более сложную часть - взлом и развертывание на целевых компьютерах - предоставил его клиентам_злоумышленникам, использующим широкий спектр стилей атак, программного обеспечения и опыта для решения задачи.

Одна из программ-вымогателей как услуги (RaaS), с которыми мы сталкиваемся чаще всего - Sodinokibi или REvil.

Компания Sophos приложила значительные усилия для борьбы с этой угрозой.

Поскольку атаки с использованием вредоносного ПО RaaS, в том числе REvil, все чаще привлекают внимание общественности и освещаются в новостях, SophosLabs хотела собрать воедино наши знания о самом вымогателе и о разнообразии методов атак, используемых преступниками, которые сдают программное обеспечение в аренду. и обрабатывают взломы.

Признаки надвигающейся атаки

Развертывание программ-вымогателей обычно происходит в самом конце гораздо большего и более сложного набора действий-предшественников, которые злоумышленник предпримет в течение длительного времени, прежде чем кто-либо из целевой организации войдет в систему и найдет записку с требованием выкупа. на своем рабочем столе. Итак, хотя мы будем обсуждать внутреннее устройство и типичные характеристики Sodinokibi / REvil, имеет смысл сначала описать эти действия-предшественники. Если защитник или владелец сети могут обнаружить и быстро отреагировать на такое поведение, в то время как злоумышленник все еще закладывает основу для окончательной полезной нагрузки вымогателя, можно перекрыть доступ злоумышленников до того, как компьютеры цели нанесут какой-либо вред.

Сами злоумышленники, похоже, используют комбинацию сценариев (иногда размещенных в файловых репозиториях, таких как Github или Pastebin) и ручного управления (иногда через консоль, иногда через удаленный рабочий стол Windows или коммерческие инструменты удаленного доступа).

Мы разбили типичную атаку на следующие фазы:

проникновение и начальный доступ; Сбор учетных данных и повышение привилегий; обработка поля; и развертывание программы-вымогателя.

Часто (но не всегда, потому что это зависит от злоумышленника) есть этап, на котором злоумышленники используют свои вновь обретенные учетные данные для поиска и эксфильтрации конфиденциальных данных организации за несколько часов до нескольких недель, прежде чем доставить полезную нагрузку.

Проникновение в сеть

Взломать, что неудивительно, не так уж и сложно, если это то, что вы делаете в течение всего дня. Но можно разделить начальные методы доступа, используемые различными преступниками, которые атаковали с помощью Sodinokibi / REvil, на несколько типов:

атаки методом грубой силы на известные интернет-сервисы, такие как VPN, RDP, инструменты удаленного управления, такие как VNC, и даже некоторые облачные системы управления; злоупотребление ранее полученными учетными данными или доступ (полученный с помощью другого вредоносного ПО или фишинга) к законным учетным записям, не требующим использования многофакторной аутентификации; или, в некоторых случаях, использование в качестве полезной нагрузки другого вредоносного ПО, присутствующего в сети цели.

К сожалению, атаки методом грубой силы составляют значительную часть трафика, который ежечасно видит практически любой интернет-сервис. Атаки дешевы для злоумышленников, поэтому многофакторная аутентификация так невероятно важна (хотя и не обязательно является панацеей). Злоумышленники могут использовать такие инструменты, как Shodan или Censys, которые обнаруживают открытые порты, ведущие к общим службам, так же, как и защитники.

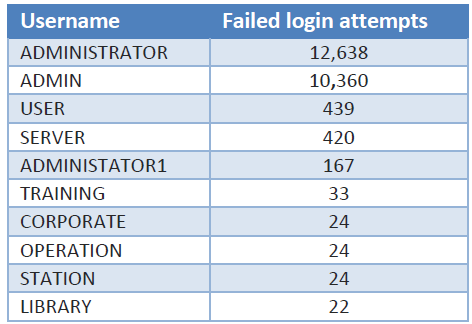

В одной из недавних атак организация зафиксировала огромное количество неудачных попыток входа в систему RDP, нацеленных на сервер, который в конечном итоге стал точкой доступа для злоумышленников. На типичном сервере журнал, в котором хранятся неудачные попытки входа в сервисы, такие как RDP, обновляется, перезаписывая самые старые данные, в течение периода от нескольких дней до недель, в зависимости от того, сколько неудачных попыток было сделано. В этой атаке количество неудачных событий входа в систему RDP привело к тому, что файлы журнала полностью перезаписывались новыми записями каждые пять минут. Данные, собранные с этого сервера, показали примерно 35 000 неудачных попыток входа в систему за пятиминутный период с 349 уникальных IP-адресов по всему миру.

RDP использовался как один из наиболее распространенных методов взлома сети в случаях, когда нас вызывали для расследования, поэтому отключение доступа из внешней сети к RDP является одной из наиболее эффективных защит. Но RDP был не единственным виновником: злоумышленники также получали первоначальный доступ через другие интернет-сервисы, которые они могли использовать грубой силой или запустить эксплойт против известной уязвимости, которая дала им некоторый доступ. В одном случае злоумышленник нацелился на ошибку в конкретном программном обеспечении VPN-сервера, чтобы получить начальный доступ, а затем использовал ошибку в пятилетней версии Apache Tomcat на том же сервере, что позволило злоумышленнику создать новую учетную запись администратора на сервере.

В одном из случаев мы обнаружили остаток Cobalt Strike, коммерческого набора инструментов для тестирования на проникновение, которым преступники часто злоупотребляют, чтобы обеспечить себе удаленный доступ к компьютеру.

Сбор учетных данных и повышение привилегий

Злоумышленники-вымогатели предпочитают использовать внутренние инструменты, такие как контроллеры домена, для развертывания полезной нагрузки; Если они не купили украденные или фальшивые учетные данные, они часто будут незаметно отслеживать сеть, в которой находится компьютер, на котором они изначально закрепились. Злоумышленники могут использовать свободно доступные, не являющиеся вредоносными по своей сути служебные программы для извлечения сохраненных паролей с жесткого диска и / или более продвинутые инструменты, такие как Mimikatz, для получения учетных данных учетной записи администратора домена. Это требует от злоумышленника большого терпения, поскольку нет гарантии, что они получат учетные данные в любой заданный промежуток времени. Но как только у них есть то, что им нужно, они действуют быстро.

Обработка поля: создание основы для атаки

Подготовка корпоративной сети к атаке программ-вымогателей требует огромного объема работы. Злоумышленникам необходимо составить список внутренних целей, предоставить себе права администратора домена и использовать эти привилегии, чтобы выключить или иным образом заблокировать все, что может помешать их атаке: Защитник Windows обычно идет первым, но часто злоумышленники тратят некоторые время, пытаясь определить, какие инструменты защиты конечных точек запущены на компьютерах, и может запускать один или несколько настраиваемых сценариев, которые объединяют попытку убить любой запущенный процесс или службы защиты, а также удалить любую сохраняемость, которую могут иметь эти процессы или службы.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

По крайней мере, в одном случае, связанном с Sodinokibi, злоумышленники дошли до того, что установили, что в целевой сети использовался брандмауэр Sophos, а защита конечных точек управлялась через Sophos Central. Злоумышленники работали над получением учетных данных ИТ-персонала и методично проверяли эти учетные данные, пока не нашли учетную запись с разрешениями на доступ к центральной панели управления Sophos, где они использовали этот доступ для отключения любых функций, которые могли бы заблокировать запуск программы-вымогателя.

Обычно мы сталкиваемся с сценариями PowerShell, пакетными файлами или другими «закладывающими основу» кодами, которые злоумышленники развертывают для отключения различных защитных функций.

Количество различных команд, которые они могут использовать для выполнения одних и тех же задач, несколько ограничено, но последовательность и тщательность сильно различаются от злоумышленника к злоумышленнику.

Большие загрузки украденных данных (exfil)

Только примерно в половине инцидентов, связанных с Sodinokibi / REvil, проанализированных для этого отчета, злоумышленники осуществили кражу значительных объемов частных, конфиденциальных или ценных данных из целевых организаций. Теоретически такие типы загрузок должны быть обнаруживаемыми, но на практике этого никогда не происходило в тех случаях, которые мы исследовали.

Фактически, после получения необходимых разрешений злоумышленники обычно в течение нескольких дней просматривали файловые серверы, собирали большие объемы документов и объединяли их в один или несколько сжатых файлов на машине внутри сети. Собрав все, что хотели украсть, в одном месте, они начинали загрузку, которая, в зависимости от скорости сети и объема данных, могла занять от часов до более суток.

В прошлом злоумышленники использовали различные облачные службы хранения для хранения этих данных, но, похоже, предпочитают некоторые из них другим. Mega.nz, поставщик облачных хранилищ, похоже, пользуется поддержкой среди некоторых злоумышленников, которые участвуют в расследуемых нами атаках с использованием программ-вымогателей. Среди инцидентов, когда Sodinokibi в конечном итоге был развернут после крупного кражи и попытки вымогательства, примерно три четверти использовали Mega.nz в качестве (временного) хранилища этих украденных данных.

Небольшое количество злоумышленников использовали другие методы, такие как установка переносной копии FTP-клиента FileZilla, который они использовали для загрузки данных на промежуточный сервер за пределами периметра сети цели.

Развертывание

Злоумышленники запускали полезную нагрузку программы-вымогателя, используя самые разные методы. Они могут отправлять копии на отдельные машины с контроллера домена или использовать административные команды с WMIC или PsExec для запуска вредоносного ПО непосредственно с другого сервера или рабочей станции, которые они контролируют, во внутренней сети целевой организации.

Sodinokibi / REvil имеет несколько дополнительных опций, которыми могут воспользоваться операторы, запустив вредоносное ПО со специальными командными флагами. Один из способов, с помощью которого программы-вымогатели пытаются обойти инструменты защиты конечных точек, - это перезагрузить компьютер в безопасном режиме и затем начать операцию шифрования. Компьютер в безопасном режиме загружается в диагностическую форму Windows, в которой сторонние драйверы и службы не работают, но программа-вымогатель добавляет себя в (очень короткий) список приложений, работающих в безопасном режиме. REvil имеет флаг безопасного режима, который могут использовать злоумышленники.

В одном случае мы наблюдали попытку злоумышленника обойти программное обеспечение безопасности, доставив и установив полную копию VirtualBox и файл виртуального диска, запустив программу-вымогатель в гостевой виртуальной машине Windows 10, скопированной на целевой хост-компьютер, выполнив команды шифрования. от гостя для таргетинга на хост.

В других случаях мы наблюдали, как злоумышленник использует WMI для создания служебных записей на машинах, на которые они нацелены для шифрования. Записи содержат длинную закодированную командную строку, которую невозможно декодировать, если вы не знаете конкретные переменные, которые она искала. Эти переменные включали такую информацию, как имя машины, IP-адрес, домен и имя пользователя. Если вы не знали всего этого для компьютера, на котором была установлена служба, тогда расшифровка последних слоев была невозможна.

Как работает сама программа-вымогатель

Sodinokibi представляет собой упакованный зашифрованный исполняемый файл, который имеет несколько анти_аналитических функций, призванных усложнить исследование. Бинарные файлы скомпилированы с уникальной конфигурацией и текстом примечания о выкупе, жестко закодированным в приложении.

При первом запуске вредоносная программа профилирует целевой компьютер, перечисляет список запущенных процессов и удаляет теневую копию тома, базу данных определений вирусов, используемую Защитником Windows, а также временные файлы или файлы резервных копий, используемые рядом различных сторонних программ. который может быть установлен на машине.

Он ищет в списке запущенных процессов любые совпадения со списком имен процессов, закодированных в конфигурации, а затем пытается убить эти процессы. Среди 30 с лишним имен процессов включены различные службы баз данных, офисные приложения, почтовые клиенты, утилиты резервного копирования и браузер Firefox (но, как ни странно, никаких других).

Затем он перечисляет список установленных служб и, по крайней мере, в случае некоторых из полученных нами образцов, он пытается отключить службу Sophos (эти попытки обычно терпят неудачу из-за защиты от несанкционированного доступа), а также попытки семи других коммерческих программ.

Затем программа-вымогатель декодирует и записывает записку о выкупе в корень диска C. В записке указан адрес веб-сайта Tor и приведены инструкции о том, как связаться с злоумышленниками с помощью браузера Tor или обычного браузера на веб-сайте шлюза Tor, а также длинный ключ, который злоумышленники используют в утилите дешифрования.

В конфигурацию встроен закодированный файл изображения .bmp, который программа-вымогатель записывает в папку% AppData% \ Local \ Temp и устанавливает в качестве образа рабочего стола на зараженном компьютере. На графике написано: «Все ваши файлы зашифрованы! Найдите [название записки о выкупе], чтобы получить дополнительные инструкции. «Имя файла записки о выкупе начинается с той же строки из восьми случайных символов, которую вымогатель добавляет к имени каждого файла, который она зашифровывает.

Sodinokibi / REvil использует алгоритм curve25519 / salsa20 для шифрования файлов. Встроенная конфигурация содержит длинный список папок, типов файлов и конкретных имен файлов, которые она не будет шифровать (для поддержания стабильности пораженного компьютера), а не список целевых типов файлов.

Программа-вымогатель выполняет некоторые служебные задачи во время работы. Встроенная конфигурация содержит список доменных имен в Интернете; Он отправляет статистику процесса заражения операторам программ-вымогателей в одном или нескольких из этих доменов. Эти домены служат надежным индикатором взлома.

REvil / Sodinokibi также перешла на использование Monero в качестве эксклюзивного метода оплаты. Поскольку у Monero есть дополнительные функции конфиденциальности, которых нет в Биткойне, маловероятно, что мы увидим восстановление выкупа, уплаченного злоумышленнику, развернувшему эту программу-вымогатель, как ФБР смогло выполнить с помощью атаки программы-вымогателя DarkSide на Colonial Pipeline.

Хотя эти рекомендации не являются исчерпывающим, они важны как никогда.

Мониторинг предупреждений и реагирование на них - убедитесь, что соответствующие инструменты, процессы и ресурсы (люди) доступны для мониторинга и реагирования на угрозы, наблюдаемые в среде. Крайне важно обеспечить, чтобы при возникновении предупреждения или события системы безопасности кто-то расследовал и своевременно реагировал. Злоумышленники-вымогатели могут рассчитывать свою атаку в нерабочее время, в выходные или праздничные дни, исходя из предположения, что за ними наблюдает мало сотрудников или совсем их нет.

Надежные пароли. Надежные пароли служат одной из первых линий защиты. Как минимум используйте сложный пароль длиной не менее двенадцати символов. Менеджеры паролей помогут пользователям поддерживать сложные пароли, уникальные для отдельных учетных записей. Никогда не используйте пароли повторно.

Многофакторная аутентификация (MFA) - даже надежные пароли могут быть скомпрометированы. Как минимум, любая форма многофакторной аутентификации лучше, чем никакая, для защиты доступа к критически важным ресурсам, таким как электронная почта, инструменты удаленного управления и сетевые ресурсы. Приложения TOTP MFA на смартфонах могут быть более безопасными, чем системы MFA на основе электронной почты или SMS в долгосрочной перспективе; В ситуации, когда злоумышленник уже находится в сети, электронная почта уже может быть скомпрометирована, а подмена SIM-карты, хотя и редко, может скомпрометировать коды MFA текстовых сообщений.

Блокируйте доступные службы - выполняйте сканирование сети вашей организации извне, а также идентифицируйте и блокируйте порты, обычно используемые VNC, RDP или другими инструментами удаленного доступа. Если компьютер должен быть доступен с помощью инструмента удаленного управления, предоставьте доступ к этому инструменту за VPN, которая использует MFA как часть своего входа в систему и сегментирована в свою собственную VLAN вдали от других машин.

Сегментация и нулевое доверие - как минимум отделите критически важные серверы друг от друга и от рабочих станций, поместив их в отдельные сети VLAN по мере того, как вы работаете над моделью сети с нулевым доверием.

Проведите инвентаризацию своих активов и учетных записей. Незащищенные и непропатченные устройства в сети увеличивают риск и создают ситуацию, когда злонамеренные действия могут пройти незамеченными. Жизненно важно защитить каждое устройство в вашей сети, и единственный способ сделать это - иметь текущую инвентаризацию всех подключенных компьютеров и устройств IOT. Используйте сканирование сети и физические проверки, чтобы найти и каталогизировать их.

Конфигурация продукта - убедитесь, что продукты безопасности настроены в соответствии с рекомендациями. Регулярно проверяйте конфигурации политик и исключения. Новые функции не могут быть включены автоматически.

Active Directory (AD) - проводите регулярные аудиты всех учетных записей в AD, гарантируя, что ни одна учетная запись не имеет большего доступа, чем это необходимо для их цели. Отключите учетные записи уходящих сотрудников, как только они покинут компанию.

Все исправляйте - обновляйте Windows и другое программное обеспечение. Убедитесь, что исправления установлены для критически важных систем, таких как компьютеры с выходом в Интернет или контроллеры домена.

https://news.sophos.com/en-us/2021/06/11/relentless-revil-revealed/

2 июля, когда на многих предприятиях сотрудники либо уже были заняты, либо готовились к долгим праздничным выходным, филиал группы вымогателей REvil запустил широко распространенный гамбит с крипто-вымогательством. Используя эксплойт службы удаленного управления VSA компании Kaseya, участники REvil запустили вредоносный пакет обновлений, предназначенный для клиентов поставщиков управляемых услуг и корпоративных пользователей локальной версии платформы удаленного мониторинга и управления VSA компании Kaseya.

REvil - это программа-вымогатель как услуга (RaaS), предоставляемая «аффилированными» группами участников, которым платят разработчики программы-вымогателя. Клиенты поставщиков управляемых услуг были мишенью для филиалов REvil и других операторов программ-вымогателей в прошлом, включая вспышку программ-вымогателей в 2019 году (позже приписываемую REvil), которая затронула более 20 небольших местных органов власти в Техасе. А с падением ряда других предложений RaaS REvil стал более активным. Его филиалы в последнее время проявляют крайнюю настойчивость в своих усилиях, непрерывно работая над подрывом защиты от вредоносных программ. В этой конкретной эпидемии участники REvil не только обнаружили новую уязвимость в цепочке поставок Kaseya, но и использовали программу защиты от вредоносных программ в качестве средства доставки кода вымогателя REvil.

Операторы REvil опубликовали сегодня в своем «Счастливом блоге» сообщение о том, что вредоносным обновлением было заражено более миллиона отдельных устройств. Они также заявили, что будут готовы предоставить универсальный дешифратор для жертв атаки, но при условии, что им будут выплачены биткойны на сумму 70 миллионов долларов.

Управляемая доставка вредоносного ПО

Эпидемия была доставлена с помощью вредоносных обновлений, отправленных со скомпрометированных серверов VSA приложениям-агентам VSA, работающим на управляемых устройствах Windows. Похоже, это было достигнуто с помощью эксплойта нулевого дня серверной платформы. Монитор агента Kaseya (в C: \ PROGRAM FILES (X86) \ KASEYA \ <ID> \ AGENTMON.EXE, где ID является идентификационным ключом для сервера, подключенного к экземпляру монитора), в свою очередь, записал вредоносный код в кодировке Base64. полезную нагрузку AGENT.CRT в «рабочий» каталог VSA-агента для обновлений (по умолчанию C: \ KWORKING \). AGENT.CRT закодирован таким образом, чтобы защита от вредоносных программ не выполняла статический анализ файлов с помощью сканирования шаблонов и машинного обучения, когда он удаляется. Эти технологии обычно работают с исполняемыми файлами (хотя, как мы уже отмечали, поскольку этот файл был развернут в рамках «рабочего Каталог, исключенный в соответствии с требованиями Касеи, это вряд ли могло бы иметь место.)

После развертывания полезной нагрузки агент Kaseya затем выполнил следующие команды оболочки Windows, объединенные в одну строку:

Вот что здесь происходит:

ping 127.0.0.1 -n 5693> null

Первая команда - это, по сути, таймер. Команда PING имеет параметр -n, который указывает инструменту Windows PING.EXE отправлять эхо-запросы на локальный хост (127.0.0.1) - в данном случае их 5693. Это действовало как функция «сна», задерживая последующую команду PowerShell на 5693 секунды - примерно 94 минуты. Значение 5693 варьировалось для каждой жертвы, указывая на то, что это число было случайно сгенерировано на каждом сервере VSA как часть процедуры агента, отправляющей вредоносную команду жертвам.

Следующая часть командной строки - это команда PowerShell, которая пытается отключить основные средства защиты от вредоносных программ и программ-вымогателей, предлагаемые Microsoft Defender:

Защита в режиме реального времени

Защита сети от эксплуатации известных уязвимостей

Сканирование всех загруженных файлов и вложений

Сканирование скриптов

Защита от программ-вымогателей

Защита, предотвращающая доступ любого приложения к опасным доменам, на которых могут размещаться фишинговые атаки, эксплойты и другой вредоносный контент в Интернете.

Обмен информацией о потенциальных угрозах с Microsoft Active Protection Service (MAPS)

Автоматическая отправка образца в Microsoft

Эти функции отключены, чтобы Защитник Майкрософт не блокировал последующие вредоносные файлы и действия.

Это создает копию служебной программы сертификатов Windows, CERTUTIL.EXE - часто используемого двоичного файла Living-Off-the-Land (LOLBin), способного загружать и декодировать закодированный в Интернете контент. Копия записывается в C: \ WINDOWS \ CERT.EXE.

echo% RANDOM% >> C: \ Windows \ cert.exe

Это добавляет случайное 5-значное число в конец скопированного CERTUTIL. Это могло быть попыткой предотвратить распознавание CERT.EXE копией CERTUTIL по подписи антивирусными продуктами, отслеживающими злоупотребления CERTUTIL.

Скопированный CERTUTIL используется для декодирования файла полезной нагрузки в кодировке Base64 AGENT.CRT и записи его в исполняемый файл AGENT.EXE в рабочей папке Kaseya. AGENT.EXE имеет действующий Authenticode, подписанный сертификатом для «PB03 TRANSPORT LTD.» Мы видели только этот сертификат, связанный с вредоносным ПО REvil; он может быть украден или получен обманным путем. AGENT.EXE содержит метку времени компилятора от 1 июля 2021 года (14:40:29) - за день до атаки.

Исходный файл полезной нагрузки C: \ KWORKING \ AGENT.CRT и копия CERTUTIL удаляются.

c: \ kworking \ agent.exe

Наконец, AGENT.EXE запускается процессом AGENTMON.EXE Касеи (наследуя его привилегии системного уровня) - и начинается фактическая утановка программ-вымогателей.

AGENT.EXE устанавливает файл: MSMPENG.EXE, устаревшую и просроченную версию исполняемого файла службы защиты от вредоносных программ Microsoft. Это безобидное, но уязвимое приложение Защитника Windows версии 4.5.218.0, подписанное Microsoft 23 марта 2014 г .:

Эта версия MSMPENG.EXE уязвима для атак с боковой загрузкой - и мы уже видели злоупотребления этой версией приложения. При атаке с боковой загрузкой вредоносный код помещается в библиотеку динамической компоновки (DLL), имя которой соответствует тому, что требуется для целевого исполняемого файла, и обычно помещается в ту же папку, что и исполняемый файл, поэтому он обнаруживается до легитимной копии.

В этом случае AGENT.EXE установил вредоносный файл с именем MPSVC.DLL вместе с исполняемым файлом MSMPENG.EXE. Затем AGENT.EXE запускает MSMPENG.EXE, который обнаруживает вредоносный файл MPSVC.DLL и загружает его в свое собственное пространство памяти.

MPSVC.DLL также содержит «PB03 TRANSPORT LTD.» сертификат, примененный к AGENT.EXE. MPSVC.DLL, похоже, была скомпилирована в четверг 1 июля 2021 года (14:39:06), незадолго до компиляции AGENT.EXE.

С этого момента вредоносный код в MPSVC.DLL перехватывает нормальный поток выполнения фирменного процесса Microsoft, когда MSMPENG.EXE вызывает функцию ServiceCrtMain во вредоносном MPSVC.DLL (это также основная функция в доброкачественном MPSVC.DLL. ):

Как только DLL загружается в память, вредоносная программа удаляет ее с диска.

MSMPENG.EXE, находящийся теперь под контролем вредоносного MPSVC.DLL, начинает шифрование локального диска, подключенных съемных дисков и подключенных сетевых дисков, и все это из приложения, подписанного Microsoft, которому средства контроля безопасности обычно доверяют и позволяют беспрепятственно работать.

+

С этого момента эта программа-вымогатель REvil технически очень похожа на другие недавние операции вымогательства REvil. Он выполняет команду NetShell (netsh) для изменения настроек брандмауэра, чтобы разрешить обнаружение локальной системы Windows в локальной сети другими компьютерами (группа правил брандмауэра netsh advfirewall set = "Network Discovery" new enable = Yes). Затем он начинает шифрование файлов.

Эффективная деятельность файловой системы REvil показывает определенные операции, выполняемые в выделенных потоках:

Программа-вымогатель выполняет доступ к хранилищу (чтение исходных документов и запись зашифрованного документа), встраивание ключевого двоичного объекта и переименование документа в нескольких отдельных потоках для более быстрого нанесения ущерба. Поскольку каждый файл зашифрован, в конец его имени добавляется случайное расширение.

Записка с требованием выкупа устанавливается с использованием того же случайного расширения, что и часть имени файла (например, «39ats40-readme.txt».)

Есть несколько факторов, которые выделяются в этой атаке по сравнению с другими. Во-первых, из-за массового развертывания эта атака REvil не прилагает видимых усилий для эксфильтрации данных. Атаки были настроены в некоторой степени в зависимости от размера организации, что означает, что участники REvil имели доступ к экземплярам сервера VSA и могли идентифицировать отдельных клиентов MSP как отличных от более крупных организаций. И не было никаких признаков удаления теневых копий тома - поведение, обычное для программ-вымогателей, которое запускает защиту многих вредоносных программ.

Уроки выучены

Используемые здесь тактики обхода защиты от вредоносных программ - отравление цепочки поставок, использование исключений поставщиков из защиты от вредоносных программ и побочная загрузка с помощью безобидного (и подписанного Microsoft) процесса - все это очень изощренно. Они также показывают потенциальные риски исключения защиты от вредоносных программ для папок, в которых автоматические задачи записывают и выполняют новые файлы.

https://news.sophos.com/en-us/2021/07/04/independence-day-revil-uses-supply-chain-exploit-to-attack-hundreds-of-businesses/