Prometheus TDS: сервис стоимостью 250 долларов, стоящий за недавними атаками вредоносного ПО

Исследователи безопасности, расследующие несколько кампаний по распространению вредоносных программ, обнаружили, что подпольная служба распределения трафика под названием Prometheus отвечает за доставку угроз, которые часто приводят к атакам программ-вымогателей.

Служба доставки троянцев

Система направления трафика (TDS) позволяет перенаправлять пользователей к контенту на основе конкретных характеристик (например, местоположения, языка, типа устройства), которые определяют дальнейшие действия.

Злоумышленники используют такие инструменты более десяти лет. В отчете Trend Micro за 2011 год подробно рассказывается об обновлении ботнета Koobface компонентом TDS, который увеличил прибыль за счет привлечения трафика на сайты партнерской рекламы.

Исследователи из компании Group-IB, занимающейся кибербезопасностью, обнаружили, что операция Prometheus TDS Malware-as-a-Service (MaaS) рекламируется на подпольных форумах как минимум с августа 2020 года за 250 долларов в месяц.

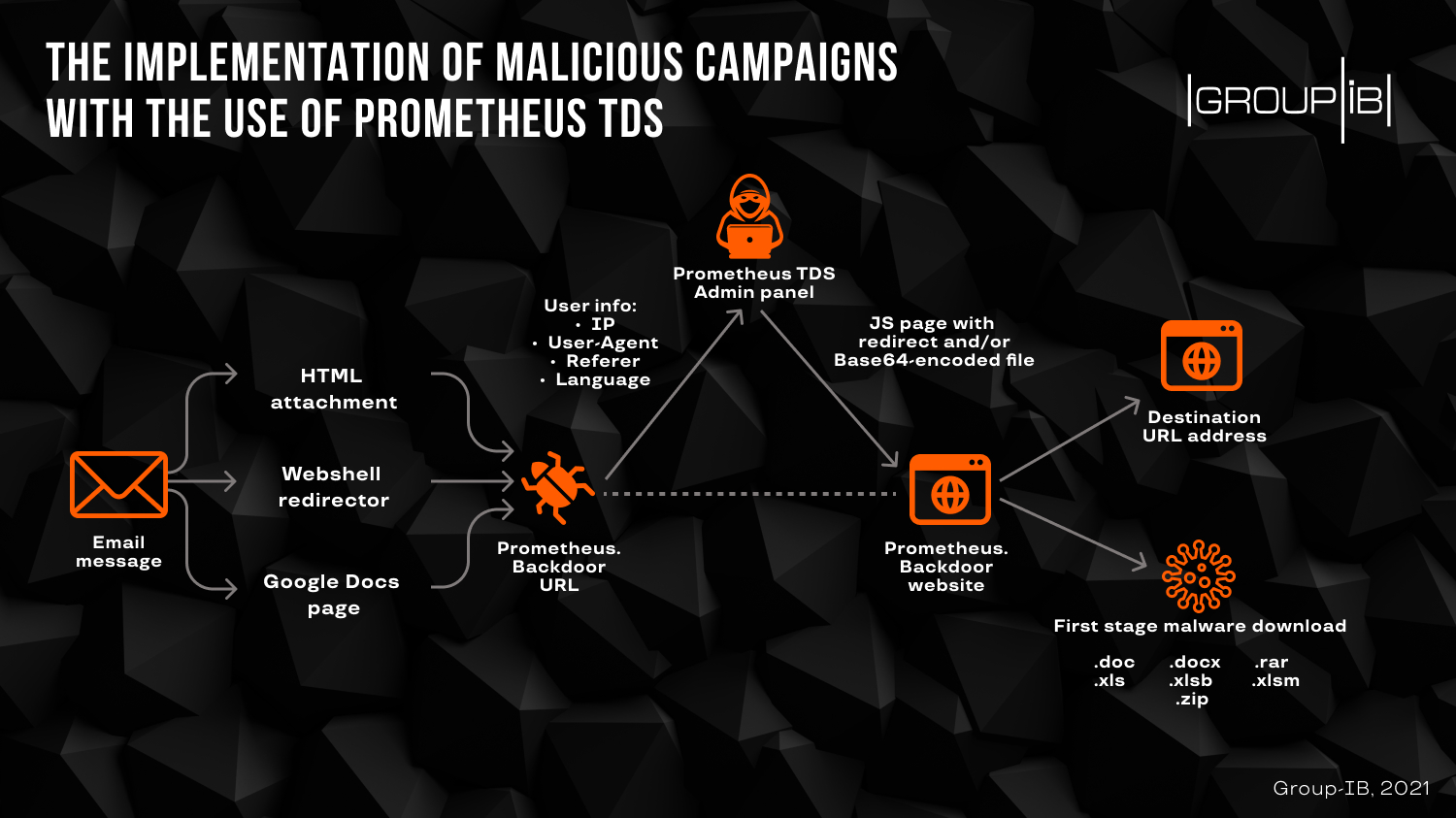

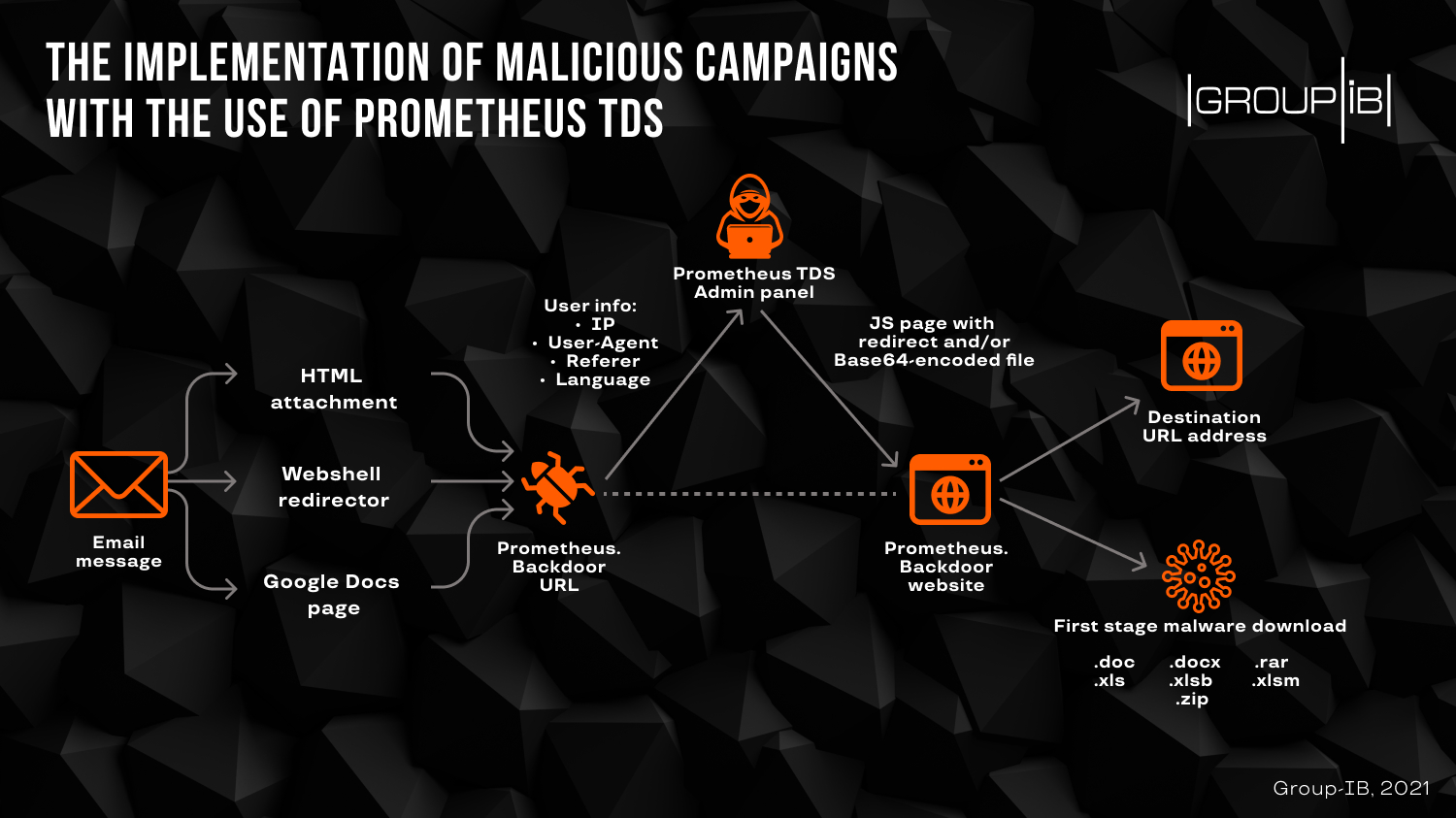

Prometheus использует сеть веб-сайтов, зараженных бэкдором, доступным из панели администрирования сервиса, где клиенты могут создавать профили для своих целей.

Исследователи говорят, что пользователи могут быть перенаправлены на веб-сайт, зараженный Prometheus.Backdoor через кампанию электронной почты, доставляющую HTML-файл с перенаправлением, или ссылку на веб-оболочку, ведущую на взломанный сайт, или документ Google, указывающий на вредоносный URL-адрес. .

Когда пользователи попадают на взломанный веб-сайт, Prometheus.Backdoor на основе PHP собирает сведения о подключении (IP-адрес, пользовательский агент, заголовок реферера, часовой пояс, язык) и перенаправляет их в панель администратора.

«Если пользователь не распознается как бот, то, в зависимости от конфигурации, административная панель может отправить команду для перенаправления пользователя на указанный URL или для отправки вредоносного файла. Файл полезной нагрузки отправляется с использованием специального кода JavaScript »- Group-IB

Вредоносный код часто скрывается во вредоносных документах Microsoft Word или Excel, хотя также использовались архивы ZIP и RAR.

В ходе расследования команда Group-IB Threat Intelligence обнаружила более 3000 целевых адресов электронной почты в кампаниях, в которых использовался Prometheus TDS.

Все вышеперечисленные трояны являются загрузчиками вредоносных программ, задействованных в прошлом году на более ранних этапах атаки программ-вымогателей (WastedLocker, Ryuk, Egregor, RansomExx, REvil, Cuba, Conti).

Однако команда Group-IB Threat Intelligence сообщила BleepingComputer, что они не могут связать Prometheus TDS с атаками программ-вымогателей, поскольку они исследовали вредоносные файлы в виртуальной среде.

«Исследователи Group-IB изучили извлеченные вредоносные файлы в виртуальной среде, в то время как операторы программ-вымогателей сейчас, как правило, действуют избирательно, а это означает, что после компрометации сети они переходят к горизонтальному перемещению, чтобы узнать больше о скомпрометированной компании и решить, стоит ли это чтобы зашифровать свою сеть. Так что, возможно, виртуальные машины не казались злоумышленникам достаточно привлекательными »- Group-IB

После загрузки вредоносного ПО некоторые вредоносные документы перенаправляли пользователей на легитимные веб-сайты (DocuSign, USPS), чтобы замаскировать заражение вредоносным ПО.

https://www.bleepingcomputer.com/news/security/prometheus-tds-the-250-service-behind-recent-malware-attacks/

Среди семейств вредоносных программ, которые компания Prometheus TDS представила на данный момент, - BazarLoader, IcedID, QBot, SocGholish, Hancitor и Buer Loader, и все они обычно используются на промежуточных этапах атаки для загрузки более опасной полезной нагрузки.

Служба доставки троянцев

Система направления трафика (TDS) позволяет перенаправлять пользователей к контенту на основе конкретных характеристик (например, местоположения, языка, типа устройства), которые определяют дальнейшие действия.

Злоумышленники используют такие инструменты более десяти лет. В отчете Trend Micro за 2011 год подробно рассказывается об обновлении ботнета Koobface компонентом TDS, который увеличил прибыль за счет привлечения трафика на сайты партнерской рекламы.

Исследователи из компании Group-IB, занимающейся кибербезопасностью, обнаружили, что операция Prometheus TDS Malware-as-a-Service (MaaS) рекламируется на подпольных форумах как минимум с августа 2020 года за 250 долларов в месяц.

Prometheus использует сеть веб-сайтов, зараженных бэкдором, доступным из панели администрирования сервиса, где клиенты могут создавать профили для своих целей.

Исследователи говорят, что пользователи могут быть перенаправлены на веб-сайт, зараженный Prometheus.Backdoor через кампанию электронной почты, доставляющую HTML-файл с перенаправлением, или ссылку на веб-оболочку, ведущую на взломанный сайт, или документ Google, указывающий на вредоносный URL-адрес. .

Когда пользователи попадают на взломанный веб-сайт, Prometheus.Backdoor на основе PHP собирает сведения о подключении (IP-адрес, пользовательский агент, заголовок реферера, часовой пояс, язык) и перенаправляет их в панель администратора.

«Если пользователь не распознается как бот, то, в зависимости от конфигурации, административная панель может отправить команду для перенаправления пользователя на указанный URL или для отправки вредоносного файла. Файл полезной нагрузки отправляется с использованием специального кода JavaScript »- Group-IB

Вредоносный код часто скрывается во вредоносных документах Microsoft Word или Excel, хотя также использовались архивы ZIP и RAR.

В ходе расследования команда Group-IB Threat Intelligence обнаружила более 3000 целевых адресов электронной почты в кампаниях, в которых использовался Prometheus TDS.

Все вышеперечисленные трояны являются загрузчиками вредоносных программ, задействованных в прошлом году на более ранних этапах атаки программ-вымогателей (WastedLocker, Ryuk, Egregor, RansomExx, REvil, Cuba, Conti).

Однако команда Group-IB Threat Intelligence сообщила BleepingComputer, что они не могут связать Prometheus TDS с атаками программ-вымогателей, поскольку они исследовали вредоносные файлы в виртуальной среде.

«Исследователи Group-IB изучили извлеченные вредоносные файлы в виртуальной среде, в то время как операторы программ-вымогателей сейчас, как правило, действуют избирательно, а это означает, что после компрометации сети они переходят к горизонтальному перемещению, чтобы узнать больше о скомпрометированной компании и решить, стоит ли это чтобы зашифровать свою сеть. Так что, возможно, виртуальные машины не казались злоумышленникам достаточно привлекательными »- Group-IB

После загрузки вредоносного ПО некоторые вредоносные документы перенаправляли пользователей на легитимные веб-сайты (DocuSign, USPS), чтобы замаскировать заражение вредоносным ПО.

https://www.bleepingcomputer.com/news/security/prometheus-tds-the-250-service-behind-recent-malware-attacks/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.