TrickBot объединился с фишерами для атак программ-вымогателей Conti

Злоумышленник, отслеживаемый как Shatak (TA551), недавно вступил в партнерство с кибергруппой ITG23 (также известной как TrickBot и Wizard Spider) для развертывания вымогателя Conti на целевых системах.

Операция Shatak в партнерстве с другими разработчиками вредоносных программ создает фишинговые кампании, которые загружают и заражают жертв вредоносными программами.

Исследователи из IBM X-Force обнаружили, что Shatak и TrickBot начали совместную работу в июле 2021 года, что, как представляется, дает хорошие результаты, поскольку кампании продолжаются до сегодняшнего дня.

Атака начинается с фишингового письма

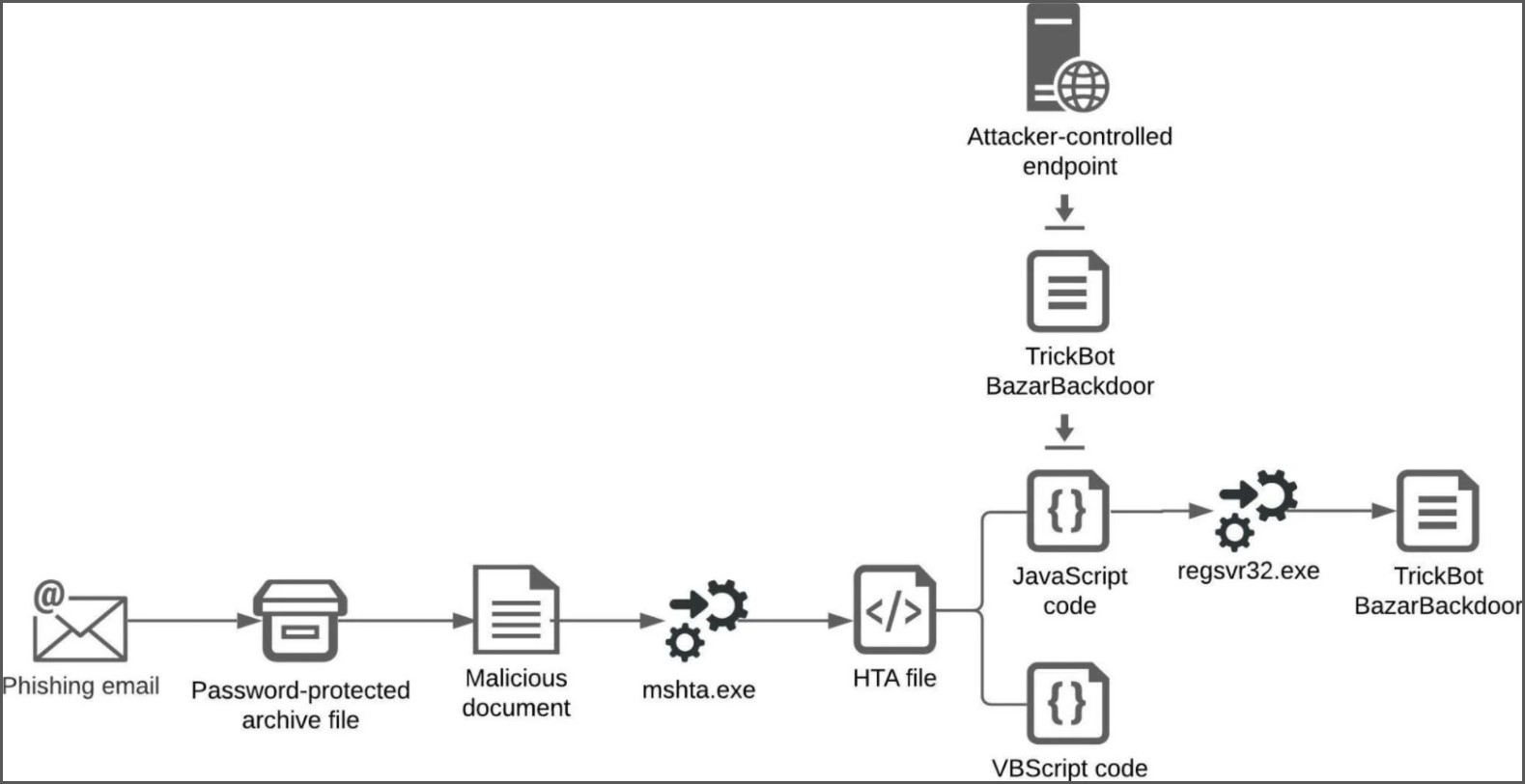

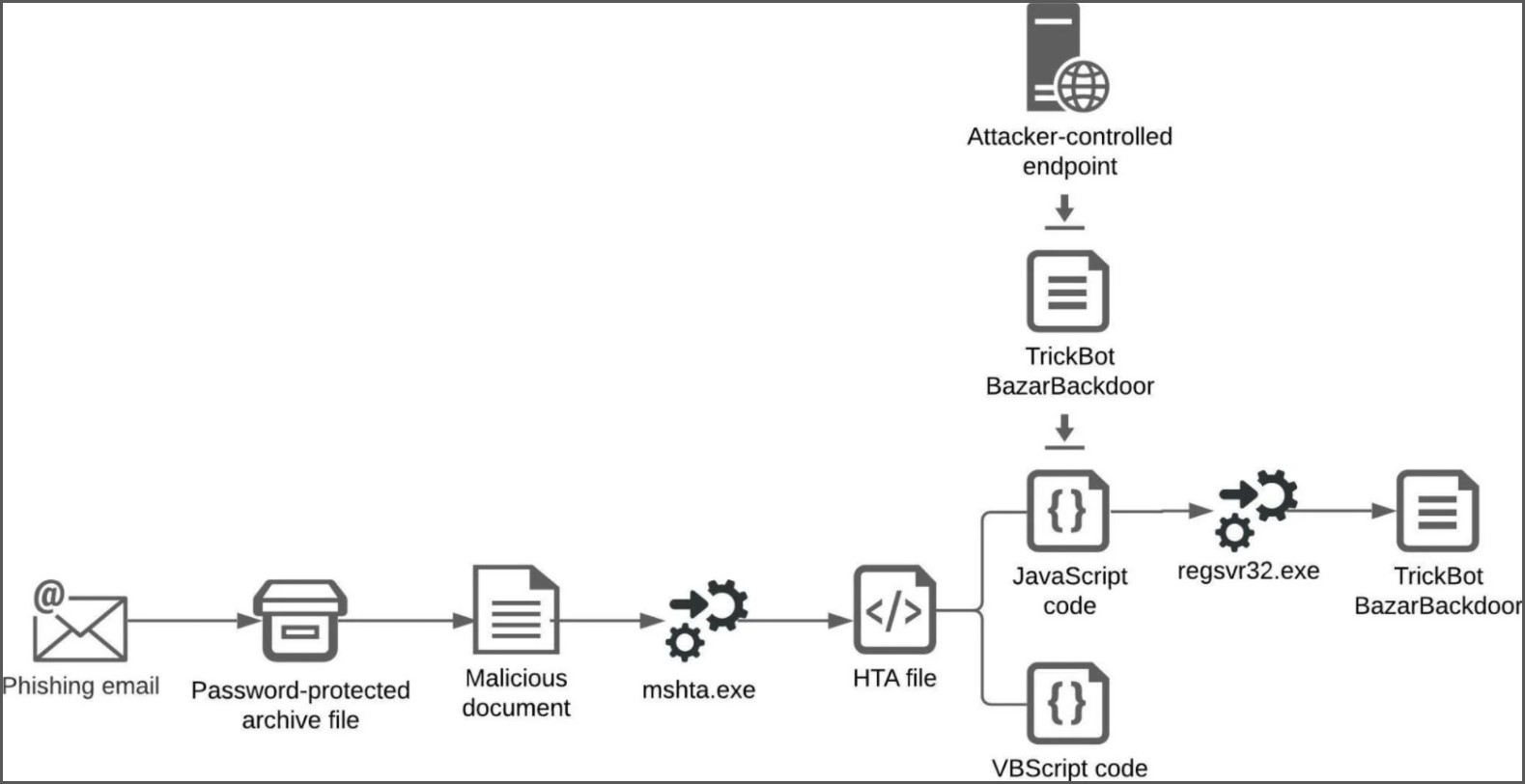

Типичная цепочка заражения начинается с фишингового письма, отправленного Shatak, содержащего защищенный паролем архив, содержащий вредоносный документ.

Согласно октябрьскому отчету IBM X-Force, Шатак обычно использует электронные письма с цепочкой ответов, украденные у предыдущих жертв, и добавляет защищенные паролем архивные вложения.

Эти вложения содержат сценарии, которые выполняют код в кодировке base-64 для загрузки и установки вредоносного ПО TrickBot или BazarBackdoor с удаленного сайта.

Сайты распространения, использованные в последней кампании, находятся в европейских странах, таких как Германия, Словакия и Нидерланды.

После успешного развертывания TrickBot и / или BazarBackdoor ITG23 вступает во владение, развертывая маяк Cobalt Strike в скомпрометированной системе, добавляя его в запланированные задачи для сохранения.

Затем субъекты Conti используют удаленный BazarBackdoor для сетевой разведки, перечисления пользователей, администраторов домена, общих компьютеров и общих ресурсов.

Затем они крадут учетные данные пользователей, хэши паролей и данные Active Directory и злоупотребляют тем, что могут, для распространения по сети.

Некоторые признаки этой активности включают манипуляции со значениями реестра, которые позволяют подключаться по протоколу RDP, и изменять правила брандмауэра Windows с помощью команды netsh.

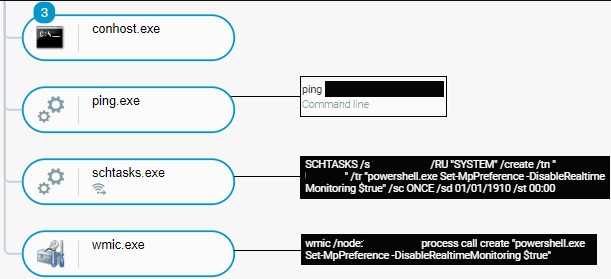

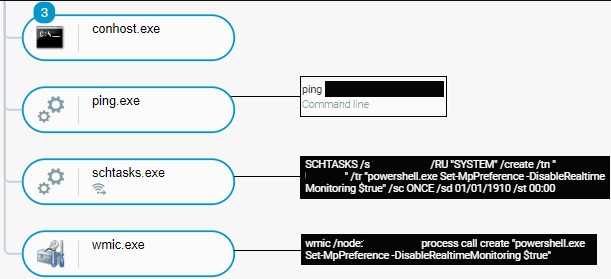

Функция мониторинга в реальном времени Защитника Windows также отключена для предотвращения предупреждений или вмешательства во время процесса шифрования.

Следующим шагом является эксфильтрация данных, которая является заключительным этапом перед шифрованием файла, когда Conti использует инструмент «Rclone» для отправки всего на удаленную конечную точку, находящуюся под их контролем.

После сбора всех ценных данных из сети злоумышленники развертывают программу-вымогатель для шифрования устройств.

Другое возможное сотрудничество

В недавнем отчете французской группы реагирования на компьютерные чрезвычайные ситуации (CERT) TA551 фигурирует как сотрудник Lockean, недавно обнаруженной группы программ-вымогателей с множеством аффилированных лиц.

В этом случае Shathak отправлял фишинговые сообщения электронной почты для распространения банковского трояна Qbot / QakBot, который использовался для развертывания программ-вымогателей ProLock, Egregor и DoppelPaymer.

Таким образом, TA551 может больше сотрудничать с другими кибергруппами вымогателей, помимо тех, что были замечены аналитиками.

Этот злоумышленник также идентифицируется под разными именами, например Shathak, UNC2420 и Gold Cabin.

Как защитить себя

Лучшая защита от атак такого типа - обучить сотрудников рискам фишинговых писем.

Кроме того, администраторы должны принудительно использовать многофакторную аутентификацию для учетных записей, отключить неиспользуемые службы RDP и регулярно отслеживать соответствующие журналы событий на предмет необычных изменений конфигурации.

Наконец, важной мерой безопасности является регулярное резервное копирование важных данных в защищенное удаленное место с последующим отключением этих резервных копий, чтобы они не могли стать мишенью для злоумышленников.

https://www.bleepingcomputer.com/news/security/trickbot-teams-up-with-shatak-phishers-for-conti-ransomware-attacks/

Операция Shatak в партнерстве с другими разработчиками вредоносных программ создает фишинговые кампании, которые загружают и заражают жертв вредоносными программами.

Исследователи из IBM X-Force обнаружили, что Shatak и TrickBot начали совместную работу в июле 2021 года, что, как представляется, дает хорошие результаты, поскольку кампании продолжаются до сегодняшнего дня.

Недавний технический анализ Cybereason предоставляет более подробную информацию о том, как два разных участника взаимодействовали для проведения атак с использованием программ-вымогателей.

Атака начинается с фишингового письма

Типичная цепочка заражения начинается с фишингового письма, отправленного Shatak, содержащего защищенный паролем архив, содержащий вредоносный документ.

Согласно октябрьскому отчету IBM X-Force, Шатак обычно использует электронные письма с цепочкой ответов, украденные у предыдущих жертв, и добавляет защищенные паролем архивные вложения.

Эти вложения содержат сценарии, которые выполняют код в кодировке base-64 для загрузки и установки вредоносного ПО TrickBot или BazarBackdoor с удаленного сайта.

Сайты распространения, использованные в последней кампании, находятся в европейских странах, таких как Германия, Словакия и Нидерланды.

После успешного развертывания TrickBot и / или BazarBackdoor ITG23 вступает во владение, развертывая маяк Cobalt Strike в скомпрометированной системе, добавляя его в запланированные задачи для сохранения.

Затем субъекты Conti используют удаленный BazarBackdoor для сетевой разведки, перечисления пользователей, администраторов домена, общих компьютеров и общих ресурсов.

Затем они крадут учетные данные пользователей, хэши паролей и данные Active Directory и злоупотребляют тем, что могут, для распространения по сети.

Некоторые признаки этой активности включают манипуляции со значениями реестра, которые позволяют подключаться по протоколу RDP, и изменять правила брандмауэра Windows с помощью команды netsh.

Функция мониторинга в реальном времени Защитника Windows также отключена для предотвращения предупреждений или вмешательства во время процесса шифрования.

Следующим шагом является эксфильтрация данных, которая является заключительным этапом перед шифрованием файла, когда Conti использует инструмент «Rclone» для отправки всего на удаленную конечную точку, находящуюся под их контролем.

После сбора всех ценных данных из сети злоумышленники развертывают программу-вымогатель для шифрования устройств.

Другое возможное сотрудничество

В недавнем отчете французской группы реагирования на компьютерные чрезвычайные ситуации (CERT) TA551 фигурирует как сотрудник Lockean, недавно обнаруженной группы программ-вымогателей с множеством аффилированных лиц.

В этом случае Shathak отправлял фишинговые сообщения электронной почты для распространения банковского трояна Qbot / QakBot, который использовался для развертывания программ-вымогателей ProLock, Egregor и DoppelPaymer.

Таким образом, TA551 может больше сотрудничать с другими кибергруппами вымогателей, помимо тех, что были замечены аналитиками.

Этот злоумышленник также идентифицируется под разными именами, например Shathak, UNC2420 и Gold Cabin.

Как защитить себя

Лучшая защита от атак такого типа - обучить сотрудников рискам фишинговых писем.

Кроме того, администраторы должны принудительно использовать многофакторную аутентификацию для учетных записей, отключить неиспользуемые службы RDP и регулярно отслеживать соответствующие журналы событий на предмет необычных изменений конфигурации.

Наконец, важной мерой безопасности является регулярное резервное копирование важных данных в защищенное удаленное место с последующим отключением этих резервных копий, чтобы они не могли стать мишенью для злоумышленников.

https://www.bleepingcomputer.com/news/security/trickbot-teams-up-with-shatak-phishers-for-conti-ransomware-attacks/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.