QNAP исправляет уязвимости нулевого дня, используемые в новых атаках программ-вымогателей Deadbolt

Компания QNAP принудительно обновила сетевые устройства хранения данных (NAS) клиентов, установив прошивку с последними обновлениями безопасности для защиты от программы-вымогателя DeadBolt, которая уже зашифровала более 3600 устройств.

Во вторник BleepingComputer сообщил о новой операции программы-вымогателя под названием DeadBolt, которая шифровала NAS-устройства QNAP, открытые для Интернета, по всему миру.

Злоумышленник утверждает, что использует уязвимость нулевого дня для взлома устройств QNAP и шифрования файлов с помощью программы-вымогателя DeadBolt, которая добавляет расширение .deadbolt к именам файлов.

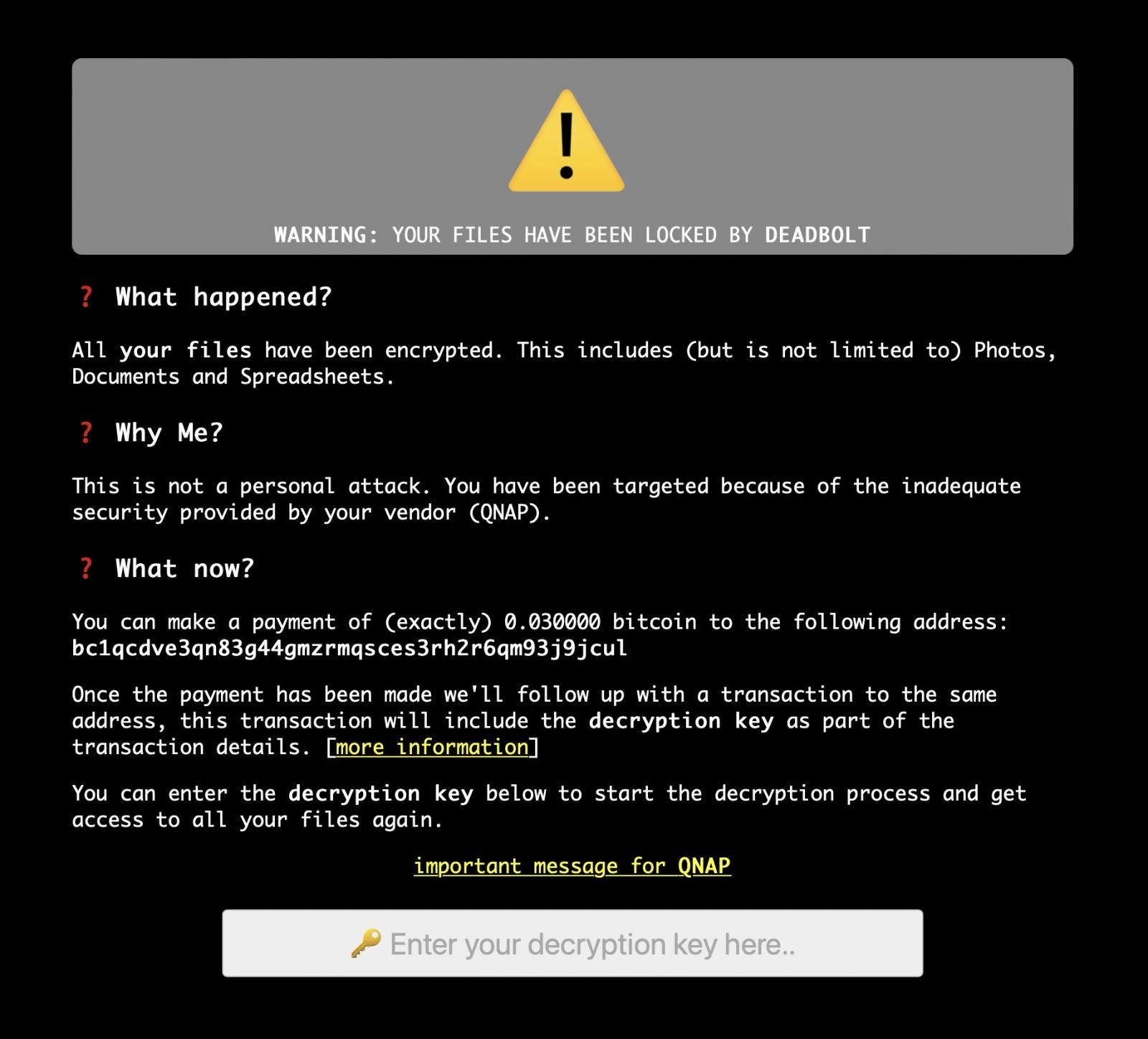

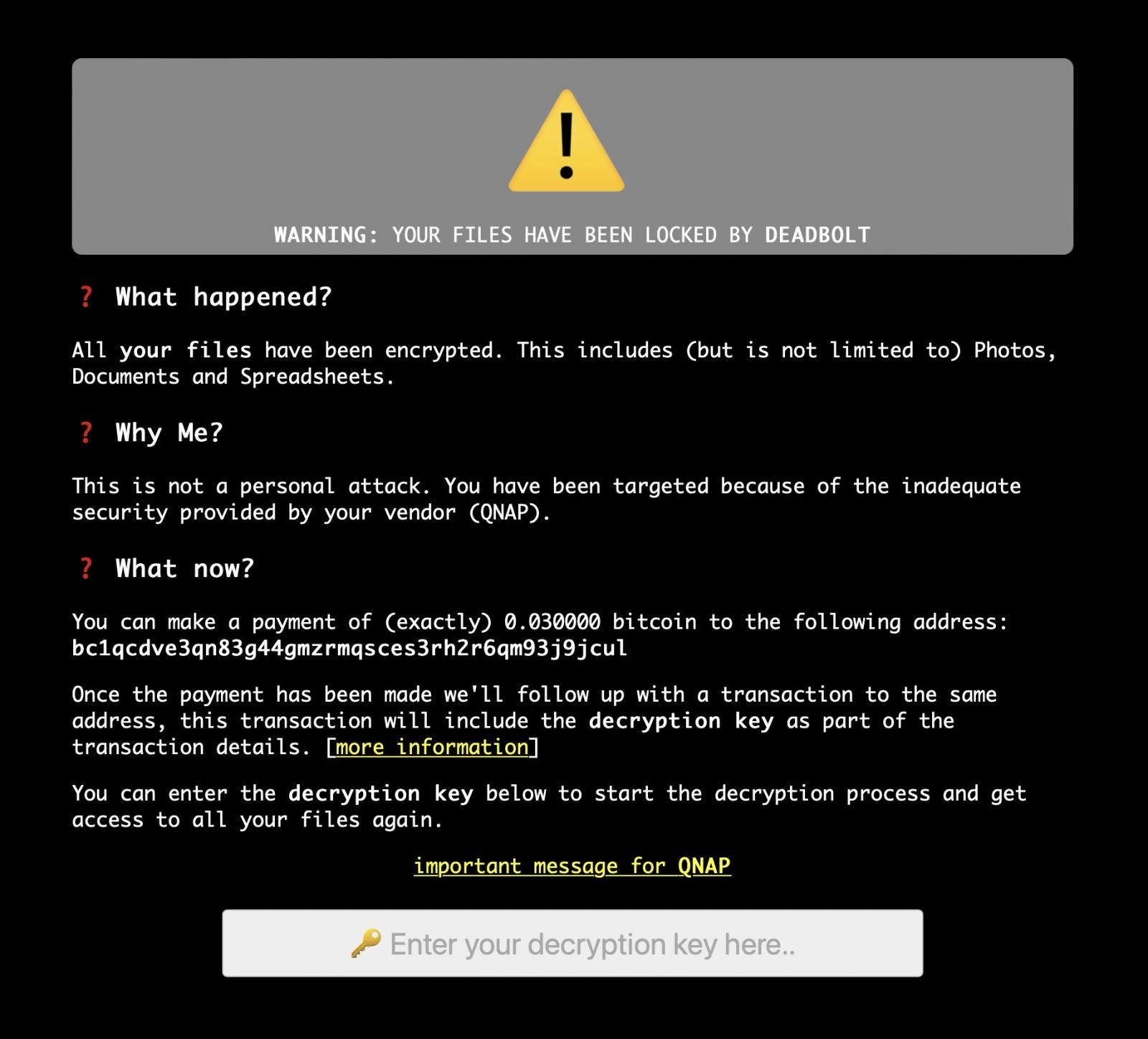

Программа-вымогатель также заменит обычную HTML-страницу входа в систему запиской о выкупе, требующей 0,03 биткойна на сумму около 1100 долларов США для получения ключа дешифрования и восстановления данных.

Киберруппа DeadBolt также пытается продать полную информацию о предполагаемой уязвимости нулевого дня для QNAP за 5 биткойнов на сумму 185 000 долларов.

Они также готовы продать QNAP главный ключ дешифрования, который может расшифровать всех затронутых жертв и предоставить информацию о предполагаемом нулевом дне за 50 биткойнов, или примерно 1,85 миллиона долларов.

Хотя маловероятно, что QNAP согласится на вымогательство, многие пользователи в нашей теме на форуме поддержки DeadBolt сообщили об успешной оплате программ-вымогателей за восстановление их файлов.

QNAP принудительно обновляет прошивку на устройствах NAS

На следующий день QNAP начал предупреждать клиентов о необходимости защитить свои устройства NAS, подключенные к Интернету, от DeadBolt, обновив программное обеспечение QTS до последней версии, отключив UPnP и переадресацию портов.

В ответ на многочисленные жалобы на то, что QNAP принудительно обновляет прошивку, представитель службы поддержки QNAP ответил, заявив, что это было сделано для защиты пользователей от продолжающихся атак программ-вымогателей DeadBolt.

Принудительные обновления приходят слишком поздно

К сожалению, шаг QNAP, возможно, был сделан слишком поздно, поскольку исследователь безопасности CronUP и куратор Intel Херман Фернандес обнаружил, что DeadBolt уже зашифровал тысячи устройств QNAP.

Интернет-поисковик устройств Shodan сообщает, что 1160 устройств QNAP NAS зашифрованы с помощью DeadBolt. Однако Censys рисует гораздо более мрачную картину, обнаружив 3687 устройств, уже зашифрованных на момент написания этой статьи.

И Shodan, и Censys показывают, что в первую очередь от этой атаки пострадали США, Франция, Тайвань, Великобритания и Италия.

Что еще хуже, владельцы QNAP NAS уже стали мишенью других программ-вымогателей под названием Qlocker и eCh0raix, которые постоянно сканируют новые устройства для шифрования.

https://www.bleepingcomputer.com/news/security/qnap-force-installs-update-after-deadbolt-ransomware-hits-3-600-devices/

Во вторник BleepingComputer сообщил о новой операции программы-вымогателя под названием DeadBolt, которая шифровала NAS-устройства QNAP, открытые для Интернета, по всему миру.

Злоумышленник утверждает, что использует уязвимость нулевого дня для взлома устройств QNAP и шифрования файлов с помощью программы-вымогателя DeadBolt, которая добавляет расширение .deadbolt к именам файлов.

Программа-вымогатель также заменит обычную HTML-страницу входа в систему запиской о выкупе, требующей 0,03 биткойна на сумму около 1100 долларов США для получения ключа дешифрования и восстановления данных.

Киберруппа DeadBolt также пытается продать полную информацию о предполагаемой уязвимости нулевого дня для QNAP за 5 биткойнов на сумму 185 000 долларов.

Они также готовы продать QNAP главный ключ дешифрования, который может расшифровать всех затронутых жертв и предоставить информацию о предполагаемом нулевом дне за 50 биткойнов, или примерно 1,85 миллиона долларов.

Хотя маловероятно, что QNAP согласится на вымогательство, многие пользователи в нашей теме на форуме поддержки DeadBolt сообщили об успешной оплате программ-вымогателей за восстановление их файлов.

QNAP принудительно обновляет прошивку на устройствах NAS

На следующий день QNAP начал предупреждать клиентов о необходимости защитить свои устройства NAS, подключенные к Интернету, от DeadBolt, обновив программное обеспечение QTS до последней версии, отключив UPnP и переадресацию портов.

В это обновление также вошли многочисленные исправления безопасности, но почти все они связаны с Samba, что вряд ли связано с этой атакой.Позже той же ночью QNAP предприняла более решительные действия и принудительно обновила прошивку для всех устройств NAS клиентов до версии 5.0.0.1891, последней универсальной прошивки, выпущенной 23 декабря 2021 года.

Владельцы QNAP и ИТ-администраторы сообщили, что QNAP принудительно обновляет прошивку на устройствах, даже если автоматические обновления отключены.

Другие пользователи, которые приобрели ключ дешифрования и находились в процессе дешифрования, обнаружили, что обновление прошивки также удалило исполняемый файл программы-вымогателя и экран выкупа, используемый для инициации дешифрования. Это помешало им продолжить процесс расшифровки после завершения обновления устройства.

В ответ на многочисленные жалобы на то, что QNAP принудительно обновляет прошивку, представитель службы поддержки QNAP ответил, заявив, что это было сделано для защиты пользователей от продолжающихся атак программ-вымогателей DeadBolt.

Принудительные обновления приходят слишком поздно

К сожалению, шаг QNAP, возможно, был сделан слишком поздно, поскольку исследователь безопасности CronUP и куратор Intel Херман Фернандес обнаружил, что DeadBolt уже зашифровал тысячи устройств QNAP.

Интернет-поисковик устройств Shodan сообщает, что 1160 устройств QNAP NAS зашифрованы с помощью DeadBolt. Однако Censys рисует гораздо более мрачную картину, обнаружив 3687 устройств, уже зашифрованных на момент написания этой статьи.

И Shodan, и Censys показывают, что в первую очередь от этой атаки пострадали США, Франция, Тайвань, Великобритания и Италия.

Что еще хуже, владельцы QNAP NAS уже стали мишенью других программ-вымогателей под названием Qlocker и eCh0raix, которые постоянно сканируют новые устройства для шифрования.

https://www.bleepingcomputer.com/news/security/qnap-force-installs-update-after-deadbolt-ransomware-hits-3-600-devices/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

QNAP расширила поддержку и продолжит выпуск обновлений безопасности для некоторых сетевых хранилищ (NAS) с истекшим сроком службы (EOL) до октября 2022 года.

Это должно предоставить клиентам неподдерживаемые устройства для обновления и защиты их данных от «развивающихся угроз безопасности».

«В моделях EOL могут отсутствовать вычислительные возможности, не хватать оперативной памяти, быть неспособными получить обновленные драйверы компонентов или иметь другие технические ограничения или устаревшие технологии», — сказал тайваньский производитель NAS.

«По этим причинам QNAP обычно поддерживает обновления безопасности в течение 4 лет после того, как продукт истечет срок окончания срока службы. В качестве особой меры, направленной на то, чтобы помочь пользователям защитить свои устройства от современных угроз безопасности, QNAP продлил обновления безопасности для некоторых моделей EOL до октября 2022 года. "

Компания добавила, что, хотя дата поддержки перенесена на октябрь, эти устройства EOL будут получать только обновления безопасности, устраняющие серьезные и критические уязвимости.

Дополнительную информацию о том, какие модели NAS теперь поставляются с увеличенным временем поддержки, можно найти в приведенной ниже таблице.

Не предоставляйте NAS доступ в Интернет

Это предупреждение повторяет недавнее предупреждение, выпущенное в январе до того, как программы-вымогатели Qlocker и DeadBolt начали атаковать устройства, открытые для доступа в Интернет.

Клиентов предупредили, что их устройства подвергаются высокому риску стать целью атаки, если они будут подключены к Интернету, а служба системного администрирования будет напрямую доступна с внешних IP-адресов.

QNAP заявила, что принятие следующих мер должно защитить от атак:

QNAP сегодня также призвала клиентов следовать рекомендациям по повышению безопасности устройств NAS для блокировки вредоносных программ или других типов атак.

https://www.bleepingcomputer.com/news/security/qnap-extends-critical-updates-for-some-unsupported-nas-devices/

Тайваньский производитель оборудования QNAP предупреждает, что большинство его устройств Network Attached Storage (NAS) подвержены серьезной уязвимости Linux, получившей название «Dirty Pipe», которая позволяет злоумышленникам с локальным доступом получить привилегии root.

Ошибка безопасности «Dirty Pipe» затрагивает ядро Linux 5.8 и более поздние версии, даже на устройствах Android. В случае успешного использования он позволяет непривилегированным пользователям внедрять и перезаписывать данные в файлы, доступные только для чтения, включая процессы SUID, которые запускаются от имени пользователя root.

Исследователь безопасности Макс Келлерманн, который обнаружил и сообщил об ошибке, также выпустил эксплойт для проверки концепции (PoC), который позволяет локальным пользователям изменять конфигурации и получать более высокие привилегии и доступ.

Dirty COW, аналогичная уязвимость Linux, исправленная в 2016 году, ранее использовалась вредоносными программами для рутирования устройств Android и внедрения бэкдоров, хотя ее было сложнее использовать.

Хотя неделю назад было выпущено исправление для устранения уязвимости в системе безопасности с ядрами Linux версий 5.16.11, 5.15.25 и 5.10.102, QNAP заявляет, что ее клиентам придется подождать, пока компания не выпустит собственные обновления безопасности.

Влияет на устройства NAS с ядром версии 5.10.60.

Компания заявляет, что ошибка затрагивает устройства с QTS 5.0.x и QuTS hero h5.0.x, в том числе:

QTS 5.0.x на всех NAS на базе QNAP x86 и некоторых NAS на базе QNAP ARM

QuTS hero h5.0.x на всех NAS на базе QNAP x86 и некоторых NAS на базе QNAP ARM

Вы можете найти полный список всех уязвимых моделей на этой странице со списком ядер под записью «Kernel Version 5.10.60». QNAP добавила, что ни одно из ее устройств NAS, работающих под управлением QTS 4.x, не подвержено атакам.

Пока QNAP не выпустит обновления безопасности для устранения уязвимости Dirty Pipe, вы должны убедиться, что ваше устройство NAS не подвергается атакам из Интернета, чтобы блокировать попытки получить локальный доступ.

Клиенты, у которых есть устройства NAS, подключенные к Интернету, должны принять следующие меры для защиты от атак:

Отключите функцию переадресации портов маршрутизатора: перейдите в интерфейс управления маршрутизатора, проверьте настройки виртуального сервера, NAT или переадресации портов и отключите параметр переадресации порта службы управления NAS (порт 8080 и 433 по умолчанию).

Отключите функцию UPnP QNAP NAS: перейдите в myQNAPcloud в меню QTS, нажмите «Автоматическая настройка маршрутизатора» и снимите флажок «Включить переадресацию портов UPnP».

QNAP также предоставляет подробные инструкции по отключению подключений SSH и Telnet и изменению номера системного порта, изменению паролей устройств и включению защиты доступа к IP-адресу и учетной записи.

https://www.bleepingcomputer.com/news/security/qnap-warns-severe-linux-bug-affects-most-of-its-nas-devices/

Тайваньский производитель оборудования QNAP в понедельник призвал клиентов отключить переадресацию портов Universal Plug and Play (UPnP) на своих маршрутизаторах, чтобы предотвратить уязвимость сетевых хранилищ (NAS) для атак из Интернета.

UPnP — это набор незащищенных сетевых протоколов без шифрования и аутентификации, который поддерживает одноранговую связь между устройствами.

Это также позволяет им динамически подключаться к сетям и выходить из них, получать IP-адреса, рекламировать свои возможности и узнавать о других устройствах UPnP в сети и их возможностях.

Переадресация портов UPnP позволяет сетевым устройствам беспрепятственно обмениваться данными и создавать группы для более удобного обмена данными.

«Хакеры могут использовать UPnP для атаки через вредоносные файлы, чтобы заразить вашу систему и получить контроль. Несмотря на свое удобство, UPnP может подвергнуть ваше устройство общедоступным сетям и вредоносным атакам», — заявила сегодня QNAP.

«Рекомендуется, чтобы ваш QNAP NAS оставался за вашим маршрутизатором и брандмауэром без общедоступного IP-адреса. Вам следует отключить ручную переадресацию портов и автоматическую переадресацию портов UPnP для QNAP NAS в конфигурации вашего маршрутизатора».

В качестве вариантов для тех, кому нужен доступ к устройствам NAS без прямого доступа к Интернету, QNAP рекомендует включить функцию VPN маршрутизатора (если она доступна), службу myQNAPcloud Link и сервер VPN на устройствах QNAP, предоставляемых приложением QVPN Service или QuWAN. Решение SD-WAN.

Подверженные риску устройства NAS, подключенные к Интернету

В январе QNAP также предупредила клиентов о необходимости немедленно защитить свои NAS-устройства от активных атак программ-вымогателей и грубой силы.

Компания попросила пользователей проверить, доступен ли их NAS через Интернет, и принять следующие меры для защиты от входящих попыток компрометации:

Отключите функцию переадресации портов маршрутизатора: перейдите в интерфейс управления маршрутизатора, проверьте настройки виртуального сервера, NAT или переадресации портов и отключите параметр переадресации порта службы управления NAS (порт 8080 и 433 по умолчанию).

Отключите функцию UPnP QNAP NAS: перейдите в myQNAPcloud в меню QTS, нажмите «Автоматическая настройка маршрутизатора» и снимите флажок «Включить переадресацию портов UPnP».

QNAP также предоставляет пошаговые инструкции по отключению соединений SSH и Telnet, изменению номера системного порта и пароля устройства, а также включению защиты доступа по IP-адресу и учетной записи.

Предупреждение появилось после увеличения числа атак программ-вымогателей eCh0raix (также известных как QNAPCrypt) перед Рождеством, использующих неизвестный вектор атаки.

Некоторые пользователи связали успешные атаки программ-вымогателей в то время с ненадлежащим образом защищенными устройствами, доступными в Интернете.

https://www.bleepingcomputer.com/news/security/qnap-urges-customers-to-disable-upnp-port-forwarding-on-routers/

QNAP попросила клиентов принять меры по смягчению последствий, чтобы заблокировать попытки использования уязвимостей безопасности Apache HTTP Server, влияющих на их сетевые устройства хранения данных (NAS).

Недостатки (отслеживаемые как CVE-2022-22721 и CVE-2022-23943) были помечены как критические с базовой оценкой серьезности 9,8/10 и повлияли на системы, работающие под управлением Apache HTTP Server 2.4.52 и более ранних версий.

Как показали оценки аналитиков NVD [1, 2], злоумышленники, не прошедшие проверку подлинности, могут удаленно использовать уязвимости в атаках низкой сложности, не требуя вмешательства пользователя.

QNAP в настоящее время исследует две ошибки безопасности и планирует выпустить обновления безопасности в ближайшем будущем.

«CVE-2022-22721 влияет на 32-разрядные модели QNAP NAS, а CVE-2022-23943 влияет на пользователей, которые включили mod_sed в Apache HTTP Server на своем устройстве QNAP», — пояснил тайваньский производитель NAS.

«Мы тщательно изучаем две уязвимости, затрагивающие продукты QNAP, и выпустим обновления безопасности как можно скорее».

Пока нет исправлений, но доступно смягчение

Пока исправления не будут доступны, QNAP рекомендует клиентам сохранять значение по умолчанию «1M» для LimitXMLRequestBody, чтобы смягчить атаки CVE-2022-22721 и отключить mod_sed как средство смягчения CVE-2022-23943.

Компания также отмечает, что внутрипроцессный фильтр содержимого mod_sed по умолчанию отключен в HTTP-сервере Apache на устройствах NAS, работающих под управлением операционной системы QTS.

QNAP также работает над обновлениями безопасности для устранения серьезной уязвимости Linux, получившей название «Dirty Pipe», которая позволяет злоумышленникам с локальным доступом получить привилегии root.

Устройства NAS с несколькими версиями QTS, QuTS hero и QuTScloud также подвержены серьезной ошибке OpenSSL, которую злоумышленники могут использовать для запуска состояния отказа в обслуживании (DoS) и удаленного сбоя уязвимых устройств.

Хотя ошибка Dirty Pipe еще не исправлена для устройств с QuTScloud c5.0.x, QNAP еще не выпустила исправления для уязвимости OpenSSL DoS, о которой клиенты предупреждали три недели назад.

Компания заявляет, что для этих двух уязвимостей нет средств, и рекомендует клиентам «проверять и устанавливать обновления безопасности, как только они станут доступны».

https://www.bleepingcomputer.com/news/security/qnap-asks-users-to-mitigate-critical-apache-http-server-bugs/

Поставщик сетевых хранилищ (NAS) QNAP в пятницу еще раз предупредил клиентов о необходимости защитить свои устройства от новой кампании атак, продвигающих программу-вымогатель DeadBolt.

Компания призывает пользователей обновить свои устройства NAS до последней версии прошивки и убедиться, что они не подвергаются удаленному доступу через Интернет.

«Компания QNAP недавно обнаружила новую кампанию вымогателей DeadBolt. Согласно сообщениям жертв, эта кампания нацелена на NAS-устройства QNAP, работающие под управлением QTS 4.x», — заявила сегодня QNAP.

«Мы тщательно расследуем дело и предоставим дополнительную информацию как можно скорее».

Это предупреждение последовало за несколькими тремя другими предупреждениями, выпущенными компанией с начала 2022 года. Все они советуют пользователям обновлять свои устройства и не предоставлять им доступ в Интернет.

Компания «настоятельно» рекомендует всем пользователям немедленно обновить операционные системы QTS или QuTS hero на своих устройствах NAS до последней версии.

Как сообщает QNAP, обновление прошивки на скомпрометированном устройстве позволит встроенному приложению Malware Remover автоматически помещать в карантин примечание о выкупе DeadBolt, которое, как известно, захватывает страницу входа.

QNAP также советует тем, кто не может найти записку с требованием выкупа после обновления прошивки, ввести ключ дешифрования DeadBolt и обратиться за помощью в службу поддержки QNAP.

Однако, прежде чем обращаться в службу поддержки клиентов QNAP, вы должны сначала попробовать восстановить страницу DeadBolt, выполнив шаги, описанные на этой странице поддержки.

Поскольку устройства QNAP также подвергаются атакам других штаммов программ-вымогателей, включая Qlocker и eCh0raix, всем владельцам следует своевременно обновлять свои устройства, чтобы защитить свои данные от будущих атак.

https://www.bleepingcomputer.com/news/security/qnap-thoroughly-investigating-new-deadbolt-ransomware-attacks/

Поставщик сетевых хранилищ (NAS) QNAP предупредил клиентов о необходимости защиты своих устройств от атак с использованием программы-вымогателя Checkmate для шифрования данных.

«Недавно наше внимание привлекла новая программа-вымогатель, известная как Checkmate», — сообщил производитель NAS в бюллетене по безопасности, опубликованном в четверг.

«Предварительное расследование показывает, что Checkmate атакует через службы SMB, открытые в Интернете, и использует атаку по словарю для взлома учетных записей со слабыми паролями».

Checkmate — это недавно обнаруженный штамм программы-вымогателя, впервые примененный в атаках около 28 мая. Он добавляет расширение .checkmate к зашифрованным файлам и оставляет примечание о выкупе под названием !CHECKMATE_DECRYPTION_README.

Хотя на официальных форумах QNAP или в социальных сетях нет никаких сообщений, жертвы делились файлами, заблокированными с помощью программы-вымогателя Checkmate, в специальной ветке форума BleepingComputer.

Основываясь на заметках о выкупе, которые до сих пор видел BleepingComputer, злоумышленники просят жертв заплатить биткойны на сумму 15 000 долларов, чтобы получить дешифратор и ключ дешифрования.

Согласно QNAP, субъекты угрозы, стоящие за этой кампанией, будут удаленно входить в устройства, открытые для удаленного доступа, с помощью учетных записей, скомпрометированных в атаках по словарю.

Получив доступ, они начинают шифровать файлы в общих папках (однако в отчетах жертв говорится, что все данные зашифрованы).

Как блокировать атаки программ-вымогателей Checkmate

Компания предупредила клиентов, чтобы они не подвергали свои устройства NAS доступу в Интернет и использовали программное обеспечение VPN, чтобы уменьшить поверхность атаки и заблокировать попытки злоумышленников войти в систему, используя скомпрометированные учетные записи.

Пользователей QNAP также призвали немедленно проверить все свои учетные записи NAS и убедиться, что они используют надежные пароли, создавать резервные копии своих файлов и регулярно делать снимки резервных копий для восстановления своих данных.

Вам также следует отключить SMB 1, войдя в QTS, QuTS hero или QuTScloud, перейдя в Панель управления > Сеть и файлы > Win/Mac/NFS/WebDAV > Сеть Microsoft и выбрав "SMB 2 или выше" после нажатия на Дополнительные параметры. .

QNAP рекомендует обновить прошивку вашего устройства NAS до последней версии, войдя в QTS, QuTS hero или QuTScloud в качестве администратора и нажав «Проверить наличие обновлений» в разделе «Обновление в реальном времени» в разделе «Панель управления»> «Система»> «Обновление прошивки».

«Мы тщательно расследуем это дело и предоставим дополнительную информацию как можно скорее», — добавил QNAP в сегодняшнем бюллетене.

Вымогатель ech0raix также снова нацелен на уязвимые устройства QNAP NAS с середины июня, согласно отчетам пользователей и предоставленным образцам ID Ransomware.

QNAP также заявила в прошлом месяце, что она «тщательно расследует» новую серию атак с использованием программы-вымогателя DeadBolt, которая началась в начале июня.

Это предупреждение появилось после нескольких других предупреждений, выпущенных QNAP [1, 2, 3], призывающих клиентов поддерживать свои устройства в актуальном состоянии и не подвергать их доступу в Интернет.

https://www.bleepingcomputer.com/news/security/qnap-warns-of-new-checkmate-ransomware-targeting-nas-devices/

QNAP предупреждает клиентов о продолжающихся атаках программ-вымогателей DeadBolt, которые начались в субботу с использованием уязвимости нулевого дня в Photo Station.

Компания исправила брешь в системе безопасности, но атаки продолжаются и сегодня.

«QNAP® Systems, Inc. сегодня обнаружила угрозу безопасности DEADBOLT, использующую уязвимость Photo Station для шифрования сетевых хранилищ QNAP, напрямую подключенных к Интернету», — поясняется в уведомлении о безопасности.

Атаки были широко распространены: служба ID Ransomware наблюдала всплеск заявок в субботу и воскресенье.

QNAP выпускает исправления для уязвимости нулевого дня

QNAP выпустила обновления безопасности Photo Station через 12 часов после того, как DeadBolt начала использовать уязвимость нулевого дня в атаках, призывая пользователей NAS немедленно обновить Photo Station до последней версии.

Следующие обновления безопасности устраняют уязвимость:

QTS 5.0.1: Photo Station 6.1.2 и более поздние версии

QTS 5.0.0/4.5.x: Photo Station 6.0.22 и выше

QTS 4.3.6: Photo Station 5.7.18 и более поздние версии

QTS 4.3.3: Photo Station 5.4.15 и более поздние версии

QTS 4.2.6: Photo Station 5.2.14 и более поздние версии

В качестве альтернативы QNAP предлагает пользователям заменить Photo Station на QuMagie, более безопасный инструмент управления хранилищем фотографий для устройств QNAP NAS.

Применение обновлений безопасности предотвратит использование уязвимости и шифрование устройств программами-вымогателями DeadBolt и другими злоумышленниками. Тем не менее, устройства NAS никогда не должны находиться в открытом доступе в Интернете, а должны размещаться за брандмауэром.

Клиенты QNAP могут найти подробные инструкции по применению доступных обновлений и настройке myQNAPcloud в рекомендациях по безопасности.

Наконец, рекомендуется использовать надежные пароли для всех учетных записей пользователей NAS и регулярно делать моментальные снимки, чтобы предотвратить потерю данных в случае атак.

DeadBolt: главная угроза пользователей NAS

DeadBolt нацелен на устройства NAS с января 2022 года, используя предполагаемую уязвимость нулевого дня на устройствах NAS, доступных в Интернете.

В мае и июне 2022 года программа-вымогатель провела новые атаки на устройства QNAP.

Ранее в феврале DeadBolt начал нацеливаться на устройства ASUSTOR NAS, используя уязвимость нулевого дня, которую они пытались продать поставщику за 7,5 биткойнов.

В большинстве этих атак DeadBolt требовал от пострадавших пользователей выплаты чуть более тысячи долларов в обмен на работающий дешифратор.

Однако другие группы вымогателей NAS требуют от своих жертв более значительные суммы.

В июле программа-вымогатель Checkmate атаковала продукты QNAP NAS, требуя от жертв 15 000 долларов.

https://www.bleepingcomputer.com/news/security/qnap-patches-zero-day-used-in-new-deadbolt-ransomware-attacks/