Уязвимые серверы Microsoft SQL являются целью Cobalt Strike

Аналитики угроз отмечают новую волну атак, устанавливающих маяки Cobalt Strike на уязвимые серверы Microsoft SQL Server, что приводит к более глубокому проникновению и последующему заражению вредоносным ПО.

MS-SQL Server — это популярная система управления базами данных, позволяющая использовать большие интернет-приложения для небольших односистемных апплетов.

Однако многие из этих развертываний недостаточно защищены, поскольку они публично доступны в Интернете со слабыми паролями, и, согласно отчету ASEC Ahn Lab, этим пользуется неизвестный злоумышленник.

Ориентация на MS-SQL с помощью Cobalt Strike

Атаки начинаются с того, что злоумышленники сканируют серверы с открытым TCP-портом 1433, которые, вероятно, являются общедоступными серверами MS-SQL. Затем злоумышленник выполняет перебор и атаку по словарю, чтобы взломать пароль. Чтобы атака работала любым методом, целевой пароль должен быть слабым.

Как только злоумышленник получает доступ к учетной записи администратора и входит на сервер, исследователи ASEC видят, как он сбрасывает майнеры монет, такие как Lemon Duck, KingMiner и Vollgar. Кроме того, субъект угрозы создает бэкдор на сервере с помощью Cobalt Strike, чтобы установить постоянство и выполнить боковое перемещение.

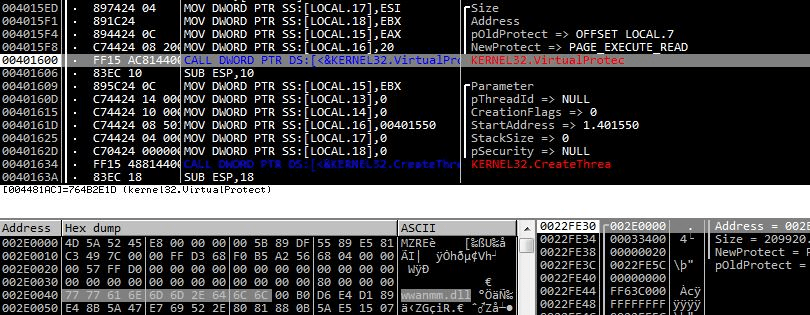

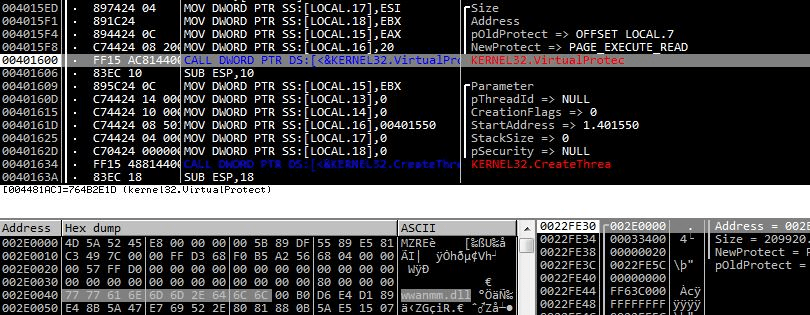

Cobalt Strike загружается через процесс командной оболочки (cmd.exe и powershell.exe) на скомпрометированный MS-SQL, внедряется и выполняется в MSBuild.exe, чтобы избежать обнаружения.

.jpg)

После выполнения маяк внедряется в законный процесс Windows wwanmm.dll и ожидает команд злоумышленника, оставаясь скрытым внутри файла системной библиотеки.

«Поскольку маяк, который получает команду злоумышленника и выполняет вредоносное поведение, не существует в подозрительной области памяти, а вместо этого работает в обычном модуле wwanmm.dll, он может обойти обнаружение на основе памяти», — поясняется в отчете группы ASEC компании Ahn Lab. .

Cobalt Strike — это коммерческий инструмент для пентестинга (наступательной безопасности), которым активно злоупотребляют киберпреступники, которые находят его мощные функции особенно полезными для своих злонамеренных операций.

Инструмент стоимостью 3500 долларов за лицензию предназначался для того, чтобы помочь этичным хакерам и красным группам имитировать реальные атаки на организации, которые хотят повысить свою позицию в области безопасности, но с момента утечки взломанных версий его использование злоумышленниками вышло из-под контроля.

Теперь он используется Squirrelwaffle, Emotet, операторами вредоносных программ, группами, ориентированными на Linux, изощренными злоумышленниками и обычно группами вымогателей при проведении атак.

Причина, по которой злоумышленники так часто злоупотребляют им, заключается в его богатой функциональности, которая включает в себя следующее:

Выполнение команды

Кейлоггинг

Файловые операции

SOCKS-проксирование

Повышение привилегий

Mimikatz (кража учетных данных)

Сканирование портов

Более того, агент Cobalt Strike, называемый «маяком», представляет собой безфайловый шеллкод, поэтому шансы его обнаружения средствами безопасности снижаются, особенно в плохо управляемых системах.

Данные AhnLab показывают, что все URL-адреса загрузки и URL-адреса серверов C2, которые поддерживали недавнюю волну атак, указывают на одного и того же злоумышленника.

Чтобы защитить свой сервер MS-SQL от атак этого типа, используйте надежный пароль администратора, разместите сервер за брандмауэром, регистрируйте все и отслеживайте подозрительные действия, применяйте доступные обновления безопасности и используйте контроллер доступа к данным для проверки и применения политик на каждую транзакцию.

https://www.bleepingcomputer.com/news/security/vulnerable-microsoft-sql-servers-targeted-with-cobalt-strike/

MS-SQL Server — это популярная система управления базами данных, позволяющая использовать большие интернет-приложения для небольших односистемных апплетов.

Однако многие из этих развертываний недостаточно защищены, поскольку они публично доступны в Интернете со слабыми паролями, и, согласно отчету ASEC Ahn Lab, этим пользуется неизвестный злоумышленник.

Ориентация на MS-SQL с помощью Cobalt Strike

Атаки начинаются с того, что злоумышленники сканируют серверы с открытым TCP-портом 1433, которые, вероятно, являются общедоступными серверами MS-SQL. Затем злоумышленник выполняет перебор и атаку по словарю, чтобы взломать пароль. Чтобы атака работала любым методом, целевой пароль должен быть слабым.

Как только злоумышленник получает доступ к учетной записи администратора и входит на сервер, исследователи ASEC видят, как он сбрасывает майнеры монет, такие как Lemon Duck, KingMiner и Vollgar. Кроме того, субъект угрозы создает бэкдор на сервере с помощью Cobalt Strike, чтобы установить постоянство и выполнить боковое перемещение.

Cobalt Strike загружается через процесс командной оболочки (cmd.exe и powershell.exe) на скомпрометированный MS-SQL, внедряется и выполняется в MSBuild.exe, чтобы избежать обнаружения.

.jpg)

После выполнения маяк внедряется в законный процесс Windows wwanmm.dll и ожидает команд злоумышленника, оставаясь скрытым внутри файла системной библиотеки.

«Поскольку маяк, который получает команду злоумышленника и выполняет вредоносное поведение, не существует в подозрительной области памяти, а вместо этого работает в обычном модуле wwanmm.dll, он может обойти обнаружение на основе памяти», — поясняется в отчете группы ASEC компании Ahn Lab. .

Cobalt Strike — это коммерческий инструмент для пентестинга (наступательной безопасности), которым активно злоупотребляют киберпреступники, которые находят его мощные функции особенно полезными для своих злонамеренных операций.

Инструмент стоимостью 3500 долларов за лицензию предназначался для того, чтобы помочь этичным хакерам и красным группам имитировать реальные атаки на организации, которые хотят повысить свою позицию в области безопасности, но с момента утечки взломанных версий его использование злоумышленниками вышло из-под контроля.

Теперь он используется Squirrelwaffle, Emotet, операторами вредоносных программ, группами, ориентированными на Linux, изощренными злоумышленниками и обычно группами вымогателей при проведении атак.

Причина, по которой злоумышленники так часто злоупотребляют им, заключается в его богатой функциональности, которая включает в себя следующее:

Выполнение команды

Кейлоггинг

Файловые операции

SOCKS-проксирование

Повышение привилегий

Mimikatz (кража учетных данных)

Сканирование портов

Более того, агент Cobalt Strike, называемый «маяком», представляет собой безфайловый шеллкод, поэтому шансы его обнаружения средствами безопасности снижаются, особенно в плохо управляемых системах.

Данные AhnLab показывают, что все URL-адреса загрузки и URL-адреса серверов C2, которые поддерживали недавнюю волну атак, указывают на одного и того же злоумышленника.

Чтобы защитить свой сервер MS-SQL от атак этого типа, используйте надежный пароль администратора, разместите сервер за брандмауэром, регистрируйте все и отслеживайте подозрительные действия, применяйте доступные обновления безопасности и используйте контроллер доступа к данным для проверки и применения политик на каждую транзакцию.

https://www.bleepingcomputer.com/news/security/vulnerable-microsoft-sql-servers-targeted-with-cobalt-strike/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.