Lynux Backdoor не детектировался в течение 10 лет

Отчет, выпущенный сегодня, погружает в технические аспекты Lynux Backdoor, теперь отслеживается в качестве BVP47.

BVP47 выжил до сегодняшнего дня, несмотря на то, что он представлен в базу данных в конце 2013 года.

До этого утра только один антивирусный движок детектировал образец BVP47. По мере распространения доклада в сообществе Infosec обнаружение начало улучшаться, помеченные шестью движками в момент написания письма.

Соединение группы уравнений

Команда Advanced Cyber Security Research в Pangu Lab, китайской компании по кибербезопасности, говорит, что она обнаружила неуловимое вредоносное ПО в 2013 году во время «криминалистического расследования хоста в ключевом внутреннем отделе».

Образец Bvp47, полученный в результате судебного расследования, оказался продвинутым бэкдором для Linux с функцией удаленного управления, защищенной с помощью алгоритма асимметричной криптографии RSA, для включения которого требуется закрытый ключ.

Они нашли закрытый ключ в утечках, опубликованных хакерской группой Shadow Brokers в период с 2016 по 2017 год, которые содержали хакерские инструменты и эксплойты нулевого дня, используемые командой кибератак АНБ, Equation Group.

Некоторые компоненты утечек Shadow Brokers были интегрированы в структуру Bvp47 — «dewdrop» и «solutionchar_agents», — что указывает на то, что имплантат распространялся на операционные системы на базе Unix, такие как основные дистрибутивы Linux, Juniper JunOS, FreeBSD и Solaris.

Помимо того, что Pangu Lab связывает вредоносное ПО Bvp47 с Equation Group, автоматический анализ бэкдора также показывает сходство с другим образцом того же субъекта.

Kaspersky Threat Attribution Engine (KTAE) показывает, что 34 из 483 строк соответствуют строкам из другого образца, связанного с Equation, для систем Solaris SPARC, который имеет 30% сходство с еще одним вредоносным ПО Equation, отправленным в Virus Total в 2018 году и опубликованным исследователем угроз. Дерес 24 января 2022 г.

Костин Райу, директор группы глобальных исследований и анализа в «Лаборатории Касперского», сообщил BleepingComputer, что сходство на уровне кода Bvp47 соответствует одному образцу в текущей коллекции вредоносных программ компании.

Это указывает на то, что вредоносное ПО не использовалось широко, как это обычно происходит с хакерскими инструментами от высокопоставленных злоумышленников, которые используют их в узконаправленных атаках.

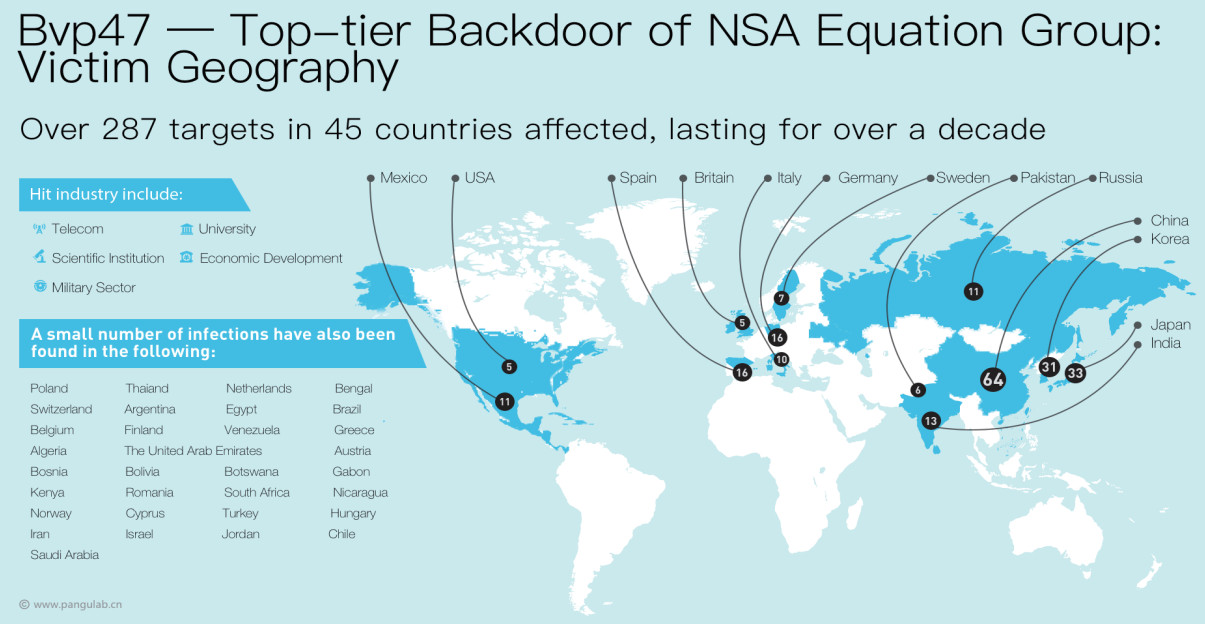

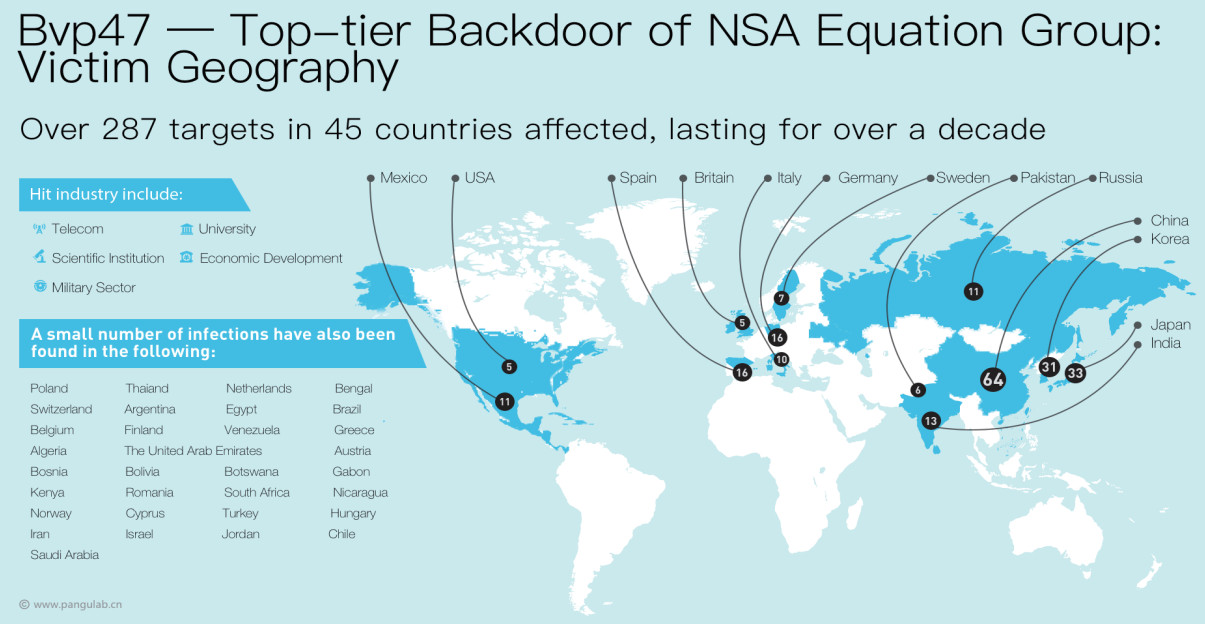

Они отмечают, что вредоносное ПО поразило более 287 организаций в 45 странах и оставалось практически незамеченным более 10 лет.

Этапы атаки

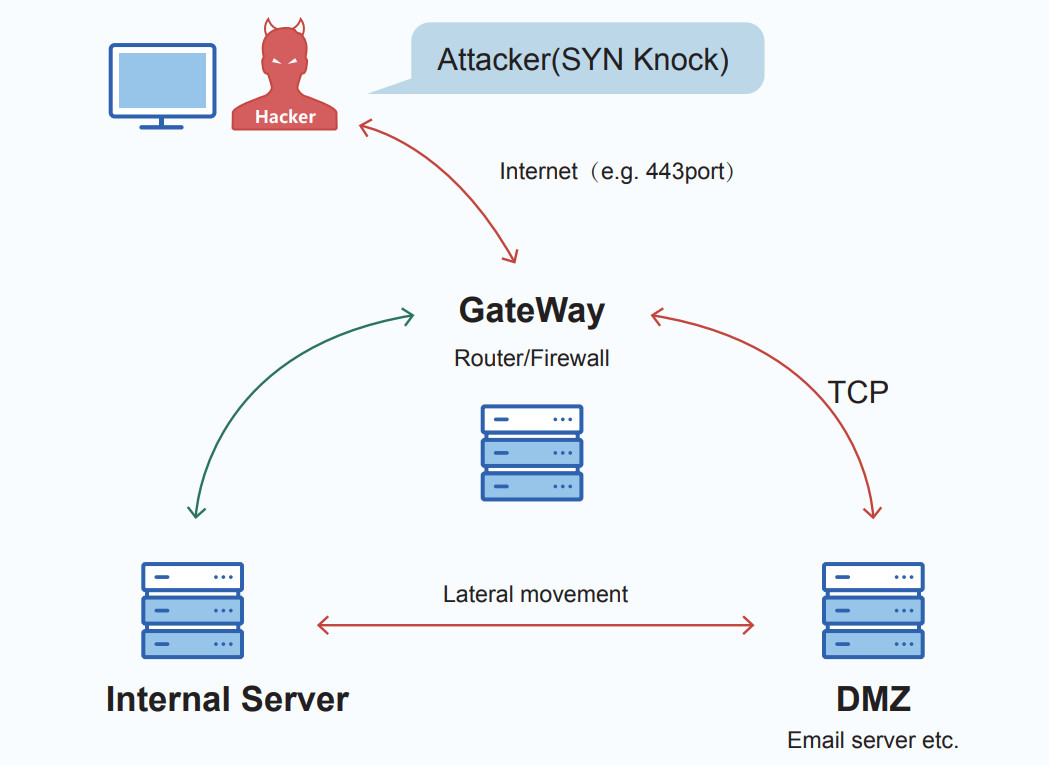

Анализ инцидента, проведенный Pangu Lab, включал три сервера, один из которых был целью внешней атаки, а два других внутренних компьютера — сервер электронной почты и бизнес-сервер.

По словам исследователей, злоумышленник установил соединение между внешним сервером и почтовым сервером через пакет TCP SYN с полезной нагрузкой 264 байта.

«Почти одновременно сервер [электронной почты] подключается к службе SMB [бизнес-сервера] и выполняет некоторые конфиденциальные операции, включая вход на [бизнес-сервер] с учетной записью администратора, попытку открытия терминальных служб, перечисление каталогов, и выполнение сценариев Powershell через запланированные задачи »- Pangu Lab

Затем бизнес-сервер подключился к электронной почте для загрузки дополнительных файлов, «включая сценарий Powershell и зашифрованные данные второго этапа».

На одной из двух скомпрометированных машин запускается HTTP-сервер, который отправляет на другую два HTML-файла. Одним из файлов был сценарий PowerShell в кодировке base64, который загружал «index.htm», содержащий асимметрично зашифрованные данные.

Соединение между двумя внутренними машинами используется для передачи зашифрованных данных по «своему собственному протоколу», говорят исследователи Pangu Lab в своем отчете.

Исследователи смогли восстановить связь между серверами и резюмировали ее в следующие этапы, где машина A — это внешняя система, а V1/V2 — почтовый и бизнес-сервер соответственно:

Машина A подключается к порту 80 сервера V1, чтобы отправить запрос на стук и запустить бэкдор-программу на сервере V1.

Сервер V1 обратно подключается к высокопроизводительному порту компьютера A, чтобы установить конвейер данных.

Сервер V2 подключается к бэкдорной веб-службе, открытой на сервере V1, и получает выполнение PowerShell от сервера V1.

Сервер V1 подключается к служебному порту SMB сервера V2 для выполнения командных операций.

Сервер V2 устанавливает соединение с сервером V1 на высокопроизводительном порту и использует собственный протокол шифрования для обмена данными.

Сервер V1 синхронизирует взаимодействие данных с машиной A, а сервер V1 действует как передача данных между машиной A и сервером V2.

Ссылаясь на вышеупомянутую технологию связи между тремя серверами, исследователи считают, что бэкдор является созданием «организации с сильными техническими возможностями».

https://www.bleepingcomputer.com/news/security/nsa-linked-bvp47-linux-backdoor-widely-undetected-for-10-years/

BVP47 выжил до сегодняшнего дня, несмотря на то, что он представлен в базу данных в конце 2013 года.

До этого утра только один антивирусный движок детектировал образец BVP47. По мере распространения доклада в сообществе Infosec обнаружение начало улучшаться, помеченные шестью движками в момент написания письма.

Соединение группы уравнений

Команда Advanced Cyber Security Research в Pangu Lab, китайской компании по кибербезопасности, говорит, что она обнаружила неуловимое вредоносное ПО в 2013 году во время «криминалистического расследования хоста в ключевом внутреннем отделе».

Образец Bvp47, полученный в результате судебного расследования, оказался продвинутым бэкдором для Linux с функцией удаленного управления, защищенной с помощью алгоритма асимметричной криптографии RSA, для включения которого требуется закрытый ключ.

Они нашли закрытый ключ в утечках, опубликованных хакерской группой Shadow Brokers в период с 2016 по 2017 год, которые содержали хакерские инструменты и эксплойты нулевого дня, используемые командой кибератак АНБ, Equation Group.

Некоторые компоненты утечек Shadow Brokers были интегрированы в структуру Bvp47 — «dewdrop» и «solutionchar_agents», — что указывает на то, что имплантат распространялся на операционные системы на базе Unix, такие как основные дистрибутивы Linux, Juniper JunOS, FreeBSD и Solaris.

Помимо того, что Pangu Lab связывает вредоносное ПО Bvp47 с Equation Group, автоматический анализ бэкдора также показывает сходство с другим образцом того же субъекта.

Kaspersky Threat Attribution Engine (KTAE) показывает, что 34 из 483 строк соответствуют строкам из другого образца, связанного с Equation, для систем Solaris SPARC, который имеет 30% сходство с еще одним вредоносным ПО Equation, отправленным в Virus Total в 2018 году и опубликованным исследователем угроз. Дерес 24 января 2022 г.

Костин Райу, директор группы глобальных исследований и анализа в «Лаборатории Касперского», сообщил BleepingComputer, что сходство на уровне кода Bvp47 соответствует одному образцу в текущей коллекции вредоносных программ компании.

Это указывает на то, что вредоносное ПО не использовалось широко, как это обычно происходит с хакерскими инструментами от высокопоставленных злоумышленников, которые используют их в узконаправленных атаках.

В случае с бэкдором Bvp47 Linux исследователи Pangu Lab говорят, что он использовался против целей в телекоммуникационном, военном, высшем образовании, экономическом и научном секторах.

Они отмечают, что вредоносное ПО поразило более 287 организаций в 45 странах и оставалось практически незамеченным более 10 лет.

Этапы атаки

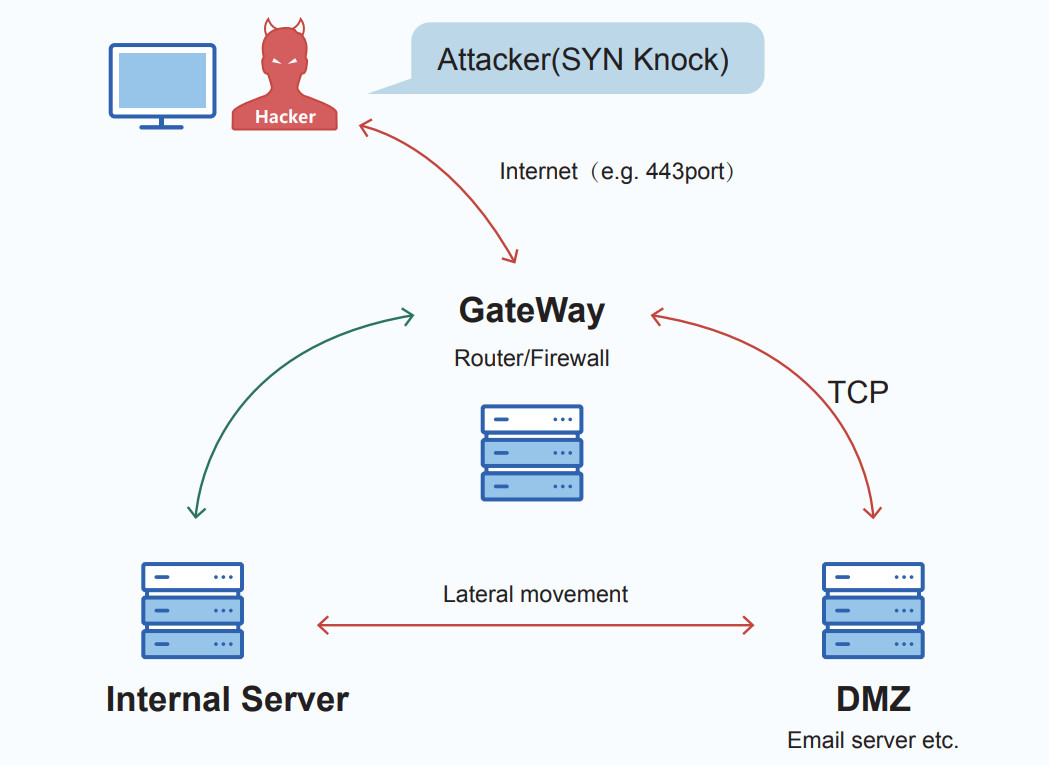

Анализ инцидента, проведенный Pangu Lab, включал три сервера, один из которых был целью внешней атаки, а два других внутренних компьютера — сервер электронной почты и бизнес-сервер.

По словам исследователей, злоумышленник установил соединение между внешним сервером и почтовым сервером через пакет TCP SYN с полезной нагрузкой 264 байта.

«Почти одновременно сервер [электронной почты] подключается к службе SMB [бизнес-сервера] и выполняет некоторые конфиденциальные операции, включая вход на [бизнес-сервер] с учетной записью администратора, попытку открытия терминальных служб, перечисление каталогов, и выполнение сценариев Powershell через запланированные задачи »- Pangu Lab

Затем бизнес-сервер подключился к электронной почте для загрузки дополнительных файлов, «включая сценарий Powershell и зашифрованные данные второго этапа».

На одной из двух скомпрометированных машин запускается HTTP-сервер, который отправляет на другую два HTML-файла. Одним из файлов был сценарий PowerShell в кодировке base64, который загружал «index.htm», содержащий асимметрично зашифрованные данные.

Соединение между двумя внутренними машинами используется для передачи зашифрованных данных по «своему собственному протоколу», говорят исследователи Pangu Lab в своем отчете.

Исследователи смогли восстановить связь между серверами и резюмировали ее в следующие этапы, где машина A — это внешняя система, а V1/V2 — почтовый и бизнес-сервер соответственно:

Машина A подключается к порту 80 сервера V1, чтобы отправить запрос на стук и запустить бэкдор-программу на сервере V1.

Сервер V1 обратно подключается к высокопроизводительному порту компьютера A, чтобы установить конвейер данных.

Сервер V2 подключается к бэкдорной веб-службе, открытой на сервере V1, и получает выполнение PowerShell от сервера V1.

Сервер V1 подключается к служебному порту SMB сервера V2 для выполнения командных операций.

Сервер V2 устанавливает соединение с сервером V1 на высокопроизводительном порту и использует собственный протокол шифрования для обмена данными.

Сервер V1 синхронизирует взаимодействие данных с машиной A, а сервер V1 действует как передача данных между машиной A и сервером V2.

Ссылаясь на вышеупомянутую технологию связи между тремя серверами, исследователи считают, что бэкдор является созданием «организации с сильными техническими возможностями».

https://www.bleepingcomputer.com/news/security/nsa-linked-bvp47-linux-backdoor-widely-undetected-for-10-years/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.