Новая ошибка Linux дает Root на всех основных дистрибутивах

Новая уязвимость Linux, известная как «Dirty Pipe», позволяет локальным пользователям получать привилегии суперпользователя с помощью общедоступных эксплойтов.

Сегодня исследователь безопасности Макс Келлерманн ответственно раскрыл уязвимость «Dirty Pipe» и заявил, что она затрагивает Linux Kernel 5.8 и более поздние версии даже на устройствах Android.

Уязвимость отслеживается как CVE-2022-0847 и позволяет непривилегированному пользователю внедрять и перезаписывать данные в файлы, доступные только для чтения, включая процессы SUID, запущенные от имени пользователя root.

Келлерман обнаружил ошибку после того, как отследил ошибку, которая искажала журналы доступа к веб-серверу для одного из его клиентов.

Келлерман утверждает, что эта уязвимость аналогична уязвимости Dirty COW (CVE-2016-5195), исправленной в 2016 году.

Публичные эксплойты дают привилегии root

В рамках раскрытия Dirty Pipe Келлерман выпустил эксплойт для проверки концепции (PoC), который позволяет локальным пользователям вводить свои собственные данные в конфиденциальные файлы, доступные только для чтения, снимая ограничения или изменяя конфигурации, чтобы обеспечить более широкий доступ, чем обычно.

Например, исследователь безопасности Phith0n продемонстрировал, как они могут использовать эксплойт для изменения файла /etc/passwd, чтобы у пользователя root не было пароля. После внесения этого изменения непривилегированный пользователь может просто выполнить команду «su root», чтобы получить доступ к учетной записи root.

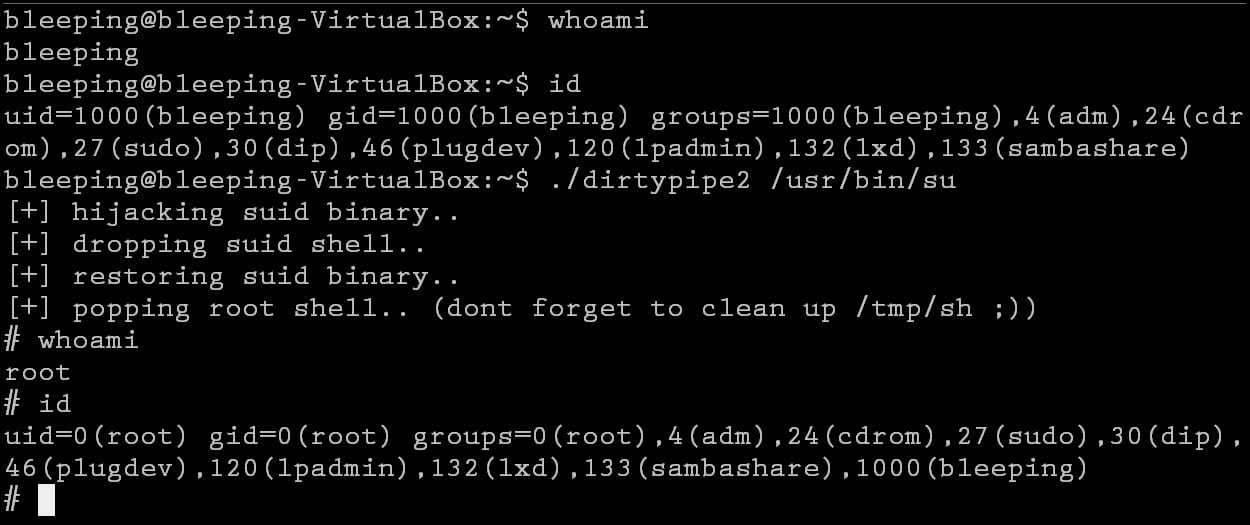

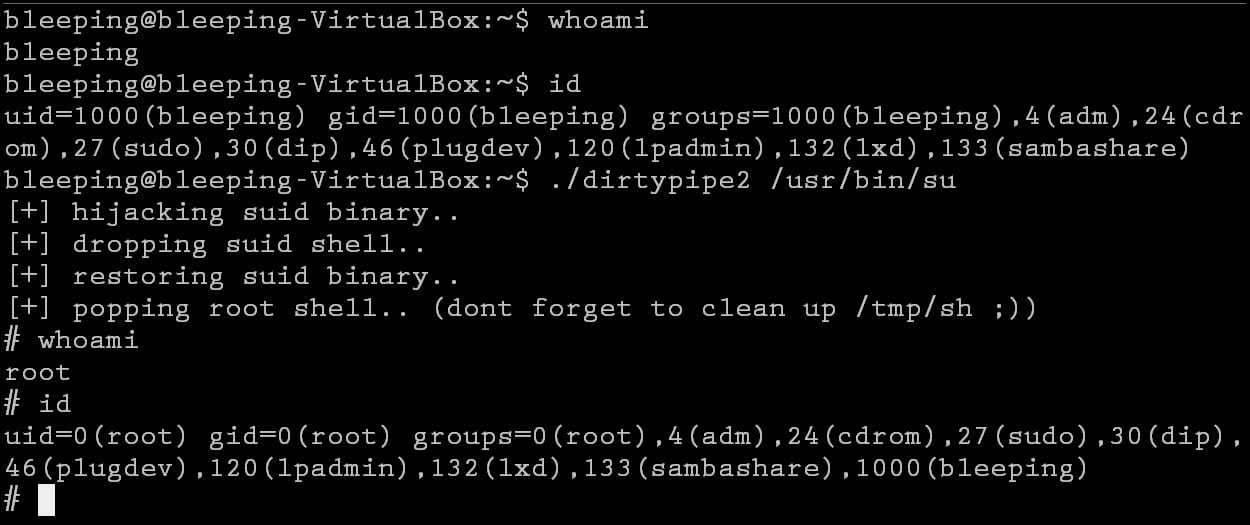

Тем не менее, обновленный эксплойт исследователя безопасности BLASTY также был публично выпущен сегодня, что еще больше упрощает получение привилегий суперпользователя путем исправления команды /usr/bin/su для сброса корневой оболочки в /tmp/sh и последующего выполнения скрипта.

После выполнения пользователь получает привилегии суперпользователя, как продемонстрировано BleepingComputer ниже в Ubuntu 20.04.3 LTS с ядром 5.13.0-27.

Начиная с 20 февраля 2022 года, об уязвимости было ответственно сообщено различным специалистам по сопровождению Linux, в том числе группе безопасности ядра Linux и команде безопасности Android.

Хотя ошибка была исправлена в ядрах Linux 5.16.11, 5.15.25 и 5.10.102, многие серверы продолжают использовать устаревшие ядра, что делает выпуск этого эксплойта серьезной проблемой для администраторов серверов.

Кроме того, из-за простоты получения привилегий суперпользователя с помощью этих эксплойтов, использование злоумышленниками уязвимости при проведении атак является лишь вопросом времени. Подобная уязвимость Dirty COW ранее использовалась вредоносными программами, хотя ее было сложнее использовать.

Эта ошибка особенно касается провайдеров веб-хостинга, которые предлагают доступ к оболочке Linux, или университетов, которые обычно предоставляют доступ к оболочке для многопользовательских систем Linux.

Это были тяжелые двенадцать месяцев для Linux, когда было обнаружено множество громких уязвимостей повышения привилегий.

К ним относятся уязвимости повышения привилегий в подсистеме Linux iSCSI, еще одна ошибка ядра, расширенный фильтр пакетов Berkeley (eBPF) и компонент pkexec Polkit.

https://www.bleepingcomputer.com/news/security/new-linux-bug-gives-root-on-all-major-distros-exploit-released/

Сегодня исследователь безопасности Макс Келлерманн ответственно раскрыл уязвимость «Dirty Pipe» и заявил, что она затрагивает Linux Kernel 5.8 и более поздние версии даже на устройствах Android.

Уязвимость отслеживается как CVE-2022-0847 и позволяет непривилегированному пользователю внедрять и перезаписывать данные в файлы, доступные только для чтения, включая процессы SUID, запущенные от имени пользователя root.

Келлерман обнаружил ошибку после того, как отследил ошибку, которая искажала журналы доступа к веб-серверу для одного из его клиентов.

Келлерман утверждает, что эта уязвимость аналогична уязвимости Dirty COW (CVE-2016-5195), исправленной в 2016 году.

Публичные эксплойты дают привилегии root

В рамках раскрытия Dirty Pipe Келлерман выпустил эксплойт для проверки концепции (PoC), который позволяет локальным пользователям вводить свои собственные данные в конфиденциальные файлы, доступные только для чтения, снимая ограничения или изменяя конфигурации, чтобы обеспечить более широкий доступ, чем обычно.

Например, исследователь безопасности Phith0n продемонстрировал, как они могут использовать эксплойт для изменения файла /etc/passwd, чтобы у пользователя root не было пароля. После внесения этого изменения непривилегированный пользователь может просто выполнить команду «su root», чтобы получить доступ к учетной записи root.

Почему я перезаписал файл /etc/passwd?

Потому что этот файл сохраняет всю информацию о пользователе в Linux.

Я убираю флаг "x" за пользователем "root", это означает, что я установил пустой пароль для этого пользователя. Так что я могу использовать «su root» для повышения привилегий без учетных данных.

— Phith0n (@phithon_xg) 7 марта 2022 г.

Тем не менее, обновленный эксплойт исследователя безопасности BLASTY также был публично выпущен сегодня, что еще больше упрощает получение привилегий суперпользователя путем исправления команды /usr/bin/su для сброса корневой оболочки в /tmp/sh и последующего выполнения скрипта.

После выполнения пользователь получает привилегии суперпользователя, как продемонстрировано BleepingComputer ниже в Ubuntu 20.04.3 LTS с ядром 5.13.0-27.

Начиная с 20 февраля 2022 года, об уязвимости было ответственно сообщено различным специалистам по сопровождению Linux, в том числе группе безопасности ядра Linux и команде безопасности Android.

Хотя ошибка была исправлена в ядрах Linux 5.16.11, 5.15.25 и 5.10.102, многие серверы продолжают использовать устаревшие ядра, что делает выпуск этого эксплойта серьезной проблемой для администраторов серверов.

Кроме того, из-за простоты получения привилегий суперпользователя с помощью этих эксплойтов, использование злоумышленниками уязвимости при проведении атак является лишь вопросом времени. Подобная уязвимость Dirty COW ранее использовалась вредоносными программами, хотя ее было сложнее использовать.

Эта ошибка особенно касается провайдеров веб-хостинга, которые предлагают доступ к оболочке Linux, или университетов, которые обычно предоставляют доступ к оболочке для многопользовательских систем Linux.

Это были тяжелые двенадцать месяцев для Linux, когда было обнаружено множество громких уязвимостей повышения привилегий.

К ним относятся уязвимости повышения привилегий в подсистеме Linux iSCSI, еще одна ошибка ядра, расширенный фильтр пакетов Berkeley (eBPF) и компонент pkexec Polkit.

https://www.bleepingcomputer.com/news/security/new-linux-bug-gives-root-on-all-major-distros-exploit-released/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.