Злоумышленники скрывают вредоносное ПО в журналах событий Windows

Исследователи безопасности заметили вредоносную кампанию, которая использовала журналы событий Windows для хранения вредоносного ПО, метод, который ранее не был публично задокументирован для атак в дикой природе.

Этот метод позволил злоумышленнику, стоящему за атакой, внедрить бесфайловое вредоносное ПО в файловую систему в ходе атаки, наполненной методами и модулями, предназначенными для обеспечения максимально скрытой активности.

Добавление полезных нагрузок в журналы событий Windows

Исследователи «Лаборатории Касперского» собрали образец вредоносного ПО после того, как продукт компании, оснащенный технологией обнаружения на основе поведения и контроля аномалий, идентифицировал его как угрозу для компьютера клиента.

Расследование показало, что вредоносное ПО было частью «очень целенаправленной» кампании и опиралось на большой набор инструментов, как пользовательских, так и имеющихся в продаже.

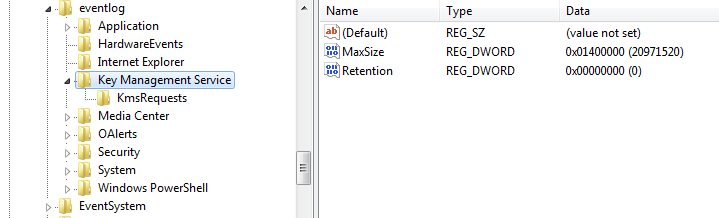

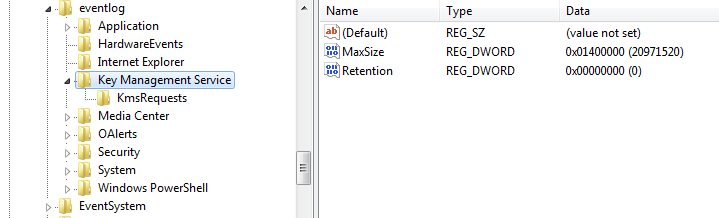

Одной из наиболее интересных частей атаки является внедрение полезной нагрузки шелл-кода в журналы событий Windows для служб управления ключами (KMS).

Денис Легезо, ведущий исследователь безопасности в «Лаборатории Касперского», говорит, что этот метод был использован «впервые «в дикой природе» во время вредоносной кампании».

Установщик копирует законный файл обработки ошибок ОС WerFault.exe в «C:\Windows\Tasks», а затем сбрасывает зашифрованный двоичный ресурс в «wer.dll» (отчеты об ошибках Windows) в том же месте для перехвата порядка поиска DLL. для загрузки вредоносного кода.

Перехват DLL — это метод взлома, который использует законные программы с недостаточной проверкой для загрузки в память вредоносной библиотеки динамической компоновки (DLL) по произвольному пути.

Легезо говорит, что целью дроппера является загрузка на диск для процесса боковой загрузки и поиск определенных записей в журналах событий (категория 0x4142 — «AB» в ASCII. Если такая запись не найдена, он записывает фрагменты по 8 КБ). зашифрованный шелл-код, который позже объединяется для формирования кода для следующего стейджера.

Новый метод, проанализированный «Лабораторией Касперского», вероятно, станет более популярным, поскольку Сумьядип Басу, в настоящее время являющийся стажером в красной команде Mandiant,

Технически продвинутый актер

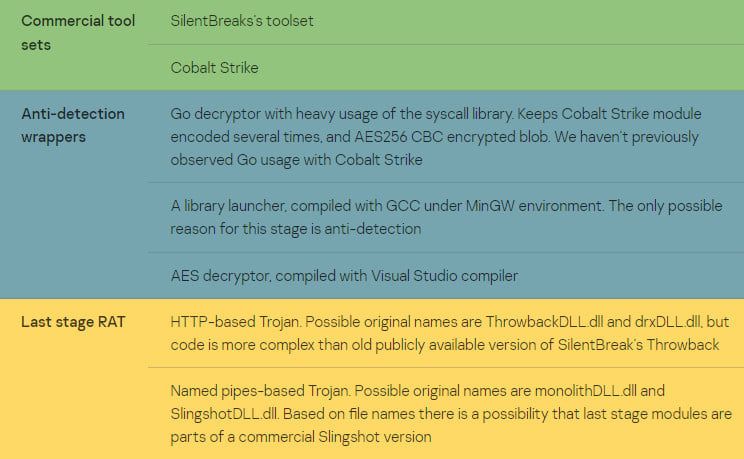

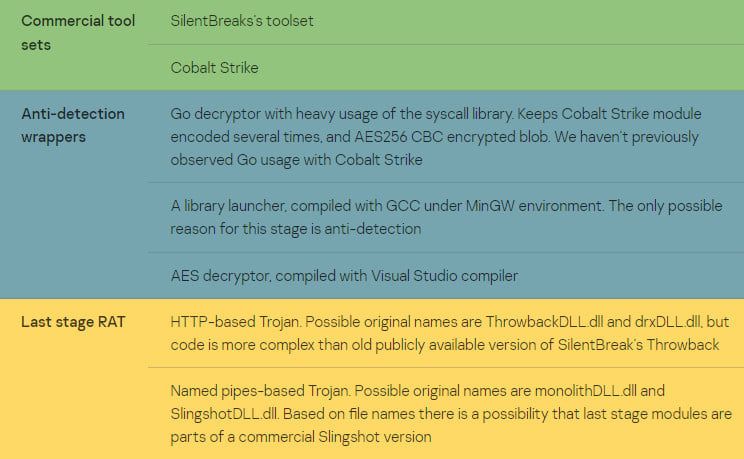

Основываясь на различных методах и модулях (наборы для пен-тестирования, настраиваемые оболочки для защиты от обнаружения, трояны последней стадии), использованных в кампании, Легезо отмечает, что вся кампания «выглядит впечатляюще».

Он сказал, что «актер, стоящий за этой кампанией, сам по себе довольно опытен или, по крайней мере, имеет хороший набор довольно сложных коммерческих инструментов», что указывает на противника уровня APT.

Среди инструментов, использованных в атаке, — коммерческие фреймворки для тестирования на проникновение Cobalt Strike и NetSPI (бывший SilentBreak).

Хотя некоторые модули в атаке считаются заказными, исследователь отмечает, что они могут быть частью платформы NetSPI, для тестирования которой была недоступна коммерческая лицензия.

Например, два троянца с именами ThrowbackDLL.dll и SlingshotDLL.dll могут быть инструментами с тем же именем, которые, как известно, являются частью системы тестирования на проникновение SilentBreak.

«Мы начали исследование с последней стадии in-memory, а затем с помощью нашей телеметрии смогли реконструировать несколько цепочек заражения», — Денис Легезо.

Расследование проследило начальную стадию атаки до сентября 2021 года, когда жертву обманом заставили скачать RAR-архив с файлообменника file.io.

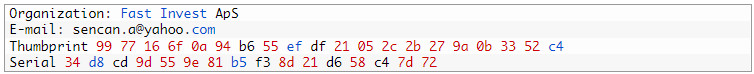

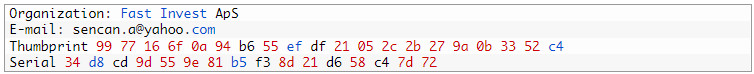

Затем злоумышленник распространил модуль Cobalt Strike, подписанный сертификатом компании Fast Invest ApS. Сертификат использовался для подписи 15 файлов, и ни один из них не был законным.

Исследователь сообщил, что в большинстве случаев конечной целью целевого вредоносного ПО с такой функциональностью последней стадии является получение некоторых ценных данных от жертв.

При изучении атаки «Лаборатория Касперского» не обнаружила сходства с предыдущими кампаниями, связанными с известным злоумышленником.

Пока не будет установлена связь с известным противником, исследователи отслеживают новую активность как SilentBreak, по названию инструмента, наиболее часто используемого в атаке.

https://www.bleepingcomputer.com/news/security/hackers-are-now-hiding-malware-in-windows-event-logs/

https://securelist.com/a-new-secret-stash-for-fileless-malware/106393/

Этот метод позволил злоумышленнику, стоящему за атакой, внедрить бесфайловое вредоносное ПО в файловую систему в ходе атаки, наполненной методами и модулями, предназначенными для обеспечения максимально скрытой активности.

Добавление полезных нагрузок в журналы событий Windows

Исследователи «Лаборатории Касперского» собрали образец вредоносного ПО после того, как продукт компании, оснащенный технологией обнаружения на основе поведения и контроля аномалий, идентифицировал его как угрозу для компьютера клиента.

Расследование показало, что вредоносное ПО было частью «очень целенаправленной» кампании и опиралось на большой набор инструментов, как пользовательских, так и имеющихся в продаже.

Одной из наиболее интересных частей атаки является внедрение полезной нагрузки шелл-кода в журналы событий Windows для служб управления ключами (KMS).

Денис Легезо, ведущий исследователь безопасности в «Лаборатории Касперского», говорит, что этот метод был использован «впервые «в дикой природе» во время вредоносной кампании».

Установщик копирует законный файл обработки ошибок ОС WerFault.exe в «C:\Windows\Tasks», а затем сбрасывает зашифрованный двоичный ресурс в «wer.dll» (отчеты об ошибках Windows) в том же месте для перехвата порядка поиска DLL. для загрузки вредоносного кода.

Перехват DLL — это метод взлома, который использует законные программы с недостаточной проверкой для загрузки в память вредоносной библиотеки динамической компоновки (DLL) по произвольному пути.

Легезо говорит, что целью дроппера является загрузка на диск для процесса боковой загрузки и поиск определенных записей в журналах событий (категория 0x4142 — «AB» в ASCII. Если такая запись не найдена, он записывает фрагменты по 8 КБ). зашифрованный шелл-код, который позже объединяется для формирования кода для следующего стейджера.

«Упавшая wer.dll является загрузчиком и не причинит вреда без шелл-кода, спрятанного в журналах событий Windows», — Денис Легезо, ведущий исследователь безопасности в «Лаборатории Касперского».

Новый метод, проанализированный «Лабораторией Касперского», вероятно, станет более популярным, поскольку Сумьядип Басу, в настоящее время являющийся стажером в красной команде Mandiant,

Технически продвинутый актер

Основываясь на различных методах и модулях (наборы для пен-тестирования, настраиваемые оболочки для защиты от обнаружения, трояны последней стадии), использованных в кампании, Легезо отмечает, что вся кампания «выглядит впечатляюще».

Он сказал, что «актер, стоящий за этой кампанией, сам по себе довольно опытен или, по крайней мере, имеет хороший набор довольно сложных коммерческих инструментов», что указывает на противника уровня APT.

Среди инструментов, использованных в атаке, — коммерческие фреймворки для тестирования на проникновение Cobalt Strike и NetSPI (бывший SilentBreak).

Хотя некоторые модули в атаке считаются заказными, исследователь отмечает, что они могут быть частью платформы NetSPI, для тестирования которой была недоступна коммерческая лицензия.

Например, два троянца с именами ThrowbackDLL.dll и SlingshotDLL.dll могут быть инструментами с тем же именем, которые, как известно, являются частью системы тестирования на проникновение SilentBreak.

«Мы начали исследование с последней стадии in-memory, а затем с помощью нашей телеметрии смогли реконструировать несколько цепочек заражения», — Денис Легезо.

Расследование проследило начальную стадию атаки до сентября 2021 года, когда жертву обманом заставили скачать RAR-архив с файлообменника file.io.

Затем злоумышленник распространил модуль Cobalt Strike, подписанный сертификатом компании Fast Invest ApS. Сертификат использовался для подписи 15 файлов, и ни один из них не был законным.

Исследователь сообщил, что в большинстве случаев конечной целью целевого вредоносного ПО с такой функциональностью последней стадии является получение некоторых ценных данных от жертв.

При изучении атаки «Лаборатория Касперского» не обнаружила сходства с предыдущими кампаниями, связанными с известным злоумышленником.

Пока не будет установлена связь с известным противником, исследователи отслеживают новую активность как SilentBreak, по названию инструмента, наиболее часто используемого в атаке.

https://www.bleepingcomputer.com/news/security/hackers-are-now-hiding-malware-in-windows-event-logs/

https://securelist.com/a-new-secret-stash-for-fileless-malware/106393/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.