Новое вредоносное ПО использует бэкдоры на серверах VMware ESXi для захвата виртуальных машин

Новое вредоносное ПО загружается из свойств документа Word

В ходе фишинговых атак был обнаружен ранее неизвестный загрузчик вредоносного ПО под названием SVCReady, отличающийся необычным способом загрузки вредоносного ПО из документов Word на скомпрометированные машины.

В частности, он использует макрокод VBA для выполнения шелл-кода, хранящегося в свойствах документа, который поступает к цели в виде вложения электронной почты.

Согласно новому отчету HP, вредоносное ПО находится в стадии развертывания с апреля 2022 года, а разработчики выпустили несколько обновлений в мае 2022 года. Это указывает на то, что в настоящее время оно находится в активной разработке и, вероятно, все еще находится на ранней стадии.

Однако он уже поддерживает эксфильтрацию информации, сохранение, функции антианализа и зашифрованные коммуникации C2.

SVCReady начинается с электронного письма

Цепочка заражения начинается с фишингового письма с вредоносным вложением .doc.

Однако, в отличие от стандартной практики использования PowerShell или MSHTA через вредоносные макросы для загрузки полезной нагрузки из удаленных мест, эта кампания использует VBA для запуска шелл-кода, скрывающегося в свойствах файла.

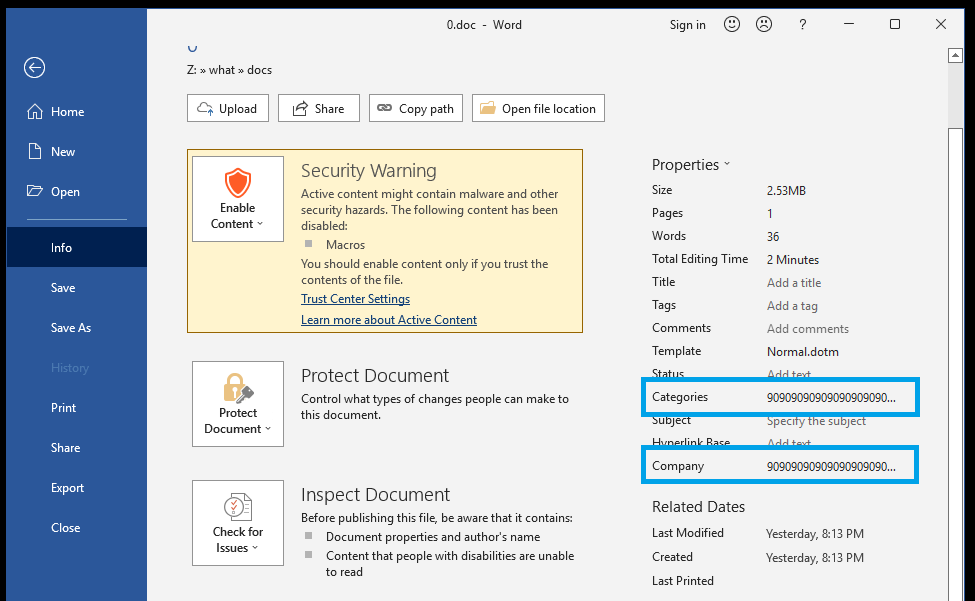

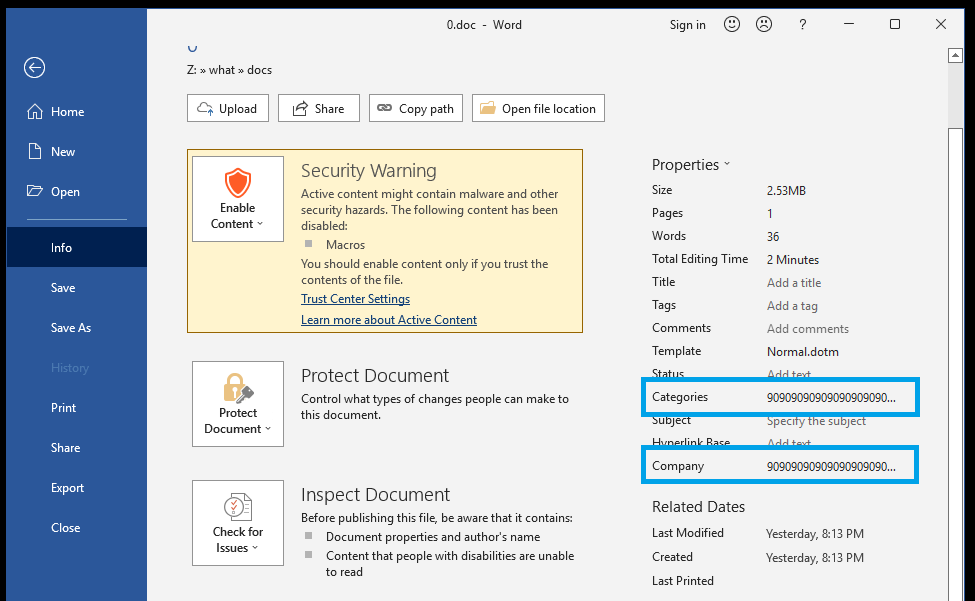

Как показано ниже, этот шелл-код хранится в свойствах документа Word, который извлекается и выполняется макросами.

Отделяя макросы от кода вредоносной оболочки, злоумышленники пытаются обойти программное обеспечение безопасности, которое обычно может их обнаружить.

«Затем в переменную загружается шелл-код, который находится в свойствах документа. В зависимости от того, является ли архитектура системы 32-битной или 64-битной, загружается другой шелл-код», — поясняется в отчете HP.

Соответствующий шелл-код загружается в память tino, откуда он будет использовать функцию Windows API «Виртуальная защита» для получения прав доступа к исполняемому файлу.

Далее API SetTimer передает адрес шелл-кода и выполняет его. Это действие приводит к тому, что DLL (вредоносная полезная нагрузка) попадает в каталог %TEMP%.

Копия «rundll32.exe», законного двоичного файла Windows, также помещается в тот же каталог под другим именем и в конечном итоге используется для запуска SVCReady.

Новый загрузчик вредоносных программ SVCReady

Вредоносная программа SVCReady начинает с профилирования системы с помощью запросов к реестру и вызовов Windows API и отправляет всю собранную информацию на сервер C2 с помощью HTTP-запроса POST.

Связь с C2 шифруется с помощью ключа RC4. Аналитики HP отмечают, что эта функция была добавлена в мае во время одного из обновлений зловреда.

Вредоносная программа также делает два запроса WMI на хосте, чтобы выяснить, работает ли он в виртуализированной среде, и переходит в спящий режим на 30 минут, если это так, чтобы избежать анализа.

В настоящее время механизм сохраняемости основан на создании запланированной задачи и нового ключа реестра, но из-за ошибок в реализации вредоносная программа не запустится после перезагрузки.

После всего этого начинается второй этап сбора информации, который включает в себя скриншоты, извлечение «osinfo» и отправку всего на C2.

SVCReady подключается к C2 каждые пять минут, чтобы сообщить о своем статусе, получить новые задачи, отправить украденную информацию или проверить домен.

В настоящее время SVCReady поддерживает следующие функции:

Загрузить файл в зараженный клиент

Сделать снимок экрана

Запустить команду оболочки

Проверьте, работает ли он на виртуальной машине

Сбор системной информации (короткая и «обычная» версия)

Проверьте состояние USB, т. е. количество подключенных устройств.

Установите постоянство с помощью запланированной задачи

Запустить файл

Запустите файл с помощью RunPeNative в памяти

Наконец, вредоносное ПО также может получать дополнительные полезные нагрузки. Аналитики HP наблюдали один случай 26 апреля 2022 г., когда SVCReady сбросил полезную нагрузку Readline Stealer на зараженный хост.

Ссылки на ТА551

HP сообщает, что видит ссылки на прошлые кампании TA551 (Shatak), такие как изображения-приманки, используемые во вредоносных документах, URL-адреса ресурсов, используемые для получения полезной нагрузки и т. д. Ранее фишинговая группировка использовала эти домены для размещения полезных нагрузок Ursnif и IcedID.

TA551 был связан с различными операторами вредоносных программ и даже с филиалами программ-вымогателей, поэтому связь с SVCReady в настоящее время неясна и может быть партнерством по распространению.

Однако, поскольку вредоносное ПО, похоже, находится на ранней стадии разработки, его тестирование с помощью TA551 кажется маловероятным, поэтому это может быть собственный проект вредоносного ПО группы.

https://www.bleepingcomputer.com/news/security/new-svcready-malware-loads-from-word-doc-properties/

В ходе фишинговых атак был обнаружен ранее неизвестный загрузчик вредоносного ПО под названием SVCReady, отличающийся необычным способом загрузки вредоносного ПО из документов Word на скомпрометированные машины.

В частности, он использует макрокод VBA для выполнения шелл-кода, хранящегося в свойствах документа, который поступает к цели в виде вложения электронной почты.

Согласно новому отчету HP, вредоносное ПО находится в стадии развертывания с апреля 2022 года, а разработчики выпустили несколько обновлений в мае 2022 года. Это указывает на то, что в настоящее время оно находится в активной разработке и, вероятно, все еще находится на ранней стадии.

Однако он уже поддерживает эксфильтрацию информации, сохранение, функции антианализа и зашифрованные коммуникации C2.

SVCReady начинается с электронного письма

Цепочка заражения начинается с фишингового письма с вредоносным вложением .doc.

Однако, в отличие от стандартной практики использования PowerShell или MSHTA через вредоносные макросы для загрузки полезной нагрузки из удаленных мест, эта кампания использует VBA для запуска шелл-кода, скрывающегося в свойствах файла.

Как показано ниже, этот шелл-код хранится в свойствах документа Word, который извлекается и выполняется макросами.

Отделяя макросы от кода вредоносной оболочки, злоумышленники пытаются обойти программное обеспечение безопасности, которое обычно может их обнаружить.

«Затем в переменную загружается шелл-код, который находится в свойствах документа. В зависимости от того, является ли архитектура системы 32-битной или 64-битной, загружается другой шелл-код», — поясняется в отчете HP.

Соответствующий шелл-код загружается в память tino, откуда он будет использовать функцию Windows API «Виртуальная защита» для получения прав доступа к исполняемому файлу.

Далее API SetTimer передает адрес шелл-кода и выполняет его. Это действие приводит к тому, что DLL (вредоносная полезная нагрузка) попадает в каталог %TEMP%.

Копия «rundll32.exe», законного двоичного файла Windows, также помещается в тот же каталог под другим именем и в конечном итоге используется для запуска SVCReady.

Новый загрузчик вредоносных программ SVCReady

Вредоносная программа SVCReady начинает с профилирования системы с помощью запросов к реестру и вызовов Windows API и отправляет всю собранную информацию на сервер C2 с помощью HTTP-запроса POST.

Связь с C2 шифруется с помощью ключа RC4. Аналитики HP отмечают, что эта функция была добавлена в мае во время одного из обновлений зловреда.

Вредоносная программа также делает два запроса WMI на хосте, чтобы выяснить, работает ли он в виртуализированной среде, и переходит в спящий режим на 30 минут, если это так, чтобы избежать анализа.

В настоящее время механизм сохраняемости основан на создании запланированной задачи и нового ключа реестра, но из-за ошибок в реализации вредоносная программа не запустится после перезагрузки.

После всего этого начинается второй этап сбора информации, который включает в себя скриншоты, извлечение «osinfo» и отправку всего на C2.

SVCReady подключается к C2 каждые пять минут, чтобы сообщить о своем статусе, получить новые задачи, отправить украденную информацию или проверить домен.

В настоящее время SVCReady поддерживает следующие функции:

Загрузить файл в зараженный клиент

Сделать снимок экрана

Запустить команду оболочки

Проверьте, работает ли он на виртуальной машине

Сбор системной информации (короткая и «обычная» версия)

Проверьте состояние USB, т. е. количество подключенных устройств.

Установите постоянство с помощью запланированной задачи

Запустить файл

Запустите файл с помощью RunPeNative в памяти

Наконец, вредоносное ПО также может получать дополнительные полезные нагрузки. Аналитики HP наблюдали один случай 26 апреля 2022 г., когда SVCReady сбросил полезную нагрузку Readline Stealer на зараженный хост.

Ссылки на ТА551

HP сообщает, что видит ссылки на прошлые кампании TA551 (Shatak), такие как изображения-приманки, используемые во вредоносных документах, URL-адреса ресурсов, используемые для получения полезной нагрузки и т. д. Ранее фишинговая группировка использовала эти домены для размещения полезных нагрузок Ursnif и IcedID.

TA551 был связан с различными операторами вредоносных программ и даже с филиалами программ-вымогателей, поэтому связь с SVCReady в настоящее время неясна и может быть партнерством по распространению.

Однако, поскольку вредоносное ПО, похоже, находится на ранней стадии разработки, его тестирование с помощью TA551 кажется маловероятным, поэтому это может быть собственный проект вредоносного ПО группы.

https://www.bleepingcomputer.com/news/security/new-svcready-malware-loads-from-word-doc-properties/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Хакеры нашли новый метод обеспечения постоянства гипервизоров VMware ESXi для управления серверами vCenter и виртуальными машинами для Windows и Linux, избегая при этом обнаружения.

С помощью вредоносных пакетов установки vSphere злоумышленник смог установить на «голое железо» гипервизора два бэкдора, которые исследователи назвали VirtualPita и VirtualPie.

Исследователи также обнаружили уникальный образец вредоносного ПО, названный VirtualGate, который включает в себя дроппер и полезную нагрузку.

Обман доверие

В ходе реагирования на инциденты в начале этого года исследователи безопасности из компании по анализу киберугроз Mandiant (приобретенной Google) обнаружили, что субъект, подозреваемый в связях с Китаем, использовал вредоносные пакеты установки vSphere (VIB) для доставки вредоносных программ VirtualPita и VirtualPie.

VIB — это пакет файлов для создания или обслуживания образа ESXi. Он позволяет администратору управлять поведением установки ESXi, создавая задачи запуска, правила брандмауэра или запуская двоичные файлы при перезапуске машины.

Пакет VIB включает в себя следующее:

архив, обычно называемый файлами «полезной нагрузки», который необходимо установить на хост

XML-дескриптор с информацией о требованиях VIB, зависимостях, проблемах совместимости, полезной нагрузке для установки, имени, дате установки

файл подписи, который проверяет производителя VIB и уровень доверия, связанный с ним

VIB могут создаваться VMware (созданы и протестированы компанией), утвержденными партнерами или сообществом (не источником, принятым в рамках программы VMware, например отдельными лицами или сторонними партнерами).

В ходе расследования инцидента компания Mandiant обнаружила, что субъект угрозы, отслеживаемый как UNC3886, изменил уровень допустимости в дескрипторе XML для VBI, использованного в атаке, с «сообщества» на «партнер», чтобы обмануть любого, кто изучает его.

Измененного уровня доверия недостаточно для того, чтобы система ESXi приняла его по умолчанию, но злоумышленник также использовал флаг --force для установки вредоносных VIB.

Однако при ближайшем рассмотрении выяснилось, что сфальсифицированный VIB свидетельствует о том, что файл подписи не может быть связан со стороной, которой доверяет VMware.

Используя эти уловки, злоумышленник смог установить вредоносные программы VirtualPita и VirtualPie на скомпрометированную машину ESXi.

«VIRTUALPITA — это 64-разрядный пассивный бэкдор, который создает прослушиватель на жестко запрограммированном номере порта на сервере VMware ESXi», — говорится в сегодняшнем отчете Mandiant.

Исследователи добавили, что бэкдор часто выдает себя за законную службу, используя имена и порты службы VMware. Он позволяет выполнять произвольные команды, загружать и скачивать файлы, а также запускать и останавливать механизм ведения журнала ('vmsyslogd').

В ходе исследования вариант VirtualPita для Linux был обнаружен в качестве службы запуска init.d в системах Linux vCenter, скрывающейся под именем законного бинарного файла ksmd.

VirtualPie основан на Python и порождает демонизированный прослушиватель IPv6 на жестко заданном порту на сервере VMware ESXi. Он поддерживает произвольное выполнение командной строки, может передавать файлы и настраивать обратную оболочку.

На гостевых виртуальных машинах Windows под зараженным гипервизором исследователи обнаружили другое вредоносное ПО, VirtualGate, которое включает дроппер только для памяти, деобфускирующий полезную нагрузку DLL второго этапа на виртуальной машине.

Эта атака требует, чтобы субъект угрозы имел привилегии уровня администратора для гипервизора. Хотя может показаться, что это снижает риск, злоумышленники часто прячутся в сети жертвы, ожидая возможности получить доступ к ценным активам или расширить свое присутствие.

Сегодня в отдельном сообщении в блоге Mandiant предоставляет технические подробности о том, как защитники могут минимизировать поверхность атаки на хосты ESXi, обнаруживая вредоносные VIB.

https://www.bleepingcomputer.com/news/security/new-malware-backdoors-vmware-esxi-servers-to-hijack-virtual-machines/