В данном разделе выполняем скрипты лечения и рекомендации только от специалистов нашего форума: rp55rp55, safety, Vvvyg, Arkalik, ZloyDi, Гризлик

Как Давид победил Голиафа

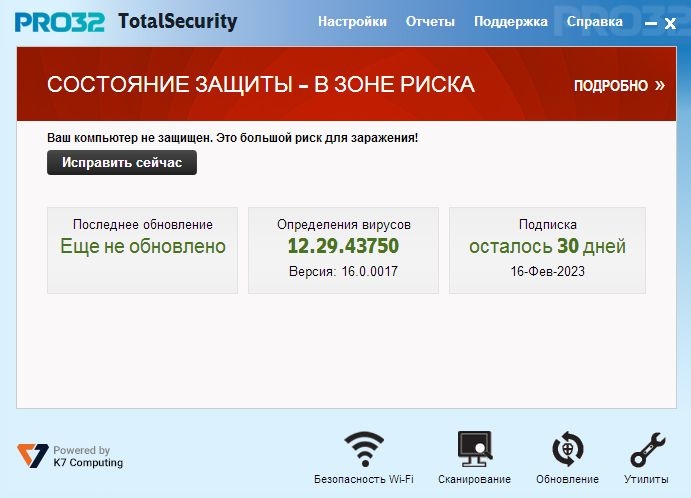

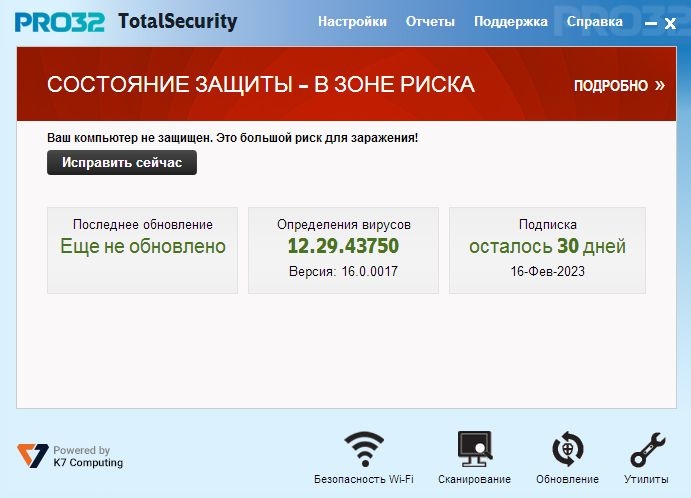

К нам обратился Давид с вопросом, почему не все модули защиты включены после установки антивируса Pro32 Total Security. Так же он не смог активировать программу и обновить антивирусные базы.

С его слов, он не смог установить Avast и Kaspersky, а техподдержка не смогла решить вопрос.

Давид предусмотрительно выполнил сканирование системы и предоставил диагностические логи.

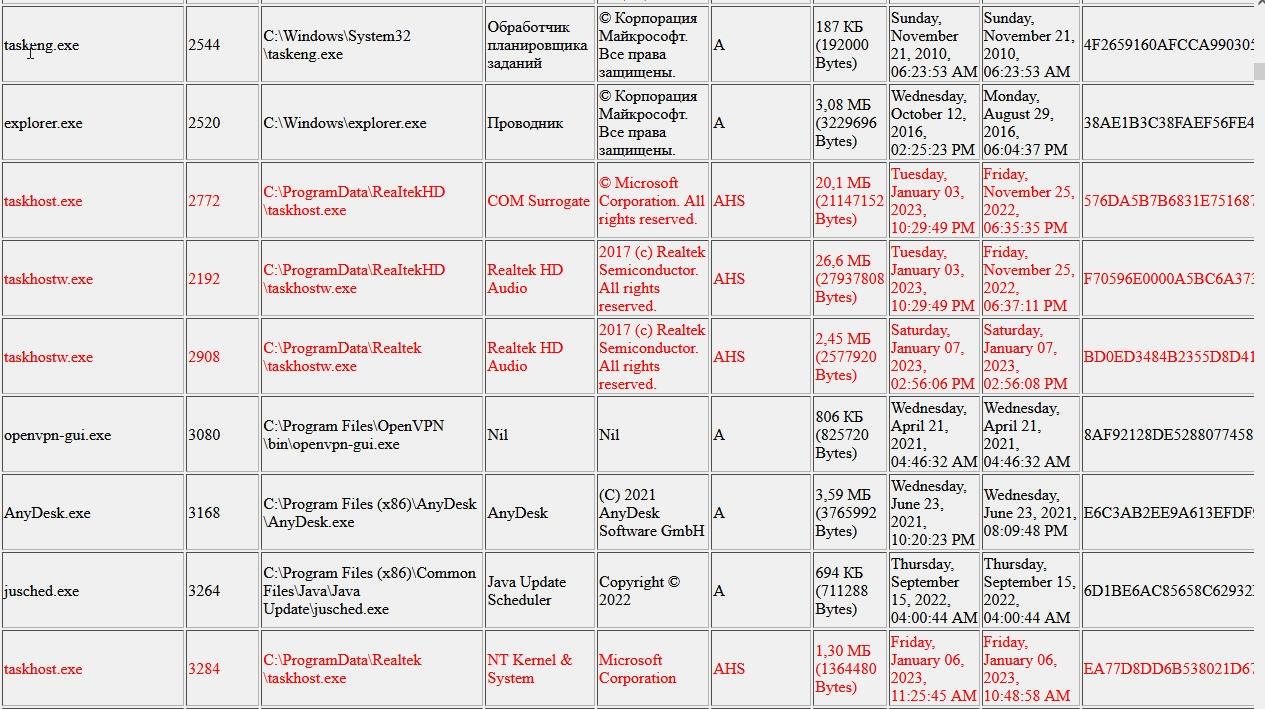

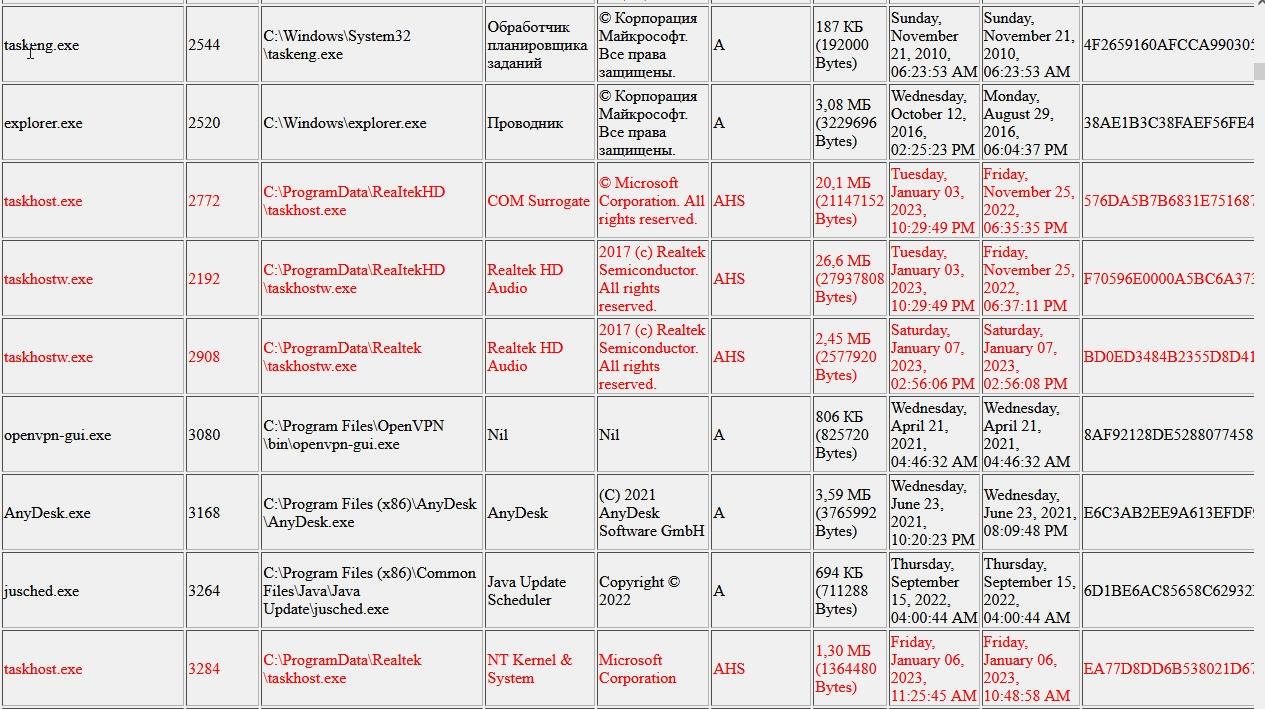

Что же мы видим по логам:

Логи нас приятно удивили, не потому что система оказалась основательно поражена и заражена, а потому что в этой пораженной системе антивирус PRO32 Total Security смог установиться и обойти все «защитные доспехи и барьеры» этого поистине вирусного Голиафа: множественное активное заражение системы с процедурой восстановления через WMI, блокировку запуска установщиков антивирусных программ, блокировку путей установки антивирусных программ, блокировку доступа к сайтам и ресурсам антивирусных компаний и технических форумов. По словам Давида, после очистки системы вирусные файлы восстанавливались. И здесь без тонких инструментов окончательно победить Голиафа было крайне сложно.

План был простой: очистить систему от Голиафа — Microsofthost.exe, далее восстановить работу модулей защиты антивирусной программы, активировать, обновить базы и выполнить контрольное полное сканирование системы.

Используем uVS для очистки системы. (скрипты uVS индивидуальны для каждого случая).

После очистки системы от троянов и блокирующих элементов мы перешли к восстановлению работы антивирусной программы.

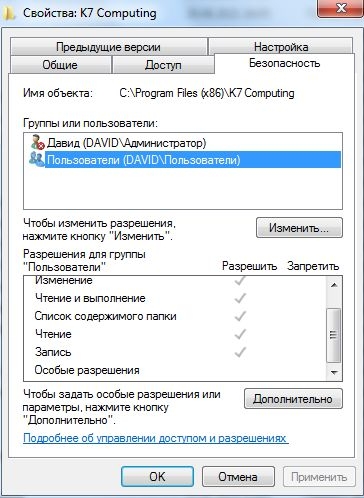

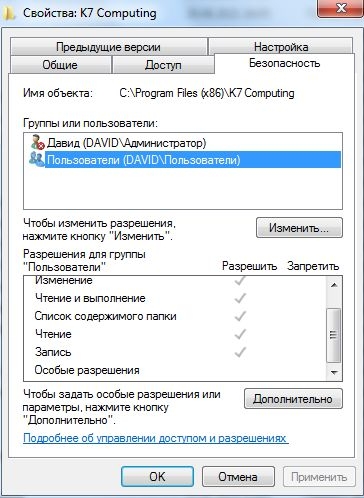

Выяснилось, что причиной незапуска служб может быть отсутствие прав системы для файлов каталога K7Computing

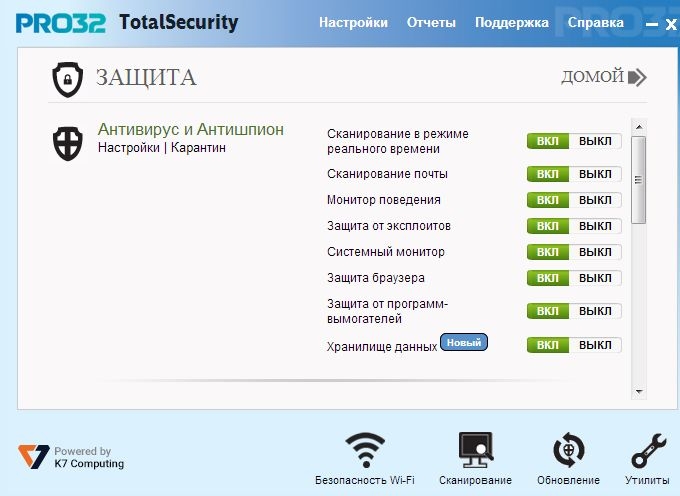

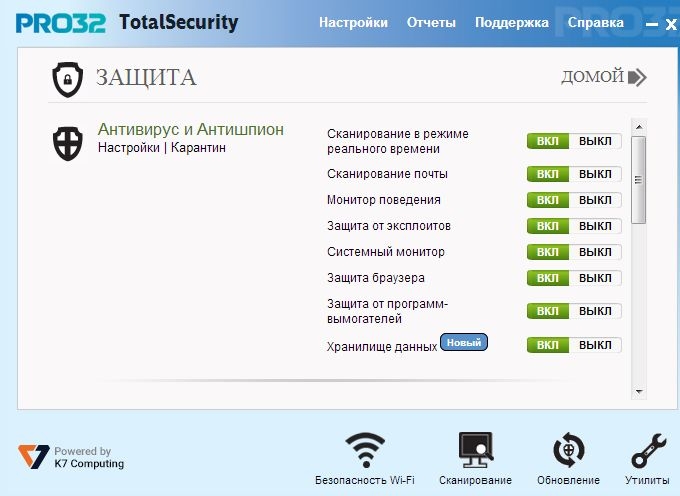

Добавили Систему с соответствующими разрешениями, все службы антивируса штатно запустились и все модули защиты включились. .

.

Добавили дополнительно права Системы на другие каталоги и заработало обновление антивирусных баз.

После успешного обновления Давид смог выполнить полное сканирование системы, но к этому моменту остатки Голиафа были найдены только в карантинах. .

.

(с), chklst.ru

С его слов, он не смог установить Avast и Kaspersky, а техподдержка не смогла решить вопрос.

Давид предусмотрительно выполнил сканирование системы и предоставил диагностические логи.

Что же мы видим по логам:

;================ Запуск результатов сканирования ================== 17-01-2023 12:18 C:\Program Files\RDP Wrapper\rdpwrap.dll is an Unwanted-Program ( 00555edb1 ) Невозможно поместить в карантин 17-01-2023 13:16 C:\ProgramData\RunDLL\rundll.exe is a Trojan ( 005292541 ) Невозможно поместить в карантин 17-01-2023 13:16 C:\ProgramData\RunDLL\system.exe is an Exploit ( 005560f51 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\Windows Tasks Service\winserv.exe is an Unwanted-Program ( 005442fc1 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\WindowsTask\MicrosoftHost.exe is an Adware ( 0055fa291 ) Невозможно поместить в карантин 17-01-2023 13:42 C:\Windows\KMS-R@1nHook.dll is an Unwanted-Program ( 004d38111 ) Невозможно поместить в карантин 17-01-2023 15:01 C:\Windows\SysWOW64\mintcastnetworks.dll is a Trojan ( 0001140e1 ) Невозможно поместить в карантин 17-01-2023 13:17 C:\ProgramData\WindowsTask\win.exe Файл зашифрован! Ожидается действие ( Не подлежит лечению ) 17-01-2023 13:16 C:\ProgramData\RunDLL\2x64.dll is a Riskware ( 0040eff71 ) Был удален 17-01-2023 13:16 C:\ProgramData\RunDLL\2x86.dll is a Trojan-Downloader ( 00536df71 ) Был удален ;------------------- Отчет------------------- ;Найденные файлы: 245056 ;Просканированные файлы: 243605 ;Зараженные файлы: 65 ;Таблица разделов просканирована: 0 ;просканировано загрузочных секторов : 0 ;Проблемы, которые необходимо исправить: 7 ;================ Конец результатов сканирования ==================

Логи нас приятно удивили, не потому что система оказалась основательно поражена и заражена, а потому что в этой пораженной системе антивирус PRO32 Total Security смог установиться и обойти все «защитные доспехи и барьеры» этого поистине вирусного Голиафа: множественное активное заражение системы с процедурой восстановления через WMI, блокировку запуска установщиков антивирусных программ, блокировку путей установки антивирусных программ, блокировку доступа к сайтам и ресурсам антивирусных компаний и технических форумов. По словам Давида, после очистки системы вирусные файлы восстанавливались. И здесь без тонких инструментов окончательно победить Голиафа было крайне сложно.

План был простой: очистить систему от Голиафа — Microsofthost.exe, далее восстановить работу модулей защиты антивирусной программы, активировать, обновить базы и выполнить контрольное полное сканирование системы.

Используем uVS для очистки системы. (скрипты uVS индивидуальны для каждого случая).

;uVS v4.13 [http://dsrt.dyndns.org:8888] ;Target OS: NTv6.1 v400c OFFSGNSAVE ;------------------------autoscript--------------------------- delref HTTP://PW.WEBPUBLIC.ORG/POWER3.TXT')||POWERSHELL.EXE delref HTTP://PW3CLEAR.DLLCALISO.ORG/POWERC3.TXT')||POWERSHELL.EXE delref HTTP://PWEAR.DLLCALISO.ORG/PW.TXT')||POWERSHELL.EXE delwmi %Sys32%\CMD.EXE delall %SystemDrive%\PROGRAMDATA\WINDOWS TASKS SERVICE\WINSERV.EXE zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\AUDIODG.EXE addsgn 1A6E769A552B1E3B8236EFE32D4360156C0186D675489FF2838B3A7AD8D139B3E4ACC1573E559D9B5E870E890EE98FEAAFAC0C7287AFB7A63B3F5BE9D7D4512D 8 Win64/Packed.Themida.L 7 zoo %SystemDrive%\PROGRAMDATA\REALTEK\TASKHOST.EXE addsgn BA6F9BB2BDD5FF720B9C2D754C2124FBDA75303A02FF85B08FC3813792F5BB0DD4C78774FE1196886F09811A8E1C4939355C045ABD5D982C2D3F21EFB30C9B65 23 Win64/CoinMiner.ACX 7 zoo %SystemDrive%\PROGRAMDATA\REAITEKHD\TASKHOST.EXE zoo %SystemDrive%\PROGRAMDATA\REAITEKHD\TASKHOSTW.EXE zoo %SystemDrive%\PROGRAMDATA\REALTEK\TASKHOSTW.EXE zoo %SystemDrive%\PROGRAMDATA\RUNDLL\RUNDLL.EXE addsgn 1A97749A5583D38FF42B254E3143FE8E608277F608C27C0BE823B096D3AE614F563348172A68BD4CB899F08A7B374C6964ABE64F77DF23355970992F879F2306 8 Python/Agent.BL [ESET-NOD32] 7 zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\MICROSOFTHOST.EXE addsgn BA6F9BB2BD5149720B9C2D754C2160FBDA75303A4536D3B4490F09709C1ABD80EFDBA531314A19492B80849F0E95A5EA3156FC561953EC08253A97F48B8B7657 21 Win64/CoinMiner.QG 7 zoo %SystemDrive%\PROGRAMDATA\RUNDLL\SYSTEM.EXE addsgn 1A7F749A5583368CF42BFB3A88A212FA30F69CB689056A707AD645DC10D61945271703A82B2DFD092BD07B8A327609FA201CBDF9B95B5C082E77A445D0EE667A 8 Win32/Exploit.Equation.M [ESET-NOD32] 7 zoo %SystemDrive%\PROGRAMDATA\RUNDLL\START.EXE addsgn 1A69149A5583348CF42B254E3143FE53A8CFF4A6020BF7FA793C3A7B5622B50E239C050963979949EC81705B0416A0CD802017F9AA8F3BC07BFC55E8C1F2E631 8 Python/Agent.BT 7 zoo %SystemDrive%\PROGRAMDATA\WINDOWSTASK\APPMODULE.EXE addsgn BA6F9BB2BD514E720B9C2D754C2160FBDA75303A6039BC78850F097063164849CB00BB5431C05D8AA8A511953E1549393556B4565D8FF8A18153E4D438F96AF2 8 Win64/CoinMiner.NZ 7 chklst delvir deldirex %SystemDrive%\PROGRAMDATA\RUNDLL regt 14 deltmp ; ; ; ;------------------------------------------------------------- restart czoo

После очистки системы от троянов и блокирующих элементов мы перешли к восстановлению работы антивирусной программы.

Выяснилось, что причиной незапуска служб может быть отсутствие прав системы для файлов каталога K7Computing

Добавили Систему с соответствующими разрешениями, все службы антивируса штатно запустились и все модули защиты включились.

Добавили дополнительно права Системы на другие каталоги и заработало обновление антивирусных баз.

После успешного обновления Давид смог выполнить полное сканирование системы, но к этому моменту остатки Голиафа были найдены только в карантинах.

(с), chklst.ru

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.