Через взломанные сайты распространяются вредоносное ПО под видом обновлений для Chrome

Через взломанные сайты распространяются вредоносное ПО под видом обновлений для Chrome

Поддельные ошибки обновления Chrome

Атака начинается с компрометации веб-сайтов для внедрения вредоносного кода JavaScript, который выполняет сценарии, когда пользователь посещает их. Эти сценарии будут загружать дополнительные сценарии в зависимости от того, является ли посетитель целевой аудиторией.

Эти вредоносные скрипты доставляются через службу Pinata IPFS (InterPlanetary File System), которая скрывает исходный сервер, на котором размещены файлы, что делает занесение в черный список неэффективным и сопротивляется удалению.

Если целевой посетитель просматривает сайт, сценарии отобразят поддельный экран ошибки Google Chrome, в котором будет указано, что не удалось установить автоматическое обновление, необходимое для продолжения просмотра сайта.

«Произошла ошибка при автоматическом обновлении Chrome. Пожалуйста, установите пакет обновления позже вручную или дождитесь следующего автоматического обновления», — говорится в поддельном сообщении об ошибке Chrome.

Затем сценарии автоматически загружают ZIP-файл с именем «release.zip», который замаскирован под обновление Chrome, которое должен установить пользователь.

Однако этот ZIP-файл содержит майнер Monero, который будет использовать ресурсы процессора устройства для добычи криптовалюты для злоумышленников.

При запуске вредоносное ПО копирует себя в папку C:\Program Files\Google\Chrome как «updater.exe», а затем запускает законный исполняемый файл для выполнения внедрения процесса и запуска прямо из памяти.

По данным VirusTotal, вредоносное ПО использует метод «BYOVD» (принеси свой собственный уязвимый драйвер) для использования уязвимости в законном WinRing0x64.sys для получения привилегий SYSTEM на устройстве.

После всех этих шагов майнер подключается к xmr.2miners[.]com и начинает майнить трудно отслеживаемую криптовалюту Monero (XMR).

Как всегда, никогда не устанавливайте обновления безопасности для установленного программного обеспечения на сторонних сайтах, а устанавливайте их только у разработчиков программного обеспечения или с помощью автоматических обновлений, встроенных в программу.

https://www.bleepingcomputer.com/news/security/hacked-sites-caught-spreading-malware-via-fake-chrome-updates/

https://www.virustotal.com/gui/file/2afdcf74d9dbc5575de919e8d041fc06c15044da0844fe9326b8f1b4bedad291/behavior

https://www.virustotal.com/gui/file/cb1a228b5f9001dd9acf4fc1296c3f60b9014ae487df12bc8bb2fbc639a72290/behavior

+

false proxy

хттп://34.80.59.191/WIN.PAC

Поддельные ошибки обновления Chrome

Атака начинается с компрометации веб-сайтов для внедрения вредоносного кода JavaScript, который выполняет сценарии, когда пользователь посещает их. Эти сценарии будут загружать дополнительные сценарии в зависимости от того, является ли посетитель целевой аудиторией.

Эти вредоносные скрипты доставляются через службу Pinata IPFS (InterPlanetary File System), которая скрывает исходный сервер, на котором размещены файлы, что делает занесение в черный список неэффективным и сопротивляется удалению.

Если целевой посетитель просматривает сайт, сценарии отобразят поддельный экран ошибки Google Chrome, в котором будет указано, что не удалось установить автоматическое обновление, необходимое для продолжения просмотра сайта.

«Произошла ошибка при автоматическом обновлении Chrome. Пожалуйста, установите пакет обновления позже вручную или дождитесь следующего автоматического обновления», — говорится в поддельном сообщении об ошибке Chrome.

Затем сценарии автоматически загружают ZIP-файл с именем «release.zip», который замаскирован под обновление Chrome, которое должен установить пользователь.

Однако этот ZIP-файл содержит майнер Monero, который будет использовать ресурсы процессора устройства для добычи криптовалюты для злоумышленников.

При запуске вредоносное ПО копирует себя в папку C:\Program Files\Google\Chrome как «updater.exe», а затем запускает законный исполняемый файл для выполнения внедрения процесса и запуска прямо из памяти.

По данным VirusTotal, вредоносное ПО использует метод «BYOVD» (принеси свой собственный уязвимый драйвер) для использования уязвимости в законном WinRing0x64.sys для получения привилегий SYSTEM на устройстве.

Майнер сохраняется, добавляя запланированные задачи и выполняя изменения реестра, исключая себя из Защитника Windows.

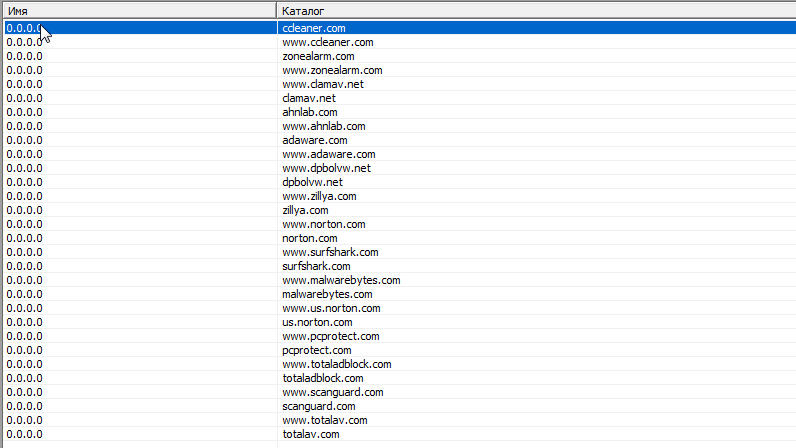

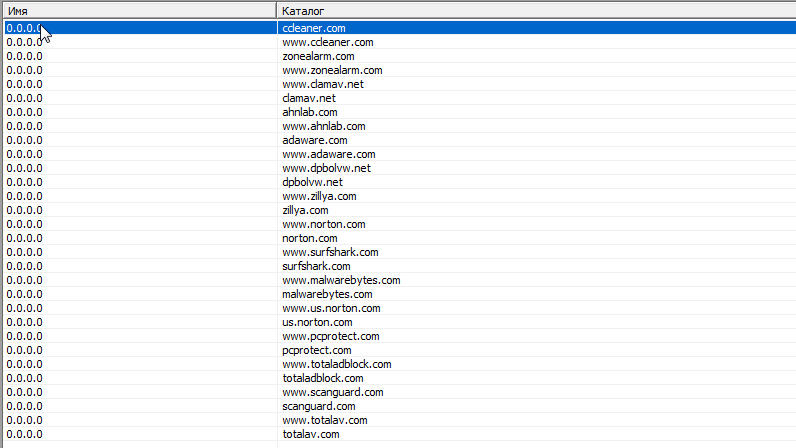

Кроме того, он останавливает Центр обновления Windows и нарушает связь продуктов безопасности с их серверами, изменяя IP-адреса последних в файле HOSTS. Это препятствует обновлениям и обнаружению угроз и может даже полностью отключить антивирус.

После всех этих шагов майнер подключается к xmr.2miners[.]com и начинает майнить трудно отслеживаемую криптовалюту Monero (XMR).

Хотя некоторые из удаленных веб-сайтов являются японскими, NTT предупреждает, что недавнее включение дополнительных языков может указывать на то, что субъекты угрозы планируют расширить сферу своей деятельности, поэтому влияние кампании может вскоре возрасти.

Как всегда, никогда не устанавливайте обновления безопасности для установленного программного обеспечения на сторонних сайтах, а устанавливайте их только у разработчиков программного обеспечения или с помощью автоматических обновлений, встроенных в программу.

https://www.bleepingcomputer.com/news/security/hacked-sites-caught-spreading-malware-via-fake-chrome-updates/

https://www.virustotal.com/gui/file/2afdcf74d9dbc5575de919e8d041fc06c15044da0844fe9326b8f1b4bedad291/behavior

https://www.virustotal.com/gui/file/cb1a228b5f9001dd9acf4fc1296c3f60b9014ae487df12bc8bb2fbc639a72290/behavior

Полное имя C:\PROGRAM FILES\GOOGLE\CHROME\UPDATER.EXE

Имя файла UPDATER.EXE

Тек. статус ?ВИРУС? ВИРУС в автозапуске

Обнаруженные сигнатуры

Сигнатура Win64/Kryptik.DQA (delall) [глубина совпадения 64(64), необх. минимум 8, максимум 64] 2023-04-05

www.virustotal.com 2023-03-10 23:29 [2023-02-09]

K7AntiVirus Trojan ( 0059bdd61 )

Symantec ML.Attribute.HighConfidence

ESET-NOD32 a variant of Win64/Kryptik.DQA

Kaspersky Trojan.Win32.Agent.xatoxm

BitDefender Trojan.GenericKD.65483364

Avast Win64:Evo-gen [Trj]

DrWeb Trojan.Siggen19.45027

Emsisoft Trojan.GenericKD.65483364 (B)

Microsoft Trojan:Win64/CoinMiner.DC!MTB

Сохраненная информация на момент создания образа

Статус в автозапуске

File_Id 63DD6E43398000

Linker 2.38

Размер 3738624 байт

Создан 03.03.2023 в 05:43:17

Изменен 03.03.2023 в 05:43:18

TimeStamp 03.02.2023 в 20:27:47

EntryPoint +

OS Version 0.0

Subsystem Windows graphical user interface (GUI) subsystem

IMAGE_FILE_DLL -

IMAGE_FILE_EXECUTABLE_IMAGE +

Тип файла 64-х битный ИСПОЛНЯЕМЫЙ

Цифр. подпись Отсутствует либо ее не удалось проверить

Доп. информация на момент обновления списка

SHA1 0BBD1560602ACA4210660580C00B36B3726B0F63

MD5 FB6F76B4F93ACC6FCD026EB66652E939

Ссылки на объект

Ссылка C:\WINDOWS\SYSTEM32\TASKS\GOOGLEUPDATETASKMACHINEQC

Task \GoogleUpdateTaskMachineQC

Ссылка HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{1BA1EBB6-9C3B-4FF1-9B4A-9889539EB664}\Actions

Actions "C:\Program Files\Google\Chrome\updater.exe"

Задача создана 26.02.2023 в 22:34:55

Последний запуск 24.03.2023 в 12:04:26

Код ошибки 0x0

Ссылка HKLM\Software\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Boot\{1BA1EBB6-9C3B-4FF1-9B4A-9889539EB664}\

+

false proxy

хттп://34.80.59.191/WIN.PAC

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.