NoEscape: вероятный преемник кибергруппы Avaddon

Новая операция по вымогательству NoEscape считается ребрендингом Avaddon, которая закрылась и выпустила свои ключи дешифрования в 2021 году.

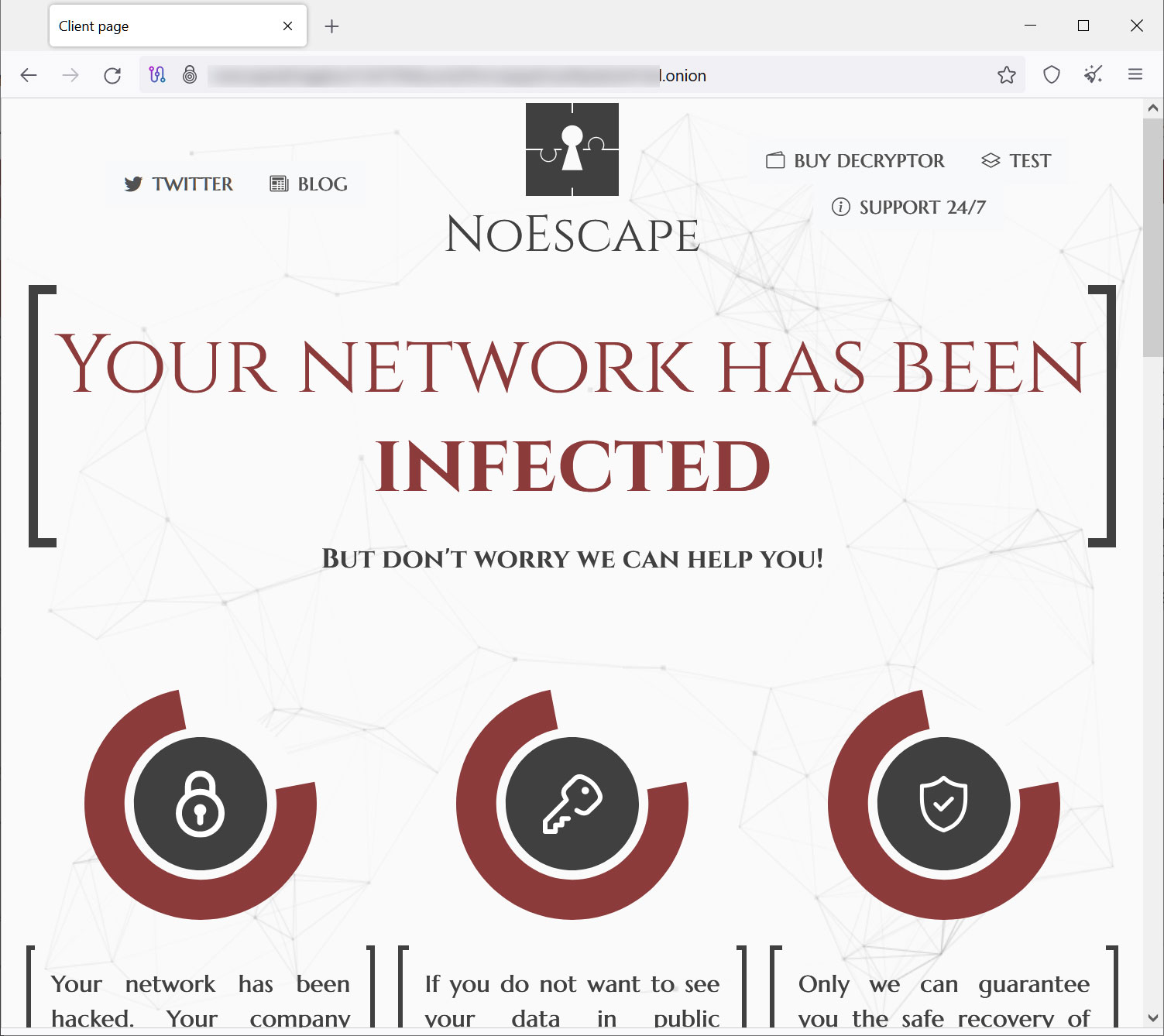

NoEscape был запущен в июне 2023 года, когда он начал атаковать предприятия с помощью двойного вымогательства. В рамках этих атак злоумышленники крадут данные и шифруют файлы на серверах Windows, Linux и VMware ESXi.

Затем злоумышленники угрожают публично раскрыть украденные данные, если выкуп не будет выплачен. Известно о требованиях программы-вымогателя NoEscape от сотен тысяч до более чем 10 миллионов долларов.

Известно, что NoEscape не позволяет своим членам нацеливаться на страны СНГ, а жертвы из этих стран получают бесплатные дешифраторы и информацию о том, как они были взломаны.

В настоящее время NoEscape перечислила десять компаний из разных стран и отраслей на своем сайте утечки данных, показывая, что они не нацелены на конкретную вертикаль.

Ребрендинг Avaddon

Операция по вымогательству Avaddon была запущена в июне 2020 года с использованием фишинговых кампаний, нацеленных на корпоративных жертв.

Однако в июне 2021 года Avaddon внезапно прекратила свою деятельность и поделилась ключами дешифрования жертв с BleepingComputer в анонимном сообщении.

С тех пор не было никаких известных программ-вымогателей, связанных с субъектами угроз, до прошлого месяца, когда была запущена операция NoEscape.

Создатель ID-Ransomware и эксперт по программам-вымогателям Майкл Гиллеспи сообщил, что программы-шифровальщики NoEscape и Avaddon практически идентичны, за исключением одного заметного изменения в алгоритмах шифрования.

Ранее шифровальщик Avaddon использовал AES для шифрования файлов, а NoEscape переключился на алгоритм Salsa20.

В остальном шифраторы практически идентичны, с почти идентичными логикой шифрования и форматами файлов, включая уникальный способ «разбиения больших двоичных объектов, зашифрованных RSA».

Шифровальщик NoEscape

При выполнении NoEscape выполнит следующие команды для удаления теневых копий томов Windows, локальных каталогов резервных копий Windows и отключения автоматического восстановления Windows.

SHADOWCOPY DELETE /nointeractive

wmic SHADOWCOPY DELETE /nointeractive

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

wbadmin DELETE BACKUP -deleteOldest

wbadmin DELETE BACKUP -keepVersions:0

vssadmin Delete Shadows /All /Quiet

bcdedit /set {default} recoveryenabled No

Затем шифратор начнет завершать следующие процессы, в том числе связанные с программным обеспечением безопасности, приложениями резервного копирования, а также веб-серверами и серверами баз данных.

360doctor, 360se, Culture, Defwatch, GDscan, MsDtSrvr, QBCFMonitorService, QBDBMgr, QBIDPService, QBW32, RAgui, RTVscan, agntsvc, agntsvcencsvc, agntsvcisqlplussvc, anvir, anvir64, apache, axlbridge, backup, ccleaner, ccleaner64, dbeng50, dbsnmp, encsvc, excel, far, fdhost, fdlauncher, httpd, infopath, isqlplussvc, java, kingdee, msaccess, msftesql, mspub, mydesktopqos, mydesktopservice, mysqld-nt, mysqld-opt, mysqld, ncsvc, ocautoupds, ocomm, ocssd, onedrive, onenote, oracle, outlook, powerpnt, procexp, qbupdate, sqbcoreservice, sql, sqlagent, sqlbrowser, sqlmangr, sqlserver, sqlservr, sqlwriter, steam, supervise, synctime, taskkill, tasklist, tbirdconfig, thebat, thunderbird, tomcat, tomcat6, u8, ufida, visio, wdswfsafe, winword, wordpad, wuauclt, wxServer, wxServerView, and xfssvccon

Это также остановит следующие службы Windows, связанные с базами данных, QuickBooks, программным обеспечением безопасности и платформами виртуальных машин.

Culserver, DefWatch, GxBlr, GxCIMgr, GxCVD, GxFWD, GxVss, QBCFMonitorService, QBIDPService, RTVscan, SavRoam, VMAuthdService, VMUSBArbService, VMnetDHCP, VMwareHostd, backup, ccEvtMgr, ccSetMgr, dbeng8, dbsrv12, memtas, mepocs, msexchange, msmdsrv, sophos, sql, sqladhlp, sqlagent, sqlbrowser, sqlservr, sqlwriter, svc$, tomcat6, veeam, vmware-converter, vmware-usbarbitator64, vss

Программа-вымогатель завершает работу этих приложений, чтобы разблокировать файлы, которые можно открыть и предотвратить шифрование.

Однако, даже если файлы заблокированы, шифровальщик использует API диспетчера перезагрузки Windows, чтобы закрыть процессы или отключить службы Windows, которые могут оставить файл открытым и предотвратить шифрование.

При шифровании файлов шифратор пропустит все файлы со следующими расширениями:

exe, bat, bin, cmd, com, cpl, dat, dll, drv, hta, ini, lnk, lock, log, mod, msc, msi, msp, pif, prf, rdp, scr, shs, swp, sys, theme

Также будут пропущены файлы в папках, имена которых содержат следующие строки:

$recycle.bin, $windows.~bt, $windows.~ws, %PROGRAMFILES(x86)%, %PUBLIC%, %ProgramData%, %SYSTEMDRIVE%\\Program Files, %SYSTEMDRIVE%\\Users\\All Users, %SYSTEMDRIVE%\\Windows, %TMP%, %USERPROFILE%\\AppData, AppData, %AppData%, EFI, Intel, MSOCache, Mozilla, Program Files, ProgramData, Tor Browser, Windows, WINDOWS, boot, google, perflogs, system volume information, windows.old

Во время шифрования по словам Gillespie, можно настроить использование трех режимов:

Полный — весь файл зашифрован

Частичное — шифруются только первые X мегабайт.

Chunked — использует прерывистое шифрование для шифрования фрагментов данных.

Однако NoEscape включает параметр конфигурации, который заставляет шифратор полностью шифровать файлы с расширениями файлов accdb, edb, mdb, mdf, mds, ndf и sql.

Файлы шифруются с помощью Salsa20, при этом ключ шифрования зашифрован с помощью закрытого ключа RSA в комплекте. Зашифрованные файлы будут иметь расширение из 10 символов, добавленное к имени файла, уникальное для каждой жертвы.

Программа-вымогатель также изменит обои Windows на изображение, сообщающее жертвам, что они могут найти инструкции в заметках о выкупе с именем HOW_TO_RECOVER_FILES.txt.

В Linux файл /etc/motd также заменяется примечанием о выкупе, которое отображается жертвам при входе в систему.

Примечания о выкупе содержат «личный идентификатор», необходимый для входа на платежный сайт Tor злоумышленника и доступа к уникальной странице переговоров жертвы. На этой странице указана сумма выкупа в биткойнах, функция тестовой расшифровки и панель чата для переговоров с злоумышленниками.

https://www.bleepingcomputer.com/news/security/meet-noescape-avaddon-ransomware-gangs-likely-successor/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.