Lockbit Green

Анализ новой программы-вымогателя LockBit Green основанной на коде Conti

Недавно группа LockBit выпустила новый штамм вымогателей, получивший название LockBit Green. Последний штамм основан на утечке исходного кода программы-вымогателя Conti. Он следует тенденции LockBit создавать новые варианты других существующих программ-вымогателей. Например, ранее они выпустили LockBit Black, который очень похож на программу-вымогатель BlackMatter.

2. Анализ программы-вымогателя LockBit Green

2.1 Введение

В феврале 2022 года анонимное лицо использовало учетную запись Twitter «@ContiLeaks» для публикации информации о группе Conti, включая журналы чата Jabber, подробную информацию об их инфраструктуре, внутренние документы и исходный код программы-вымогателя Conti. В мае 2022 года группа вымогателей Conti решила реорганизоваться и провести ребрендинг. На рисунке ниже показан код основной функции шифровальщика Conti и LockBit Green, и логика очень похожа. Кроме того, оба они используют один и тот же мьютекс с именем «hsfjuukjzloqu28oajh727190». LockBit Green использует новый шифратор на основе Conti. Поскольку собственный шифратор семейства LockBit работает нормально, использование нового шифратора на основе Conti предполагает сотрудничество между двумя группами вымогателей. Повторное использование и адаптация исходного кода конкурента может помочь сократить затраты и время на разработку.

История семейства программ-вымогателей LockBit:

Сентябрь 2019 г. Атаки на LockBit начались в 2019 г. Сначала он был назван «ABCD Ransomware», а затем переименован в LockBit.

Июнь 2021 г. LockBit 2.0 появился в июне 2021 г. и представил технику двойного вымогательства и автоматическое шифрование устройств в доменах Windows.

Октябрь 2021 г. LockBit начал проникать на серверы Linux, нацеливаясь на серверы ESXi. Группа вымогателей LockBit также представила StealBit, вредоносный инструмент, используемый для шифрования.

Июнь 2022 г. В июне 2022 г. был обнаружен LockBit 3.0, также известный как LockBit Black. В нем была представлена первая программа вознаграждения за обнаружение ошибок программ-вымогателей, а также раскрыты новые тактики вымогательства и способы оплаты в криптовалюте Zcash. Код LockBit 3.0 очень похож на код знаменитых программ-вымогателей BlackMatter и DarkSide.

Сентябрь 2022 г. В сентябре 2022 г. якобы недовольный разработчик выложил в Твиттер сборщик шифровальщика LockBit 3.0. Это удар по группе программ-вымогателей, поскольку данные инструментов сборки позволяют любому запустить свой собственный набор программ-вымогателей с помощью шифровальщика, дешифратора и специализированных инструментов, а также запускать дешифратор определенным образом. Группа Bl00dy разработала шифровальщик с использованием просочившегося инструмента сборки и использовала его в атаках.

Январь 2023 г. Группа LockBit выпустила LockBit Green, который основан на утечке исходного кода программы-вымогателя Conti.

2.2 Анализ

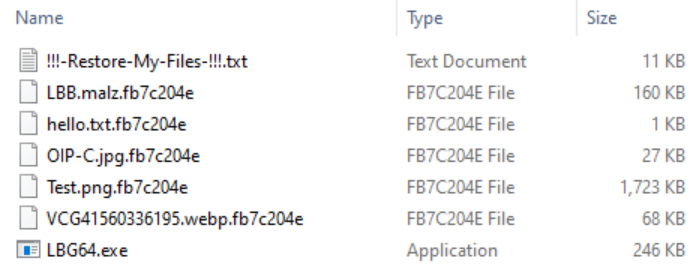

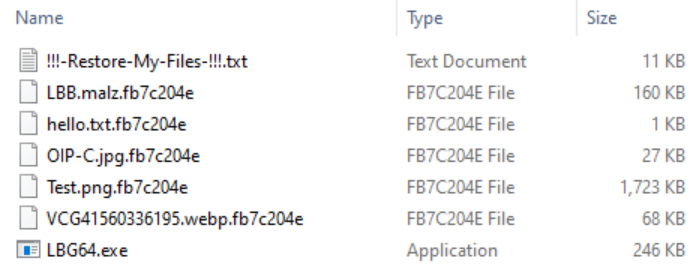

В ходе этой атаки программ-вымогателей были обнаружены два образца. Первый образец, LBB.malz, представляет собой 32-разрядную программу-вымогатель, известную как LockBitBlack в семействе LockBit. Анализ образца доступен по адресу https://mp.weixin.qq.com/s/zT1GbqXFkj0FHiUhNlisZg. Второй образец, LBG64.malz, представляет собой 64-разрядную программу-вымогатель под названием LockBit Green, новый член LockBit 3.0. Ниже приводится анализ, который в основном сосредоточен на LBG64.malz.

LBG64.malz 6147afcb98efab7f0621a910a843878c 2022/12/26

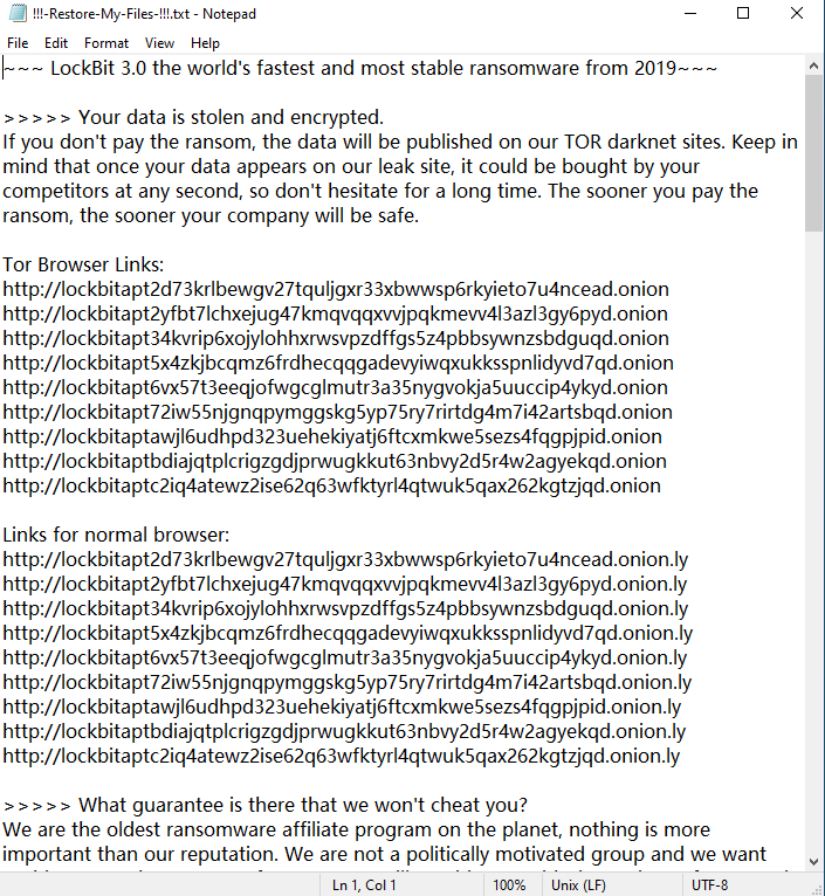

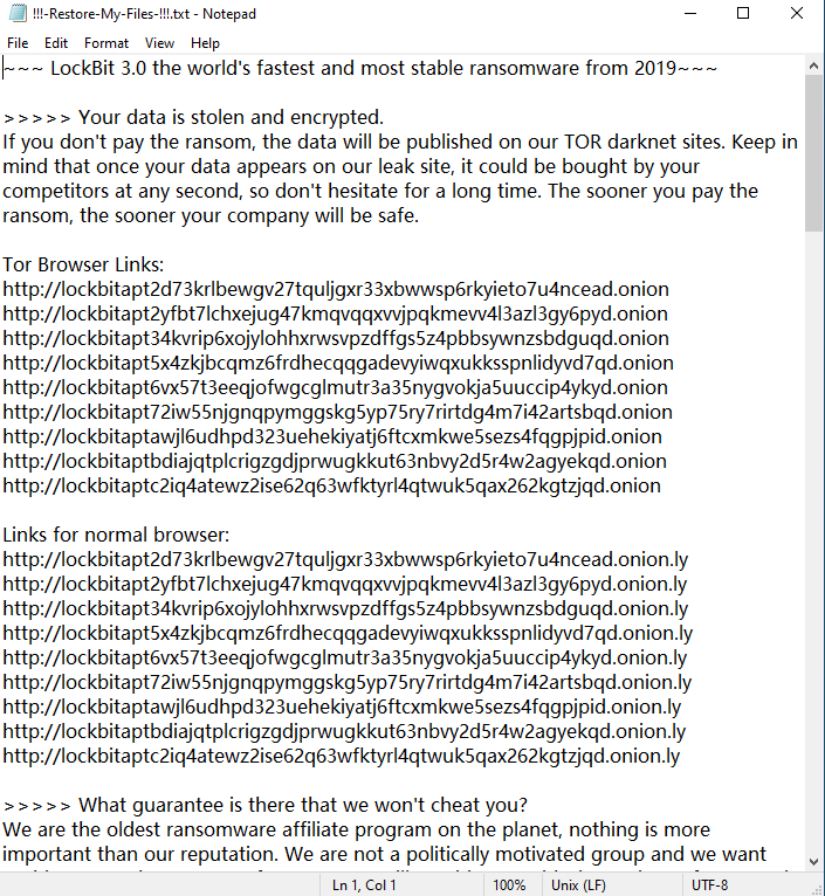

После выполнения LBG64.malz к зашифрованным файлам по умолчанию добавляется суффикс «.fb7c204e». Имя файла с запиской о выкупе — «!!!-Restore-My-Files-!!!.txt», как показано на рисунке ниже. Каждая жертва имеет уникальный идентификатор. Жертва может использовать браузер Tor или обычный браузер, чтобы связаться с злоумышленником по ссылке. В записке о выкупе не указывается сумма выкупа, но жертве рекомендуется не связываться с киберстраховыми компаниями и организациями по восстановлению данных и объясняется, почему.

Зашифрованные файлы:

MITRE ATT&CK:

Obtain the types of disk drives using GetLogicalDriveStringsW() and enumerate all disk drives from C:\ to Z:\ Discovery (TA0007) File and Discovery (T1083) N/A

Encryption using AES-256 and XChaCha20 Impact (TA0040) Data Encrypted for Impact (T1486) N/A

Dynamically parse APIs and strings Defense Evasion (TA0005) Deobfuscate/Decode Files or Information (T1140) N/A

Lateral movement over port 445 and IPC$ shares Lateral Movement (TA0008) Remote Services (T1021) SMB/Windows Admin Shares (T1021.002)

Call SetFileAttributesW to set read and write permissions Defense Evasion (TA0005) File and Directory Permissions Modification (T1222) Windows File and Directory Permissions Modification (T1222.001)

Enumerate all running processes in the system using CreateToolhelp32Snapshot, Process32First, and Process32Next Discovery (TA0007) Process Discovery (T1057) N/A

Enumerate the names of network shares, such as IPC$ share Discovery (TA0007) Network Share Discovery (T1135) N/A

Delete volume shadows using wmic.exe Impact (TA0040) Inhibit System Recovery (T1490) N/A

Delete volume shadow copies using wmic.exe Execution (TA0002) Windows Management Instrumentation (T1047) N/A

Недавно группа LockBit выпустила новый штамм вымогателей, получивший название LockBit Green. Последний штамм основан на утечке исходного кода программы-вымогателя Conti. Он следует тенденции LockBit создавать новые варианты других существующих программ-вымогателей. Например, ранее они выпустили LockBit Black, который очень похож на программу-вымогатель BlackMatter.

2. Анализ программы-вымогателя LockBit Green

2.1 Введение

В феврале 2022 года анонимное лицо использовало учетную запись Twitter «@ContiLeaks» для публикации информации о группе Conti, включая журналы чата Jabber, подробную информацию об их инфраструктуре, внутренние документы и исходный код программы-вымогателя Conti. В мае 2022 года группа вымогателей Conti решила реорганизоваться и провести ребрендинг. На рисунке ниже показан код основной функции шифровальщика Conti и LockBit Green, и логика очень похожа. Кроме того, оба они используют один и тот же мьютекс с именем «hsfjuukjzloqu28oajh727190». LockBit Green использует новый шифратор на основе Conti. Поскольку собственный шифратор семейства LockBit работает нормально, использование нового шифратора на основе Conti предполагает сотрудничество между двумя группами вымогателей. Повторное использование и адаптация исходного кода конкурента может помочь сократить затраты и время на разработку.

История семейства программ-вымогателей LockBit:

Сентябрь 2019 г. Атаки на LockBit начались в 2019 г. Сначала он был назван «ABCD Ransomware», а затем переименован в LockBit.

Июнь 2021 г. LockBit 2.0 появился в июне 2021 г. и представил технику двойного вымогательства и автоматическое шифрование устройств в доменах Windows.

Октябрь 2021 г. LockBit начал проникать на серверы Linux, нацеливаясь на серверы ESXi. Группа вымогателей LockBit также представила StealBit, вредоносный инструмент, используемый для шифрования.

Июнь 2022 г. В июне 2022 г. был обнаружен LockBit 3.0, также известный как LockBit Black. В нем была представлена первая программа вознаграждения за обнаружение ошибок программ-вымогателей, а также раскрыты новые тактики вымогательства и способы оплаты в криптовалюте Zcash. Код LockBit 3.0 очень похож на код знаменитых программ-вымогателей BlackMatter и DarkSide.

Сентябрь 2022 г. В сентябре 2022 г. якобы недовольный разработчик выложил в Твиттер сборщик шифровальщика LockBit 3.0. Это удар по группе программ-вымогателей, поскольку данные инструментов сборки позволяют любому запустить свой собственный набор программ-вымогателей с помощью шифровальщика, дешифратора и специализированных инструментов, а также запускать дешифратор определенным образом. Группа Bl00dy разработала шифровальщик с использованием просочившегося инструмента сборки и использовала его в атаках.

Январь 2023 г. Группа LockBit выпустила LockBit Green, который основан на утечке исходного кода программы-вымогателя Conti.

2.2 Анализ

В ходе этой атаки программ-вымогателей были обнаружены два образца. Первый образец, LBB.malz, представляет собой 32-разрядную программу-вымогатель, известную как LockBitBlack в семействе LockBit. Анализ образца доступен по адресу https://mp.weixin.qq.com/s/zT1GbqXFkj0FHiUhNlisZg. Второй образец, LBG64.malz, представляет собой 64-разрядную программу-вымогатель под названием LockBit Green, новый член LockBit 3.0. Ниже приводится анализ, который в основном сосредоточен на LBG64.malz.

LBG64.malz 6147afcb98efab7f0621a910a843878c 2022/12/26

После выполнения LBG64.malz к зашифрованным файлам по умолчанию добавляется суффикс «.fb7c204e». Имя файла с запиской о выкупе — «!!!-Restore-My-Files-!!!.txt», как показано на рисунке ниже. Каждая жертва имеет уникальный идентификатор. Жертва может использовать браузер Tor или обычный браузер, чтобы связаться с злоумышленником по ссылке. В записке о выкупе не указывается сумма выкупа, но жертве рекомендуется не связываться с киберстраховыми компаниями и организациями по восстановлению данных и объясняется, почему.

Зашифрованные файлы:

MITRE ATT&CK:

Obtain the types of disk drives using GetLogicalDriveStringsW() and enumerate all disk drives from C:\ to Z:\ Discovery (TA0007) File and Discovery (T1083) N/A

Encryption using AES-256 and XChaCha20 Impact (TA0040) Data Encrypted for Impact (T1486) N/A

Dynamically parse APIs and strings Defense Evasion (TA0005) Deobfuscate/Decode Files or Information (T1140) N/A

Lateral movement over port 445 and IPC$ shares Lateral Movement (TA0008) Remote Services (T1021) SMB/Windows Admin Shares (T1021.002)

Call SetFileAttributesW to set read and write permissions Defense Evasion (TA0005) File and Directory Permissions Modification (T1222) Windows File and Directory Permissions Modification (T1222.001)

Enumerate all running processes in the system using CreateToolhelp32Snapshot, Process32First, and Process32Next Discovery (TA0007) Process Discovery (T1057) N/A

Enumerate the names of network shares, such as IPC$ share Discovery (TA0007) Network Share Discovery (T1135) N/A

Delete volume shadows using wmic.exe Impact (TA0040) Inhibit System Recovery (T1490) N/A

Delete volume shadow copies using wmic.exe Execution (TA0002) Windows Management Instrumentation (T1047) N/A

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Параметры запуска

Образец можно запустить без параметров или с необязательными параметрами (как показано ниже). Функции GetCommandLineW и CommandLineToArgvW используются для получения строки командной строки, используемой для запуска вредоносного ПО. Вывод этих двух функций будет использоваться для проверки того, использовались ли дополнительные параметры при выполнении вредоносного ПО.

Боковое движение

Образец сканирует ту же подсеть и пытается подключиться к устройствам в том же сегменте сети, используя SMB (порт 445), чтобы заразить их.

Уклонение от защиты

1. Динамическое дешифрование API

Программа-вымогатель запутывает все свои вызовы API и имена библиотек и динамически разрешает их во время выполнения. Этот метод обфускации гарантирует, что программа-вымогатель по-прежнему может получить доступ ко всем своим API-интерфейсам, не записывая их непосредственно в таблицу импорта, что полностью скрывает их от реверс-инженеров.

Он динамически разрешает имена модулей и загружает их для выполнения. Программа-вымогатель разрешает имена модулей, включая

Вымогатель создает мьютекс с именем «hsfjuukjzloqu28oajh727190», чтобы гарантировать, что на компьютере жертвы работает только один экземпляр вредоносного ПО. Запуск нескольких экземпляров может затруднить и замедлить процесс шифрования. Следует отметить, что некоторые образцы программ-вымогателей «PUTIN» и «Conti» также создают мьютекс «hsfjuukjzloqu28oajh727190».

Открытие

1. Обнаружение файлов и каталогов

Вызывает GetLogicalDriveStringsW() для получения информации о диске.

Перечисляет все диски от C:\ до Z:\.

2. Перечисление процессов

Вызывает CreateToolhelp32Snapshot, чтобы сделать снимок всех запущенных процессов.

Вызывает Process32FirstW, чтобы найти первый каталог или первый файл в заданном каталоге и получить дескриптор.

Вызывает Process32NextW для поиска других файлов и каталогов в соответствии с дескриптором.

Влияние

1. Запретить восстановление системы

Удаляет теневые тома из зараженной системы, чтобы предотвратить восстановление.

2. Данные, зашифрованные для воздействия

Пропускает следующие файлы и файлы со следующими расширениями во время шифрования.

Пропускает следующие каталоги во время шифрования.

После завершения шифрования программа-вымогатель добавляет расширение «.fb7c204e» в конец каждого зашифрованного файла.

Этот образец шифрует файлы с использованием комбинации алгоритмов AES-256 и XChaCha20 и в трех разных режимах (т. е. 0x24, 0x25 и 0x26) в зависимости от размера и типа файла.

0x24: Полное шифрование, как показано на рисунке ниже.

0x25: блочное шифрование, что означает, что вымогатель делит файл на несколько блоков и шифрует данные только некоторых блоков.

0x26: шифруется только первый 1 МБ, а затем зашифрованное содержимое записывается обратно в файл, за которым следует незашифрованное содержимое файла, ключ шифрования и исходный размер файла.

2.3 Индикаторы компрометации (IOCs)

....

3. Решения

3.1 Стратегии предотвращения программ-вымогателей

Не делайте службы доступными во внешней сети. В тех случаях, когда это неизбежно, используйте надежные пароли.

Не открывайте подозрительные или неожиданные электронные письма, особенно содержащиеся в них ссылки и вложения. Используйте антивирусное программное обеспечение для сканирования неизвестного файла перед его открытием (если это необходимо).

Установите антивирусное программное обеспечение, выполняйте регулярное сканирование системы, удаляйте обнаруженные угрозы и регулярно устанавливайте обновления и исправления.

Загружайте продукты по официальным и проверенным каналам, а также активируйте и обновляйте продукты с помощью инструментов/функций, предоставляемых официальным разработчиком. Использование нелегальных средств активации и сторонних загрузчиков не рекомендуется, так как они часто используются для распространения вредоносного контента.

Внедрите стратегию двойного резервного копирования важных данных или создайте их резервную копию в облаке.

https://www.sangfor.com/farsight-labs-threat-intelligence/cybersecurity/lockbit-green-ransomware-conti-based-encryptor

AES-256 (Advanced Encryption Standard) — это симметричный блочный алгоритм шифрования, который использует 256-битные ключи. Он широко применяется в различных приложениях и считается одним из самых надежных алгоритмов шифрования. AES-256 использует операции подстановки, перестановки и преобразования над байтами данных для шифрования и расшифрования информации. Он работает с блоками данных размером 128 бит и поддерживает различные режимы работы, такие как ECB, CBC, CTR и другие.

ChaCha20 — это потоковый алгоритм шифрования, разработанный Дэниэлем Бернштейном (Daniel J. Bernstein). Он также является симметричным алгоритмом, но отличается от AES в своей структуре и способе работы. ChaCha20 работает с ключами длиной 256 бит и принимает вектор инициализации (IV) и счетчик для генерации псевдослучайного потока байтов. Этот поток байтов применяется к открытому тексту с использованием операции побитового XOR для получения зашифрованного текста.

Одной из отличительных особенностей ChaCha20 является его высокая производительность на современных процессорах, особенно на устройствах с поддержкой инструкций SSE2 и AVX2. Это делает его популярным выбором для шифрования в реальном времени или на мобильных устройствах с ограниченными ресурсами.

И как можно было догадаться, использование двух разных алгоритмов шифрования в этой версии Локбита обусловлено производительностью. Существует три режима, в которых вредонос может превращать ваши файлы в нечитаемый мусор:

Если шифруются только маленькие файлы до 100 МБ, будет использован обычный AES-256.

Если шифруются только большие файлы от 100 МБ, будет использован только ChaCha20.

Если зашифровать нужно и больше и маленькие, будет использована их комбинация. При этом для разных алгоритмов будут разные ключи.

https://habr.com/ru/companies/first/articles/747722/

LockBit в настоящее время набирает партнеров и разработчиков из BlackCat/ALPHV и NoEscape после недавних сбоев и мошенничества с выходом.

На прошлой неделе сайты Tor NoEscape и BlackCat/ALPHV внезапно стали недоступными без предупреждения.

Филиалы, связанные с NoEscape, заявили, что операторы программ-вымогателей устроили мошенничество с выходом, похитив миллионы долларов в виде выкупа и отключив веб-панели операции и сайты утечки данных.

Считается, что NoEscape является ребрендингом операции по вымогательству Avaddon, которая закрылась в июне 2001 года и передала свои ключи расшифровки BleepingComputer. Мы надеемся, что NoEscape снова выдаст ключи расшифровки своим жертвам теперь, когда они прекратили свою деятельность.

На прошлой неделе работа программы-вымогателя BlackCat/ALPHV также претерпела пятидневный сбой: вся инфраструктура компании, включая сайты утечки данных и переговоров, была отключена.

В понедельник сайт утечки данных ALPHV вернулся, но все данные были удалены. Хотя некоторые URL-адреса для переговоров работают, многие нет, что фактически останавливает переговоры для этих жертв.

Администратор ALPHV заявил, что их отключение было вызвано сбоем оборудования. Однако BleepingComputer узнал из нескольких источников, что с отключением связана операция правоохранительных органов.

Как впервые сообщил LeMagIT, LockBitSupp, менеджер подразделения LockBit, начал набирать партнеров из операций по вымогательству BlackCat и NoEscape.

Хотя неясно, перешли ли какие-либо из филиалов BlackCat/NoEscape на LockBit, одна жертва BlackCat уже была замечена на сайте утечки данных LockBit.

«Группа вымогателей LockBit добавила dena Немецкого энергетического агентства (http://dena.de) в свой список жертв, которая ранее была жертвой группы вымогателей ALPHV», — говорится в твите FalconFeeds.

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-now-poaching-blackcat-noescape-affiliates/

Разработчики LockBit тайно создавали новую версию своего вредоносного ПО для шифрования файлов, получившего название LockBit-NG-Dev, которое, вероятно, станет LockBit 4.0.

Компания по кибербезопасности Trend Micro проанализировала образец последней разработки LockBit, которая может работать на нескольких операционных системах.

LockBit следующего поколения

В то время как предыдущая вредоносная программа LockBit была построена на C/C++, последний образец представляет собой незавершенную работу, написанную на .NET, которая, судя по всему, скомпилирована с помощью CoreRT и упакована с помощью MPRESS.

Trend Micro сообщает, что вредоносное ПО включает в себя файл конфигурации в формате JSON, в котором указаны параметры выполнения, такие как диапазон дат выполнения, сведения о выкупе, уникальные идентификаторы, открытый ключ RSA и другие рабочие флаги.

Исследователи заявляют, что новому шифровальщику не хватает некоторых функций, которые присутствовали в предыдущих итерациях (например, способности к самораспространению в взломанных сетях, печати заметок о выкупе на принтерах жертвы), он, похоже, находится на завершающей стадии разработки и уже предлагает большую часть ожидаемых возможностей. функциональность.

Он поддерживает три режима шифрования (с использованием AES+RSA), а именно «быстрый», «прерывистый» и «полный», имеет пользовательское исключение файлов или каталогов и может рандомизировать имена файлов, чтобы усложнить восстановление.

Дополнительные параметры включают механизм самоудаления, который перезаписывает содержимое файла LockBit нулевыми байтами.

Trend Micro опубликовала глубокий технический анализ вредоносного ПО, который раскрывает полные параметры конфигурации LockBit-NG-Dev.

https://www.bleepingcomputer.com/news/security/lockbit-ransomware-secretly-building-next-gen-encryptor-before-takedown/