Crysis: грозящая катастрофа и как с ней бороться

Компании с использованием вымогателей под управлением операторов являются значительной и растущей угрозой для бизнеса и представляют собой одну из наиболее эффективных тенденций в современных кибератаках. В этих рукопашных атаках, которые отличаются от автоматического распространения вымогателей (WannaCry или NotPetya), злоумышленники используют методы кражи учетных данных и горизонтального перемещения. Они обладают обширными знаниями в области системного администрирования и общих неправильных настроек безопасности сети, проводят тщательную разведку и адаптируются к тому, что обнаруживают в скомпрометированной сети.

Подобные атаки часто начинаются с «товарного вредоносного ПО», такого как банковские трояны, или «несложных» векторов атак, которые обычно вызывают множественные оповещения об обнаружении; тем не менее, они считаются несущественными и поэтому не подвергаются тщательному исследованию и устранению. Кроме того, начальные полезные нагрузки часто останавливаются антивирусными решениями, но злоумышленники развертывают другую полезную нагрузку или используют административный доступ для отключения антивируса, чтобы не привлекать внимание к службам реагирования на инциденты или операционным центрам безопасности (SOC).

Одним из действующих лиц, появившихся в этой тенденции атак, управляемых оператором, является активная, высоко адаптивная группа (PARINACOTA), которая часто использует Dharma в качестве полезной нагрузки.

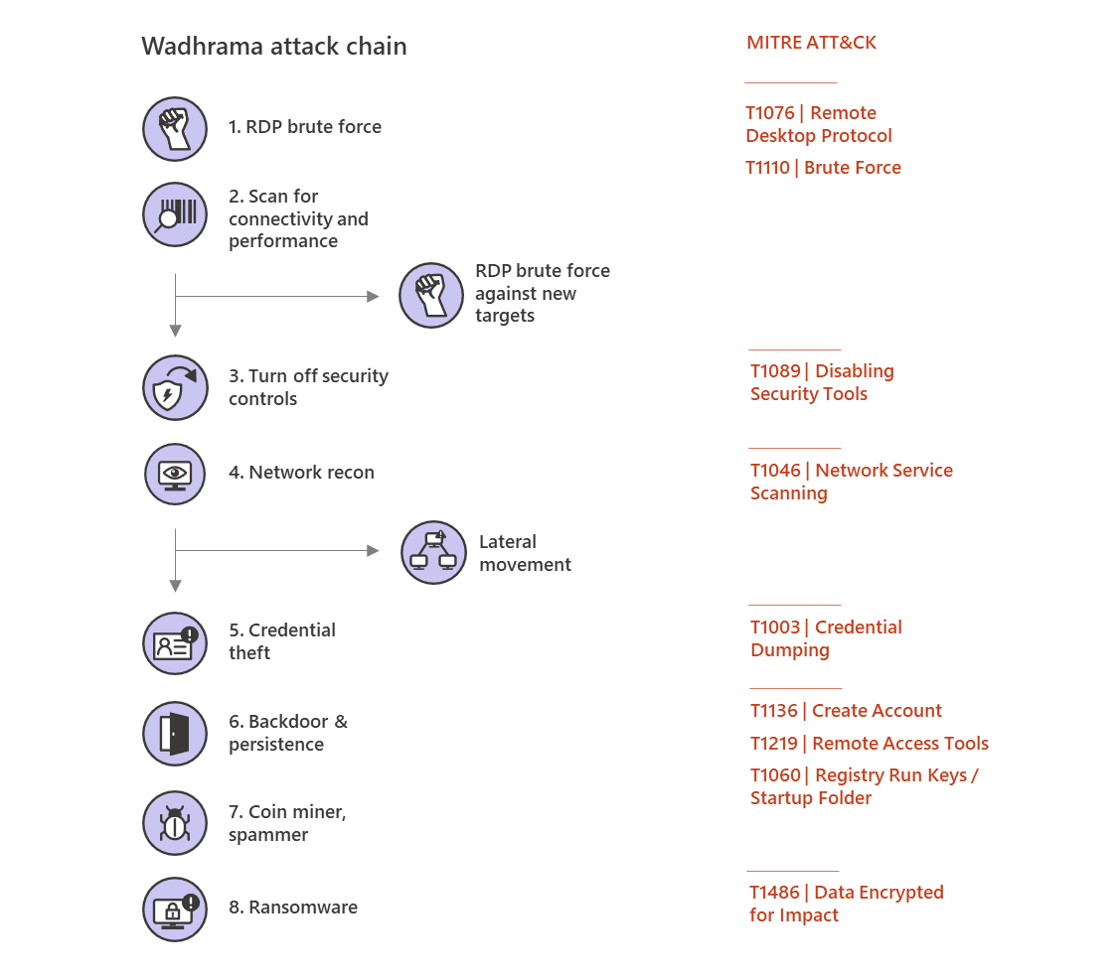

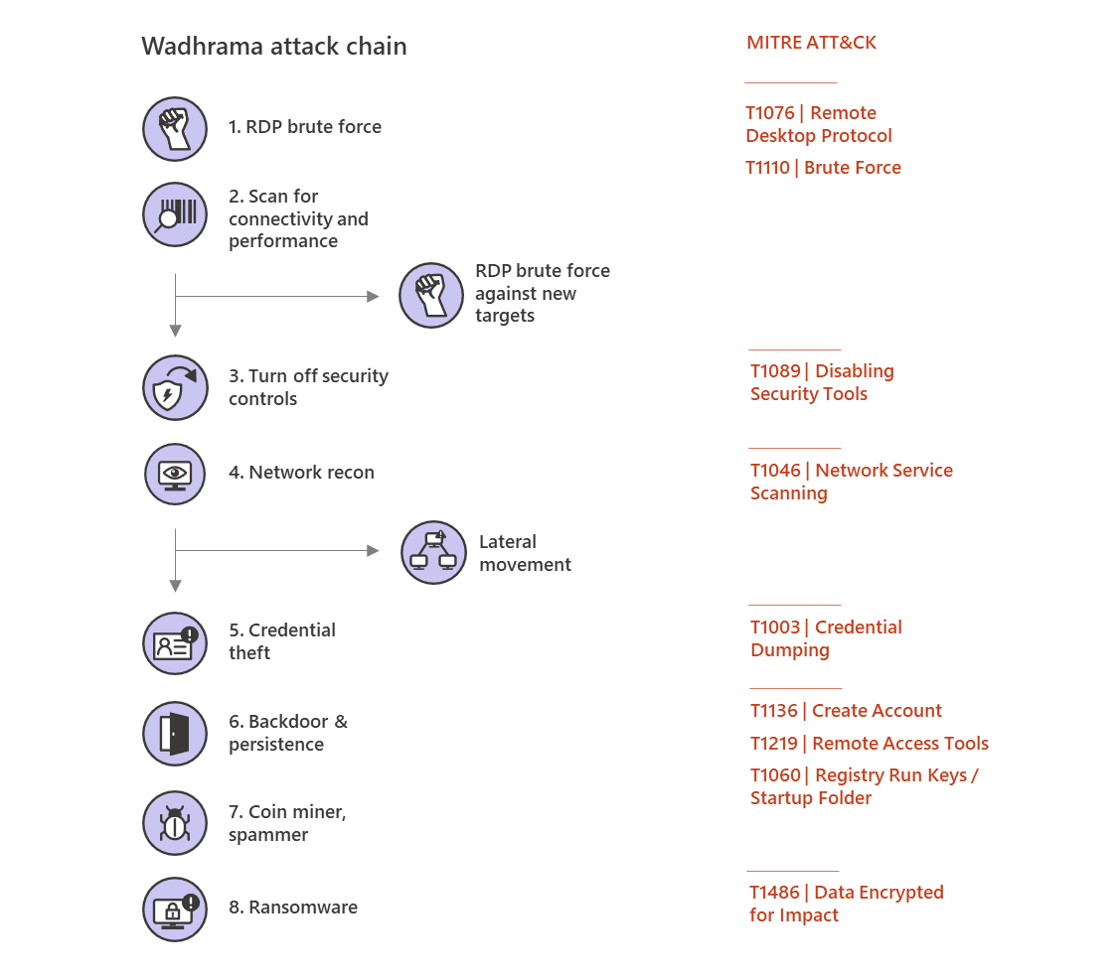

Атаки PARINACOTA, как правило, с помощью грубой силы проникают на серверы, на которых открыт из внешней сети протокол удаленного рабочего стола (RDP), с целью дальнейшего горизонтального перемещения внутри сети или выполнения brute forces против целей за пределами сети. Это позволяет группе расширять скомпрометированную инфраструктуру под их контролем. Часто, группа нацеливается на встроенные локальные учетные записи администраторов или список общих имен учетных записей. В других случаях группа нацелена на учетные записи Active Directory (AD), которые они скомпрометировали или имеют предварительные знания, таких как учетные записи служб известных поставщиков.

Группа использует метод brute forces RDP, который ранее применяли печально известный Samas (SamSam). Другие семейства вредоносных программ, такие как GandCrab, MegaCortext, LockerGoga, Hermes и RobbinHood, также использовали этот метод в целевых атаках.

Чтобы найти цели, группа сканирует Интернет на наличие машин, которые прослушивают порт RDP 3389. Злоумышленники могут это делать с зараженных компьютеров, используя такие инструменты, как Masscan.exe, которые обнаруживают уязвимые машины во всем Интернете менее чем за шесть минут.

Как только уязвимая цель найдена, группа начинает атаку грубой силой с использованием таких инструментов, как NLbrute.exe или ForcerX, начиная с общих имен пользователей, таких как «admin», «administrator», «guest» или «test». После успешного получения доступа к сети группа проверяет скомпрометированный компьютер на предмет подключения к Интернету и вычислительной мощности. Они определяют, соответствует ли машина определенным требованиям, прежде чем использовать ее для проведения последующих атак RDP методом перебора против других целей. Эта тактика, которая не использовалась аналогичными операторами вымогателей, дает им доступ к дополнительной инфраструктуре, которая с меньшей вероятностью будет заблокирована. Фактически, группа наблюдала за тем, чтобы их инструменты работали на скомпрометированных машинах месяцами подряд.

После отключения решений по безопасности группа часто загружает ZIP-архив, содержащий десятки известных инструментов атакующего и пакетные файлы для кражи учетных данных, устойчивости, разведки и других действий, не опасаясь предотвращения следующих этапов атаки. С помощью этих инструментов и пакетных файлов группа очищает журналы событий с помощью wevutil.exe, а также проводит обширную разведку на компьютере и в сети, обычно ища возможности для бокового перемещения с использованием обычных инструментов сетевого сканирования. При необходимости группа повышает привилегии от локального администратора до SYSTEM, используя функции специальных возможностей в сочетании с командным файлом или загруженными файлами, названными в честь определенных CVE, на которые они влияют, также известных как атака «Sticky Keys».

Группа сбрасывает учетные данные из процесса LSASS, используя такие инструменты, как Mimikatz и ProcDump, чтобы получить доступ к соответствующим паролям локальных администраторов или учетным записям служб с высокими привилегиями, которые можно использовать для запуска в качестве запланированной задачи или службы или даже для интерактивного использования. Затем PARINACOTA использует тот же сеанс удаленного рабочего стола для эксфильтрации полученных учетных данных. Группа также пытается получить учетные данные для определенных банковских или финансовых веб-сайтов, используя findstr.exe для проверки файлов cookie, связанных с этими сайтами.

PARINACOTA устанавливает постоянные учетные данные, используя различные методы, в том числе:

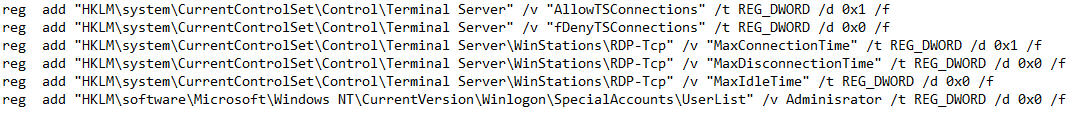

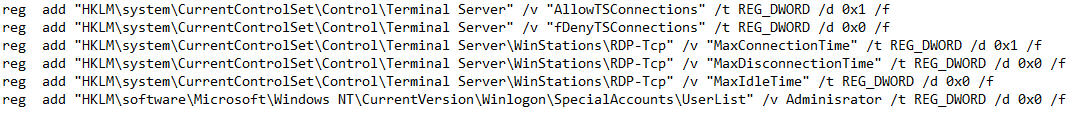

Изменения реестра с использованием файлов .bat или .reg для разрешения соединений RDP

Настройка доступа через существующие приложения удаленной помощи или установка бэкдора.

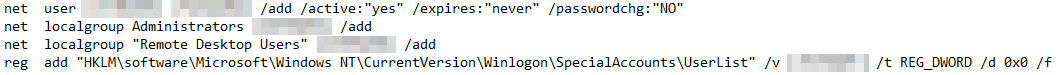

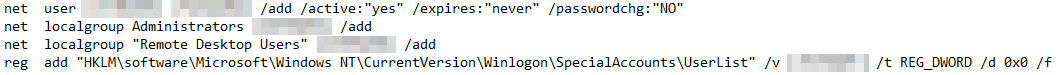

Создание новых локальных учетных записей и добавление их в группу локальных администраторов.

Чтобы определить тип полезной нагрузки для развертывания, PARINACOTA использует такие инструменты, как Process Hacker, для идентификации активных процессов. Злоумышленники не всегда сразу устанавливают вымогателей; было замечено, что они устанавливают майнеры и используют massmail.exe для запуска спам-кампаний, в основном используя корпоративные сети в качестве распределенной вычислительной инфраструктуры для получения прибыли. Тем не менее, группа через несколько недель возвращается на те же машины, чтобы установить вымогателей.

Группа выполняет те же самые общие действия для доставки полезной нагрузки вымогателей:

PARINACOTA регулярно использует криптомайнеры Monero на взломанных машинах, что позволяет им получать равномерную прибыль независимо от типа машины, к которой они обращаются.

https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

Подобные атаки часто начинаются с «товарного вредоносного ПО», такого как банковские трояны, или «несложных» векторов атак, которые обычно вызывают множественные оповещения об обнаружении; тем не менее, они считаются несущественными и поэтому не подвергаются тщательному исследованию и устранению. Кроме того, начальные полезные нагрузки часто останавливаются антивирусными решениями, но злоумышленники развертывают другую полезную нагрузку или используют административный доступ для отключения антивируса, чтобы не привлекать внимание к службам реагирования на инциденты или операционным центрам безопасности (SOC).

Одним из действующих лиц, появившихся в этой тенденции атак, управляемых оператором, является активная, высоко адаптивная группа (PARINACOTA), которая часто использует Dharma в качестве полезной нагрузки.

Атаки PARINACOTA, как правило, с помощью грубой силы проникают на серверы, на которых открыт из внешней сети протокол удаленного рабочего стола (RDP), с целью дальнейшего горизонтального перемещения внутри сети или выполнения brute forces против целей за пределами сети. Это позволяет группе расширять скомпрометированную инфраструктуру под их контролем. Часто, группа нацеливается на встроенные локальные учетные записи администраторов или список общих имен учетных записей. В других случаях группа нацелена на учетные записи Active Directory (AD), которые они скомпрометировали или имеют предварительные знания, таких как учетные записи служб известных поставщиков.

Группа использует метод brute forces RDP, который ранее применяли печально известный Samas (SamSam). Другие семейства вредоносных программ, такие как GandCrab, MegaCortext, LockerGoga, Hermes и RobbinHood, также использовали этот метод в целевых атаках.

Чтобы найти цели, группа сканирует Интернет на наличие машин, которые прослушивают порт RDP 3389. Злоумышленники могут это делать с зараженных компьютеров, используя такие инструменты, как Masscan.exe, которые обнаруживают уязвимые машины во всем Интернете менее чем за шесть минут.

Как только уязвимая цель найдена, группа начинает атаку грубой силой с использованием таких инструментов, как NLbrute.exe или ForcerX, начиная с общих имен пользователей, таких как «admin», «administrator», «guest» или «test». После успешного получения доступа к сети группа проверяет скомпрометированный компьютер на предмет подключения к Интернету и вычислительной мощности. Они определяют, соответствует ли машина определенным требованиям, прежде чем использовать ее для проведения последующих атак RDP методом перебора против других целей. Эта тактика, которая не использовалась аналогичными операторами вымогателей, дает им доступ к дополнительной инфраструктуре, которая с меньшей вероятностью будет заблокирована. Фактически, группа наблюдала за тем, чтобы их инструменты работали на скомпрометированных машинах месяцами подряд.

После отключения решений по безопасности группа часто загружает ZIP-архив, содержащий десятки известных инструментов атакующего и пакетные файлы для кражи учетных данных, устойчивости, разведки и других действий, не опасаясь предотвращения следующих этапов атаки. С помощью этих инструментов и пакетных файлов группа очищает журналы событий с помощью wevutil.exe, а также проводит обширную разведку на компьютере и в сети, обычно ища возможности для бокового перемещения с использованием обычных инструментов сетевого сканирования. При необходимости группа повышает привилегии от локального администратора до SYSTEM, используя функции специальных возможностей в сочетании с командным файлом или загруженными файлами, названными в честь определенных CVE, на которые они влияют, также известных как атака «Sticky Keys».

Группа сбрасывает учетные данные из процесса LSASS, используя такие инструменты, как Mimikatz и ProcDump, чтобы получить доступ к соответствующим паролям локальных администраторов или учетным записям служб с высокими привилегиями, которые можно использовать для запуска в качестве запланированной задачи или службы или даже для интерактивного использования. Затем PARINACOTA использует тот же сеанс удаленного рабочего стола для эксфильтрации полученных учетных данных. Группа также пытается получить учетные данные для определенных банковских или финансовых веб-сайтов, используя findstr.exe для проверки файлов cookie, связанных с этими сайтами.

PARINACOTA устанавливает постоянные учетные данные, используя различные методы, в том числе:

Изменения реестра с использованием файлов .bat или .reg для разрешения соединений RDP

Настройка доступа через существующие приложения удаленной помощи или установка бэкдора.

Создание новых локальных учетных записей и добавление их в группу локальных администраторов.

Чтобы определить тип полезной нагрузки для развертывания, PARINACOTA использует такие инструменты, как Process Hacker, для идентификации активных процессов. Злоумышленники не всегда сразу устанавливают вымогателей; было замечено, что они устанавливают майнеры и используют massmail.exe для запуска спам-кампаний, в основном используя корпоративные сети в качестве распределенной вычислительной инфраструктуры для получения прибыли. Тем не менее, группа через несколько недель возвращается на те же машины, чтобы установить вымогателей.

Группа выполняет те же самые общие действия для доставки полезной нагрузки вымогателей:

Размещает вредоносный файл HTA (во многих случаях hta) с использованием различных точек расширяемости автозапуска (ASEPs), но часто с ключами запуска реестра или папкой автозагрузки.

Удаляет локальные резервные копии, чтобы предотвратить восстановление выкупленных файлов.

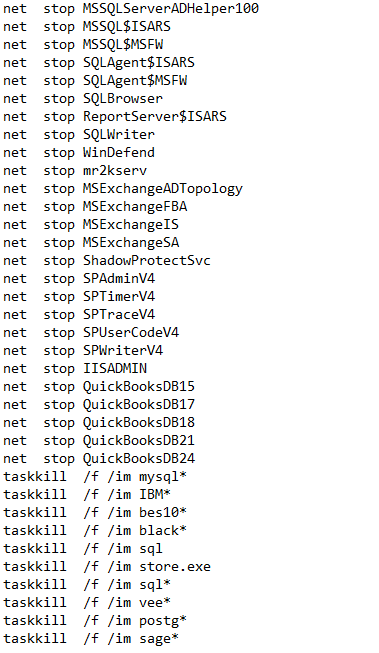

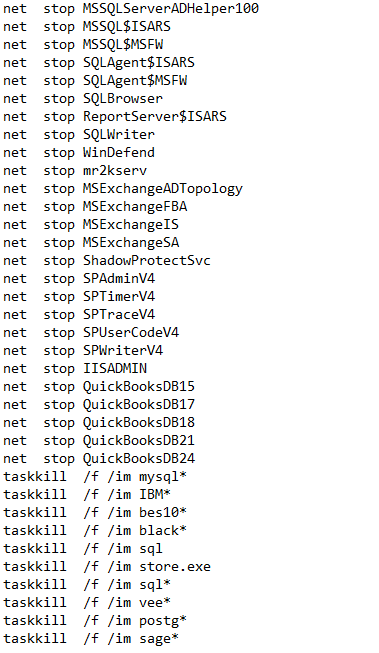

Останавливает активные службы, которые могут мешать шифрованию.

PARINACOTA регулярно использует криптомайнеры Monero на взломанных машинах, что позволяет им получать равномерную прибыль независимо от типа машины, к которой они обращаются.

https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransomware-attacks-a-preventable-disaster/

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

1. Убедитесь, что установлены последние обновления безопасности. Используйте управление угрозами и уязвимостями для регулярного аудита на наличие уязвимостей, неправильной конфигурации и подозрительных действий.

2. включите аутентификацию на уровне сети (NLA).

3. Соблюдайте принцип наименьших привилегий. Избегайте использования учетных записей служб на уровне домена. Применяйте надежные случайные, своевременные пароли локальных администраторов. Используйте такие инструменты, как LAPS.

4. Мониторинг использования brute forces. Проверьте чрезмерные неудачные попытки аутентификации (идентификатор события безопасности Windows 4625).

5. Мониторинг очистки журналов событий, особенно журналов событий безопасности и операционных журналов PowerShell.

6. Включите функции защиты от несанкционированного доступа, чтобы злоумышленники не могли остановить службы безопасности.

7. Определите, где учетные записи с высоким уровнем привилегий входят в систему и предоставляют учетные данные. Мониторинг и расследование событий входа (идентификатор события 4624) для атрибутов типа входа. Учетные записи администратора домена и другие учетные записи с высокими привилегиями не должны присутствовать на рабочих станциях.

8. Включите правила уменьшения поверхности атаки, включая правила, которые блокируют кражу учетных данных, действия вымогателей и подозрительное использование PsExec и WMI. Чтобы противодействовать вредоносным действиям, инициируемым с помощью документов Office используйте правила, которые блокируют расширенные действия макросов, исполняемый контент, создание процессов и внедрение процессов, инициированные приложениями Office. Чтобы оценить влияние этих правил, разверните их в режиме аудита.

9. Используйте брандмауэр Защитника Windows и сетевой брандмауэр, чтобы по возможности предотвращать обмен RPC и SMB между конечными точками. Это ограничивает боковое движение, а также другие виды атаки.

рекомендации:

group-ib.com

Операция RaaS - это модель киберпреступности, в которой разработчики отвечают за управление разработкой программ-вымогателей и системой выплаты выкупа. В то же время филиалы несут ответственность за компрометацию жертв и развертывание программ-вымогателей.

В рамках этой модели разработчики зарабатывают от 30 до 40% любых выплат выкупа, а остальное делают партнеры.

Большинство сегодняшних групп программ-вымогателей, нацеленных на предприятия, работают как частная модель RaaS, к участию в которой приглашаются только самые талантливые хакеры.

Например, REvil RaaS требует, чтобы все потенциальные партнеры прошли собеседование и предоставили доказательства того, что они являются опытными хакерами.

Начиная с марта 2016 года под названием CrySiS, главные ключи дешифрования просочились в сообщение на форумах BleepingComputer в ноябре 2016 года.

Вскоре после этого был выпущен новый вариант программы-вымогателя, в котором к зашифрованным файлам добавлялось расширение .dharma. С тех пор семья и ее постоянный поток новых вариантов известны как Dharma.

В отличие от других операций RaaS, ориентированных на крупные предприятия, требующих выкупа от ста тысяч до миллионов долларов, Dharma, как правило, находится в нижнем диапазоне со средними требованиями около 9000 долларов.

Основываясь на новом наборе инструментов, предлагаемом RaaS, его низкая цена может отражать низкую планку входа, необходимую для аффилированных лиц.

Dharma RaaS предлагает готовый инструментарий для начинающих хакеров.

Новое Исследование Sophos может объяснить, почему требования выкупа для атак Dharma намного ниже, чем для других операций; он обслуживает менее опытных партнеров.

В отличие от многих частных операций RaaS, которые работают только с опытными хакерами, было обнаружено, что операторы Dharma предлагают готовый инструментарий, который позволяет любому желающему взломать сеть.

Этот набор инструментов, известный как «Toolbelt», представляет собой сценарий PowerShell, который при запуске позволяет злоумышленнику загружать и запускать различные инструменты из подключенной общей папки удаленного рабочего стола.

При использовании инструментария партнер будет вводить номер, соответствующий одной из 62 задач, которые могут быть выполнены.

После ввода команды инструментарий загрузит необходимые исполняемые файлы из общего ресурса удаленного рабочего стола и выполнит их.

Этот набор инструментов позволяет аффилированному лицу распространяться по сети с помощью таких инструментов, как Mimikatz для сбора паролей, NirSoft Remote Desktop PassView для кражи паролей RDP, Hash Suite Tools Free для сброса хэшей и других инструментов для поиска целевых компьютеров и последующего развертывания программа-вымогатель.

https://www.bleepingcomputer.com/news/security/dharma-ransomware-created-a-hacking-toolkit-to-make-cybercrime-easy/

Актеры, использующие этот конкретный RaaS, оснащены пакетом предварительно созданных сценариев и инструментов «серой шляпы», для работы с которыми требуется относительно мало навыков. В задокументированных нами операциях Dharma используется комбинация внутренних инструментов Windows, легального стороннего «бесплатного» программного обеспечения, хорошо известных инструментов безопасности и общедоступных эксплойтов, интегрированных вместе с помощью специальных сценариев PowerShell, пакетной обработки и AutoIT. Этот предварительно упакованный набор инструментов в сочетании с внутренней технической поддержкой значительно расширяет возможности операторов Dharma RaaS, позволяя им получать прибыль, в то время как их филиалы выполняют ручную работу с клавиатурой по взлому сетей, удалению программ-вымогателей и управлению «клиентами». служба »с пострадавшими.

Благодаря своей доступности, Dharma стала центром криминальной экосистемы, основанной на бизнес-модели «синдикации». Поставщики Dharma RaaS предлагают свои технические знания и поддержку, управляя внутренними системами, поддерживающими атаки программ-вымогателей. «Аффилированные лица» (часто киберпреступники начального уровня) платят за использование RaaS и сами проводят целевые атаки, используя стандартный набор инструментов. Другие субъекты предоставляют украденные учетные данные и другие инструменты на криминальных форумах, которые позволяют атаковать протокол удаленного рабочего стола, который является преобладающим средством первоначального взлома для субъектов Dharma. (Согласно статистике, предоставленной Coveware, атаки RDP являются основной причиной примерно 85% атак Dharma.)

Dharma использует сложный двухэтапный процесс дешифрования, который отделяет аффилированных участников от фактического процесса получения ключа. Жертвам, которые связываются со злоумышленниками, предоставляется инструмент первого этапа, который извлекает информацию о файлах, которые были зашифрованы, в текстовый файл. Этот текстовый файл вырезается и вставляется в электронное письмо и отправляется обратно филиалам, которые затем должны отправить эти данные через портал для RaaS, чтобы получить фактические ключи. Это держит филиалы в зависимости от RaaS и заставляет их платить за услуги.

Насколько хорошо работает процесс расшифровки, во многом зависит от опыта и настроения партнеров. Иногда актер удерживает некоторые ключи с дополнительными требованиями. И есть постоянный «отток» среди внешних участников, поскольку «подписки» одних на сервисы RaaS истекают, а их заменяют другие, у которых меньше опыта, что приводит к случайным сбоям в работе.

Большинство операторов Дхармы не вносят существенных изменений в источник. Но операторы Dharma RaaS, похоже, собирают вместе ряд инструментов и передовых методов, которые их «аффилированные лица» могут использовать после того, как они попали в сеть жертвы.

Эти инструменты не являются полностью автоматизированными, так как каждая атака не выполняется по одним и тем же шагам. Тем не менее, они действительно следуют чему-то вроде пошаговых инструкций, похожих на сценарий телемаркетинга, что дает некоторое пространство для импровизации. И один из этих инструментов - управляемый меню сценарий PowerShell, который устанавливает и запускает компоненты, необходимые для распространения программ-вымогателей по сети.

После получения RDP-соединения злоумышленник сопоставляет каталог, содержащий инструментарий RaaS на своем локальном диске, как сетевой диск, доступный с удаленного рабочего стола. Содержимое этого каталога включает ряд приложений, ранее идентифицированных как потенциально нежелательные (например, инструмент для извлечения пароля Mimikatz), настраиваемые инструменты взлома и бесплатные версии различных законных системных утилит.

https://github.com/sophoslabs/IoCs/blob/master/Ransomware-Dharma-RaaS.csv

https://news.sophos.com/en-us/2020/08/12/color-by-numbers-inside-a-dharma-ransomware-as-a-service-attack/

1. создание бэкапов данных на отдельном устройстве, которое не должно быть постоянно доступным;

2. установка актуальных обновлений для операционной системы;

3. установка надежной актуальной антивирусной защиты с регулярным обновлением антивирусных баз;

4. установка надежных паролей для аккаунтов из группы RDP;

5. настройка нестандартного порта (вместо стандартного 3389) для сервиса RDP;

6. настройки безопасности, которые защищают пароль к аккаунту от удаленного брутфорсинга

7. если есть такая возможность, настройте двухфакторную аутентификацию для доступа к рабочему столу

8. доступ к рабочему столу из внешней сети (если необходим для работы), либо через VPN подключение, либо только с доверенных IP (белый лист);

на текущий момент известные варианты CrySis/Dharma, которые не могут быть расшифрованы без выкупа: