Легитимные инструменты в арсенале операторов Ransomware

По мере того как операторы Ransomware продолжают оснащать себя все большим количеством оружия в своем арсенале, ставки для целевых организаций, которые могут пострадать от серьезных последствий, вызванных этими атаками, становятся еще выше. Организации, пострадавшие от атак программ-вымогателей, обычно несут миллионные финансовые убытки, а также испытывают недоступность и даже раскрытие конфиденциальных данных.

В большинстве недавних кампаний по вымогательству используются методы двойного вымогательства, при которых злоумышленники шифруют файлы компании и раскрывают свои данные. Что касается его развития, мы предвидели в наших прогнозах безопасности, что программы-вымогатели в 2021 году станут еще более зловещей угрозой, поскольку они становятся более целенаправленными и появляются новые семейства (такие как Egregor). В этом году киберпреступники также продолжат использовать законные инструменты для атаки программ-вымогателей.

Сами по себе эти инструменты не являются вредоносными. Скорее, они предназначены для помощи в исследовании безопасности или повышения эффективности программ. Однако, как и многие другие технологии, киберпреступники нашли способ их использовать. В конце концов, эти инструменты стали типичным компонентом кампаний вымогателей, а иногда и других кибератак. Национальный центр кибербезопасности Великобритании (NCSC) опубликовал список таких инструментов в отчете.

Есть несколько причин, по которым использование легальных инструментов для кампаний вымогателей является таким привлекательным вариантом для киберпреступников. Во-первых, поскольку эти инструменты не являются вредоносными сами по себе, они могут ускользнуть от обнаружения. Также не повредит то, что большинство этих инструментов имеют открытый исходный код и, следовательно, могут быть доступны и использоваться широкой публикой бесплатно. Наконец, полезность функций инструментов - тех же, которыми пользуются исследователи в области безопасности, - делает их полезными для киберпреступников, превращая эти платформы в непреднамеренные палки о двух концах.

В этой статье мы обсуждаем некоторые из легитимных инструментов, которыми чаще всего злоупотребляют: Cobalt Strike, PsExec, Mimikatz, Process Hacker, AdFind и MegaSync.

Вот краткое изложение некоторых легитимных инструментов, которыми чаще всего злоупотребляют:

Cobalt Strike: имитация угрозы боковое движение, бэкдор

Имеет множество других возможностей как троян удаленного доступа (RAT):

используется в: Clop, Conti, DoppelPaymer, Egregor, Hello (WickrMe), Nefilim, NetWalker, ProLock, RansomExx, Ryuk

PsExec: выполнение процессов в других системах выполнение произвольной командной оболочки, боковое перемещение

используется в: DoppelPaymer, Nefilim, NetWalker, Maze, Petya, ProLock, Ryuk, Sodinokibi

Mimikatz: proof-of-concept code для демонстрации уязвимостей, cброс учетных данных

используется в: DoppelPaymer, Nefilim, NetWalker, Maze, ProLock, RansomExx, Sodinokibi

Process Hacker мониторинг системных ресурсов, отладка программного обеспечения и обнаружение вредоносных программ, обнаружение и завершение процессов / служб (включая решения для защиты от вредоносных программ)

используется в : Crysis, Nefilim, Sodinokibi

AdFind: Active Directory (AD), обнаружение AD (может быть предпосылкой для бокового перемещения) используется в :Nefilim, NetWalker, ProLock, Sodinokibi

MegaSync Синхронизация на основе облака, кража данных

используется в: Hades, LockBit, Nefilim

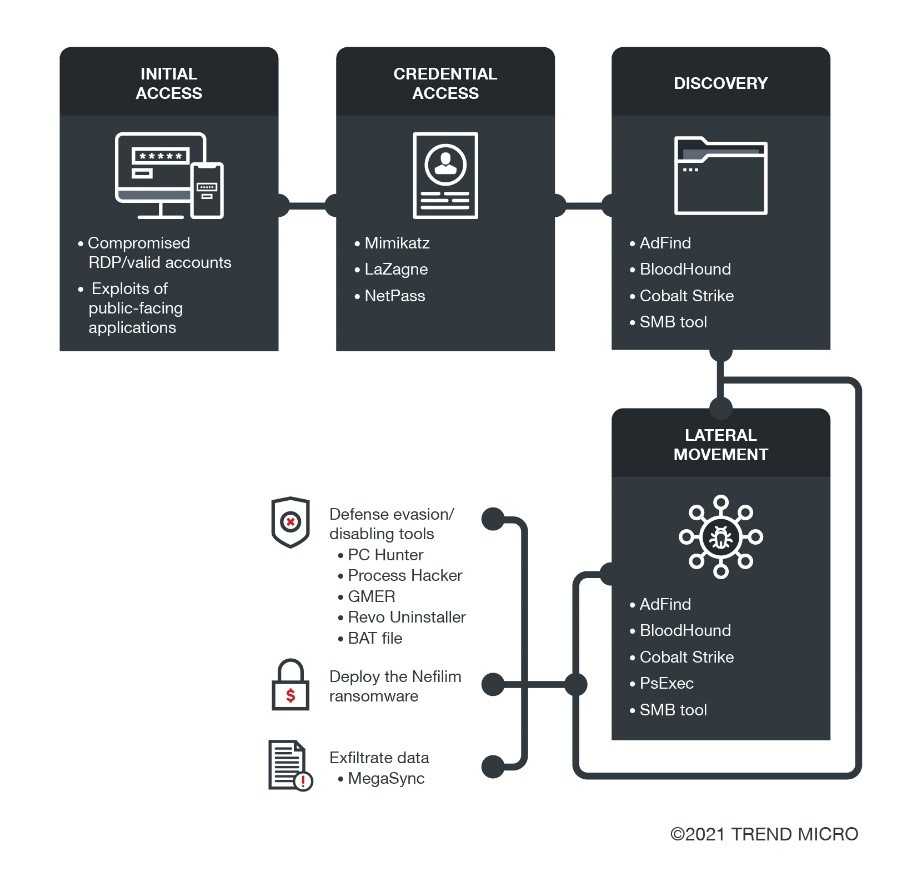

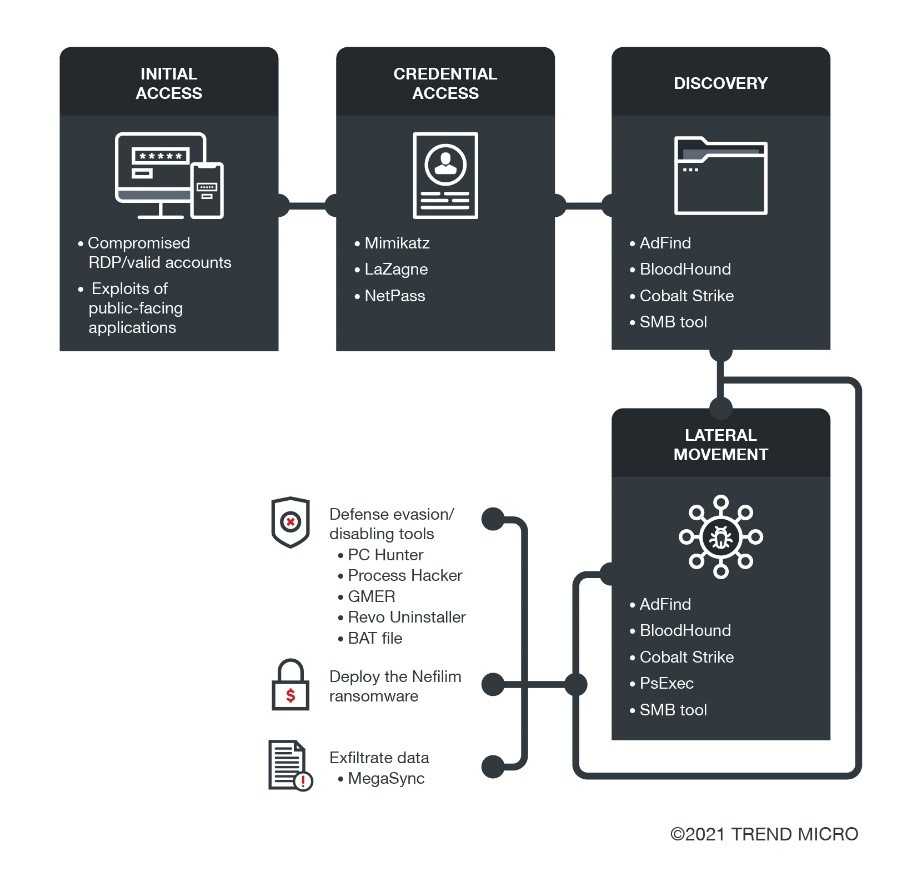

Некоторые из инструментов, перечисленных на следующем рисунке, также имеют схожие цели с другими платформами. Например, как Process Hacker, PC Hunter, GMER и Revo Uninstaller могут использоваться для прекращения работы антивирусных программ. Точно так же и Mimikatz, и LaZagne можно использовать для сброса учетных данных.

Примечательно, что в некоторых кампаниях одновременно используется несколько инструментов, а не только один, поскольку один инструмент может включать другой. Например, Mimikatz, которым можно злоупотреблять для кражи учетных данных, может предоставлять доступ к функциям PsExec, требующим прав администратора. Одной из кампаний, в которой одновременно использовалось несколько инструментов, является Nefilim, в которой, помимо других инструментов, использовались AdFind, Cobalt Strike, Mimikatz, Process Hacker, PsExec и MegaSync.

В следующих разделах мы подробно расскажем об использовании этих инструментов, а также о том, как они используются в кампаниях вымогателей.

В большинстве недавних кампаний по вымогательству используются методы двойного вымогательства, при которых злоумышленники шифруют файлы компании и раскрывают свои данные. Что касается его развития, мы предвидели в наших прогнозах безопасности, что программы-вымогатели в 2021 году станут еще более зловещей угрозой, поскольку они становятся более целенаправленными и появляются новые семейства (такие как Egregor). В этом году киберпреступники также продолжат использовать законные инструменты для атаки программ-вымогателей.

Сами по себе эти инструменты не являются вредоносными. Скорее, они предназначены для помощи в исследовании безопасности или повышения эффективности программ. Однако, как и многие другие технологии, киберпреступники нашли способ их использовать. В конце концов, эти инструменты стали типичным компонентом кампаний вымогателей, а иногда и других кибератак. Национальный центр кибербезопасности Великобритании (NCSC) опубликовал список таких инструментов в отчете.

Есть несколько причин, по которым использование легальных инструментов для кампаний вымогателей является таким привлекательным вариантом для киберпреступников. Во-первых, поскольку эти инструменты не являются вредоносными сами по себе, они могут ускользнуть от обнаружения. Также не повредит то, что большинство этих инструментов имеют открытый исходный код и, следовательно, могут быть доступны и использоваться широкой публикой бесплатно. Наконец, полезность функций инструментов - тех же, которыми пользуются исследователи в области безопасности, - делает их полезными для киберпреступников, превращая эти платформы в непреднамеренные палки о двух концах.

В этой статье мы обсуждаем некоторые из легитимных инструментов, которыми чаще всего злоупотребляют: Cobalt Strike, PsExec, Mimikatz, Process Hacker, AdFind и MegaSync.

Вот краткое изложение некоторых легитимных инструментов, которыми чаще всего злоупотребляют:

Cobalt Strike: имитация угрозы боковое движение, бэкдор

Имеет множество других возможностей как троян удаленного доступа (RAT):

используется в: Clop, Conti, DoppelPaymer, Egregor, Hello (WickrMe), Nefilim, NetWalker, ProLock, RansomExx, Ryuk

PsExec: выполнение процессов в других системах выполнение произвольной командной оболочки, боковое перемещение

используется в: DoppelPaymer, Nefilim, NetWalker, Maze, Petya, ProLock, Ryuk, Sodinokibi

Mimikatz: proof-of-concept code для демонстрации уязвимостей, cброс учетных данных

используется в: DoppelPaymer, Nefilim, NetWalker, Maze, ProLock, RansomExx, Sodinokibi

Process Hacker мониторинг системных ресурсов, отладка программного обеспечения и обнаружение вредоносных программ, обнаружение и завершение процессов / служб (включая решения для защиты от вредоносных программ)

используется в : Crysis, Nefilim, Sodinokibi

AdFind: Active Directory (AD), обнаружение AD (может быть предпосылкой для бокового перемещения) используется в :Nefilim, NetWalker, ProLock, Sodinokibi

MegaSync Синхронизация на основе облака, кража данных

используется в: Hades, LockBit, Nefilim

Некоторые из инструментов, перечисленных на следующем рисунке, также имеют схожие цели с другими платформами. Например, как Process Hacker, PC Hunter, GMER и Revo Uninstaller могут использоваться для прекращения работы антивирусных программ. Точно так же и Mimikatz, и LaZagne можно использовать для сброса учетных данных.

Примечательно, что в некоторых кампаниях одновременно используется несколько инструментов, а не только один, поскольку один инструмент может включать другой. Например, Mimikatz, которым можно злоупотреблять для кражи учетных данных, может предоставлять доступ к функциям PsExec, требующим прав администратора. Одной из кампаний, в которой одновременно использовалось несколько инструментов, является Nefilim, в которой, помимо других инструментов, использовались AdFind, Cobalt Strike, Mimikatz, Process Hacker, PsExec и MegaSync.

В следующих разделах мы подробно расскажем об использовании этих инструментов, а также о том, как они используются в кампаниях вымогателей.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

Cobalt Strike

Cobalt Strike предназначен для использования в качестве программного обеспечения для эмуляции угроз, которое может выполнять разведку, скрытую связь, целевой фишинг и постэксплуатацию. Он используется исследователями безопасности для множества функций, включая тестирование на проникновение.

Киберпреступники используют этот инструмент в кампаниях для бокового перемещения или в качестве бэкдора. Как RAT, он также имеет много других возможностей. Этот инструмент может избежать обнаружения путем обфускации шелл-кода и использования гибкого командования и управления (также известного как Malleable C2).

Некоторые кампании вымогателей, злоупотребляющие Cobalt Strike, - это Conti, Clop, DoppelPaymer, Egregor, Hello (WickrMe), NetWalker, Nefilim, ProLock, RansomExx, а также Ryuk и Sodinokibi. Мы также обнаружили, что он совместим с доказательной программой-вымогателем Povlsomware.

В нашем недавнем анализе Conti, программы-вымогателя, названной преемником Ryuk, мы обсуждали, как маяки Cobalt Strike (скрытая полезная нагрузка Cobalt Strike) служили бэкдорами для атаки. Инструмент также использовался для бокового перемещения. Это было выполнено с помощью таких действий, как доступ и сброс хэшей учетных данных из LSASS, использование собранных паролей для дальнейшего перемещения, отправка файлов на удаленные диски и использование команд инструментария управления Windows (WMI) для запуска собственной копии DLL или EXE.

PsExec

PsExec позволяет пользователям запускать процессы Windows Server в удаленных системах. Он также обеспечивает полную интерактивность для консольных приложений без необходимости устанавливать клиентское программное обеспечение вручную.

злоумышленники используют функции, которые позволяют пользователю выполнять процессы в удаленных системах, и PsExec может быть использован для произвольного выполнения командной оболочки и бокового перемещения. PsExec также можно использовать для распространения и удаленного запуска программ-вымогателей.

PsExec использовался для кампаний вымогателей, таких как Nefilim, Ryuk и Sodinokibi. Он также использовался в кампаниях DoppelPaymer, NetWalker, Maze, Petya и ProLock.

Обнаруженный в начале 2020 года, Nefilim является одним из недавно появившихся типов программ-вымогателей, которые угрожают организациям не только шифрованием данных, но и раскрытием конфиденциальной информации общественности. Также было обнаружено, что он имеет сходство с Nemty 2.5. В частности, кампания Nefilim использовала PsExec несколькими способами: для копирования файла .bat, который затем будет удаленно запущен для остановки служб и запуска программы-вымогателя.

Mimikatz

Mimikatz, по словам создателя инструмента, предназначен быть «маленьким инструментом для игры с безопасностью Windows». Mimikatz был создан как пробный код для демонстрации уязвимостей в протоколах аутентификации Microsoft. Он может собирать пароли, хэши, PIN-коды и билеты Kerberos.

киберпреступники используют функции Mimikatz для сброса учетных данных для извлечения имен пользователей, паролей и других учетных данных, которые могут использоваться для повышения привилегий на других этапах атаки.

атаки, в которых злоупотребляют Mimikatz, включают атаки DoppelPaymer, Nefilim, NetWalker, Maze, ProLock, RansomExx и Sodinokibi.

NetWalker может быть запущен без файлов, используя легитимные программы в системе; программа-вымогатель не компилируется, а записывается в PowerShell и выполняется в памяти напрямую, без необходимости сохранять фактический двоичный файл на диск. В примере из кампании, которую мы наблюдали, использовалась программа PowerSploit Invoke-Mimikatz с открытым исходным кодом, которая может рефлексивно загружать Mimikatz. После загрузки инструмент может выполнить сброс учетных данных. Другие кампании также показали, как NetWalker запускает Mimikatz для кражи учетных данных, которые затем будут использоваться для запуска PsExec и развертывания указанной программы-вымогателя.

Аналогичный инструмент: LaZagne, приложение с открытым исходным кодом, используемое для получения паролей для различного программного обеспечения, также использовалось для сброса учетных данных в кампаниях нескольких вариантов программ-вымогателей, таких как RansomExx, Nefilim и NetWalker. NetPass также можно использовать для сбора учетных данных.

Process Hacker

Process Hacker - это бесплатный инструмент, предназначенный для идентификации и остановки процессов. В свою очередь, его можно использовать для обнаружения вредоносных программ, мониторинга системных ресурсов и отладки программного обеспечения. Среди прочего, он может точно определять неконтролируемые процессы, процессы, использующие определенный файл, программы с активными сетевыми подключениями, а также информацию в реальном времени о доступе к диску и его использовании.

поскольку Process Hacker можно использовать для получения обзора процессов, используемых в настоящее время, киберпреступники превратили эту функцию в оружие для кампаний вымогателей, чтобы обнаруживать и прекращать произвольные процессы и службы, в том числе связанные с вредоносным ПО.

кампании, в которых использовался этот инструмент, включают Crysis, Nefilim и Sodinokibi. Инструмент использовался для выявления и отключения решений для защиты от вредоносных программ.

Crysis (также известный как Dharma) несколько раз использовал Process Hacker для изменения процессов и решений безопасности. Установщик этого инструмента также участвовал в атаке 2018 года как prc.exe. Более поздняя атака также использовала этот инструмент (как Processhacker.exe) для аналогичных функций.

Подобные инструменты: такие инструменты, как PC Hunter (который предоставляет доступ к системным процессам, режимам ядра и перехватчикам), GMER (который обнаруживает и удаляет руткиты) и Revo Uninstaller (который может удалять приложения и программы), также завершает работу программ и решений для защиты от вредоносных программ. Как и в случае с Process Hacker, эти три были использованы в кампаниях Crysis и Nefilim.

AdFind

AdFind - это бесплатный инструмент командной строки для запросов AD, который можно использовать для сбора информации из AD. AdFind может запрашивать компьютеры в AD, идентифицировать пользователей и группы домена, извлекать информацию о подсети из AD и собирать информацию об организационных единицах в доверии доменов.

AdFind можно использовать для обнаружения компьютеров, пользователей или групп с AD в качестве инструмента разведки, а также для оснащения программ-вымогателей ресурсами, необходимыми для бокового перемещения через AD.

Nefilim, NetWalker, ProLock и Sodinokibi относятся к семействам программ-вымогателей, в которых операторы использовали AdFind в качестве оружия.

Для ProLock AdFind использовался как инструмент разведки для запроса AD о кампании вымогателей ProLock.

Подобные инструменты: BloodHound, который может отслеживать отношения в доменах AD, и SMB Tool, который может отображать общие ресурсы в сети, также используются.

MegaSync

MegaSync - это облачный инструмент синхронизации, предназначенный для работы с сервисом обмена файлами MEGA. Он позволяет пользователям синхронизировать файлы с устройствами, а также может использоваться для хранения файлов и управления ими, а также для совместной работы и обмена данными с другими пользователями.

MEGA и MegaSync могут использоваться для кражи данных - жизненно важный шаг для недавних кампаний вымогателей, использующих технику двойного вымогательства, поскольку они не только шифруют файлы, но и крадут конфиденциальные данные целевой компании и угрожают публично раскрыть их.

Hades, LockBit и Nefilim - некоторые из вымогателей, в которых использовался этот инструмент.

https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/locked-loaded-and-in-the-wrong-hands-legitimate-tools-weaponized-for-ransomware-in-2021