Дешифратор от Emsisoft посвящен семейству Xorist Ransomware

Семейство Xorist Ransomware встречается довольно часто в запросах поддержки на форумах безопасности. Это семейство шифраторов построено с использованием конструктора Encoder builder, который позволяет потенциальному дистрибьютору вредоносного ПО легко создавать собственные версии вымогателей. Проблема заключается в том, что зашифрованные расширения файлов, целевые файлы, а также сообщения о выкупе легко настроить и, таким образом, это делает его более трудным для жертвы, чтобы найти помощь, связанную с конкретной сборкой. Мы уже видели варианты этого вымогателей, которые использовали расширения .73i87A, .p5tkjw и .PoAr2w для зашифрованных файлов. Я уверен, что есть еще много других. (Добавлю, что ранее встречались зашифрованные этим семейством файлы с расширением .DrWeb

Семейство Xorist Ransomware встречается довольно часто в запросах поддержки на форумах безопасности. Это семейство шифраторов построено с использованием конструктора Encoder builder, который позволяет потенциальному дистрибьютору вредоносного ПО легко создавать собственные версии вымогателей. Проблема заключается в том, что зашифрованные расширения файлов, целевые файлы, а также сообщения о выкупе легко настроить и, таким образом, это делает его более трудным для жертвы, чтобы найти помощь, связанную с конкретной сборкой. Мы уже видели варианты этого вымогателей, которые использовали расширения .73i87A, .p5tkjw и .PoAr2w для зашифрованных файлов. Я уверен, что есть еще много других. (Добавлю, что ранее встречались зашифрованные этим семейством файлы с расширением .DrWeb Хорошая новость заключается в том, что Fabian Wosar из Emsisoft после изучения конструктора Encoder build создал Decrypter для этого семейства. Если вы обнаружите, что заражены тем, что, представляется как вариант Xorist Ransomware, вы можете получить помощь в расшифровке файлов бесплатно без выкупа.

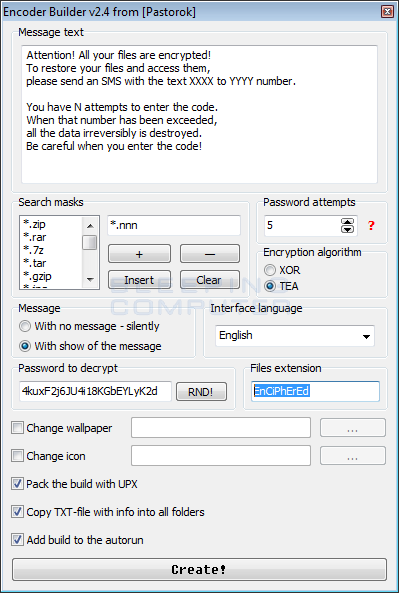

Понятно, что конструктор Encoder build, (имеющий интерфейс на русском и английском), который несложно найти в сети, автоматизирует работу по изготовлению тела шифратора данного семейства.

По умолчанию, конструктор настроен на использование стандартного сообщения с требованием о выкупе, где жертва инструктируется, чтобы отправить SMS текст, содержащий специальный идентификатор к указанному номеру. Поскольку каждая сборка этого вымогателя использует один и тот же пароль для каждой жертвы, создатель шифратора может использовать соответствующий идентификатор, чтобы определить, какой пароль послать жертве после того как оплата была произведена.

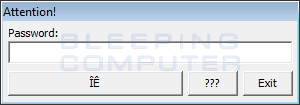

Для расшифровки файлов должен быть повторно запущен шифратор для ввода пароля, который предлагается за выкуп получить у мошенников.

По умолчанию для этого варианта используется алгоритм шифрование TEA, пароль 4kuxF2j6JU4i18KGbEYLyK2d, и расширение для зашифрованного файла .EnCiPhErEd. Записка о выкупе по умолчанию "КАК дешифровать файлы.txt" (HOW TO DECRYPT FILES.txt) содержит следующий текст:

Внимание! Все Ваши файлы зашифрованы!Список расширений по умолчанию для этого вымогателей:

Чтобы восстановить свои файлы и получить к ним доступ,

отправьте смс с текстом XXXX на номер YYYY

У вас есть N попыток ввода кода. При превышении этого

количества, все данные необратимо испортятся. Будьте

внимательны при вводе кода!

*.zip, *.rar, *.7z, *.tar, *.gzip, *.jpg, *.jpeg, *.psd, *.cdr, *.dwg, *.max, *.bmp, *.gif, *.png, *.doc, *.docx, *.xls, *.xlsx, *.ppt, *.pptx, *.txt, *.pdf, *.djvu, *.htm, *.html, *.mdb, *.cer, *.p12, *.pfx, *.kwm, *.pwm, *.1cd, *.md, *.mdf, *.dbf, *.odt, *.vob, *.ifo, *.lnk, *.torrent, *.mov, *.m2v, *.3gp, *.mpeg, *.mpg, *.flv, *.avi, *.mp4, *.wmv, *.divx, *.mkv, *.mp3, *.wav, *.flac, *.ape, *.wma, *.ac3Функции, которые могут быть настроены с помощью конструктора включают в себя:

Текст сообщения о выкупеСудя по образу автозапуска для повторного автоматического запуска шифратора создается ключ в реестре:

Расширение для зашифрованных файлов

Список найденных шифруемых файлов

Количество попыток ввода пароля для расшифровки

Показывать (или нет) сообщение в MessageBox после завершения шифрования.

Алгоритм шифрования (TEA или XOR)

Пароль шифрования.

Какую иконку использовать для исполняемого файла шифратора.

Возможность задать обои для рабочего стола после шифрования

Должен ли создаваться заметка о выкупе в каждой папке

Возможность упаковать тело шифратора с помощью UPX.

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Alcmeterв котором прописан исполняемый файл с произвольным именем:

%Temp%\[RND].exe-------------------

добавлю, что XoristDecrypter после тестового шифрования успешно восстановил ключ для расшифровки для обоих используемых алгоритмов шифрования: XOR и TEA, и соответственно расшифровал файлы.

Encrypted file: E:\deshifr\files_encode\Xorist\3\keygpg.rar.EnCiPhErEd

Decrypted file: E:\deshifr\files_encode\Xorist\3\keygpg.rar

Status: Successfully decrypted!

Finished!

Encrypted file: E:\deshifr\files_encode\Xorist\5\keygpg.rar.x_o_r_i_s_t

Decrypted file: E:\deshifr\files_encode\Xorist\5\keygpg.rar

Status: Successfully decrypted!

Finished!

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

вычислил ключ для одного из вариантов шифратора.

The XRat Ransomware will also change your wallpaper to a picture of Anonymous that tells victims to email corporacaoxrat@protonmail.com for payment instructions.

The XRat Ransomware can be decrypted using Emsisoft Xorist Decryptor.

http://www.bleepingcomputer.com/forums/t/623659/team-xrat-ransomware-help-and-support-topic-c0rp0rc0xr-extension/#entry4084854