Shadow Brokers выпускает новые файлы, раскрывающие уязвимости Windows

В Страстную пятницу и в преддверии праздника Пасхи Shadow Brokers сбрасывают новую коллекцию файлов, содержащую то, что кажется эксплойтами и инструментами взлома, ориентированными на ОС Microsoft Windows, и свидетельством того, что группа Equation получила доступ к серверам и нацелена на банковскую систему SWIFT Из нескольких банков по всему миру.

Инструменты сбрасывались через учетную запись Shadow Brokers Twitter и сопровождались записью в блоге, как это делала группа в прошлом.

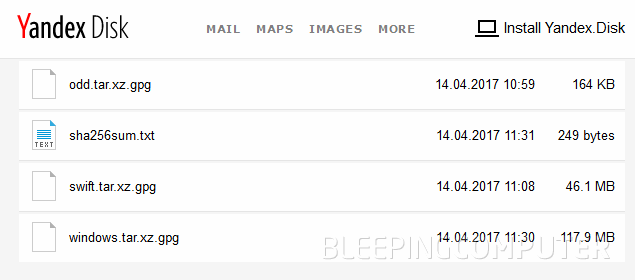

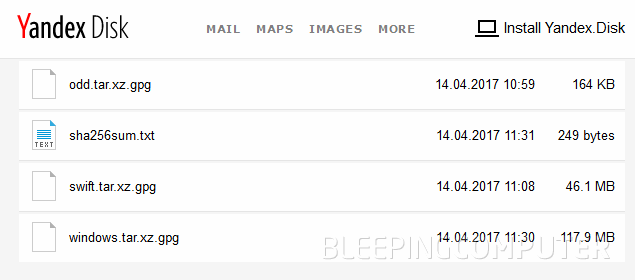

Называется «Lost in Translation», сообщение в блоге содержит обычные неразборчивые промахи, изданные в прошлом Теневыми брокерами, и ссылку на репо хранилища файлов на Яндексе.

Пароль для этих файлов - «Reeeeeeeeeeeeeee», и они уже распакованы и размещены на GitHub исследователями безопасности.

Список всех файлов, содержащихся в дампе, доступен здесь, и он показывает наличие 23 новых инструментов для взлома, таких как ODDJOB, EASYBEE, EDUCATEDSCHOLAR, ENGLISHMANSDENTIST, ESKIMOROLL, ECLIPSEDWING, EMPHASISMINE, EMERALDTHREAD, ETERNALROMANCE, ETERNALSYNERGY, EWOKFRENZY, EXPLODINGCAN , ERRATICGOPHER, ESTEEMAUDIT, DOUBLEPULSAR, MOFCONFIG, FUZZBUNCH и другие.

В прошлом году теневые брокеры утверждали, что похитили эти файлы из кибершпионажной группы, известной как Equation Group, которую многие фирмы по безопасности заявляют, - это NSA. Они выставили инструменты на аукцион, но никто не интересовался уплатой огромной цены в 1 млн биткойнов (около 570 млн долларов в то время).

Поскольку инструменты были сброшены за два часа до публикации этой статьи, у нас очень мало информации об их назначении, кроме твитов исследователей безопасности, которые сумели выяснить роль некоторых из этих инструментов взлома:

bleepingcomputer.com

>

Инструменты сбрасывались через учетную запись Shadow Brokers Twitter и сопровождались записью в блоге, как это делала группа в прошлом.

Называется «Lost in Translation», сообщение в блоге содержит обычные неразборчивые промахи, изданные в прошлом Теневыми брокерами, и ссылку на репо хранилища файлов на Яндексе.

Пароль для этих файлов - «Reeeeeeeeeeeeeee», и они уже распакованы и размещены на GitHub исследователями безопасности.

Список всех файлов, содержащихся в дампе, доступен здесь, и он показывает наличие 23 новых инструментов для взлома, таких как ODDJOB, EASYBEE, EDUCATEDSCHOLAR, ENGLISHMANSDENTIST, ESKIMOROLL, ECLIPSEDWING, EMPHASISMINE, EMERALDTHREAD, ETERNALROMANCE, ETERNALSYNERGY, EWOKFRENZY, EXPLODINGCAN , ERRATICGOPHER, ESTEEMAUDIT, DOUBLEPULSAR, MOFCONFIG, FUZZBUNCH и другие.

В прошлом году теневые брокеры утверждали, что похитили эти файлы из кибершпионажной группы, известной как Equation Group, которую многие фирмы по безопасности заявляют, - это NSA. Они выставили инструменты на аукцион, но никто не интересовался уплатой огромной цены в 1 млн биткойнов (около 570 млн долларов в то время).

Поскольку инструменты были сброшены за два часа до публикации этой статьи, у нас очень мало информации об их назначении, кроме твитов исследователей безопасности, которые сумели выяснить роль некоторых из этих инструментов взлома:

EASYBEE appears to be an MDaemon email server vulnerability

EASYPI is an IBM Lotus Notes exploit that gets detected as Stuxnet

EWOKFRENZY is an exploit for IBM Lotus Domino 6.5.4 to 7.0.2

EXPLODINGCAN is an IIS 6.0 exploit that creates a remote backdoor

ETERNALROMANCE is a SMBv1 exploit over TCP port 445 which targets XP, 2003, Vista, 7, Windows 8, 2008, 2008 R2, and gives SYSTEM privileges

EDUCATEDSCHOLAR is a SMB exploit

EMERALDTHREAD is a SMB exploit for Windows XP and Server 2003

EMPHASISMINE is a remote IMAP exploit for IBM Lotus Domino

ENGLISHMANSDENTIST sets Outlook Exchange WebAccess rules to trigger executable code on the client's side to send an email to other users

ERRATICGOPHER is a SMBv1 exploit targeting Windows XP and Server 2003

ETERNALSYNERGY is a SMBv3 remote code execution flaw for Windows 8 and Server 2012

ETERNALBLUE is a SMBv2 exploit

ETERNALCHAMPION is a SMBv1 exploit

ESKIMOROLL is a Kerberos exploit targeting 2000, 2003, 2008 and 2008 R2 domain controllers

ESTEEMAUDIT is an RDP exploit and backdoor for Windows Server 2003

ECLIPSEDWING is an RCE exploit for the Server service in Windows Server 2008 and later

EXPANDINGPULLEY is another Windows implant

GROK is a keylogger for Windows, also known about since Snowden

ETRE is an exploit for IMail 8.10 to 8.22

FUZZBUNCH is an exploit framework, similar to MetaSploit, which was also part of the December-January "Windows Tools" Shadow Brokers auction

DOUBLEPULSAR is a RING-0 multi-version kernel mode payload

PASSFREELY is a tool that bypasses authentication for Oracle servers

EquationGroup had scripts that could scrape Oracle databases for SWIFT data

ODDJOB is an implant builder and C&C server that can deliver exploits for Windows 2000 and later, also not detected by any AV vendors

Metadata [possibly faked, possibly real] links NSA to Equation Group

NSA used TrueCrypt for storing operation notes

Some of the Windows exploits released today were undetectable on VirusTotal

Some EquationGroup humor in the oddjob instructions manual

JEEPFLEA_MARKET appears to be an operation for collecting data from several banks around the world [source], previously linked to the NSA by Snowden

The Equation Group targeted EastNets, a SWIFT connectivity provider

bleepingcomputer.comThis is really bad, in about an hour or so any attacker can download simple toolkit to hack into Microsoft based computers around the globe.

Это очень плохо, примерно через час любой злоумышленник может загрузить простой инструментарий для взлома компьютеров на базе Microsoft по всему миру.

— Hacker Fantastic (@hackerfantastic) April 14, 2017

>Ранее, на этой неделе, пытаясь оценить количество уязвимых пользователей к вредоносным программам, просочившимся в прошлую пятницу, фирма Cyber-Security Below0Day провела интернет-сканирование компьютеров Windows с открытыми портами SMB (порт 445).

Их сканирование вернуло несколько 5 561 708 компьютеров с Windows с портом 445, подверженным внешним соединениям.

bleepingcomputer.com

>

threatpost.ru/Как показал анализ нового дампа от Shadow Brokers, содержащего информацию о хакерском инструментарии Equation Group, АНБ использовало эксплойты в атаках на сервисные бюро SWIFT, чтобы получить доступ к данным о банковских операциях ряда финансовых институтов Ближнего Востока. Эксперты не исключают, что этот доступ мог использоваться для отслеживания финансирования террористических операций.

Мы ищем точки опоры не с целью перевернуть мир, но чтобы не позволить миру опрокинуть нас.

Тэги темы:

Войдите или Зарегистрируйтесь чтобы комментировать.

Комментарии

threatpost.ru

https://www.bleepingcomputer.com/news/security/wana-decrypt0r-ransomware-using-nsa-exploit-leaked-by-shadow-brokers-is-on-a-rampage/

https://www.bleepingcomputer.com/news/security/wana-decryptor-wanacrypt0r-technical-nose-dive/

http://blog.talosintelligence.com/2017/05/wannacry.html

https://xakep.ru/2017/05/12/wcry-ransomware-apocalypse/

P.S. как говорится, жить стало не лучше, но веселей.

https://www.bleepingcomputer.com/news/security/new-shadow-brokers-message-teases-data-from-nuke-programs-windows-10-exploits/

ETERNALBLUE, предполагаемый эксплойт NSA, нацеленный на SMBv1-протокол, опубликованный Shadow Brokers в середине апреля, стал удобным cредством взлома среди разработчиков вредоносных программ.

Известность инструмента исходит из его успешного использования в рамках механизма самораспространения WansCry ransomware, где он был развернут вместе с другим инструментом взлома NSA под названием DOUBLEPULSAR, чтобы помочь WannaCry заразить случайные компьютеры через незащищенные службы SMB.

ETERNALBLUE - крайне полезный для сегодняшнего вредоносного ПО

После того, как WannaCry стал самым печально известным кибер-инцидентом, известным на сегодняшний день, появились доказательства того, что были другие семейства вредоносных программ, которые использовали ETERNALBLUE еще до WannaCry.

Это включает отчет от Proofpoint, который обнаружил, что ETERNALBLUE развернут с Adylkuzz и майнерами криптовалюты, отчет от Cyphort, который обнаружил, что ETERNALBLUE развернут с различными RAT, развернутыми китайскими участниками угроз, и отчет от Secdo, который нашел, что ETERNALBLUE развернут с создателем инфостайлера в России и бот-сети в Китае.

После вспышки WannaCry ситуация ухудшилась. Например, Forcepoint обнаружил, что ETERNALBLUE развернут с различными RAT, французские исследования безопасности Benkow обнаружили, что он используется для UIWIX ransomware, а исследователь безопасности в Хорватии Мирослав Стампар нашел в комплекте с шестью другими инструментами взлома NSA, входящими в червь EternalRocks SMB.

Хуже того, сегодня FireEye опубликовала еще один отчет, в котором он обнаружил, что ETERNALBLUE развернут с версией Ghost RAT в Сингапуре и вместе с троянцем Nitol backdoor в регионе Южной Азии.

Добавление ETERNALBLUE в Metasploit понизило планку

Все эти вредоносные кампании применяют ETERNALBLUE чтобы использовать уязвимость (CVE-2017-0144) в протоколе Microsoft Server Message Block (SMB).

ETERNALBLUE работает, отправляя неверные пакеты на компьютеры с уязвимыми версиями службы SMB, позволяя другим вредоносным программам запускать код на машине и получать начальную точку опоры.

https://www.bleepingcomputer.com/news/security/eternalblue-nsa-exploit-becomes-commodity-hacking-tool-spreads-to-other-malware/

https://www.bleepingcomputer.com/news/microsoft/microsoft-issues-windows-xp-security-updates-for-previously-ignored-nsa-hacking-tools/