safety

ответил вам в переписке

Комментарии

-

+

[Aug, 26, 2019] - Version: 1.0.0.0

Emsisoft Decryptor for Syrk

(Quote)

https://www.emsisoft.com/ransomware-decryption-tools/sy… -

хорошо, ждем логи FRST

-

в малваребайт можно все найденное удалить кроме: (Quote) далее,

сделайте проверку в FRST

http://forum.esetnod32.ru/forum9/topic2798/

-

выполняем скрипт в uVS:

- скопировать содержимое кода в буфер обмена;

- стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню - скрипты - выполнить скрипт из буфера обмена;

- закрываем все браузеры перед выполнением с… -

+

можно добавить новый образ автозапуска после удаления одного из антивирусов. -

-

+

[Aug, 8, 2019] - Version: 1.0.0.0

Emsisoft Decryptor for JSWorm 4.0

(Quote)

https://www.emsisoft.com/ransomware-decryption… -

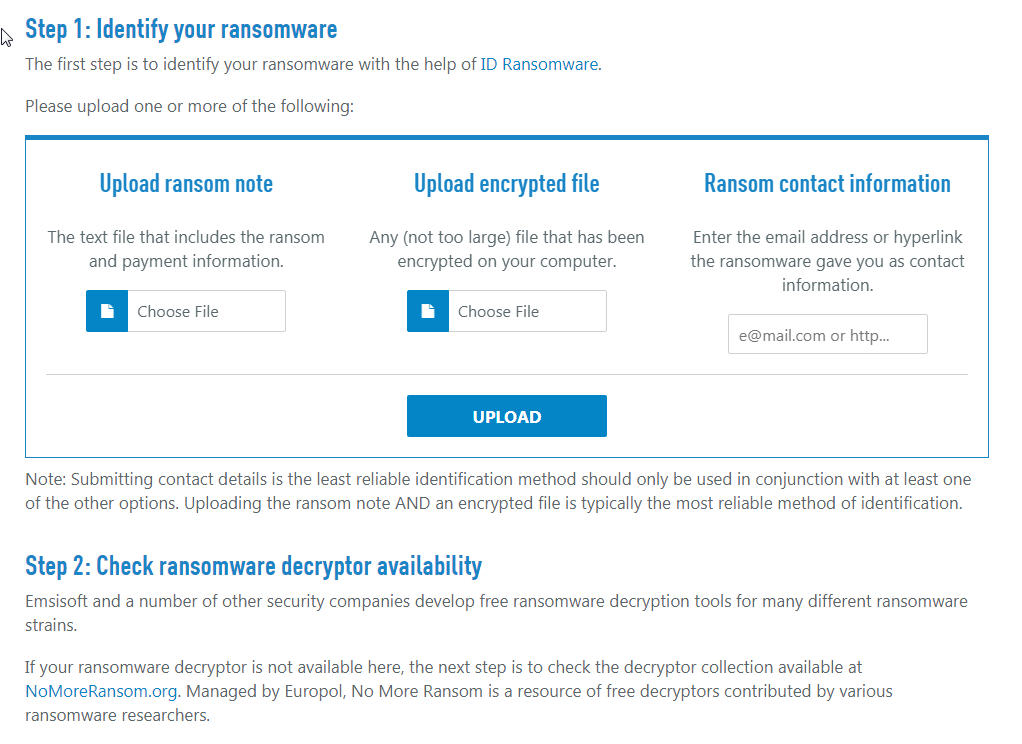

Эсмсисофт теперь использует сервис ID-Ransomware (Michael Gillespie) для детектирования типов Ransomware.

-

+

Хорошая новость заключается в том, что исследователь безопасности и Ransomware BloodDolly выпустил eCh0raix Decoder...Используя эт… -

+

Jakub Kroustek

'.Q1G' - 'getbtc@aol.com' - (link: https://www.virustotal.com/gui/file/44586a87f4307b… -

по 080:

выполняем скрипт в uVS:

- скопировать содержимое кода в буфер обмена;

- стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню - скрипты - выполнить скрипт из буфера обмена;

- закрываем все браузеры… -

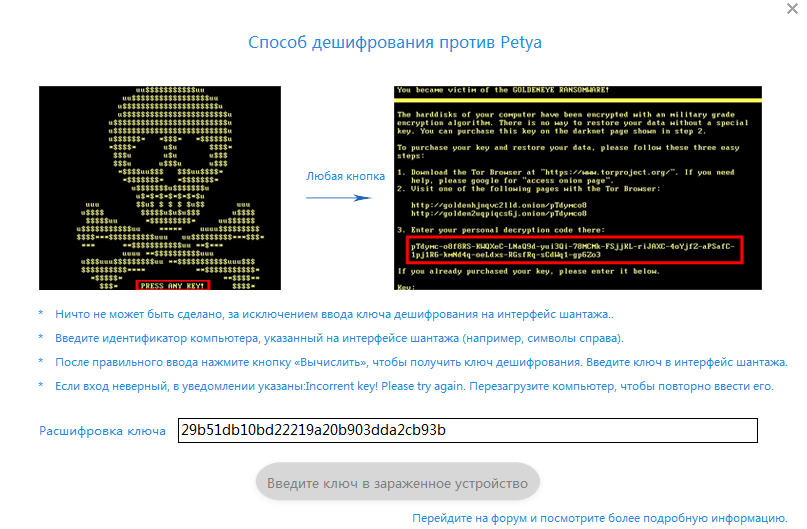

Интересно, что сервис ANY.RUN выполнил анализ указанного файла только до момента, когда система была отправлена в перезагрузку, т.е. диагностировав только низкоуровневый доступ к дисковому разделу.

+

[Jul, 22, 2019] - Version: 1.0.0.0

Emsisoft Decrypter for LooCipher

(Quote)

https://www.emsisoft.com/decrypter/loocipher+

[Jul, 18, 2019] - Version: 1.0.0.0

Emsisoft Decrypter for ZeroFucks

(Quote)по 079: вредоносов судя по образу нет.

по очистке системы:

выполняем скрипт в uVS:

- скопировать содержимое кода в буфер обмена;

- стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню - скрипты - выполнит…если бы знать с чем вы столкнулись во взломанной программе, тогда больше шансов найти последствие (файлы, ключи и параметры в реестре) в системе.

так же проблема может возникнуть если вы используете несколько решений по безопасности в с…[Jul, 12, 2019] - Version: 1.0.0.0

Emsisoft Decrypter for Ims00rry

(Quote) https://www.emsisoft.com/decrypter/ims00rryФБР публикует мастер-ключи расшифровки для GandCrab Ransomware

ФБР выпустило главные ключи дешифрования для версий 4, 5, 5.0.4, 5.1 и 5.2 Gandcrab Ransomware. Используя эти ключи, любой человек или организация может создать и выпу…Раздел: Счастливые владельцы зашифрованных файлов могут получить обратно свои ключи/файлы.... Комментарий от safety July 2019судя по логам uvs, malwarebytes, adwcleaner, frst, tdsskiller ничего вредоносного не найдено в системе. можно еще сделать образ автозапуска из под winpe, чтобы исключить гипотетическую активность вредоносной программы (если она сохранилась в систем…покажите что именно находит rkill и нортон. можно на рисунках.lenn11,

6. Скопируйте приведенный ниже текст в Блокнот и сохраните файл как fixlist.txt в ту же папку откуда была запущена утилита Farbar Recovery Scan Tool:

Запустите FRST и нажмите один раз на кнопку Fix и подождите. Программа с…вечером посмотрю новые логи3.сделайте проверку в АдвКлинере

http://forum.esetnod32.ru/forum9/topic7084/

*****

4.в АдвКлинере, после завершения проверки,

в секции Папки…lenn11,

вы по ссылке добавили скрипт uVS

(Quote) но сейчас нужен лог проверки в малваребайт, чтобы определить с какой проблемой вы сталкиваетесь, что конкретно находят другие антивирусные программы.

вам просто нужно открыть малвар…лог проверки малваребайт добавьте так же как вы добавили образ автозапуска.здравствуйте,

выполняем скрипт в uVS:

- скопировать содержимое кода в буфер обмена;

- стартуем uVS(start.exe), далее выбираем: текущий пользователь, меню - скрипты - выполнить скрипт из буфера обмена;

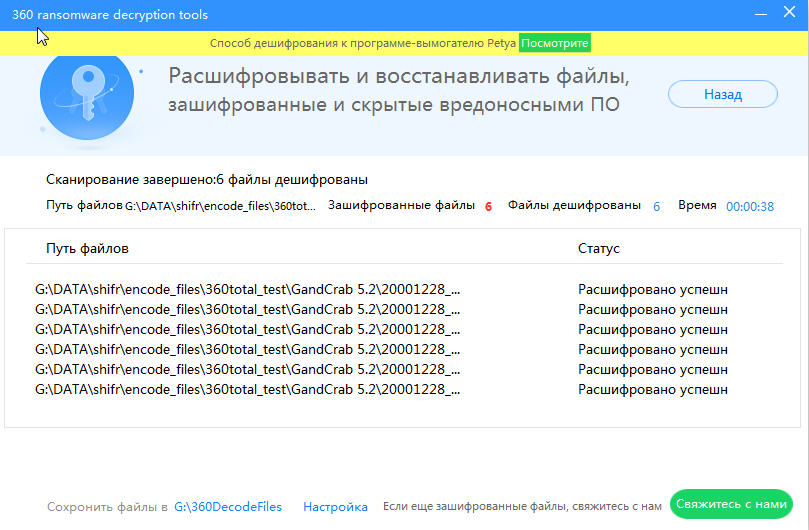

- закрываем все бр…360 Ransomware decryption tool: